📣读完这篇文章里你能收获到

- 🛠️ 了解APISIX身份认证的重要性和基本概念,以及如何在微服务架构中实施API安全。

- 🔑 学习如何使用APISIX的Key Authentication插件进行API密钥管理,包括创建消费者和路由。

- 🔄 掌握如何定期轮换API密钥,以及如何为不同消费者分配不同权限范围的密钥。

- 📊 探索如何通过日志记录和监控来增强APISIX的安全性和可审计性。

🚀 『Apisix系列汇总』探索新一代微服务体系下的API管理新范式与最佳实践 【点击此跳转】

文章目录

一、引言

在现代微服务架构中,API的安全性至关重要。随着业务系统之间的交互越来越频繁,API成为了核心数据和服务的交换通道。Apache APISIX作为一款高性能的云原生API网关,提供了丰富的插件生态以满足各种API治理需求,其中身份认证就是关键的一环。

1.1 APISIX身份认证基础

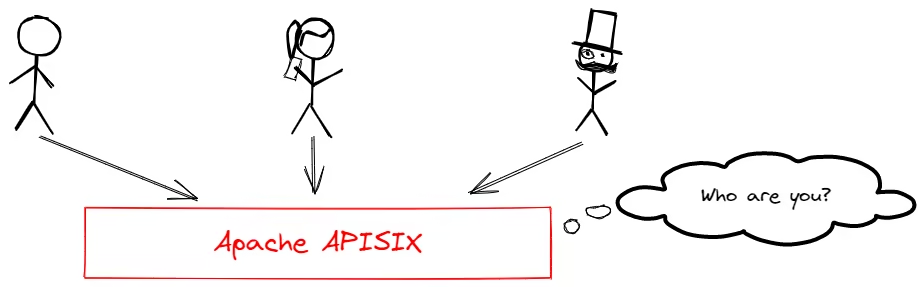

API 网关主要作用是连接 API 消费者和提供者。出于安全考虑,在访问内部资源之前,应先对消费者进行身份验证和授权。

1.2 APISIX支持的身份授权插件

APISIX 拥有灵活的插件扩展系统,目前有很多可用于用户身份验证和授权的插件。

- Key Authentication

- Basic Authentication

- JSON Web Token (JWT) Authentication

- Keycloak

- Casdoor

- Wolf RBAC

- OpenID Connect

- Central Authentication Service (CAS)

- HMAC

- Casbin

- LDAP

- Open Policy Agent (OPA)

- Forward Authentication

- Multiple Authentications

二、APISIX身份认证核心组件

本文将以Apache APISIX内置的Key-Auth插件为例,详细介绍如何实现API的身份认证。

2.1 Consumer

Consumer(也称之为消费者)是指使用 API 的应用或开发人员。

在 APISIX 中,消费者需要一个全局唯一的 名称,并从上面的列表中选择一个身份验证 插件。

2.2 Key Authentication

Key Authentication(也称之为密钥验证)是一个相对比较简单但是应用广泛的身份验证方法,基于HTTP Header中的API密钥对请求进行验证。每个客户端都拥有一个唯一的API密钥,当客户端发起请求时,必须在请求头中包含此密钥,服务器端的APISIX将会检查并验证该密钥的有效性。

它的设计思路如下:

- 管理员为路由添加一个身份验证密钥(API 密钥)。

- API 消费者在发送请求时,在查询字符串或者请求头中添加密钥。

三、身份认证实战

3.1 启用 Key Authentication

3.1.1 创建消费者

创建一个名为 consumer-key 的消费者,并启用 key-auth 插件,密钥设置为 secret-key。所有携带密钥 secret-key 的请求都会被识别为消费者 consumer-key。

curl -i "http://127.0.0.1:9180/apisix/admin/consumers" \

-H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"username": "consumerkey",

"plugins": {

"key-auth": {

"key": "secret-key"

}

}

}'

3.1.2 创建Routes

创建一个名为routes-key的路由,并启用 key-auth 插件

curl -i "http://127.0.0.1:9180/apisix/admin/routes" \

-H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"id": "routes-key",

"name": "routes-key",

"uri": "/ip",

"upstream": {

"type": "roundrobin",

"nodes": {

"httpbin.org:80": 1

}

},

"plugins": {

"key-auth": {}

}

}'

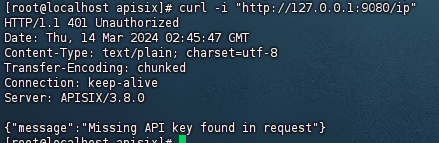

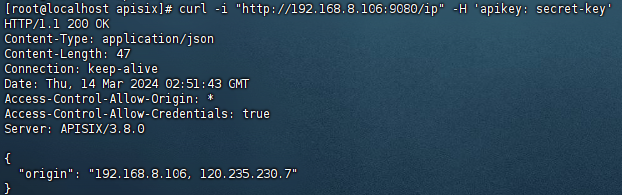

3.1.3 验证

Key-Auth插件默认的Headers前缀为apikey,如需修改,可继续往下看

我们可以在以下场景中进行验证:

- 发送不带任何密钥的请求

curl -i "http://127.0.0.1:9080/ip"

- 发送携带正确密钥的请求

curl -i "http://127.0.0.1:9080/ip" -H 'apikey: secret-key'

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

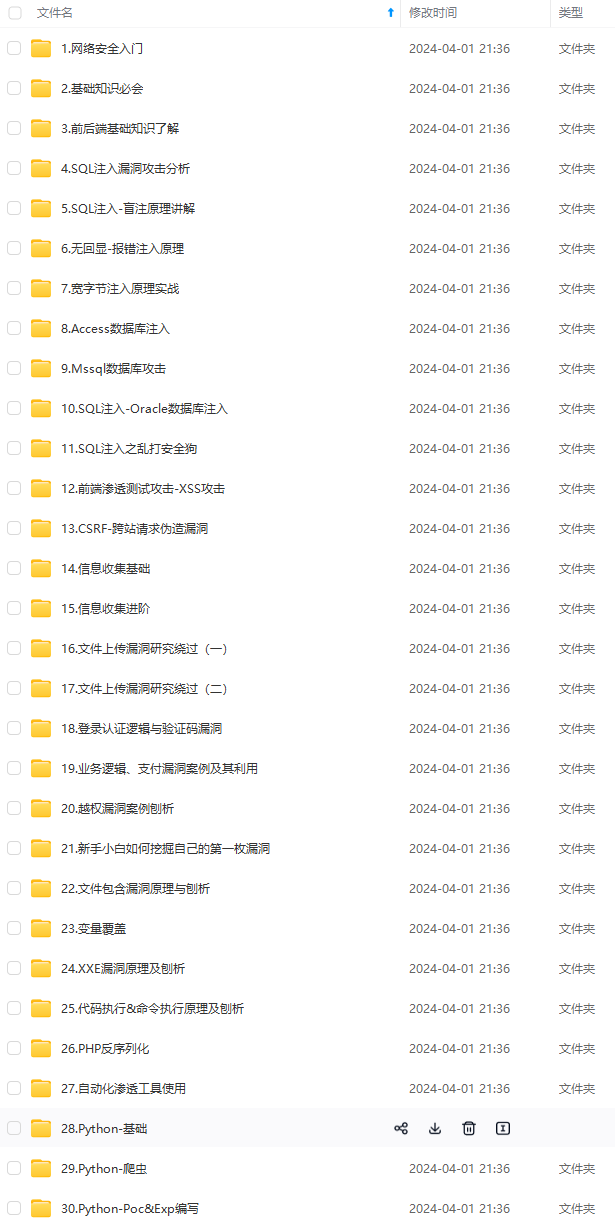

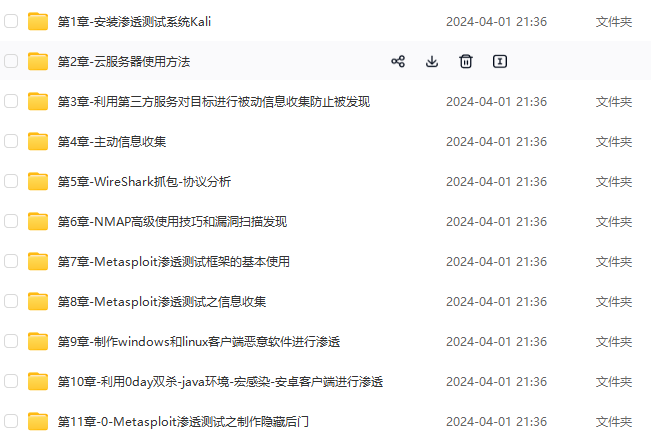

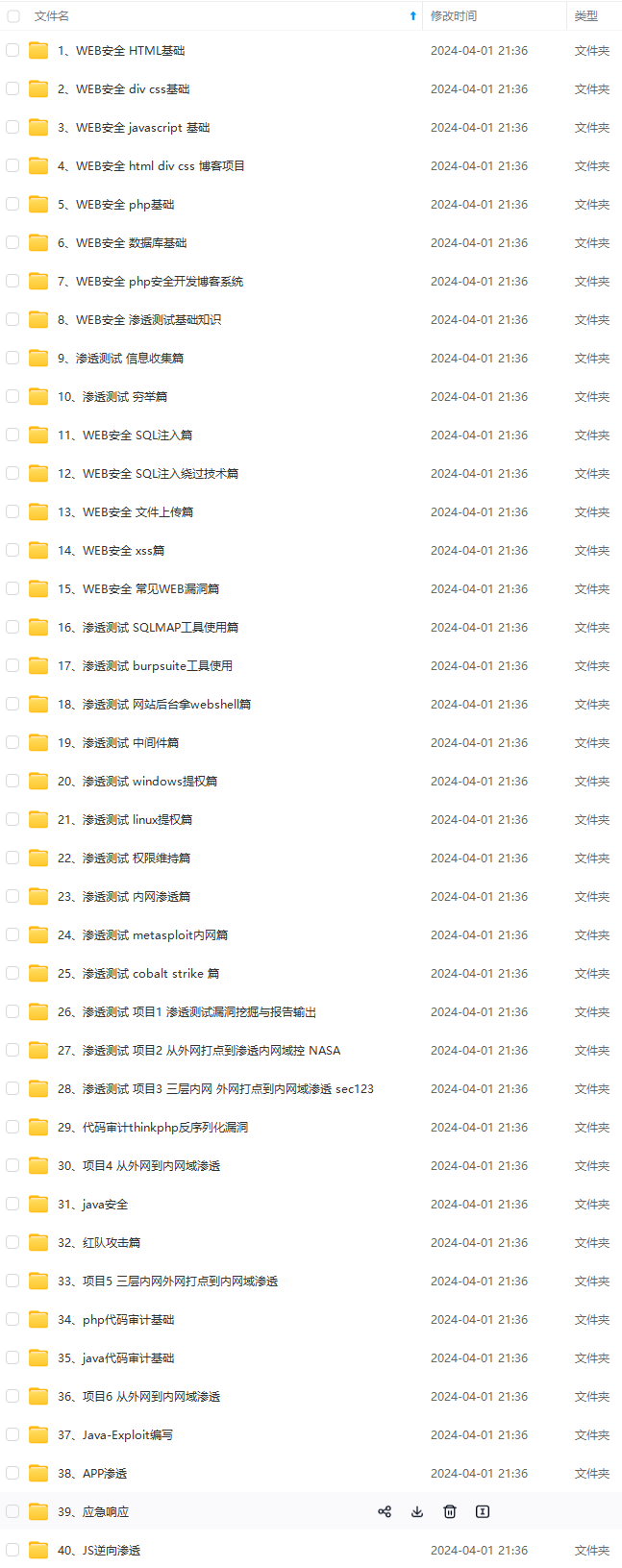

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

345

345

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?