网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

c. 功率:表示可以辐射到空间的电磁频率,在 300KHz 到 300GHz 之间

d. 辐射方向图:天线产生的无线电波传播的形状和带宽

e. 极化:电磁信号的电通量的方向(水平或垂直极化)

11、天线可以分为偶极天线和外部天线,根据辐射方向图可分为定向天线和全向天线。

12、关于天线的内容省略。

13、不同类型的无线网络所重点关注的协议层次是不一样的,物理层和 MAC 层是无线网络 重点讨论的内容。移动 Ad Hoc 网络、WSN 和无线 Mesh 网络存在路由问题,所以对这些网络除了物理层和 MAC 层外,网络层也是协议制定的重要组成部分。蓝牙协议是一 个比较完备的五层协议模型,包括对应用层的讨论。

14、无线网络安全与有线网络安全的区别:

a. 无线网络的开放性使得网络更易受到恶意攻击。

b. 无线网络的移动性使得安全管理难度更大。

c. 无线网络动态变化的拓扑结构使得安全方案的实施难度更大。

d. 无线网络传输信号的不稳定性带来无线通信网络及其安全机制的鲁棒性问题。

15、无线网络安全威胁与对策

a. 无线以及有线链路上存在的安全威胁。

攻击者被动窃听链路上的未加密信息,或者收集并分析使用弱密码体制加密的信息。

攻击者篡改、插入、添加或删除链路上的数据,重放信息以达到欺骗的目的。

因链路被干扰或攻击而导致移动终端和无线网络的信息不同步或者服务中断。

攻击者从链路上非法获取用户的隐私,根据链路流量特征推测用户个人行为隐私。

b. 网络实体上存在的安全威胁。

攻击者伪装成合法用户使用网络服务。

攻击者伪装成合法网络实体欺骗用户使其接入。

合法用户超越原有权限使用网络服务。

攻击者针对无线网络实施阻塞、干扰等攻击。

用户否认其使用过某种服务、资源或完成的某种行为。

c. 移动终端上存在的安全威胁。

包括移动终端由于丢失或被窃取,而造成其中的机密信息泄漏。

现有移动终端操作系统缺乏完整性保护和完善的访问控制策略。

网络实体和移动终端在某些网络中可能是物理上等同的。

16、安全威胁可以划分为信息泄露、完整性被破坏、非授权使用资源、拒绝服务攻击。

第二章 无线局域网技术与安全

1、目前 WLAN 领域的两个典型标准:IEEE 802.11 系列、HiperLAN 系列。

2、无线局域网按照拓扑结构分为带基站的无线网络、Ad Hoc 自组织网络。

3、两种主要的扩频技术:跳频扩频 FHSS、直接序列扩频 DSSS。

4、WLAN 的物理组成:无线工作站 STA、无线介质 WM、基站 BS、接入点 AP、分布式系统/分配系统 DS。

5、无线局域网所能覆盖的区域范围称为服务区域 SA;由移动站或 AP 的无线收发机所确定 的通信覆盖范围称为基本服务区BSA;BSA内彼此通信的一组主机组成基本服务集BSS; 把多个 BSA 通过 DS 连接起来,形成一个扩展服务区 ESA;通过 DS 相互连接起来的属于同一个 ESA 的所有主机形成一个扩展服务集 ESS。

6、当一个站从 BSA 移动到另一个 BSA 时,这种移动称为散步或越区切换。当一个站从 ESA 移动到另一个 ESA 时,也就是从一个子网移动到另一个子网,称为漫游。

7、IEEE 802.11 协议栈主要涉及 LLC。LLC 负责识别网络层协议,然后对它们进行封装。LLC 报头告诉数据链路层一旦帧被接收到时,应当对数据包做何种处理。LLC 下面是数据链路层和物理层。

8、IEEE 802.11a

a. 信道结构:使用通用网络信息基础结构 UNII 频段。

b. 编码和调制:正交频分多路复用 OFDM。

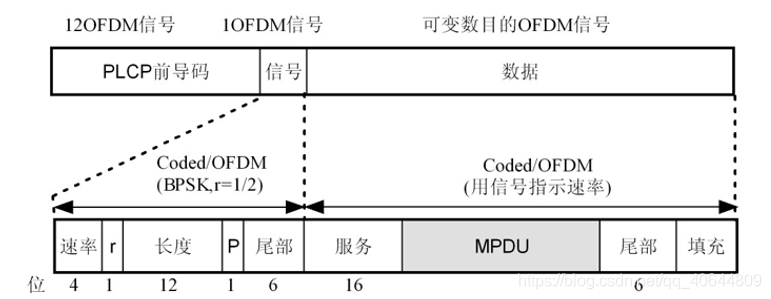

c. 物理层的帧结构,MPDU 是来自 MAC 层的数据。

9、IEEE 802.11b

a. 802.11b 是 802.11 DSSS 模式的扩充。

b. 为在相同的分片速度、相同带宽下获得更高的数据速率,使用补码键控 CCK 调制。

10、IEEE 802.11g

a. 802.11g 将 802.11b 的数据率扩展到 54Mbps。

b. 802.11g 与 802.11b 兼容。

11、MAC 层完成 3 个必须功能(信号扫描、设备认证、网络关联)以及 4 个可选功能(数据 加密、RTS/CTS 握手、帧分段、节能)。

12、WLAN 的 STA 与 AP 建立连接过程分为探测请求、探测响应、认证请求、认证响应、关联请求、关联响应、数据传输。

信号扫描:802.11 标准定义了两种用以发现接入点的方法:被动扫描和主动扫描。 被动扫描是 AP 定期广播一个信标帧的信号,覆盖范围内的无线网卡利用其识别 AP;主 动扫描是无线网卡广播一个探测请求帧,位于网卡覆盖范围的任何接入点会用一个探测响应帧回复。

设备认证:IEEE 802.11 实现了两级认证:开放系统认证和共享密钥认证。

网络关联:传输数据帧之前,无线网卡与 AP 进行关联。关联是移动站加入选定 AP 所属的子网,并和接入点之间创建一条虚拟线路。关联使网卡能够与接入点和介质带宽同步。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?