-

(3)客户端利用CA公钥对证书进行验证,取出服务器公钥

-

(4)客户端生成随机数pre_master_secret,利用服务器公钥进行加密,传送到服务端

-

(5)服务端利用服务器私钥进行解密取出pre_master_secret

-

(6)服务端和客户端此时利用随机数client_random,server_random,pre_master_secret算出对称密钥(master_secret),利用对称密钥进行对称加密通信

_画外音:_是不是贼熟悉,有背过网络八股文的,一看就懂!

关键问题就在步骤(6),怎么进行加密的?很多文章都没有说明,甚至有的人以为,拿client_random+server_random+pre_master_secret直接拼成一个字符串,然后就是对称加密密钥,客户端和服务端拿这个密钥对数据进行加密通信!!

对此,我只能说:“Too young too simple!离谱啊!!”

那正确的过程是怎么样的呢,我们继续往下看!

协议分析

====

我先给本文提到的英文单词,给上我的中文翻译,以防大家混淆:

-

client_random 客户端随机数

-

server_random 服务端随机数

-

pre_master_secret 预备主密钥

-

master_secret 主密钥

-

key_block 密钥块(有的文章把这个东西称为会话密钥)

先大致有个印象,继续往下阅读

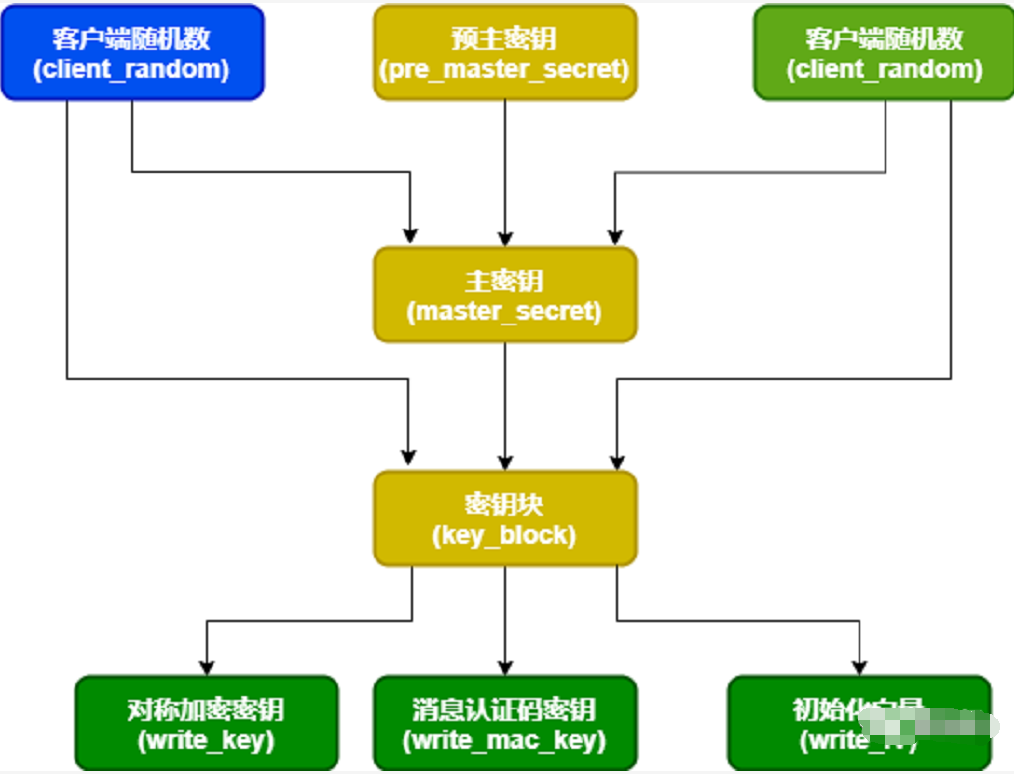

现在我们已经有三个参数client_random,pre_master_secret,server_random,服务端和客户端分别会根据这三个参数,推导出master_secret,一旦master_secret被推导出来,会立刻删除pre_master_secret。(摘自rfc2246,section8.1)

当master_secret计算出以后,立刻计算key_block(摘自rfc2246,section6.3),这个密钥块,有的文章里又说他是会话密钥!计算公式如下,

key_block = PRF(master_secret,

“key expansion”,

server_random +

client_random)

如公式所示,PRF是一个Hash算法,如SHA256这些,具体用哪一个取决于TLS协议的版本!我们得到key_block后,可以基于到key_block继续推导出6个密钥值,分别是

-

client_write_MAC_key 客户端消息认证码密钥

-

server_write_MAC_key 服务端消息认证码密钥

-

client_write_key 客户端对称加密密钥

-

server_write_key 服务端对称加密密钥

-

client_write_IV 客户端初始化向量

-

server_write_IV 服务端初始化向量

整个过程用一张图来说明,注意了这六把密钥是根据key_block推导而出,也就是意味着这六把密钥是服务端和客户端共同持有的!

大家一定也发现了,你的密钥前都带有client或者server前缀,这代表密钥是服务端使用还是客户端使用!例如,客户端用client_write_key进行数据加密,发送数据,服务端收到消息后利用client_write_key进行解密。而后服务端使用server_write_key进行数据加密回复信息,客户端收到消息后用server_write_key解密服务端发来的信息!

OK,我们继续往下看!

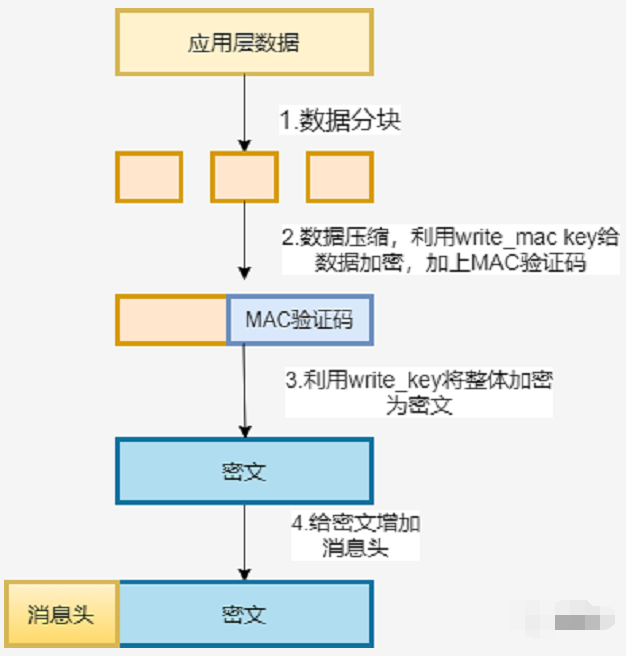

现在我们已经有了6把密钥了,已经需要发送的消息data,那么加密流程具体怎么样的呢?

TLS一共有三种加密模式,流加密模式、分组模式、 AEAD 模式,我以流加密模式来进行说明,如下图所示

我们现在来看上面的第二步,利用write_mac_key对数据加密,加上MAC验证码,利用MAC码来保证完整性。

那么,这个MAC验证码的生成公式又是怎么样的呢?

MAC验证码

======

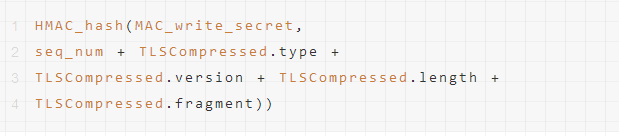

在流加密模式下,MAC验证码公式为(摘自rfc2246,section6.2.3.1)

看到入参中的seq_num了么?**这就是数据的序列号,这个序号就是用来防止重放攻击的!**那这个序列号怎么用的呢?

假设,此时服务端和客户端连接成功后

_(1)_客户端会在内存中记录 client_send 和 client_recv,默认值为0.客户端每发送一条消息,client_send 会加1,每接收一条服务端发来的消息,client_recv 会加1。

_(2)_服务端也会在内存中记录 server_send 和 server_recv,作用和客户端的作用一样。服务端每发送一条消息,server_send 会加1,每接收一条客户端发来的消息,server_recv 会加1。

_(3)_客户端发送数据时,以当前client_send作为seq_num,计算mac值,发送给服务端,然后client_send加1。

_(4)_服务端收到消息后,先以当前server_recv值,进行完整校验,校验成功后server_recv加1。然后以server_send为作为seq_num,计算mac值,发送给客户端,然后server_send加1。

_(5)_也就是说,如果发送和接收都正常,那么 client_send = server_recv、client_recv = server_send

假设,客户端和服务端相互通信了4次,client_send = server_recv=3(从0开始,所以是3),服务端检验完第4次消息后,server_recv加1,此时server_recv=4。攻击者如果想重放第4次消息,第4次消息中的client_send值是3,就会出现校验失败的情况!从而能够抵挡住重放攻击!

总结

面试难免让人焦虑不安。经历过的人都懂的。但是如果你提前预测面试官要问你的问题并想出得体的回答方式,就会容易很多。

此外,都说“面试造火箭,工作拧螺丝”,那对于准备面试的朋友,你只需懂一个字:刷!

给我刷刷刷刷,使劲儿刷刷刷刷刷!今天既是来谈面试的,那就必须得来整点面试真题,这不花了我整28天,做了份“Java一线大厂高岗面试题解析合集:JAVA基础-中级-高级面试+SSM框架+分布式+性能调优+微服务+并发编程+网络+设计模式+数据结构与算法等”

且除了单纯的刷题,也得需准备一本【JAVA进阶核心知识手册】:JVM、JAVA集合、JAVA多线程并发、JAVA基础、Spring 原理、微服务、Netty与RPC、网络、日志、Zookeeper、Kafka、RabbitMQ、Hbase、MongoDB、Cassandra、设计模式、负载均衡、数据库、一致性算法、JAVA算法、数据结构、加密算法、分布式缓存、Hadoop、Spark、Storm、YARN、机器学习、云计算,用来查漏补缺最好不过。

afka、RabbitMQ、Hbase、MongoDB、Cassandra、设计模式、负载均衡、数据库、一致性算法、JAVA算法、数据结构、加密算法、分布式缓存、Hadoop、Spark、Storm、YARN、机器学习、云计算,用来查漏补缺最好不过。

[外链图片转存中…(img-MVHdDghK-1718919592018)]

442

442

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?