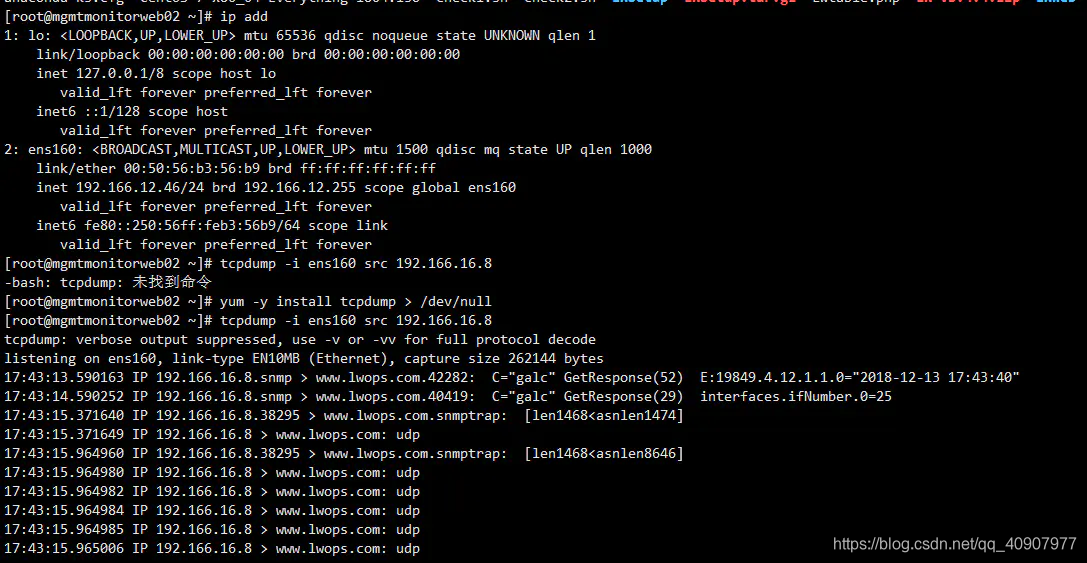

tcpdump -i ens160 src 192.166.16.8

查看ens160 网卡收到的IP为192.166.16.8的设备的数据包

**效果如下图:**

没有tcpdump命令的话,可以使用命令yum -y install tcpdump 进行安装。

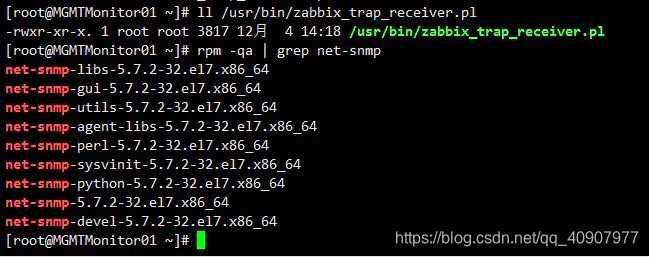

**3.配置zabbix\_trap\_receiver.pl脚本**

在zabbix 服务器或者代理服务器上,复制源码目录中的Perl脚本到 /usr/bin目录下并赋予执行权限

然后安装net-snmp,命令如下:

cp find / -name zabbix_trap_receiver.pl /usr/bin

chmod a+x /usr/bin/zabbix_trap_receiver.pl

yum -y install net-snmp*

**效果如下图:**

**注意,此处可能遇到的问题**:如果最后snmptrapd启动失败,提示缺少/usr/share/snmp/snmp\_perl\_trapd.pl文件,原因是net-snmp相关的安装包安装太少,建议更换yum安装源。

**4.找到snmptrapd的配置文件并修改,命令如下:**

vi /etc/snmp/snmptrapd.conf

**添加代码**

disableAuthorization yes

perl do “/usr/bin/zabbix_trap_receiver.pl”

disableAuthorization yes 表示不认证,接收所有团体名(community)的 trap信息

authCommunity execute public 表示只接收团体名(community)为 public 的 trap信息,可以写多行

**修改完成后重启snmptrapd服务,命令如下:**

service snmptrapd restart

或

systemctl restart snmptrapd

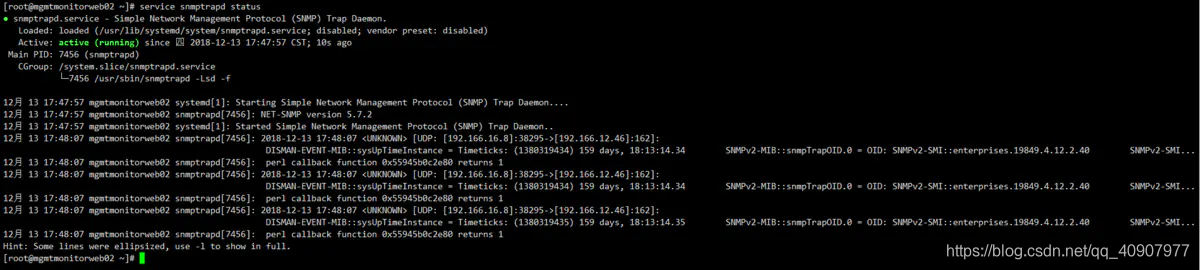

注意一段时间后观察snmptrapd状态是否正常,时间久的话可以看到收到了设备发出的trap包也可以主动发送测试trap信息:

snmptrap -v 1 -c public 127.0.0.1 ‘.1.3.6.1.6.3.1.1.5.3’ ‘0.0.0.0’ 6 33 ‘55’ .1.3.6.1.6.3.1.1.5.3 s “teststring000”

**查看snmptrapd状态,命令如下:**

service snmptrapd status

或

systemctl status snmptrapd

**5.在zabbix服务器上修改zabbix\_server.conf文件的以下两处:**

StartSNMPTrapper=1

SNMPTrapperFile=/tmp/zabbix_traps.tmp

(注:最后一行的路径必须跟 /usr/bin/zabbix\_trap\_receiver.pl脚本中设置的路径相同)

**修改完成后重启zabbix\_server服务,命令如下:**

service zabbix_server restart

或

systemctl restart zabbix_server

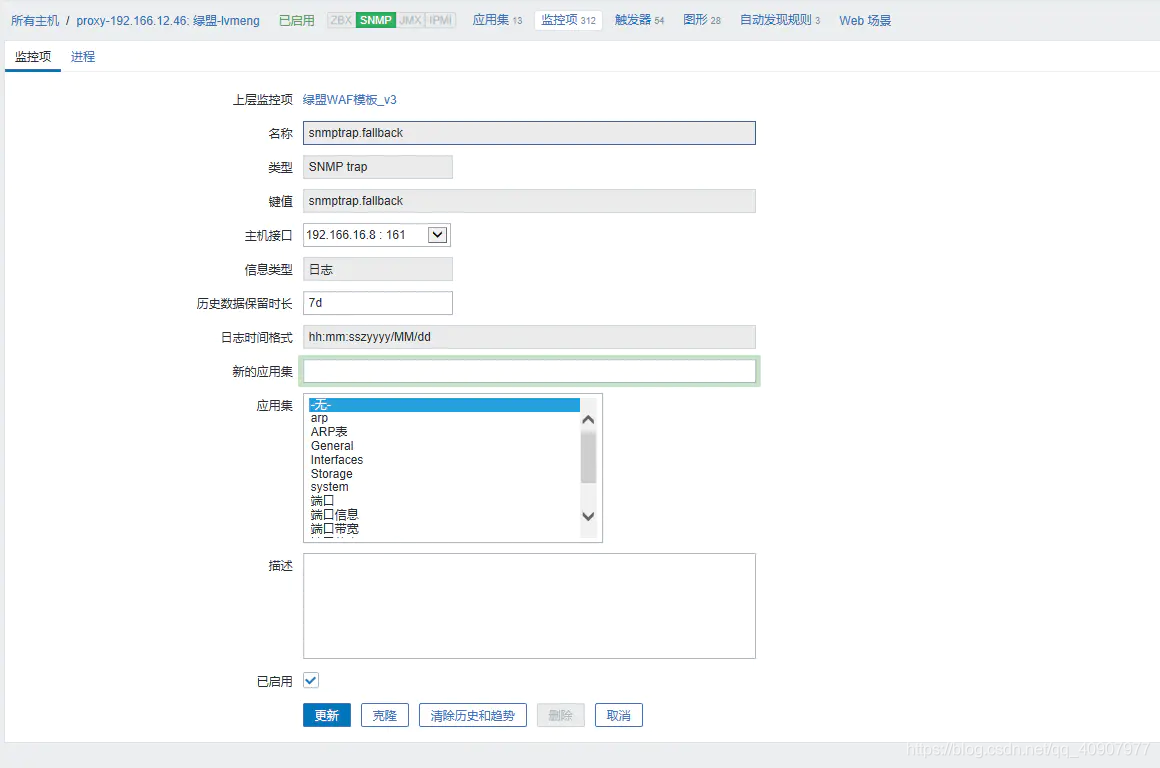

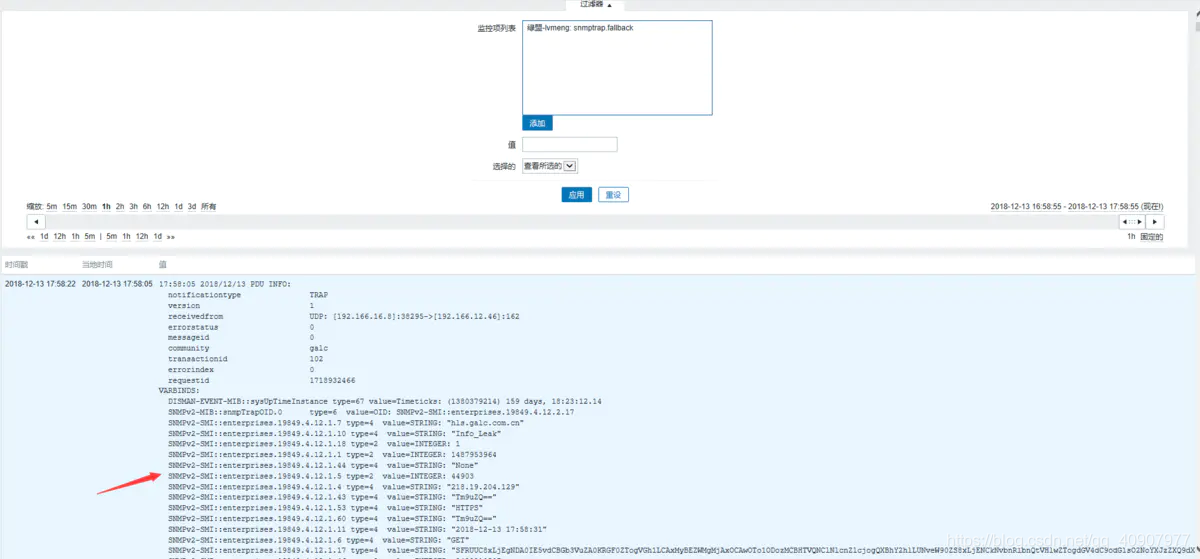

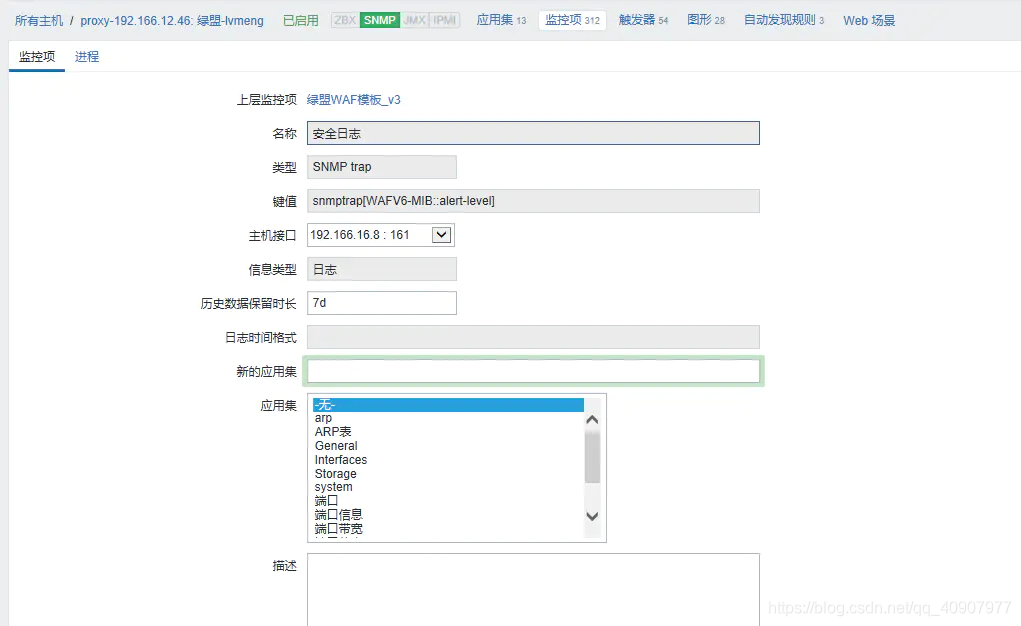

**6.在zabbix服务器上配置监控主机,添加监控项。效果如图所示:**

监控项:

名称:snmptrap.fallback

类型:SNMP trap

键值:snmptrap.fallback

信息类型:日志

日志时间格式:hh:mm:sszyyyy/MM/dd解析:

键值配置为snmptrap.fallback,可以接收所有未配置成SNMPtrap监控项的设备发出的trap信息。

**7.查看监控主机的最新数据,验证实验结果。**

在最新数据里选择被监控的主机,点击snmptrap.fallback的历史记录。

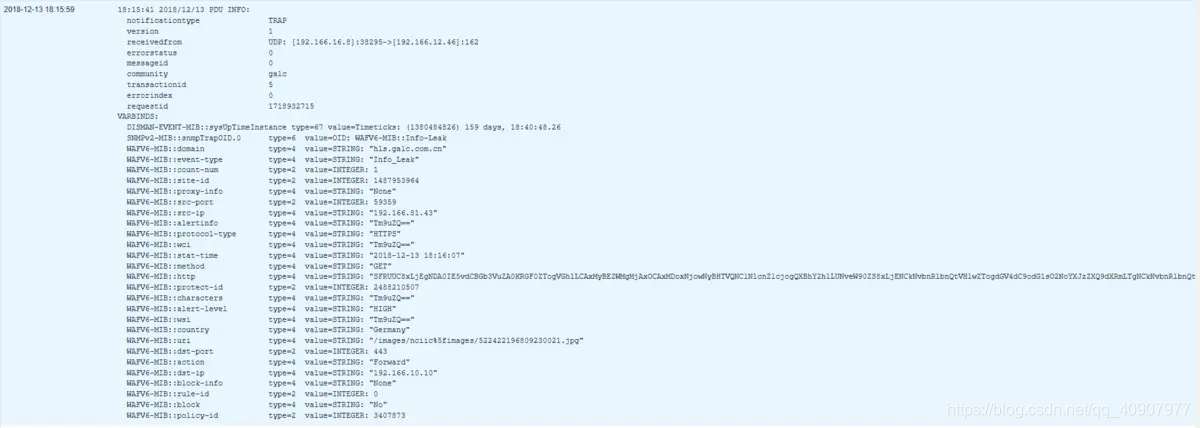

效果如下图,在此处可以看到被监控设备发出的trap信息,但是从OID上不能明显看出对应的信息,因此需要为net-snmp添加mib文件。

**到此步骤,已基本完成SNMP trap监控类型的配置,后面的为进阶配置,主要是为了解决不能直观地看出对应信息的问题。**

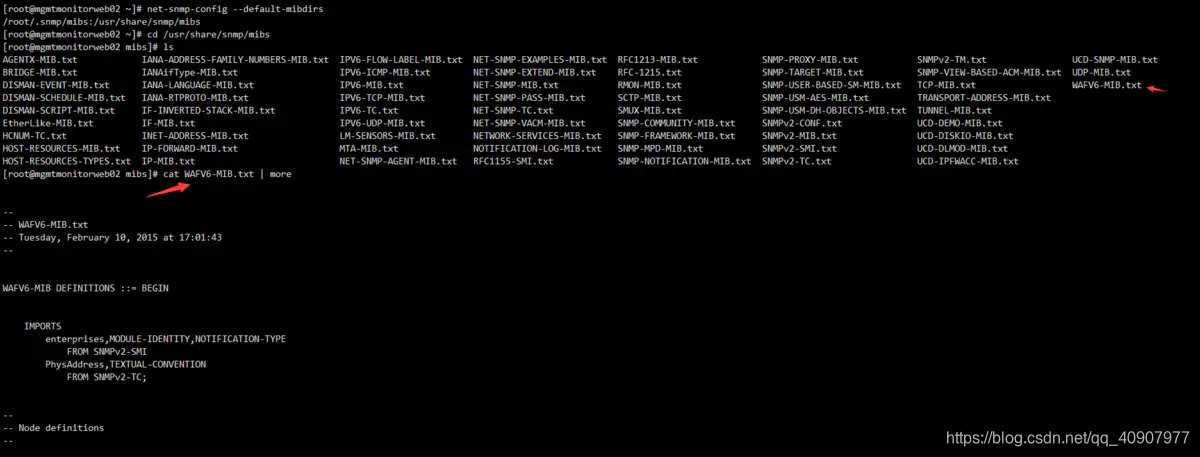

**8.在zabbix服务器或代理服务器上添加mib文件。**

net-snmp-config --default-mibdirs 命令可以看到mib文件位置,效果如下:

[root@mgmtmonitorweb02 ~]# net-snmp-config --default-mibdirs

/root/.snmp/mibs:/usr/share/snmp/mibs

[root@mgmtmonitorweb02 ~]#

cd /usr/share/snmp/mibs 打开存储mib文件的目录

ls 可以看到自带的mib文件,此处WAFV6-MIB.txt是我找厂商售后索取的mib文件

**效果如下图:**

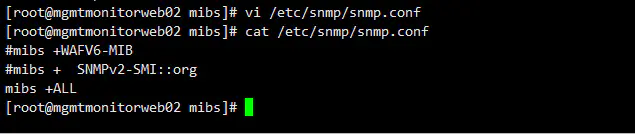

**9.在zabbix服务器或代理服务器上应用mib文件。**

vi /etc/snmp/snmp.conf 修改此配置文件

mibs +ALL 在文件中添加此行,意思是应用mib文件目录下的所有mib文件

**效果如下图:**

**解析:**

mibs +后面可以填写mib文件的名字,如mibs +WAFV6-MIB,需要注意的是“+”号后直接加文件名,不可出现空格,否则会有错误。

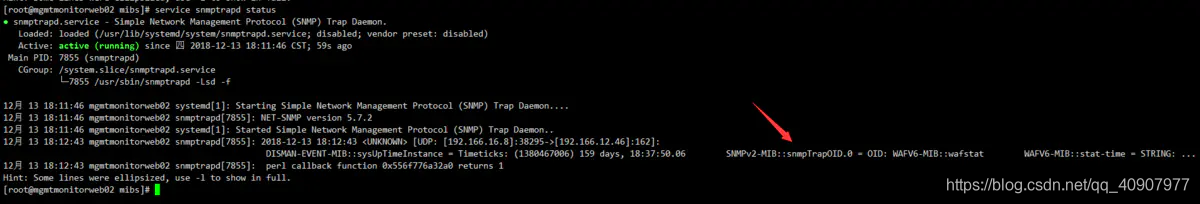

**修改完成后重启snmptrapd服务,命令如下:**

service snmptrapd restart

或

systemctl restart snmptrapd

**重启注意后观察snmptrapd状态是否正常,时间久的话可以看到收到了设备发出的trap包。命令如下:**

service snmptrapd status

或

systemctl status snmptrapd

此时可以看到,OID的名字已经发生改变。效果如下图:

**10.在zabbix服务上验证最新数据是否发生改变。效果如下图:**

此时可以看到OID不再是数字,而是比较容易识别的英文名字,此名字可在mib文件中修改,但不能以中文命名。

**11.如果需要分类trap信息,可以如下图配置监控项。**

>

> 注意:此时键值snmptrap[]的[]内不再是填写数字OID,而是监控项snmptrap.fallback获取到的mib文件里定义的名字,

>

>

>

如:snmptrap[WAFV6-MIB::alert-level]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!**

llback获取到的mib文件里定义的名字,

>

>

>

如:snmptrap[WAFV6-MIB::alert-level]

[外链图片转存中...(img-RfLX8P0X-1719253208743)]

[外链图片转存中...(img-2QTA1Zyb-1719253208744)]

[外链图片转存中...(img-4bbtu1iQ-1719253208745)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!**

3317

3317

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?