* and report it properly in ps. Unfortunately we haven’t.

*

* When user can change the frames always force IRET. That is because

* it deals with uncanonical addresses better. SYSRET has trouble

* with them due to bugs in both AMD and Intel CPUs.

*/

ENTRY(system_call)

…

system_call_fastpath:

…

movq %r10,%rcx

call *sys_call_table(,%rax,8) # XXX: rip relative

movq %rax,RAX-ARGOFFSET(%rsp)

…

在进入system\_call时,中断被禁用。system\_call仅从用户空间调用。系统调用通过指令syscall来执行。

在x86\_64架构的用户空间下进行系统调用时,常用的寄存器如下:

rax:系统调用号(syscall number)放置在rax寄存器中,用于指定要调用的特定系统调用。

rdi:第一个参数(arg0)。在系统调用期间,用户提供的第一个参数通常存储在rdi寄存器中。

rsi:第二个参数(arg1)。用户提供的第二个参数通常存储在rsi寄存器中。

rdx:第三个参数(arg2)。用户提供的第三个参数通常存储在rdx寄存器中。

r10、r8、r9:第四、五、六个参数(arg3、arg4、arg5)。用户提供的第四、五、六个参数通常存储在r10、r8和r9寄存器中。

rcx:系统调用的返回地址。在进行系统调用时,将返回地址存储在rcx寄存器中,以便在系统调用完成后返回到正确的位置。

r11:用于存储eflags寄存器的值。在进行系统调用前,将当前eflags寄存器的值保存在r11寄存器中,以便在系统调用完成后恢复它。

用户空间函数调用:

rax:返回值 参数传递:rdi,rsi,rdx,rcx,r8,r9

用户空间系统调用:

rax:系统调用号 参数传递:rdi,rsi,rdx,r10、r8、r9 (rcx -> r10)

(2)

在x86\_64架构中,调用sys\_call\_table的机器码操作是通过间接调用(indirect call)指令来实现的。具体的操作码是ff 14 c5,其表示的汇编指令是callq \*%rax。

这条指令的作用是从rax寄存器中获取一个指针地址,然后跳转到该地址执行代码。在这种情况下,我们假设rax寄存器中存储了sys\_call\_table的地址,以便通过间接调用来调用相应的系统调用函数。

我们通过crash调试便可以获取到sys\_call\_table的地址:

由上面的汇编代码:

system_call

–>system_call_fastpath

–>call *sys_call_table(,%rax,8)

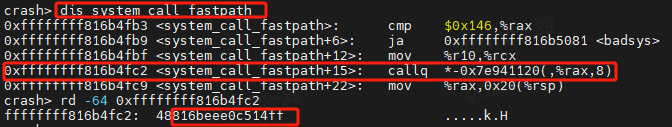

我们反汇编system\_call\_fastpath:

crash> dis system_call_fastpath

0xffffffff816b4fb3 <system_call_fastpath>: cmp $0x146,%rax

0xffffffff816b4fb9 <system_call_fastpath+6>: ja 0xffffffff816b5081

0xffffffff816b4fbf <system_call_fastpath+12>: mov %r10,%rcx

0xffffffff816b4fc2 <system_call_fastpath+15>: callq *-0x7e941120(,%rax,8)

0xffffffff816b4fc9 <system_call_fastpath+22>: mov %rax,0x20(%rsp)

可以看到在地址0xffffffff816b4fc2,调用call \*sys\_call\_table(,%rax,8),然后读取内存地址0xffffffff816b4fc2的值:

crash> rd -64 0xffffffff816b4fc2

ffffffff816b4fc2: 48816beee0c514ff …k.H

call的操作码是0xff14c5,后面就是sys\_call\_table的地址0x816beee0

因此sys\_call\_table的地址是0xffffffff816beee0。

备注:第三节使用了rdmsr来获取 system\_call 符号的值。

(3)

我们也可以借助vmlinux来objdump来获取其地址:

./extract-vmlinux vmlinuz-3.10.0-693.el7.x86_64 > vmlinux

objdump -d vmlinux > vmlinux.txt

vim vmlinux.txt

我们根据 ff 14 c5 指令码来搜索,上一条指令且是movq %r10,%rcx:

movq %r10,%rcx

call \*sys\_call\_table(,%rax,8) # XXX: rip relative

ffffffff816b4fbf: 4c 89 d1 mov %r10,%rcx

ffffffff816b4fc2: ff 14 c5 e0 ee 6b 81 callq *-0x7e941120(,%rax,8)

可以看到 ff 14 c5 机器码后面的地址就是sys\_call\_table的地址0x816beee0(x86\_64是小端机器)。

因此sys\_call\_table的地址是0xffffffff816beee0。

## 二、使用dump\_stack

#include <linux/module.h>

#include <linux/kallsyms.h>

#include <linux/kernel.h>

static int __init lkm_init(void)

{

dump_stack();

return 0;

}

static void __exit lkm_exit(void)

{

}

module_init(lkm_init);

module_exit(lkm_exit);

MODULE_LICENSE(“GPL”);

[ 7666.386756] Call Trace:

[ 7666.386761] [] dump_stack+0x19/0x1b

[ 7666.386762] [] lkm_init+0x9/0x1000 [sys_call_table]

[ 7666.386764] [] do_one_initcall+0xb8/0x230

[ 7666.386766] [] load_module+0x1f64/0x29e0

[ 7666.386769] [] ? ddebug_proc_write+0xf0/0xf0

[ 7666.386770] [] ? copy_module_from_fd.isra.42+0x53/0x150

[ 7666.386772] [] SyS_finit_module+0xa6/0xd0

[ 7666.386774] [] system_call_fastpath+0x16/0x1b

我们就可以看到 system\_call\_fastpath+0x16 的地址是0xffffffff816b4fc9,因此system\_call\_fastpath的地址是:

0xffffffff816b4fc9 - 0x16 = 0xffffffff816b4fb3

我们可以从/proc/kallsyms验证:

cat /proc/kallsyms | grep system_call_fastpath

ffffffff816b4fb3 t system_call_fastpath

system_call_fastpath:

#if __SYSCALL_MASK == ~0

cmpq $__NR_syscall_max,%rax

#else

andl $__SYSCALL_MASK,%eax

cmpl $__NR_syscall_max,%eax

#endif

ja badsys

movq %r10,%rcx

call *sys_call_table(,%rax,8) # XXX: rip relative

这里我们简单点,从上面的crash可以看到:

crash> dis system_call_fastpath

0xffffffff816b4fb3 <system_call_fastpath>: cmp $0x146,%rax

0xffffffff816b4fb9 <system_call_fastpath+6>: ja 0xffffffff816b5081

0xffffffff816b4fbf <system_call_fastpath+12>: mov %r10,%rcx

0xffffffff816b4fc2 <system_call_fastpath+15>: callq *-0x7e941120(,%rax,8)

call \*sys\_call\_table 在 system\_call\_fastpath 的 0xf(15)处。

#include <linux/module.h>

#include <linux/kallsyms.h>

#include <linux/kernel.h>

static int __init lkm_init(void)

{

int i;

unsigned char *ptr;

ptr = (unsigned char \*)(0xffffffff816b4fc9 - 0x16 + 0xf);

for (i = 0; i < 8; i ++) {

//printk("%02x ", (unsigned char)ptr[i]);

printk("%02x ", (unsigned char)\*(ptr + i));

}

return 0;

}

static void __exit lkm_exit(void)

{

}

module_init(lkm_init);

module_exit(lkm_exit);

MODULE_LICENSE(“GPL”);

(unsigned char)ptr[i]) = (unsigned char)*(ptr + i))

insmod sys_call_table.ko

[# dmesg -c

[ 8416.858466] ff 14 c5 e0 ee 6b 81 48

可以看到 ff 14 c5 机器码后面的地址就是sys\_call\_table的地址0x816beee0(x86\_64是小端机器)。

因此sys\_call\_table的地址是0xffffffff816beee0。

或者直接搜索:

#include <linux/module.h>

#include <linux/kallsyms.h>

#include <linux/kernel.h>

static int __init lkm_init(void)

{

int i, j;

unsigned char *ptr;

ptr = (unsigned char \*)(0xffffffff816b4fc9 - 0x16 + 0xf);

for (i = 0; i < 20; i ++) {

if( ((unsigned char)ptr[i] == 0xff) && ((unsigned char)ptr[i + 1] == 0x14) && ((unsigned char)ptr[i +2] == 0xc5) ){

printk("0x%x ", \*(unsigned int \*)(ptr+i+3));

break;

}

}

return 0;

}

static void __exit lkm_exit(void)

{

}

module_init(lkm_init);

module_exit(lkm_exit);

MODULE_LICENSE(“GPL”);

insmod sys_call_table.ko

dmesg -c

[ 280.502659] 0x816beee0

因此sys\_call\_table的地址是0xffffffff816beee0。

## 三、根据MSR\_LSTAR寄存器

我们来看一下内核的启动过程:

start_kernel()

–>trap_init()

–>cpu_init()

–>syscall_init()

#define MSR_STAR 0xc0000081 /* legacy mode SYSCALL target */

#define MSR_LSTAR 0xc0000082 /* long mode SYSCALL target */

#define MSR_CSTAR 0xc0000083 /* compat mode SYSCALL target */

| Register

| Address | Architectural MSR Name / Bit Fields (Former MSR Name) | MSR/Bit Description |

| --- | --- | --- |

| C000\_0081H | IA32\_STAR | System Call Target Address (R/W) |

| C000\_0082H | IA32\_LSTAR | IA-32e Mode System Call Target Address (R/W) Target RIP for the called procedure when SYSCALL is executed in 64-bit mode. |

| C000\_0083H | IA32\_CSTAR | IA-32e Mode System Call Target Address (R/W) Not used, as the SYSCALL instruction is not recognized in compatibility mode. |

我们主要看MSR\_LSTAR寄存器:

IA32\_LSTAR 是 IA-32e 模式下的系统调用目标地址寄存器,用于存储在 64 位模式下执行 SYSCALL 指令时被调用过程的目标 RIP(指令指针)。

当在 64 位模式下执行 SYSCALL 指令时,系统将从 IA32\_LSTAR 寄存器中加载 RIP 的值,以跳转至相应的系统调用处理程序。

为了使内核接收传入的系统调用,它必须通过将其地址写入IA32\_LSTAR MSR寄存器 来注册将在发生系统调用时执行的代码的地址。

/* May not be marked __init: used by software suspend */

void syscall_init(void)

{

/*

* LSTAR and STAR live in a bit strange symbiosis.

* They both write to the same internal register. STAR allows to

* set CS/DS but only a 32bit target. LSTAR sets the 64bit rip.

*/

wrmsrl(MSR_STAR, ((u64)__USER32_CS)<<48 | ((u64)__KERNEL_CS)<<32);

wrmsrl(MSR_LSTAR, system_call);

wrmsrl(MSR_CSTAR, ignore_sysret);

…

/* Flags to clear on syscall */

wrmsrl(MSR_SYSCALL_MASK,

X86_EFLAGS_TF|X86_EFLAGS_DF|X86_EFLAGS_IF|

X86_EFLAGS_IOPL|X86_EFLAGS_AC);

}

这行代码把system\_call入口地址存入到MSR\_LSTAR寄存器。syscall指令会把该地址加载到到%rip寄存器,从该地址开始执行。

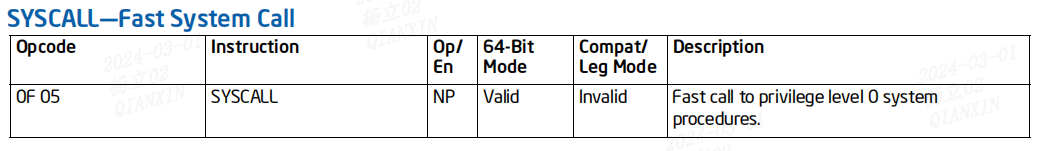

syscall指令:

SYSCALL 指令用于在特权级别 0(内核模式)下调用操作系统的系统调用处理程序。它通过从 IA32\_LSTAR MSR 寄存器加载 RIP(同时将 SYSCALL 指令后面的指令地址保存在 RCX 中)来实现这一功能。IA32\_LSTAR MSR 寄存器的值是一个规范地址(canonical address),通过 WRMSR 指令确保其始终包含一个规范地址。

SYSCALL 指令:RIP = IA32_LSTAR MSR 寄存器 = system_call

过程如下:

特别说明一下,因为初始化时,掩码中包含中断标志位X86\_EFLAGS\_IF,所以syscall指令执行时,中断是禁止的。

我们可以看到在syscall\_init中将 system\_call 的地址写入了 MSR\_LSTAR 寄存器:

wrmsrl(MSR_LSTAR, system_call);

那么我们读取MSR\_LSTAR寄存器就可以获取到system\_call的地址,进入获取到sys\_call\_table的地址。

#include <linux/module.h>

#include <linux/kallsyms.h>

#include <linux/kernel.h>

static int __init lkm_init(void)

{

unsigned long msr_lstar;

rdmsrl(MSR_LSTAR, msr_lstar);

printk("MSR\_LSTAR = %lx\n", msr_lstar);

return 0;

}

static void __exit lkm_exit(void)

{

}

module_init(lkm_init);

module_exit(lkm_exit);

MODULE_LICENSE(“GPL”);

]# cat /proc/kallsyms | grep ‘<system_call>’

ffffffff816b4f50 T system_call

insmod get_msr.ko

dmesg -c

[ 1474.209016] MSR_LSTAR = ffffffff816b4f50

获取到了system\_call的地址那么解析其后面的字节便可以找到sys\_call\_table的地址。

完整代码:

#include <linux/module.h>

#include <linux/kernel.h>

void *memmem(const void *haystack, size_t haystack_size, const void *needle, size_t needle_size )

{

char *p;

for (p = (char \*)haystack; p <= ((char \*)haystack - needle_size + haystack_size); p++ )

if (memcmp(p, needle, needle_size) == 0 )

return (void \*)p;

return NULL;

}

unsigned long *find_sys_call_table ( void )

{

char **p;

unsigned long sct_off = 0;

unsigned char code[512];

rdmsrl(MSR_LSTAR, sct_off);

memcpy(code, (void \*)sct_off, sizeof(code));

p = (char \*\*)memmem(code, sizeof(code), "\xff\x14\xc5", 3);

if (p)

{

unsigned long \*sct = \*(unsigned long \*\*)((char \*)p + 3);

// Stupid compiler doesn't want to do bitwise math on pointers

sct = (unsigned long \*)(((unsigned long)sct & 0xffffffff) | 0xffffffff00000000);

return sct;

}

else

return NULL;

}

static int __init lkm_init(void)

{

unsigned long *sys_call_table = find_sys_call_table();

printk(“The sys_call_table address is:%lx\n”,(unsigned long)sys_call_table);

return 0;

}

static void __exit lkm_exit(void)

{

}

module_init(init_get_sys_call_table);

module_exit(exit_get_sys_call_table);

MODULE_LICENSE(“GPL”);

### 最后的话

最近很多小伙伴找我要Linux学习资料,于是我翻箱倒柜,整理了一些优质资源,涵盖视频、电子书、PPT等共享给大家!

### 资料预览

给大家整理的视频资料:

[外链图片转存中...(img-h2hR5AxR-1724605564484)]

给大家整理的电子书资料:

[外链图片转存中...(img-FBj7gC40-1724605564485)]

**如果本文对你有帮助,欢迎点赞、收藏、转发给朋友,让我有持续创作的动力!**

详情docs.qq.com/doc/DSmdCdUNwcEJDTXFK

printk("The sys\_call\_table address is:%lx\n",(unsigned long)sys_call_table);

return 0;

}

static void __exit lkm\_exit(void)

{

}

module\_init(init_get_sys_call_table);

module\_exit(exit_get_sys_call_table);

MODULE\_LICENSE("GPL");

最后的话

最近很多小伙伴找我要Linux学习资料,于是我翻箱倒柜,整理了一些优质资源,涵盖视频、电子书、PPT等共享给大家!

资料预览

给大家整理的视频资料:

[外链图片转存中…(img-h2hR5AxR-1724605564484)]

给大家整理的电子书资料:

[外链图片转存中…(img-FBj7gC40-1724605564485)]

如果本文对你有帮助,欢迎点赞、收藏、转发给朋友,让我有持续创作的动力!

详情docs.qq.com/doc/DSmdCdUNwcEJDTXFK

701

701

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?