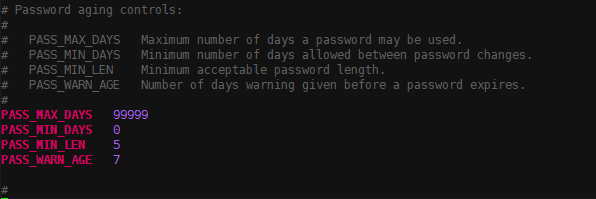

sed -i ‘/^PASS_MAX_DAYS/c\PASS_MAX_DAYS 180’ /etc/login.defs

sed -i ‘/^PASS_MIN_DAYS/c\PASS_MIN_DAYS 15’ /etc/login.defs

sed -i ‘/^PASS_MIN_LEN/c\PASS_MIN_LEN 16’ /etc/login.defs

sed -i ‘/^PASS_WARN_AGE/c\PASS_WARN_AGE 3’ /etc/login.defs

---

---

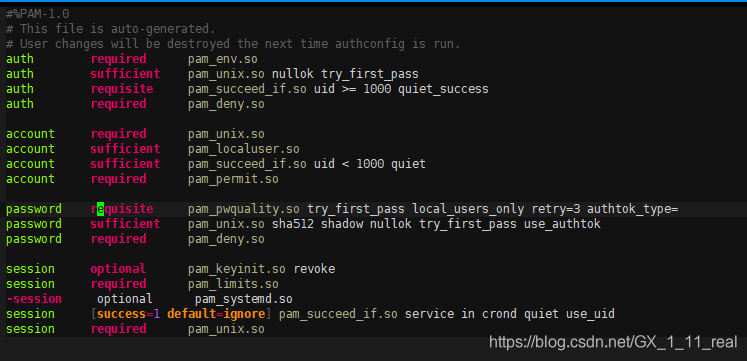

<2>设定新密码的复杂度

vim /etc/pam.d/system-auth

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= difok=3 minlen=12 ucredit=-1 lcredit=-1 dcredit=-1

or

sed -i ‘/pam_pwquality.so/c\password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= difok=3 minlen=12 ucredit=-1 lcredit=-1 dcredit=-1’ /etc/pam.d/system-auth

---

---

参数含义:

difok 定义新密码中必须要有几个字符和旧密码不同

minlen 定义新密码的最小长度

ucredit 定义新密码中可以包含的大写字母的最大数目(-1代表最少1个)

lcredit 定义新密码中可以包含的小写字母的最大数目(-1代表最少1个)

dcredit 定义新密码中可以包含的数字的最大数目 (-1代表最少1个)

---

---

---

---

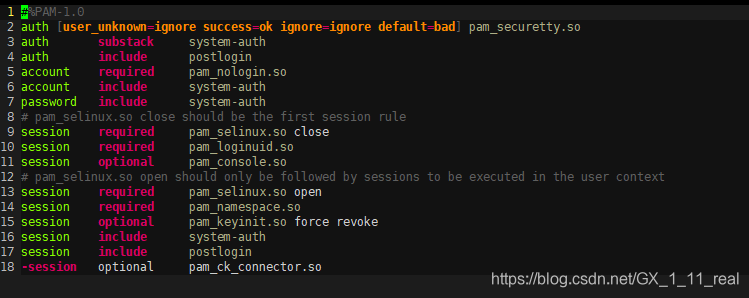

<3>登陆失败次数限定

vim /etc/pam.d/login

在#%PAM-1.0下面的一行添加下列:

auth required pam_tally2.so deny=5 lock_time=300 even_deny_root root_unlock_time=300

or

sed -i ‘/%PAM-1.0/a\auth required pam_tally2.so deny=5 unlock_time=300 even_deny_root root_unlock_time=300’ /etc/pam.d/login

---

---

参数含义:

pam_tally2.so deny 定义密码失败次数

lock_time 定义普通用户失败后锁定时间(单位秒)

even_deny_root root_unlock_time 定义root用户失败后锁定时间(单位秒)

被锁定用户,锁定解除:

pam_tally2 查看被锁定的用户

pam_tally2 --reset -u 用户名 将被锁定的用户解锁

---

---

---

### 【4】处理隐患账号

---

---

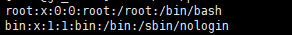

<1>查看除了root用户,UID为0的账号(UID为0的用户会自动切换到root,通常对此用户删除)

awk -F ‘:’ ‘($3==0){print $1}’ /etc/passwd |grep -v root

---

---

<2>查看具有登录权限的用户(通常将不安全用户进行锁定或删除)

awk -F: ‘($7==“/bin/bash”){print $1}’ /etc/passwd

---

---

<3>查看空口令账号(空口令账号登陆,无需输入密码;通常对空口令账号必须设置密码或进行锁定/删除)

awk -F: ‘($2 == “”){ print $1 }’ /etc/shadow

---

---

<4>账号处理常用命令

userdel -r 用户名 删除不必要的账号

passwd 用户名 设置用户密码(或 echo “密码” |passwd --stdin 用户名)

passwd -l 用户名 锁定不必要的账号

passwd -d 用户名 删除用户密码,设置空口令账号

passwd -u 用户名 解除锁定

---

---

---

### 【5】用户登录文件锁定

---

可使用chattr +i ,设定文件不能被删除、改名、设定链接、写入及新增内容。

但是使用后,如果需要添加新账号,要先解除锁定

---

---

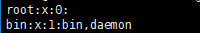

<1>用户账号文件(建议锁定)

/etc/passwd 用于记录系统中各个账号的一些基本属性。

---

以":"为分隔的各部分所代表的含义:

用户名:密码:用户uid:用户组gid:描述:主目录:登录Shell

由于密码被记录在了 /etc/shadow 文件中,第二个位置显示为x

---

---

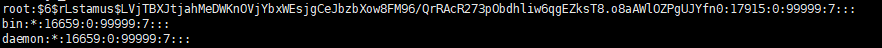

<2>密码文件(建议锁定)

/etc/shadow 记录所有用户的密码

---

---

以":"为分隔的各部分所代表的含义:

登录名:加密的密码:密码最后一次修改时间:修改密码的最小时间间隔:修改密码的最大时间间隔:密码要失效开始警告用户修改密码的前几天:不活动时间:失效时间(账号的生存时间):标志(系统保留)

---

第2个位置详细说明:

此处保存的是加密后的用户密码。

空” “,则代表用户没有口令,登录时无需密码

星号*代表帐号被锁定

双叹号!!表示这个密码已经过期了

$6$开头的,表明是用SHA-512加密的

$1$ 开头,表明是用MD5加密的

$2$开头,表明是用Blowfish加密的

$5$开头,表明是用SHA-256加密的

---

---

---

<3>用户组文件(建议锁定)

/etc/group 记录所有用户组

---

以":"为分隔的各部分所代表的含义:

组名:口令:用户组gid:该组内的用户列表

---

---

<4>文件锁定操作

chattr +i /etc/passwd 增加该隐藏权限(使文件无法被任何用户删除,除非移除该权限)

chattr -i /etc/passwd 移除该隐藏权限

lsattr /etc/passwd 查看隐藏权限

---

---

更多文件安全的操作,可跳转Linux系统中的安全加固—文件安全。(抽时间,整理中)

---

---

---

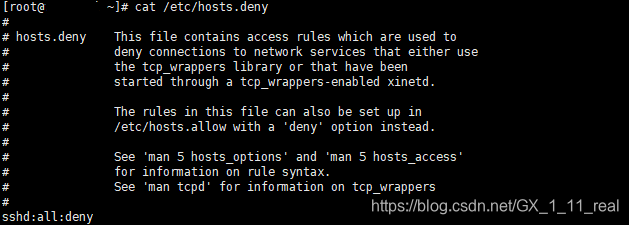

### 【6】Tcp\_wrapper常用配置

---

是一种类似于iptables防火墙的,基于tcp协议的访问控制工具。可以实现系统中提供的某些服务的允许和禁止,仅需配置两个文件/etc/hosts.allow 允许访问和 /etc/hosts.deny 禁止访问。当文件都没有配置时,tcp\_wrapper不生效。

工作流程:

系统检查hosts.allow文件中是否有匹配的规则。如果有匹配的规则,则允许访问

如果hosts.allow没有匹配的规则,则检查hosts.deny文件中是否有匹配的规则

如果hosts.deny有匹配的规则,则拒绝访问

如果hosts.deny没有匹配的规则,则视为默认,允许访问

备注:所有的服务都能受到iptables控制,但并非所有都接受tcp\_wrapper控制

下面列举的是常用的用法之一,可配合jumpserver使用。

---

---

<1>配置拒绝访问

vim /etc/hosts.deny

追加

sshd:all:deny #拒绝所有ip的ssh访问(小心使用,最好先配置好允许访问)

---

---

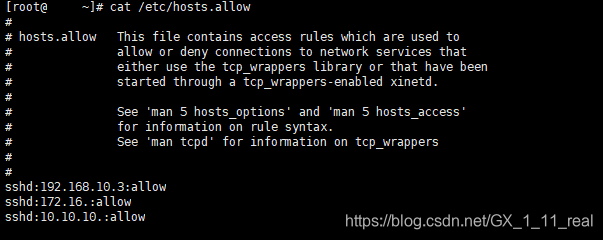

<2>配置允许访问

vim /etc/hosts.allow

追加:

sshd:192.168.10.3:allow #接受192.168.10.3 ssh访问

sshd:172.16.:allow #接受172.16网段的IP ssh访问

sshd:10.10.10.:allow #接受10.10.10网段的IP ssh访问

---

---

---

---

### 【7】禁止ping请求

---

会给监控带来影响,配置ping请求的监控会失效.

/proc/sys/net/ipv4/icmp\_echo\_ignore\_all 默认值为0,默认响应ping请求

---

---

<1>禁止系统响应内部及外部的ping请求

(此操作仅禁止响应ping,仍可被telnet探测出端口和ssh远程登陆)

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

---

---

---

### 【8】登陆终端限制

---

/etc/securetty 中设定的是:允许root用户可以从哪些TTY终端设备进行登陆,影响的是root

下面是两种常用用法(可选)

---

---

---

<1>仅允许root在tty1终端登录

注释掉/etc/securetty 文件中除tty1的其他行

vim /etc/securetty

tty1

#tty2

#tty3

#tty4

…

---

---

<2>禁止telnet的root登录

释掉/etc/securetty 文件中所有以pts开头的行

vim /etc/securetty

#pts/0

#pts/1

#pts/2

…

---

---

备注:

此文件中列出来的tty设备都是允许登录的,注释掉或是在这个文件中不存在的都是不允许root登录的,但是能用普通用户的账号登录,使用su命令切换为root;当文件内容为空时,root用户就不能从任何的设备登录系统,只能用普通用户登录,再su切换成root;当该文件不存在时,root用户可以从任何地方登录。

---

---

### 【9】ssh端口修改

---

远程端口通常为22端口,修改ssh端口可加强对系统保护

注意修改端口后,要使正在使用防火墙上放开该端口,否则无法远程

---

<1>修改ssh配置,追加端口

vim /etc/ssh/ssh_config

找到Port 22 后,在下方追加新端口

Port 11235

重启ssh服务后,通过新端口进行连接;如可连接,即为成功

如修改后报错,可关闭selinux

### 最后的话

最近很多小伙伴找我要Linux学习资料,于是我翻箱倒柜,整理了一些优质资源,涵盖视频、电子书、PPT等共享给大家!

### 资料预览

给大家整理的视频资料:

给大家整理的电子书资料:

**如果本文对你有帮助,欢迎点赞、收藏、转发给朋友,让我有持续创作的动力!**

详情docs.qq.com/doc/DSmdCdUNwcEJDTXFK

登录的,注释掉或是在这个文件中不存在的都是不允许root登录的,但是能用普通用户的账号登录,使用su命令切换为root;当文件内容为空时,root用户就不能从任何的设备登录系统,只能用普通用户登录,再su切换成root;当该文件不存在时,root用户可以从任何地方登录。

---

---

### 【9】ssh端口修改

---

远程端口通常为22端口,修改ssh端口可加强对系统保护

注意修改端口后,要使正在使用防火墙上放开该端口,否则无法远程

---

<1>修改ssh配置,追加端口

vim /etc/ssh/ssh_config

找到Port 22 后,在下方追加新端口

Port 11235

重启ssh服务后,通过新端口进行连接;如可连接,即为成功

如修改后报错,可关闭selinux

### 最后的话

最近很多小伙伴找我要Linux学习资料,于是我翻箱倒柜,整理了一些优质资源,涵盖视频、电子书、PPT等共享给大家!

### 资料预览

给大家整理的视频资料:

[外链图片转存中...(img-1fwQpJTE-1724991623468)]

给大家整理的电子书资料:

[外链图片转存中...(img-VnXv6i1s-1724991623469)]

**如果本文对你有帮助,欢迎点赞、收藏、转发给朋友,让我有持续创作的动力!**

详情docs.qq.com/doc/DSmdCdUNwcEJDTXFK

325

325

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?