error_reporting(0);

include(“flag.php”);

if(isset($_GET[‘r’])){

$r =

G

E

T

[

′

r

′

]

;

m

t

s

r

a

n

d

(

h

e

x

d

e

c

(

s

u

b

s

t

r

(

m

d

5

(

_GET['r']; mt_srand(hexdec(substr(md5(

GET[′r′];mtsrand(hexdec(substr(md5(flag), 0,8)));

#md5(

f

l

a

g

)

:

m

d

5

(

)

函数是一个哈希函数,它将传入的参数进行哈希处理并返回一个

32

位的十六进制字符串。在这里,

flag):md5() 函数是一个哈希函数,它将传入的参数进行哈希处理并返回一个32位的十六进制字符串。在这里,

flag):md5()函数是一个哈希函数,它将传入的参数进行哈希处理并返回一个32位的十六进制字符串。在这里,flag 是一个变量,它可能代表一个标志或者一个关键值

#substr(md5(KaTeX parse error: Expected 'EOF', got '#' at position 78: …截取,只保留前8位。 #̲hexdec(substr(m…flag), 0, 8)):hexdec() 函数将十六进制字符串转换为对应的十进制数值。在这里,它将对前一步得到的8位十六进制字符串进行转换

#mt_srand(hexdec(substr(md5($flag), 0, 8)));:mt_srand() 函数用于设置 Mersenne Twister 随机数生成器的种子。在这里,它将使用前面得到的十进制数值作为种子,来初始化随机数生成器。

#这段代码的目的是将一个标志或者关键值 $flag 经过一系列的处理,得到一个种子值,并将该种子值用于初始化随机数生成器。这样做的目的可能是为了生成一个可预测但不易破解的随机数序列。

$rand = intval($r)-intval(mt_rand());

if((!$rand)){ #如果$rand的值为0就执行下面的代码,否则执行所对应else部分代码

if($_COOKIE['token']==(mt_rand()+mt_rand())){

#$_COOKIE['token']:$_COOKIE 是一个包含通过 HTTP cookie 传递给当前脚本的变量的数组。$_COOKIE['token'] 表示从 cookie 中获取名为 "token" 的值。

#mt_rand():mt_rand() 函数是一个 Mersenne Twister 随机数生成器,用于生成一个随机整数

#根据这段代码的逻辑,它可能用于验证 "token" 的值是否等于两个随机整数之和。如果相等,那么说明该 "token" 值是通过生成随机数得到的,可以被认为是合法的。否则,如果不相等,那么可能是伪造的或者被篡改的 "token" 值。

echo $flag;

}

}else{

echo $rand;

}

}else{

highlight_file(FILE);

echo system(‘cat /proc/version’);

}

Linux version 5.4.0-148-generic (buildd@lcy02-amd64-112) (gcc version 9.4.0 (Ubuntu 9.4.0-1ubuntu1~20.04.1)) #165-Ubuntu SMP Tue Apr 18 08:53:12 UTC 2023 Linux version 5.4.0-148-generic (buildd@lcy02-amd64-112) (gcc version 9.4.0 (Ubuntu 9.4.0-1ubuntu1~20.04.1)) #165-Ubuntu SMP Tue Apr 18 08:53:12 UTC 2023

思路如下:

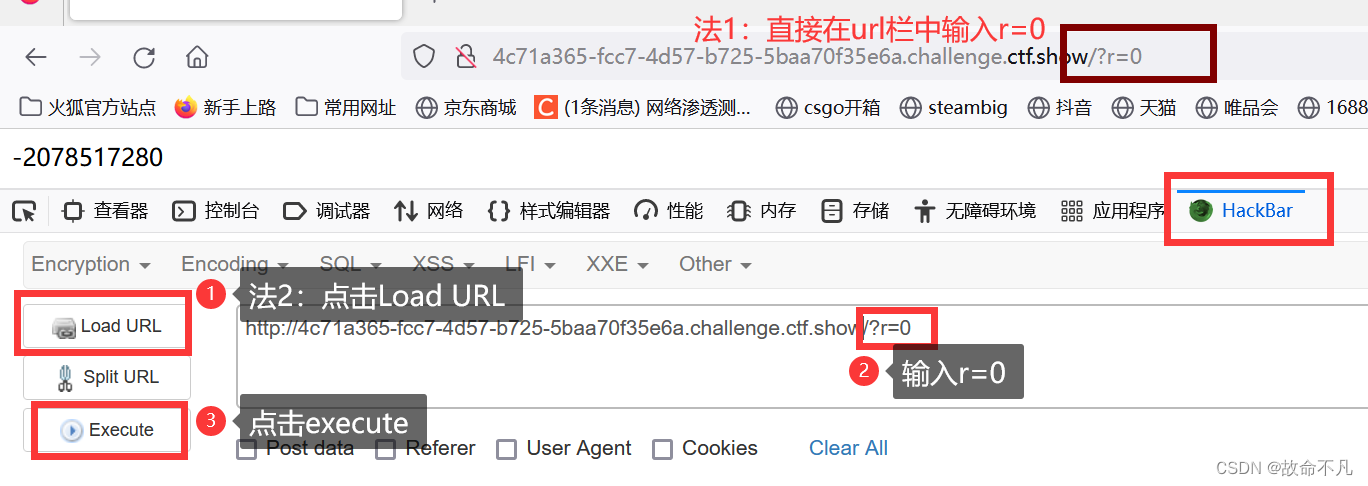

1.通过r=0得到第一个mt\_rand()的值 ,这里我的值为【2078517280】,每个人的都不一样

2.下载php\_mt\_seed4.0,在虚拟机的游览器中搜索下载

[php\_mt\_seed - PHP mt\_rand() seed cracker (openwall.com)]( ) seed cracker (openwall.com)")

3.找到该文件在虚拟机中的位置,默认情况下是【下载】,右键出现菜单点击【从这里打开终端】

这里说一下为什么这样做,因为如果我直接打开终端,接着输入【tar -zxvf php\_mt\_seed-4.0.tar.gz】的话我这台虚拟机上会报错,但我对这个虚拟机不熟悉,去找了一些资料有以为博主是输入了绝对路径解决这个报错的,【tar -zxvf 绝对路径】,我懒得去找绝对路径就有感而发从那里试了试,没想到成功了

3.执行【tar -zxvf php\_mt\_seed-4.0.tar.gz】命令

4.随后【下载】那里会出现一个【php\_mt\_seed-4.0】的文件夹,右键出现菜单点击【从这里打开终端】

执行【./php\_mt\_seed 2078517280】,逆推出种子(2078517280是之前r=0的第一个mt\_rand()的值,选择与php版本相对的,此图为后面第一个值为580979340的图,不要误会)

###### PS:

如果执行【./php\_mt\_seed 2078517280】顺利的话可以直接得出结果,不顺利的话可能会出现以下情况:

报错【zsh: 没有那个文件或目录: ./php\_mt\_seed】

这里我是在【./php\_mt\_seed 2078517280】加了一个.c,

也就是【./php\_mt\_seed.c 2078517280】

之后就报错【zsh: 权限不够: ./php\_mt\_seed.c】

使用【chmod 777 php\_mt\_seed.c】提高一下权限

执行【make time ./php\_mt\_seed 2078517280】

报错【make: \*\*\* 没有规则可制作目标“time”。 停止】

解决办法是执行【make】命令更新一下

之后执行【time ./php\_mt\_seed 2078517280】命令即可得到结果

解决这个问题后就可以使用【 ./php\_mt\_seed 2078517280】

5.执行下面的代码生成种子,可以使用[在线php运行]( )

这里由于我是边写边做的,那个容器过期了,所以我重新打开了,导致第一个值变成了580979340

逆推出种子

然后利用上面的代码一个一个试就可以得出答案

---

599

599

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?