步骤:

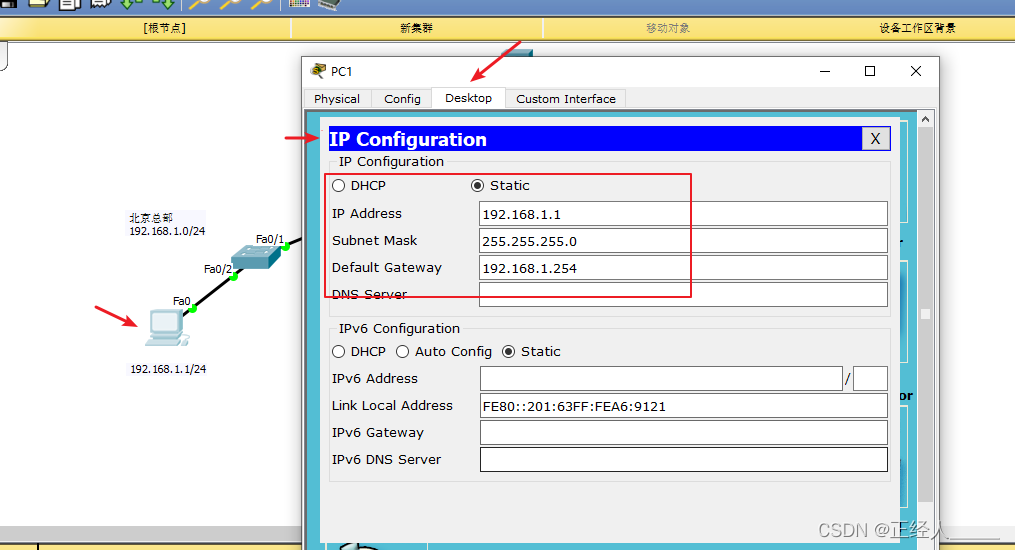

1)给PC和路由的接口配置ip

配置路由器端口IP命令

**en** **# 进入特权模式**

**conf t** **# 进入全局配置模式**

**int** **Fa0/x** **# 进入需要配置的端口**

**ip add** **IP 子网掩码** **# 配置IP,如: ip add 30.1.1.254 255.255.255.0**

**no shut** **# 开启端口**

2)给左右两边的路由器配置默认路由

**命令:

ip route ip 子网掩码 下一跳IP \# 给路由器配置一条静态路由**

**ip route ip 0.0.0.0 0.0.0.0 下一跳IP # 给路由器配置一条默认路由**

**配置左边路由器:**

**conf t** **# 进入全局配置模式**

**ip route** **0.0.0.0 0.0.0.0 100.1.1.254**

**配置右边路由器:**

**conf t** **# 进入全局配置模式**

**ip route** **0.0.0.0 0.0.0.0 200.1.1.254**

3)配置VNP隧道

注意以下的命令如果和我的模拟器配置的IP和连接的端口一样就可以复制粘贴到软件上,不同的请根据自己的实际情况,修改IP和接口号

配置左边路由器的命令

en

conf t

crypto isakmp policy 1

encryption aes

hash sha

group 2

authentication pre-share

lifetime 3600

exit

crypto isakmp key zhangsan address 200.1.1.1

access-list 100 permit ip 192.168.0.0 0.0.255.255 172.16.0.0 0.0.255.255

crypto ipsec transform-set wentran esp-aes esp-sha-hmac

crypto map wenmap 1 ipsec-isakmp

match address 100

set transform-set wentran

set peer 200.1.1.1

exit

int fa0/0

crypto map wenmap

配置右边路由器的命令

en

conf t

crypto isakmp policy 1

encryption aes

hash sha

group 2

authentication pre-share

lifetime 3600

exit

crypto isakmp key zhangsan address 100.1.1.1

access-list 100 permit ip 172.16.0.0 0.0.255.255 192.168.0.0 0.0.255.255

crypto ipsec transform-set wentran esp-aes esp-sha-hmac

crypto map wenmap 1 ipsec-isakmp

match address 100

set transform-set wentran

set peer 100.1.1.1

exit

int fa0/0

crypto map wenmap

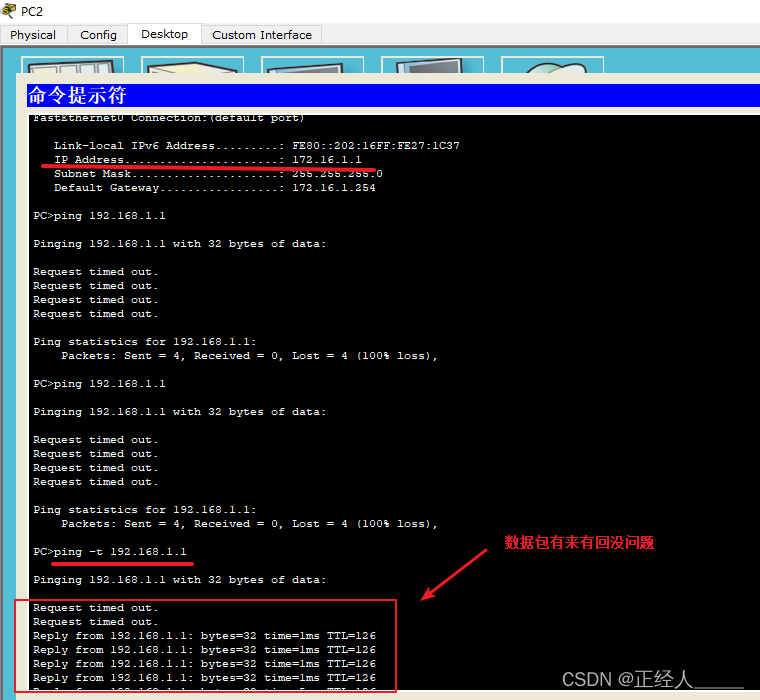

4)拿一台PC继续ping一下目标公司的PC,测试网络的连通性

**实验2:**在实验1的基础上,要求2个公司能上网,但不影响VPN隧道

步骤:

1)给连接服务器的路由器端口与服务器配置ip

**配置路由器端口IP命令**

**en** **# 进入特权模式**

**conf t** **# 进入全局配置模式**

**int** **Fa0/x** **# 进入需要配置的端口**

**ip add** **IP 子网掩码** **# 配置IP,如: ip add 150.1.1.254 255.255.255.0**

**no shut** **# 开启端口**

2)配置NAT让内网可以访问外网

**配置北京总公司的路由器(端口号与IP要改成自己的)**

**定义内网端口**

**en # 进入特权模式**

**conf t** **# 进入全局配置模式**

**int** **fa0/1** **# 进入需要设置的端口**

**ip nat inside** **# 将端口定义为内网端口**

**exit**

**定义外网端口**

**conf t** **# 进入全局配置模式**

**int** **fa0/0** **# 进入需要设置的端口**

**ip nat outside** **\# 将端口定义为外网端口**

**exit** **# 退到上一级**

**定义内部地址池**

**conf t # 进入全局配置模式**

**acc 101 deny ip 192.168.0.0 0.0.255.255 172.16.0.0 0.0.255.255 \# 拒绝192.168开头网段访问172.16开头网段(不做IP源地址转换),注意配置这条命令不会影响实验一的VPN隧道,因为这里ACL表是101,实验1的是100,而且这里配置的表没有挂载到接口上,所以也不用担心192.168开头网段访问其他网段会被[ACL技术]( )干掉**

**acc** **101** **permit ip any any**

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1351

1351

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?