这系列的逆向学习可能没什么没什么实际用处,难度也不高,只是为了学习js逆向。

感兴趣的可以看看。

话不多说直接上案例。

1.分析接口找到加密位置

加密参数如下:

找到加密位置的方法:

1.检索参数名

2.xhr断点跟栈

2.分析加密方式并实现

断点进入,如图

参数分析很简单,如图

现在需要解决的就是"X-ITOUCHTV-Ca-Signature"这个参数

"X-ITOUCHTV-Ca-Signature": u.default.stringify((0,l.default)(d, "HGXimfS2hcAeWbsCW19JQ7PDasYOgg1lY2UWUDVX8nNmwr6aSaFznnPzKrZ84VY1")),我们先分析里面的 (0, l.default)(d,"HGXimfS2hcAeWbsCW19JQ7PDasYOgg1lY2UWUDVX8nNmwr6aSaFznnPzKrZ84VY1")

1.其中参数 d 就这串数字会变 很好实现

2.再进 l.default 函数中看看

这就是简单的 HMAC加密 可以自己实现 如图所示

(0, l.default)(d,"HGXimfS2hcAeWbsCW19JQ7PDasYOgg1lY2UWUDVX8nNmwr6aSaFznnPzKrZ84VY1")

这就是该函数的运行结果,难点就是这HMAC的加密方式

3.外部函数u.default.stringify的实现

先打断点进入

将我们需要的代码都扣下来后,运行会报以下错误

大致的意思就是:r中没有charAt的属性

所以我们再回到原代码中找找,r是在哪定义的

果然就在该代码前定义了,n,r,i,a参数

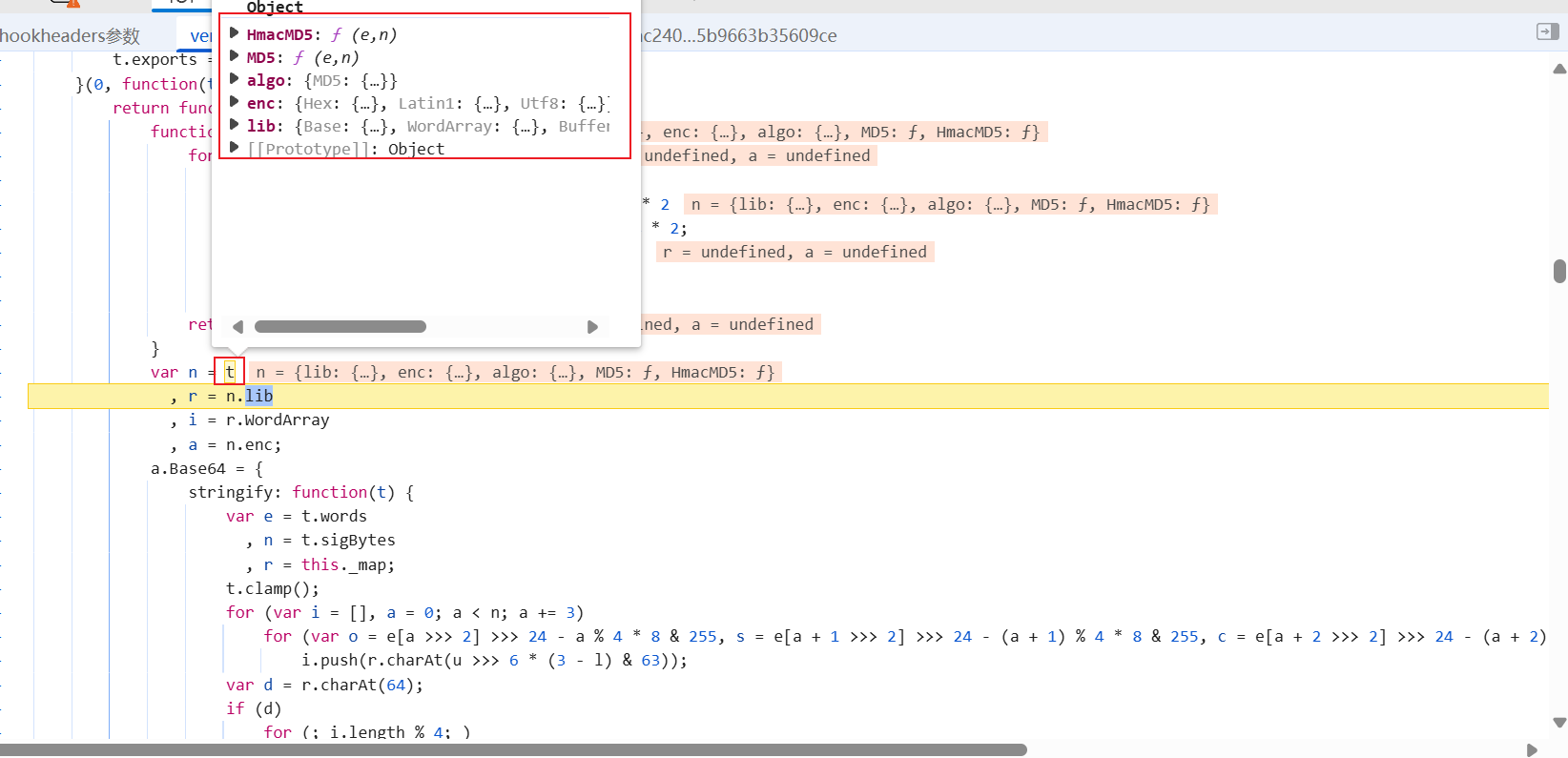

接下来我们再打断点看看

可以发现 后面的 r,i,a 的来源就是 n = t

所以我们搞明白 t是什么就行

我们看,它里面有MD5,enc,HmacMD5等方法,而node.js中的crypto-js也又有一样的方法,所以我们可以猜测t是否可以用crypto-js来实现。

所以我们自己尝试下,效果如下

注意:其中的r = this._map; 是常数,在检索_map就能找到

那我们逆向案例就完成了。

3.用python调用并请求

这很简单而且没什么实际用途就不细讲了

以上就是该案例的全部过程

代码用途

本代码仅供学习、研究和交流使用,禁止用于任何商业用途或非法用途。使用者应对其行为负责,作者不对代码的滥用或不当使用承担任何责任

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?