例题一

1.查壳,发现为64位

2.使用ida64

(1)按shift+F12

(2)很明显第二行为我们的flag,双击进去

(3) 可得到flag为:HYNUCTF{We1c0me_T0_Re_World!!!}

例题二

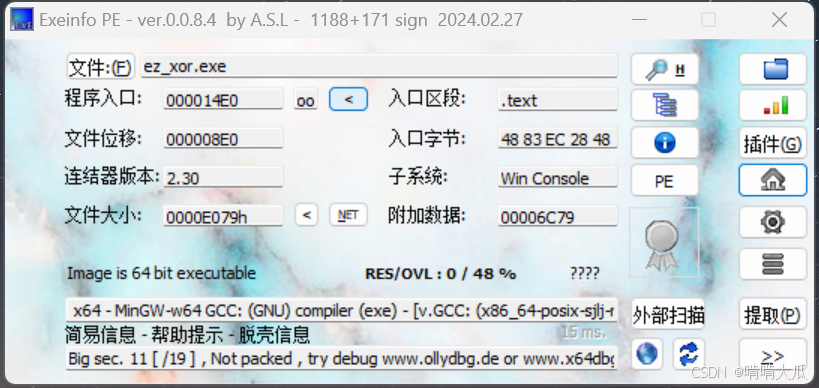

1.查壳,发现为64位

2.使用ida64

(1)shift+F12,寻找flag所在的那行

(2)双击进入

(3)对“str”按ctrl+x,再按TAB

(4)if语句需要比较a与buf的大小

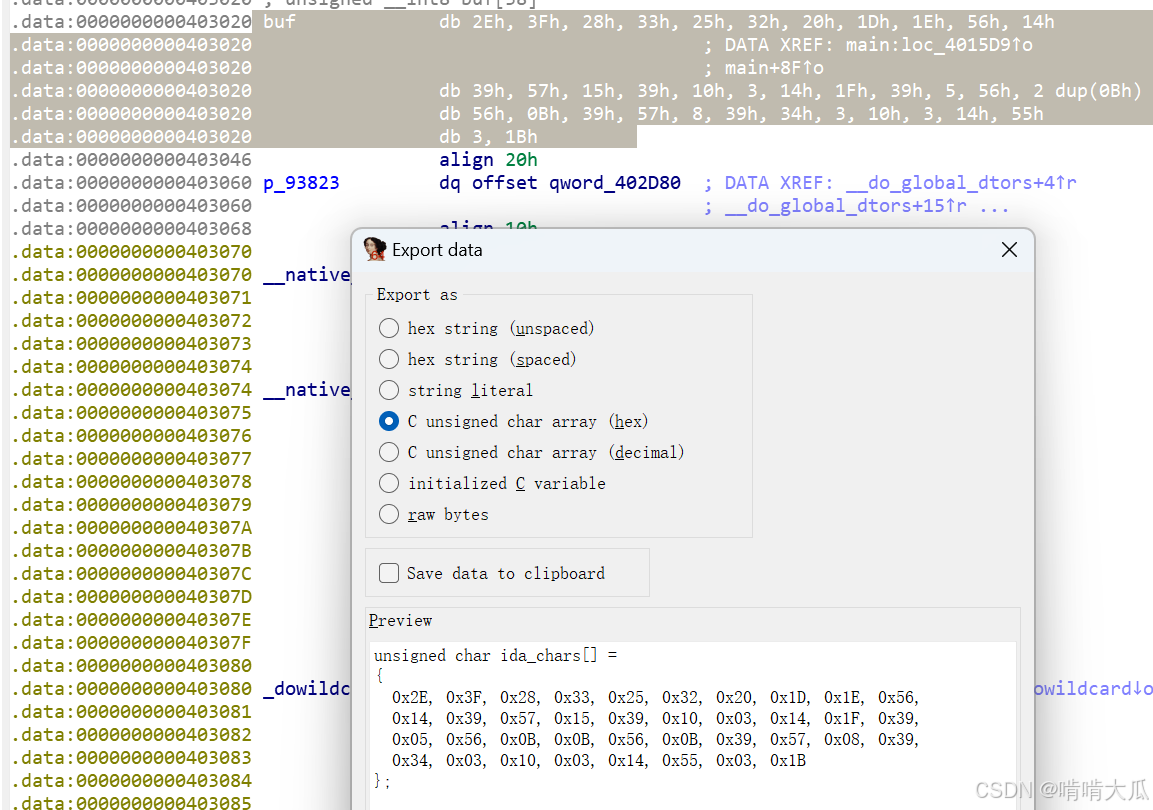

buf双击进去得到

接下来需要写一个脚本,来对a=buf与0*66u进行异或

得到的脚本

(5)得到的flag为:HYNUCTF{x0r_1s_very_c0mm0m_1n_Rever3e}

例题三

1.查壳,发现有壳,进行脱壳

2.使用upx进行脱壳

(1)将要脱壳的文件与upx放在同一个文件目录下

(2)在终端中打开upx,输入./upx

(3)在继续输入 ./upx -d ./kekeke.exe

脱壳成功。

(4)再将kekeke.exe拖到ida里寻找flag

(5)flag为:HYNUCTF{UPX_15_S0_e@sy}

例题四

1.查壳,发现为64位

2.使用ida64

(1)按shift+F12

(2)点击关于flag的一行

(3)对着“str"进行ctrl+x,再按TAB

(4)观察到enc[i] 里面内含玄机,双击可得到

(5)对着每个字符按“r”,得到对应的字符串

(6)为base64加密,找一个在线网站,进行解密。

注:base64解密是对着字符按照base64编码表得到的解密。

(7)得到flag: HYNUCTF{HYNUCTF{HYNUCTF{HYNUCTF{HYNUCTF{}}}}}

例题五

1.查壳,发现为64位

2.进入ida64,shift+F12

(1)得到flag的第一段HYNUCTF{The_f1@g_

(2) 点击hint提示

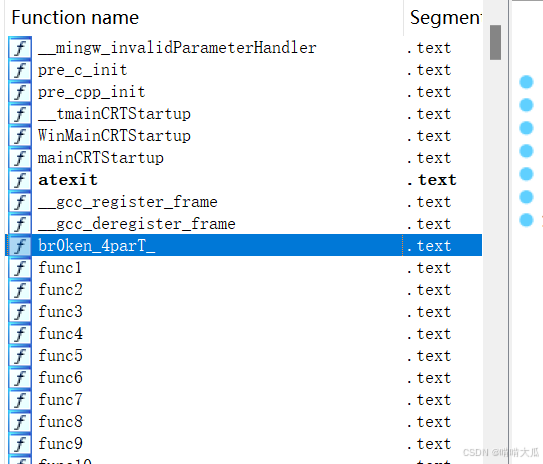

(3) 查找左侧function name,找到flag的第二段:br0ken_4parT_

(4) 点进去这个function

(5)“Xref”:

所以对着“Xref”按x ,按Tab查看完的汇编。

(6)得到flag:HYNUCTF{The_f1@g_br0ken_4parT_ Iike_My_Heart!!!!!!}

例题六

1.查壳,发现为64位

2.使用ida64位

(1)按住shift+F12 ,双击关于flag的句子,TAB

(2)按照操作

(3)进行调试以后 ,找到dedede,点进去

(4) 发现为rc4加密,flag隐藏在key中,双击key

(5) 找到secret

(6)对着secret按“r”

(7)可得到flag为:HYNUCTF{WOW_N0w_y0u_kn0w_how_to_Debugger}

(7)可得到flag为:HYNUCTF{WOW_N0w_y0u_kn0w_how_to_Debugger}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?