蜡笔小新师兄的诱惑(Reverse)

将文件下载保存本地解压后拖到ida中得flag

将文件下载保存本地解压后拖到ida中得flag

有趣的符号(Crypto)

在网上搜ook解密工具

先点击ook!to text转译成如图所示

,再点击brainfuck to text 得到flag

Blank_Page(Web)

按f12显示如图

另存页面到本地

拖到随波逐流编码软件中得到flag

猫猫虫(Misc)

保存到本地看到动图中flag一闪一闪的但是又截不到,拖到解码工具中也不显示flag,然后打开Stegsolve中的frame browser逐帧查看找到flag

直接复制显示不对

提示中有咦?这个I怎么不一样则有的是大写i有的是小写L根据长短判断得出flag

放大观察以后短短长短长短长长短(注意要把没用的空格删掉)

所见不一定为实(Misc)

保存打开显示文件夹是空的

更换文件类型.doc .txt 等打开都是乱码,于是试了.png

打开了图片得到了flag

哆啦A梦的数学题(Web)

输入结果点击验证 无效

f12打开源代码

搜索button看到disabled,删除disabled='' ''得到flag

残缺的二维码(Misc)

给残缺的二维码补了三个定位点(注意要和那条若隐若现的线对齐)

然后放到解码软件里面一解得flag

考考你(Crypto)

一开始直接放到解码软件里不太行,题目中说变异的凯撒密码

先用ascii解码得如图所示

两个密文比较发现以-1为首项和公差的等差数列,我试了一下全部字符等差后加密flag错误,于是|}这俩不加密把|改成{,得到Yunxi{lovecode},后来我直接把lovecode md5小写加密显示flag错误,后来直接把整个Yunxi{lovecode}加密整体放到Yunxi{}里如下图

得到flag

美丽的小姐我叫Bond,GGBond~(Misc)

一开始以为是截图片的长宽高把flag截掉了,后来看提示让了解一下盲水印的工具下载后一提取就出来了

想看zzc师兄的帅照吗(Misc)

题目中说可能长宽高被修改,一开始想用搜索的其他方法比如用解码软件查看图片真实的长宽高然后再打开图片查看现在的长宽高,修改一下图片的码,还看了好多方法但是有点乱没搞出来,问了一下同学,题目中给了两张图直接用010查看编码,发现前几行不一样给替换掉

再次打开文件夹用文字扫描得到flag

简单的社工(Misc)

用百度扫描了一下这个地方叫开远钟楼,并搜了一下他的经纬度,一开始直接用百度和ai搜都不对,要用坐标拾取系统搜

云曦欢迎你!(Reverse)

将exe的后缀改为txt搜索flag得到flag

乌萨奇(Misc)

根据提示exif在网上搜索开源情报分析

打开exif图片信息查询网站

导入照片,并将注释信息解码得到 flag

师兄看你找flag(Misc)

一开始想从图片入手以为图片隐写,用工具分析发现不是,全选改变字体发现flag

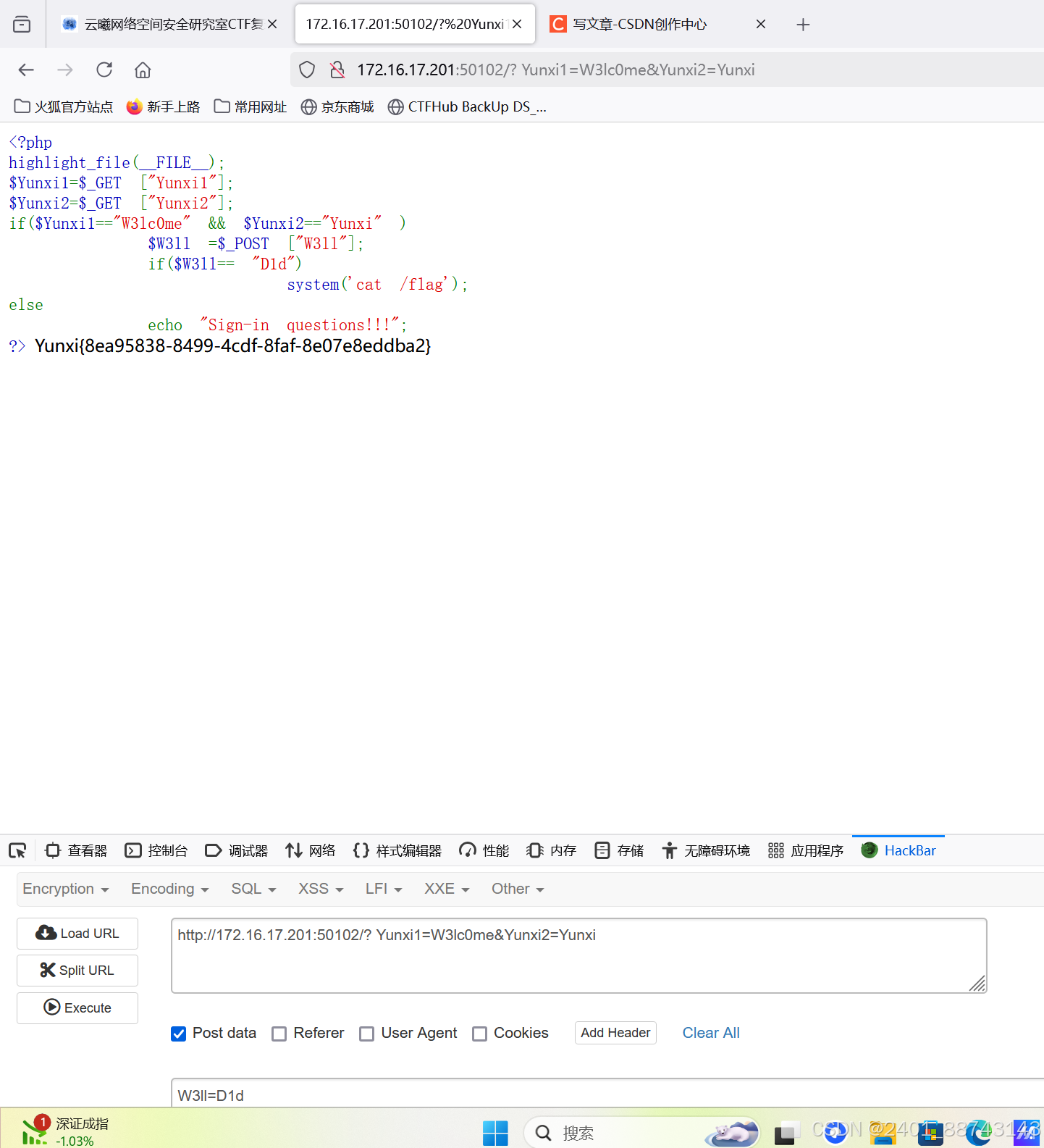

web签到(Web)

get post 传参

re,从0开始的ctf世界(Reverse)

搜索伪C打开ida

打开源代码得知caesar加密8

用随波逐流解密得到flag

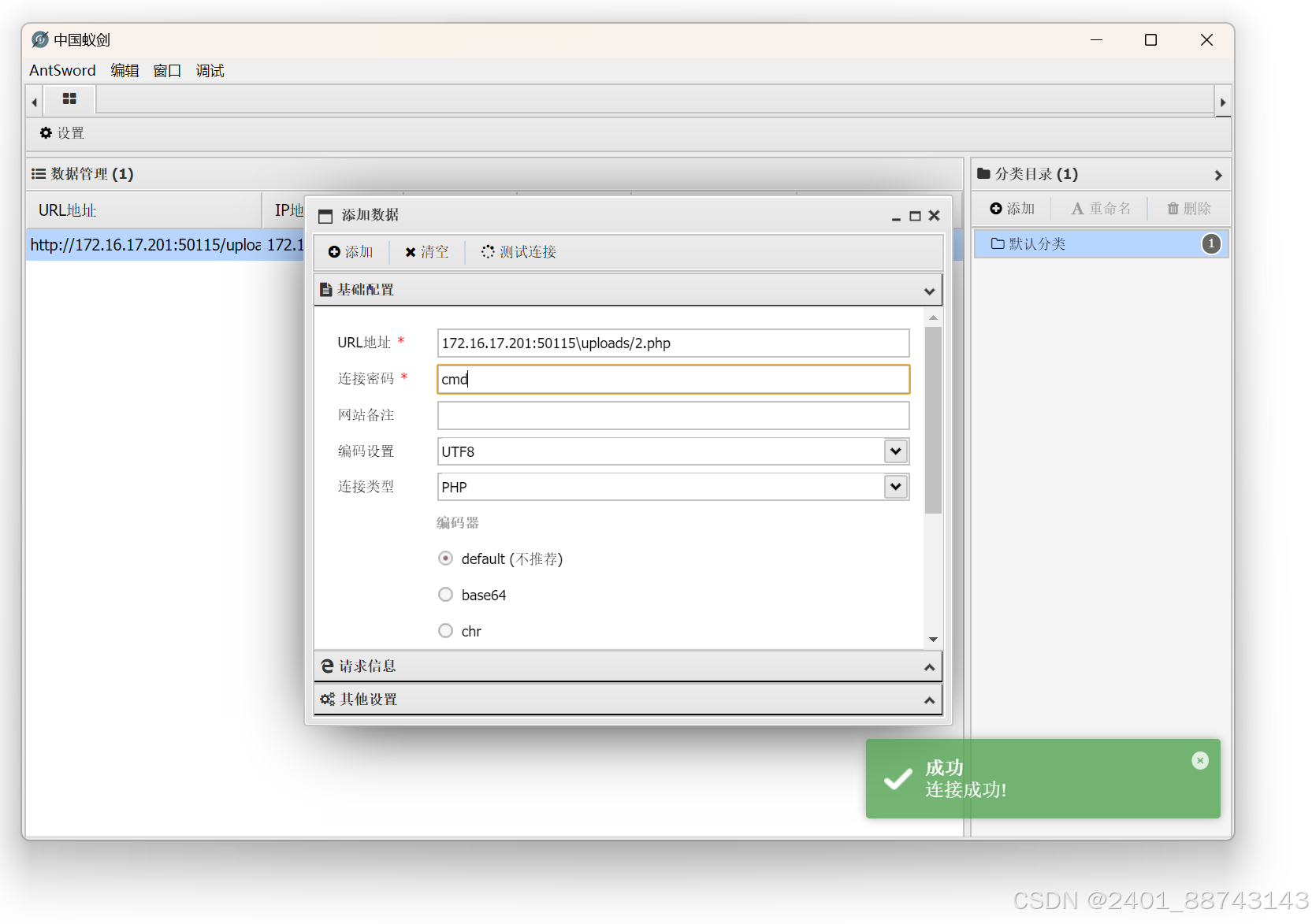

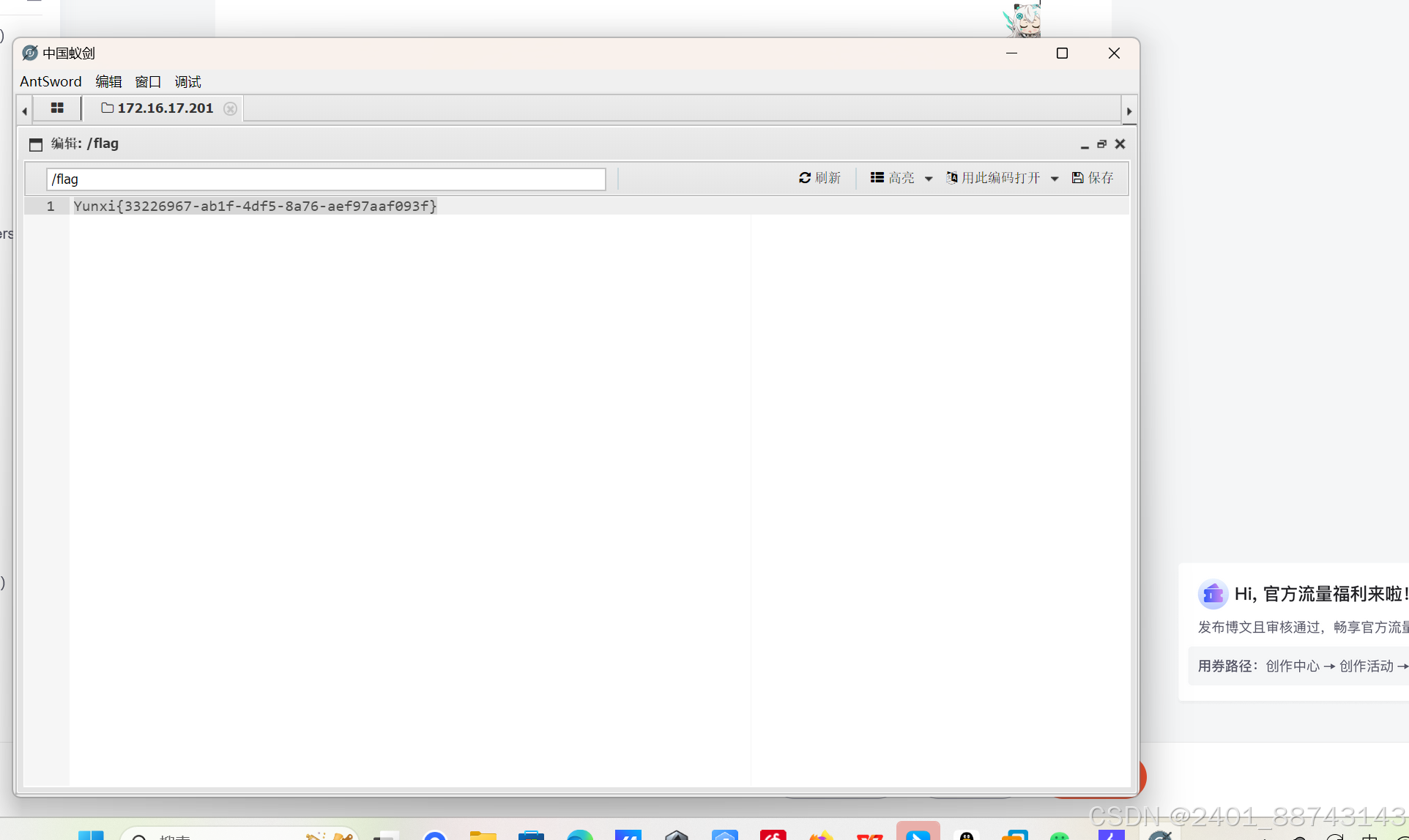

ez_upload1(Web)

上传一句话木马在VS中保存2.php

打开蚁剑连接并添加打开根目录查找flag

这个demo好听吗(Misc)

根据提示下载了MP3Stego

haha是关键(Crypto)

根据提示知道维吉尼亚解码

不止一层再用uuenocde解码两次

read(Web)

搜索linux的敏感文件/etc/passwd得到隐藏信息发现php敏感

根据引导继续打开secret.php

得到flag

2048game(Web)

打开源代码分数要达到666666666666我保存了网址改了代码另存的网址打不开flag于是传参

打开得到码用随波逐流解码得到flag

你小子一定行!!!(Misc)

查看图片属性发现一串数字用随波逐流解密

发现是uuencode得到flag

ezrce1(Web)

因为preg_match("/system|php/i",过滤system,所以用passthru这个外部执行命令查看目录列表

得到flag

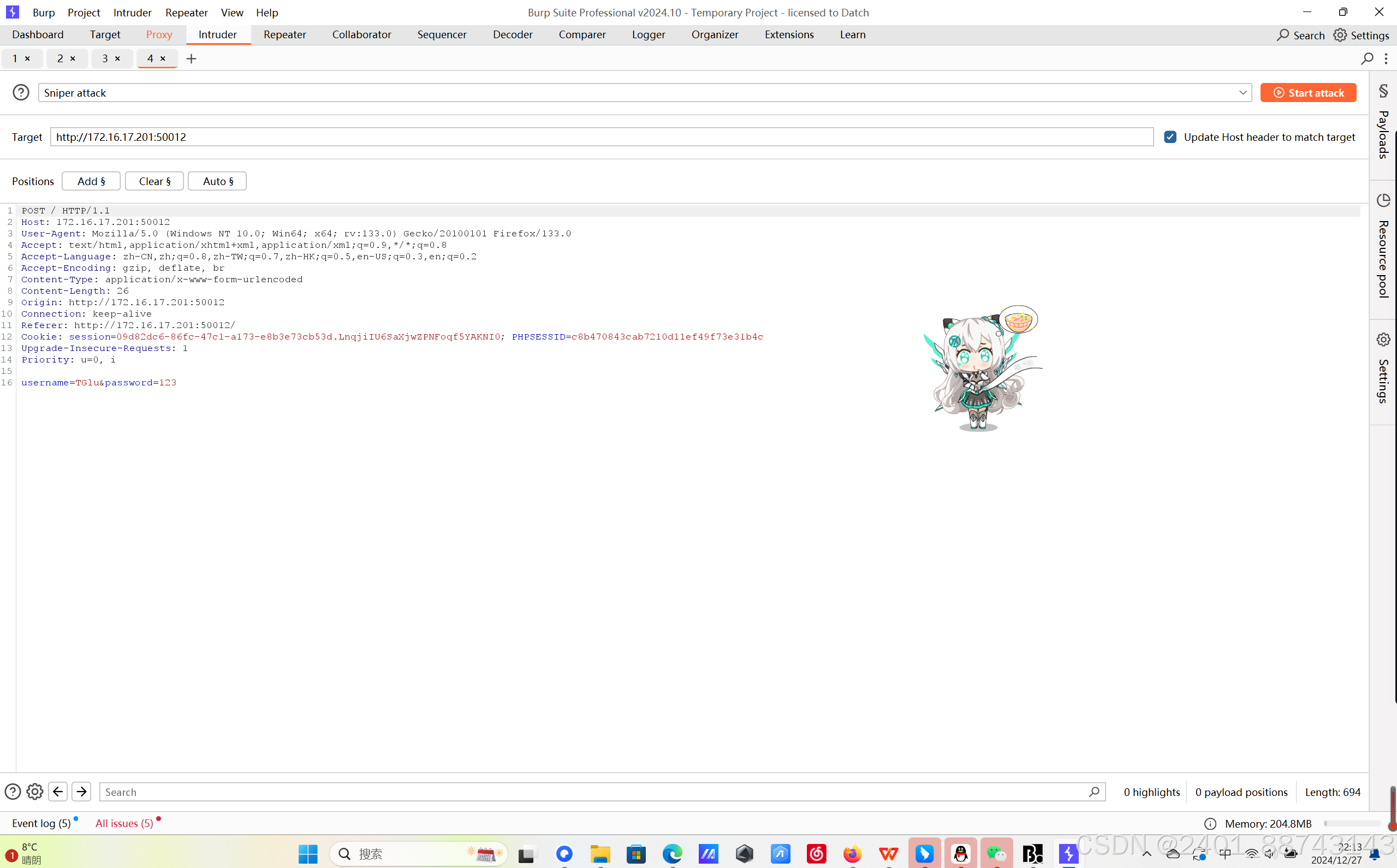

weak passwd(Web)

用bp抓包

添加并且使用sniper

点击长度发现不同得到密码放包登录

查看源代码发现flag

我心如铁,坚不可摧!!!!(Reverse)

Do you know RSA?(Crypto)

搜索rsa问题的编写脚本修改后在python上运行

报错后安装相应的库pip install gmpy2

pip install Crypto不行用pip install pycryptodome

再运行得到flag

ez_upload2(Web)

下载库

在网上搜索脚本进行修改运行得到flag

穿..穿..穿..(Web)

根据提示搜索穿越构造路径../../../etc/passwd

得到目录

构造路径../../../capoo.php,然后根据提示猜测flag文件../../../flag.php

看不见flag,按f5得到flag

Rce2(Web)

ez_upload2(Web)

先对jpg和PHP进行抓包比较不同修改类型重新发送

复制粘贴路径在原url后,

打开后用蚁剑链接得到flag

图片库(Web)

构造 ?filename=php://filter/convert.base64-encode/resource=index.php

进行base64解密

源码中对文件名进行base64加密,后缀名不变

上传jpg形式的一句话木马并抓包

修改jpg为php并发送

文件名加密并传参

再打开蚁剑链接得到flag

Rce2(Web)

使用$IFS$9/绕过空格,输入?yunxi=passthru('ls$IFS$9/');

输入?yunxi=passthru('tac$IFS$9/f');

真正的签到题(Pwn)

打开010发现elf文件

拖入die是64位拖入ida

找到main按f5进行反编译得到如图

分析函数得到有用信息如上图

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?