一、

服务器被入侵了:

先查找是不是通过ssh弱口令入侵的。

首先

linux下登录日志在下面的目录里:

cd /var/log

查看ssh用户的登录日志:

less secure

linux日志管理:

二、查看是否有定时计划任务

命令:crontab -l

如果有计划命令,则取消计划命令

编辑定时任务【删除-添加-修改】

命令:crontab -e

三、取消默认root,关闭root的ssh登录,提权新用户root权限,使用复杂口令登录。

linux最高权限用户root,默认可以直接登录sshd。为了提高服务器的安全度,需要对它进行禁止,使得攻击者无法通过暴力破解来获取root权限。

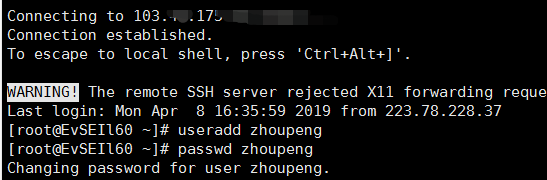

1,新建一个用户;

#useradd xxx (xxx为你要新建的用户名)

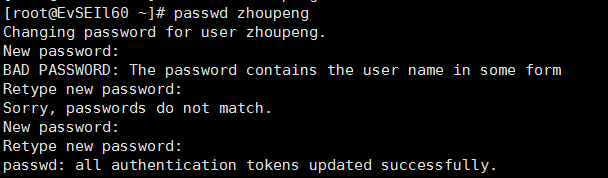

2,为新用户设置密码;

#passwd xxx (xxx为你要新建的用户名)

3.修改 sudoers ,提升新用户的权限

用宝塔修改打开文件 /etc/sudoers

找到下面的部分

Allow root to run any commands anywhere

root ALL=(ALL) ALL

xxx ALL=(ALL) ALL (只添加这一行)

保存退出即可

然后修改用户,使其属于root组(wheel),命令如下:

#usermod -g root xxx

修改完毕,现在可以用xxxx帐号登录,然后用命令 su - ,即可获得root权限进行操作。

4,修改SSHD配置,禁止root直接登录

用宝塔修改第38行 /etc/ssh/sshd_config

查找“#PermitRootLogin yes”,将前面的“#”去掉,短尾“Yes”改为“No”,并保存文件。

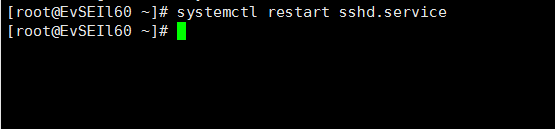

5,修改完毕后,重启sshd服务

#systemctl restart sshd.service

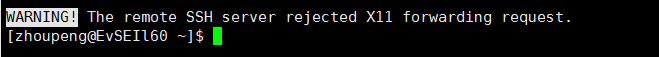

6,下次登录,先使用新用户xxx登录,(如果用root就登录不上去了哈)

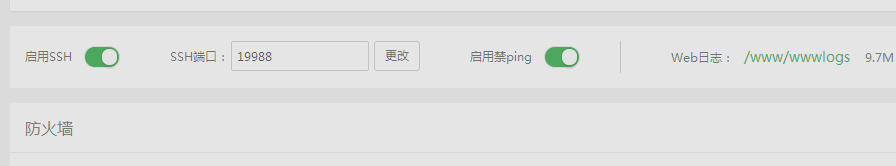

修改sshd默认端口

虽然更改端口无法在根本上抵御端口扫描,但是,可以在一定程度上提高防御。

1.打开sshd配置文件

修改 /etc/ssh/sshd_config,找到#Port 22字段删掉#,将22改为其他不被使用的端口,服务器端口最大可以开到65536

或者用宝塔改

3.重启sshd服务

#service sshd restart

4.别忘了修改登陆工具那的端口设置。

191

191

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?