Kubernetes通过以集成方式管理众多容器的能力,在部署、运行和管理容器服务方面提供了许多优势,已经成为很多云平台不可或缺的重要组件和关键服务。

然而Kubernetes的这一特性也可能使应用程序面临安全漏洞。事实上,针对容器的安全攻击呈上升趋势,而且影响越来越严重。因此Kubernetes环境的安全性与任何其他开发或生产环境中的安全性一样重要。

Kubernetes环境中的安全性意味着要维护Kubernetes集群的稳定性和安全性。Kubernetes提供了基础安全功能,以确保集群的安全。这种与安全相关的功能有很多,比如:

- 网络安全

- 节点安全

- 身份验证

- 授权

- 安全镜像管理

- 机密管理

- 日志和监控

- 灾难恢复

- 其他……

本文将介绍其中最具代表性的三项:控制Kubernetes集群访问的网络策略、基于角色的访问控制(RBAC)和安全存储敏感信息的机密信息。

1.借助网络策略控制Pod的通信

Kubernetes的通信策略默认允许所有Pod之间进行通信。虽然这种策略对通信很有用,但也有可能使Pod暴露于不必要的连接中。因此,如果想防止未经授权的访问并保护Pod,就该使用网络策略。

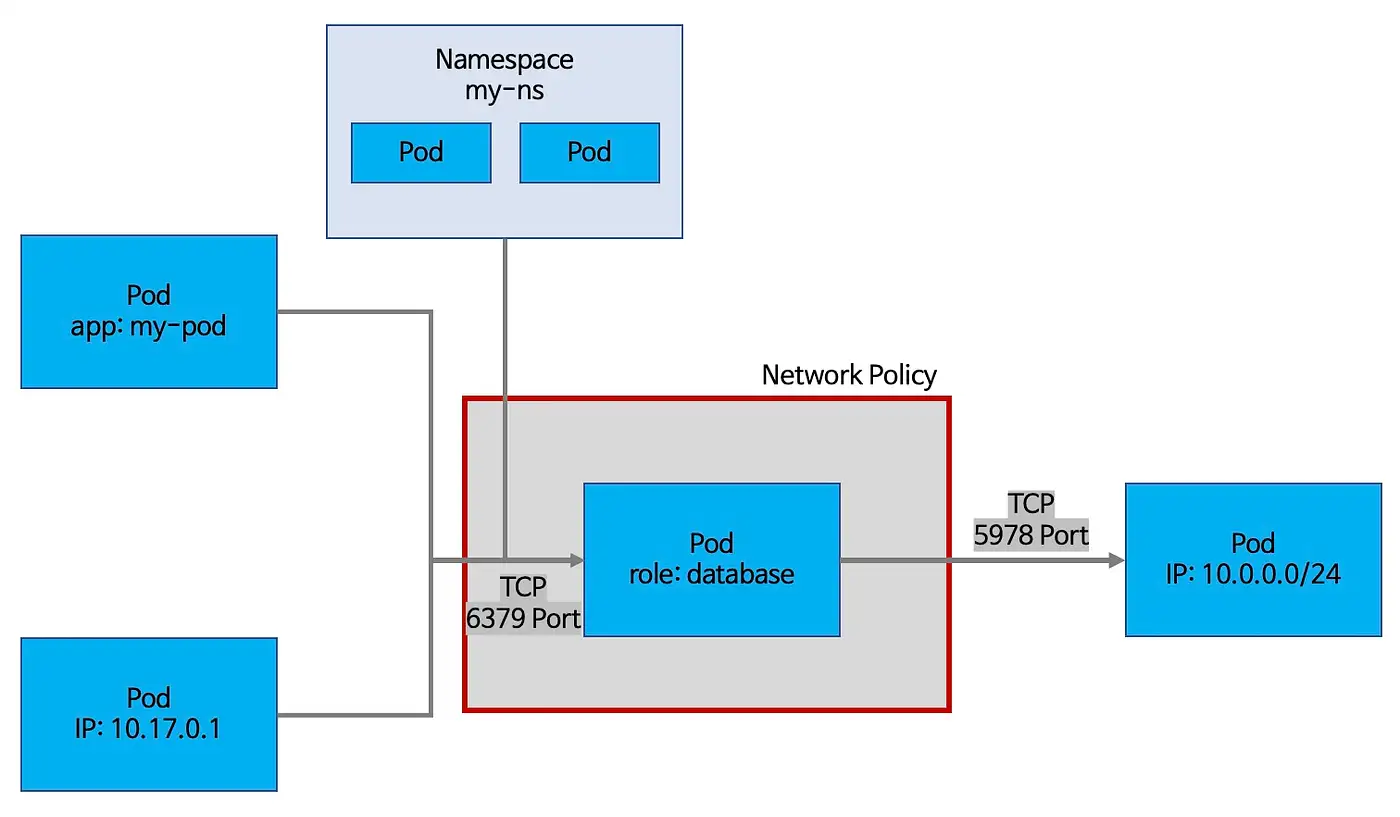

网络策略是一种控制Pod之间或Pod与其他网络端点之间通信的功能。通过网络策略,我们可以根据IP地址、端口、协议和标签等各种条件定义允许或拒绝流量的规则。此外,还可以通过网络策略设置只允许来自某些命名空间的流量。

网络策略是使用Kubernetes网络插件架构实现的。因此,不同网络插件对网络策略的支持程度可能各异。

Kubernetes网络策略

一些流行的网络插件(如Calico、Cilium和Weave Net)原生支持网络策略,而其他插件可能需要额外配置或定制开发。

设置网络策略时,有三个元素非常重要:

- podSelector:指定策略适用的Pod

- policyTypes:指定将应用策略的流量。分为入口流量和出口流量

- ingress/egress:指定入口/出口流量的详细信息。

让我们通过一个示例来了解这三个元素。下面的示例是一个设置网络策略的YAML文件。查看示例中的podSe

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?