发送验证码前,滑块是用了网易易盾,这步跳过,可自行寻找第三方打码平台或训练模型

encryptedAccount参数加密过,今天倒霉蛋就是它了。看着像是AES或DES,寻找一下这个参数名。

只绑定了两个JS,进去搜下参数名。

c就是encryptedAccount,打个断点,再看下生成逻辑。

o为手机号,atob方法就是base64解码方法,所以,m.qV我们看看是什么。

上图可以看到,m.qV是一段固定值,在控制台中输入以下,看看解码后的字符串是什么。

一段16位的字符串,待会看看这个有什么作用,继续进入断点。

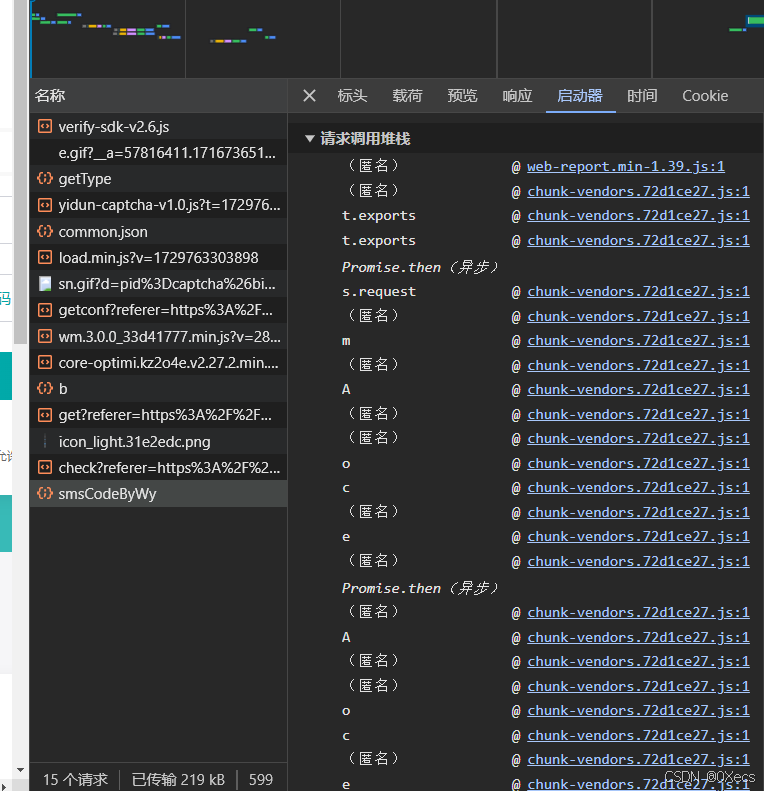

这种封装方法,一眼看出是webpack,继续继续。

此时,进入到et.f方法了,有些东西很眼熟,比如:iv,encrypt

c是随机生成的iv,所以iv是动态的。

这里看不到iv的原字符串,全都是byte字节,所以不能用常规的加密去对他进行加密。

这里就进入到了最重要的环境,接下来输出一下l,不是明文,这里就要直接扣代码了。

这里可以看到et.f方法每次执行都会生成不同的加密参数,所以,补完环境后直接调用这个方法即可。

第二个参数为之前base64解码后的16位key。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?