一、ECC介绍

椭圆曲线加密(ECC,Elliptic Curve Cryptography)是一种非对称加密算法,它使用椭圆曲线上的点来进行加密、解密、数字签名和密钥交换。与传统的RSA算法相比,ECC提供了相当的安全性,但使用更短的密钥长度,从而提供更高的性能和较小的计算资源要求。以下是关于ECC的详细知识点:

1.1 椭圆曲线方程

椭圆曲线加密是基于椭圆曲线的数学问题的难度来确保安全性的。椭圆曲线的标准方程为:

y

2

≡

x

3

+

a

x

+

b

(

mod

p

)

y^2 \equiv x^3 + ax + b \ (\text{mod}\ p)

y2≡x3+ax+b (mod p)

其中,( a )和( b )是椭圆曲线的参数,( p )是一个大素数。椭圆曲线上的点( (x, y) )满足方程。

1.2 点加法操作

在椭圆曲线上,点的加法操作定义了如何将两个点相加得到另一个点。点加法满足封闭性、结合律、交换律和存在单位元素等性质。点的加法操作使得椭圆曲线成为一种群结构。

1.3 ECC加密

ECC加密过程中,发送者使用接收者的公钥对消息进行加密,接收者使用自己的私钥进行解密。ECC加密的安全性基于椭圆曲线上的离散对数问题,即给定点( P )和( n ),求解( nP )的问题,其中( n )是一个大整数。

1.4 ECC数字签名

ECC数字签名使用私钥对消息的散列值进行签名,接收者使用发送者的公钥验证签名的有效性。ECC签名的安全性也基于椭圆曲线上的离散对数问题。

1.5 密钥交换

ECC密钥交换允许两个通信方在不共享私钥的情况下生成共享密钥。通信方使用对方的公钥和自己的私钥计算出共享密钥。

1.6 密钥长度与安全性

相较于RSA,ECC提供相当的安全性,但使用更短的密钥长度。例如,一个256比特的ECC密钥提供的安全性与3072比特的RSA密钥相当。因此,ECC在提供相同安全性的情况下,需要更少的计算资源,因此更适合在移动设备和资源受限的环境中使用。

1.7 曲线选择

ECC的安全性依赖于所选择的椭圆曲线。通常,NIST(美国国家标准与技术研究所)定义了一些标准椭圆曲线,例如NIST P-256(prime256v1),NIST P-384(secp384r1),NIST P-521(secp521r1)等。

总的来说,ECC是一种高效且安全的加密算法,适用于移动设备、物联网设备等资源受限的环境。在实际应用中,曲线选择、密钥管理以及相关实现的正确性和安全性非常重要。

二、openssl ( ECC )开发

2.1 ECC密钥对生成

2.1.1 源代码

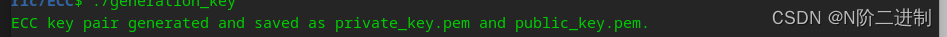

使用OpenSSL库进行ECC(椭圆曲线加密)密钥对的生成涉及一些复杂的数学和加密操作。以下是一个基本的C++代码示例,演示如何使用OpenSSL库生成ECC密钥对。

请确保你的项目链接了OpenSSL库,你可以使用如下命令来编译:

g++ -o generation_key generation_key.cc -lssl -lcrypto

以下是一个简单的C++代码示例:

#include <iostream>

#include <openssl/ec.h>

#include <openssl/obj_mac.h>

#include <openssl/ecdsa.h>

#include <openssl/pem.h>

int main() {

// 初始化 OpenSSL 库

OpenSSL_add_all_algorithms();

// 创建 ECC 密钥对

EC_KEY *ec_key = EC_KEY_new_by_curve_name(NID_secp256k1);

if (!ec_key) {

std::cerr << "Error: Failed to create ECC key pair." << std::endl;

return 1;

}

// 生成 ECC 密钥对

if (!EC_KEY_generate_key(ec_key)) {

std::cerr << "Error: Failed to generate ECC key pair." << std::endl;

EC_KEY_free(ec_key);

return 1;

}

// 获取 ECC 私钥

const BIGNUM *priv_key = EC_KEY_get0_private_key(ec_key);

// 获取 ECC 公钥

const EC_POINT *pub_key = EC_KEY_get0_public_key(ec_key);

// 将密钥保存为 PEM 格式

FILE *priv_key_file = fopen("private_key.pem", "w");

FILE *pub_key_file = fopen("public_key.pem", "w");

PEM_write_ECPrivateKey(priv_key_file, ec_key, NULL, NULL, 0, NULL, NULL);

PEM_write_EC_PUBKEY(pub_key_file, ec_key);

std::cout << "ECC key pair generated and saved as private_key.pem and public_key.pem." << std::endl;

// 释放内存并清理 OpenSSL 库

EC_KEY_free(ec_key);

fclose(priv_key_file);

fclose(pub_key_file);

EVP_cleanup();

return 0;

}

在这个示例中,我们使用secp256k1曲线生成了一个ECC密钥对。私钥被保存在private_key.pem文件中,而公钥被保存在public_key.pem文件中。

2.2.2 RSA公私私钥校验

你可以使用OpenSSL命令行工具来校验公钥和私钥是否匹配。下面是如何进行校验的步骤:

- 1. 校验公钥和私钥的匹配性

openssl pkey -in private_key.pem -pubout -outform PEM -out public_key_generated.pem

在这个命令中,private_key.pem 是你的私钥文件。它会生成一个对应的公钥文件 public_key_generated.pem。如果公钥和私钥匹配,那么它们就是一对有效的密钥对。

- 2. 比较生成的公钥文件和原始公钥文件

openssl rsa -in private_key.pem -pubout -outform PEM -out public_key_from_private.pem

# 对比两个公钥文件是否相同

diff public_key_generated.pem public_key_from_private.pem

在这个步骤中,我们首先从私钥中提取公钥,然后将其与之前生成的公钥文件进行比较。如果两个文件相同,说明私钥中提取的公钥和之前生成的公钥匹配。如果这两个步骤都成功,那么你的公钥和私钥就是匹配的。

2.2.3 椭圆曲线类型

OpenSSL库支持多种椭圆曲线类型。以下是一些常见的椭圆曲线类型及其对应的标识符和说明:

| 椭圆曲线类型 | 标识符 | 说明 |

|---|---|---|

| NID_secp112r1 | secp112r1 | 112位素数域上的曲线。 |

| NID_secp112r2 | secp112r2 | 112位素数域上的曲线。 |

| NID_secp128r1 | secp128r1 | 128位素数域上的曲线。 |

| NID_secp128r2 | secp128r2 | 128位素数域上的曲线。 |

| NID_secp160k1 | secp160k1 | 160位素数域上的曲线。 |

| NID_secp160r1 | secp160r1 | 160位素数域上的曲线。 |

| NID_secp160r2 | secp160r2 | 160位素数域上的曲线。 |

| NID_secp192k1 | secp192k1 | 192位素数域上的曲线。 |

| NID_secp224k1 | secp224k1 | 224位素数域上的曲线。 |

| NID_secp224r1 | secp224r1 | 224位素数域上的曲线。 |

| NID_secp256k1 | secp256k1 | 256位素数域上的曲线,比特币所使用的曲线。 |

| NID_secp384r1 | secp384r1 | 384位素数域上的曲线。 |

| NID_secp521r1 | secp521r1 | 521位素数域上的曲线。 |

| NID_X9_62_prime192v1 | prime192v1 | 192位素数域上的曲线,也称为secp192r1。 |

| NID_X9_62_prime256v1 | prime256v1 | 256位素数域上的曲线,也称为secp256r1。 |

这只是一些常见的椭圆曲线类型,OpenSSL库支持的椭圆曲线类型远不止这些。你可以在OpenSSL的文档或头文件中找到更多详细信息。在使用椭圆曲线加密时,选择合适的曲线类型非常重要,因为不同的曲线类型有不同的安全性和性能特性。

2.2 ECC加密实例

#include <iostream>

#include <openssl/evp.h>

#include <openssl/ec.h>

#include <openssl/pem.h>

int main() {

// 初始化 OpenSSL 库

OpenSSL_add_all_algorithms();

// 从文件中读取公钥

FILE* pubKeyFile = fopen("public_key.pem", "rb");

EVP_PKEY* publicKey = PEM_read_PUBKEY(pubKeyFile, NULL, NULL, NULL);

fclose(pubKeyFile);

// 待加密的明文

const unsigned char plaintext[] = "Hello, ECC Encryption!";

int plaintext_len = strlen((const char*)plaintext);

// 分配内存存储加密后的数据

unsigned char *encrypted_text = (unsigned char *)malloc(EVP_PKEY_size(publicKey));

if (encrypted_text == NULL) {

std::cerr << "Memory allocation failed." << std::endl;

EVP_PKEY_free(publicKey);

return 1;

}

// 使用 ECC 公钥进行加密

EVP_PKEY_CTX *ctx = EVP_PKEY_CTX_new(publicKey, NULL);

EVP_PKEY_encrypt_init(ctx);

if (EVP_PKEY_encrypt(ctx, encrypted_text, &plaintext_len, plaintext, plaintext_len) <= 0) {

std::cerr << "Encryption failed." << std::endl;

free(encrypted_text);

EVP_PKEY_CTX_free(ctx);

EVP_PKEY_free(publicKey);

return 1;

}

EVP_PKEY_CTX_free(ctx);

// 输出加密后的数据

std::cout << "Encrypted Text: ";

for (int i = 0; i < plaintext_len; i++) {

printf("%02x", encrypted_text[i]);

}

std::cout << std::endl;

// 释放资源

free(encrypted_text);

EVP_PKEY_free(publicKey);

// 清理 OpenSSL 库

EVP_cleanup();

return 0;

}

2.3 ECC解密实例

三、错误记录

3.1 Encryption failed: error:0608B096:digital envelope routines:EVP_PKEY_encrypt_init:operation not supported for this keytype,ret=-2

密钥类型不对,ecc加密需要使用ecdh的密钥加密,不能直接使用密钥加密。

ecc加密可以使用edies加密方式,进行加密。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?