为了做好运维面试路上的助攻手,特整理了上百道 【运维技术栈面试题集锦】 ,让你面试不慌心不跳,高薪offer怀里抱!

这次整理的面试题,小到shell、MySQL,大到K8s等云原生技术栈,不仅适合运维新人入行面试需要,还适用于想提升进阶跳槽加薪的运维朋友。

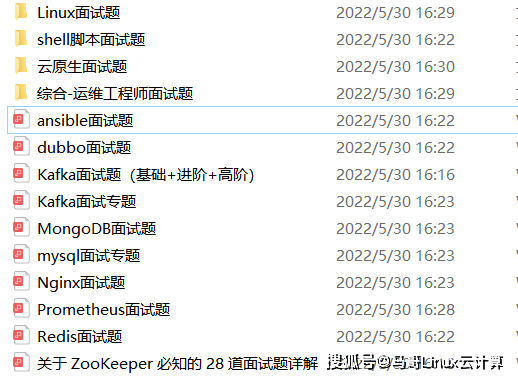

本份面试集锦涵盖了

- 174 道运维工程师面试题

- 128道k8s面试题

- 108道shell脚本面试题

- 200道Linux面试题

- 51道docker面试题

- 35道Jenkis面试题

- 78道MongoDB面试题

- 17道ansible面试题

- 60道dubbo面试题

- 53道kafka面试

- 18道mysql面试题

- 40道nginx面试题

- 77道redis面试题

- 28道zookeeper

总计 1000+ 道面试题, 内容 又全含金量又高

- 174道运维工程师面试题

1、什么是运维?

2、在工作中,运维人员经常需要跟运营人员打交道,请问运营人员是做什么工作的?

3、现在给你三百台服务器,你怎么对他们进行管理?

4、简述raid0 raid1raid5二种工作模式的工作原理及特点

5、LVS、Nginx、HAproxy有什么区别?工作中你怎么选择?

6、Squid、Varinsh和Nginx有什么区别,工作中你怎么选择?

7、Tomcat和Resin有什么区别,工作中你怎么选择?

8、什么是中间件?什么是jdk?

9、讲述一下Tomcat8005、8009、8080三个端口的含义?

10、什么叫CDN?

11、什么叫网站灰度发布?

12、简述DNS进行域名解析的过程?

13、RabbitMQ是什么东西?

14、讲一下Keepalived的工作原理?

15、讲述一下LVS三种模式的工作过程?

16、mysql的innodb如何定位锁问题,mysql如何减少主从复制延迟?

17、如何重置mysql root密码?

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

G (use gateway):需要透过外部的主机 (gateway) 来转递封包;

R (reinstate route for dynamic routing):使用动态路由时,恢复路由信息的标志;

D (dynamically installed by daemon or redirect):已经由服务或转 port 功能设定为动态路由

M (modified from routing daemon or redirect):路由已经被修改了;

! (reject route):这个路由将不会被接受(用来抵挡不安全的网域!)

Iface

这个路由传递封包的接口。

路由过程是有顺序的,从小网络传送到大网络,当最后没有合适的路由可以匹配时,就使用default路由,即destination是0.0.0.0的路由

### 3. /etc/services文件

每个port和各种service服务的对应关系

### 4. 查看本地的网络服务

netstat -tunlp #列出正在监听的网络服务和端口

netstat -tunp #列出已联机的网络联机状态和端口

kill -9 PID #杀掉sshd进程,即可关闭该远程连接

### 5. 查看网络上的开放的网络服务

nmap IP

nmap localhost

### 6.iptables

#### 1) 查看防火墙格式化输出

iptables [-t tables] [-L] [-nv]

选项与参数:

-t :后面接 table ,例如 nat 或 filter ,若省略此项目,则使用默认的filter

-L :列出目前的 table 的规则

-n :不进行 IP 与 HOSTNAME 的反查,显示讯息的速度会快很多!

-v :列出更多的信息,包括通过该规则的封包总位数、相关的网络接口等

eg:

查看filter表的chain

[root@localhost ~]# iptables -L -n

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT udp – 0.0.0.0/0 0.0.0.0/0 udp dpt:53

ACCEPT tcp – 0.0.0.0/0 0.0.0.0/0 tcp dpt:53

ACCEPT udp – 0.0.0.0/0 0.0.0.0/0 udp dpt:67

ACCEPT tcp – 0.0.0.0/0 0.0.0.0/0 tcp dpt:67

Chain FORWARD (policy ACCEPT)

target prot opt source destination

ACCEPT all – 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED

ACCEPT all – 192.168.122.0/24 0.0.0.0/0

ACCEPT all – 0.0.0.0/0 0.0.0.0/0

REJECT all – 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

REJECT all – 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

说明:

target:代表进行的动作, ACCEPT 是放行,而 REJECT 则是拒绝,此外,尚有 DROP (丢弃) 的项目!

prot:代表使用的封包协议,主要有 tcp, udp 及 icmp 三种封包格式;

opt:额外的选项说明

source :代表此规则是针对哪个『来源 IP』进行限制?

destination :代表此规则是针对哪个『目标 IP』进行限制?

以上的每个chain中的规则,对封包进行过滤的时候是有顺序的,按从上到下的顺序,只要有一个规则符合,那么就可以通过防火墙,

如果一直不符合,就一直向下继续匹配,如果都不符合,那么就执行预设的动作。

可以看到FORWORD的最后两个rule的target是REJECT,这说明,如果前面的rule都不符合,那么到这条规则的时候,就拒绝。

查看nat表的chain

[root@localhost ~]# iptables -t nat -L -n

#### 2) 查看完整的防火墙规则:

查看所有的表的规则

[root@localhost ~]# iptables-save

Generated by iptables-save v1.4.12 on Fri Jan 18 14:26:06 2013

*nat

:PREROUTING ACCEPT [512:70935]

:INPUT ACCEPT [371:61561]

:OUTPUT ACCEPT [2352:148261]

:POSTROUTING ACCEPT [2343:147796]

-A POSTROUTING -s 192.168.122.0/24 ! -d 192.168.122.0/24 -p tcp -j MASQUERADE --to-ports 1024-65535

-A POSTROUTING -s 192.168.122.0/24 ! -d 192.168.122.0/24 -p udp -j MASQUERADE --to-ports 1024-65535

-A POSTROUTING -s 192.168.122.0/24 ! -d 192.168.122.0/24 -j MASQUERADE

COMMIT

Completed on Fri Jan 18 14:26:06 2013

Generated by iptables-save v1.4.12 on Fri Jan 18 14:26:06 2013

*mangle

:PREROUTING ACCEPT [26824:23528990]

:INPUT ACCEPT [26682:23519288]

:FORWARD ACCEPT [2:656]

:OUTPUT ACCEPT [22885:4162471]

:POSTROUTING ACCEPT [23023:4179687]

-A POSTROUTING -o virbr0 -p udp -m udp --dport 68 -j CHECKSUM --checksum-fill

COMMIT

Completed on Fri Jan 18 14:26:06 2013

Generated by iptables-save v1.4.12 on Fri Jan 18 14:26:06 2013

*filter

:INPUT ACCEPT [26671:23518302]

:FORWARD ACCEPT [2:656]

:OUTPUT ACCEPT [22874:4161485]

-A INPUT -i virbr0 -p udp -m udp --dport 53 -j ACCEPT

-A INPUT -i virbr0 -p tcp -m tcp --dport 53 -j ACCEPT

-A INPUT -i virbr0 -p udp -m udp --dport 67 -j ACCEPT

-A INPUT -i virbr0 -p tcp -m tcp --dport 67 -j ACCEPT

-A FORWARD -d 192.168.122.0/24 -o virbr0 -m state --state RELATED,ESTABLISHED -j ACCEPT

-A FORWARD -s 192.168.122.0/24 -i virbr0 -j ACCEPT

-A FORWARD -i virbr0 -o virbr0 -j ACCEPT

-A FORWARD -o virbr0 -j REJECT --reject-with icmp-port-unreachable

-A FORWARD -i virbr0 -j REJECT --reject-with icmp-port-unreachable

COMMIT

Completed on Fri Jan 18 14:26:06 2013

查看某一个表的规则

[root@localhost ~]# iptables-save -t filter

Generated by iptables-save v1.4.12 on Fri Jan 18 14:29:14 2013

*filter

:INPUT ACCEPT [26774:23531129]

:FORWARD ACCEPT [2:656]

:OUTPUT ACCEPT [22956:4173130]

-A INPUT -i virbr0 -p udp -m udp --dport 53 -j ACCEPT

-A INPUT -i virbr0 -p tcp -m tcp --dport 53 -j ACCEPT

-A INPUT -i virbr0 -p udp -m udp --dport 67 -j ACCEPT

-A INPUT -i virbr0 -p tcp -m tcp --dport 67 -j ACCEPT

-A FORWARD -d 192.168.122.0/24 -o virbr0 -m state --state RELATED,ESTABLISHED -j ACCEPT

-A FORWARD -s 192.168.122.0/24 -i virbr0 -j ACCEPT

-A FORWARD -i virbr0 -o virbr0 -j ACCEPT

-A FORWARD -o virbr0 -j REJECT --reject-with icmp-port-unreachable

-A FORWARD -i virbr0 -j REJECT --reject-with icmp-port-unreachable

COMMIT

Completed on Fri Jan 18 14:29:14 2013

对比

[root@localhost ~]# iptables -L -n

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT udp – 0.0.0.0/0 0.0.0.0/0 udp dpt:53

ACCEPT tcp – 0.0.0.0/0 0.0.0.0/0 tcp dpt:53

ACCEPT udp – 0.0.0.0/0 0.0.0.0/0 udp dpt:67

ACCEPT tcp – 0.0.0.0/0 0.0.0.0/0 tcp dpt:67

Chain FORWARD (policy ACCEPT)

target prot opt source destination

ACCEPT all – 0.0.0.0/0 192.168.122.0/24 state RELATED,ESTABLISHED

ACCEPT all – 192.168.122.0/24 0.0.0.0/0

ACCEPT all – 0.0.0.0/0 0.0.0.0/0

REJECT all – 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

REJECT all – 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

#### 3) 清除防火墙

iptables [-t tables] [-FXZ]

选项与参数:

-F :清除所有的已订定的规则;

-X :杀掉所有使用者 “自定义” 的 chain (应该说的是 tables )啰;

-Z :将所有的 chain 的计数与流量统计都归零

#### 4) 定义预设的政策(policy)

当你的封包不在你设定的规则之内时,则该封包的通过与否,是以 Policy 的设定为准。即封包不符合你定义的所有规则的话,执行什么操作。

有两个可选:ACCEPT, DROP。

policy是和chain对应的,一个chain对应一个policy.

iptables [-t table] -P [INPUT,OUTPUT,FORWARD] [ACCEPT,DROP]

选项与参数:

-P : 定义链( chain )。注意,这个 P 为大写!

ACCEPT : 该封包可接受。

DROP : 该封包直接丢弃,不会让 client 端知道为何被丢弃。

eg:

iptables -P INPUT DROP #将filter表的INPUT链的预设政策设置为DROP

#### 5) 为某个chain增加规则

iptables [-AI 链名] [-io 网络接口] [-p 协议] [-s 来源 IP/网域] [-d 目标 IP/网域] -j [ACCEPT|DROP|REJECT|LOG]

选项与参数:

-AI 链名:针对某的链进行规则的 “插入” 或 “累加”

-A :新增加一条规则,该规则增加在原本规则的最后面。例如原本已经有四条规则,使用 -A 就可以加上第五条规则!

-I :插入一条规则。如果没有指定此规则的顺序,默认是插入变成第一条规则。例如原本有四条规则,使用 -I 则该规则变成第一条,而原本四条变成 2~5 号。

链 :有 INPUT, OUTPUT, FORWARD 等,

-io 网络接口:设定封包进出的接口规范

-i :封包所进入的那个网络接口,例如 eth0, lo 等接口。需与 INPUT 链配合;

-o :封包所传出的那个网络接口,需与 OUTPUT 链配合;

-p 协议:设定此规则适用于哪种封包格式,主要的封包格式有: tcp, udp, icmp 及 all 。

-s 来源 IP/网域:设定此规则之封包的来源项目,可指定单纯的 IP 或包括网域,

例如: IP:192.168.0.100,网域:192.168.0.0/24, 192.168.0.0/255.255.255.0 均可。

若规范为『不许』时,则加上 ! 即可,例如:

-s ! 192.168.100.0/24 表示不许 192.168.100.0/24 之封包来源;

-d 目标 IP/网域:同 -s ,只不过这里指的是目标的 IP 或网域。

-j :后面接动作,主要的动作有接受(ACCEPT)、丢弃(DROP)、拒绝(REJECT)及记录(LOG),

LOG 这个动作仅在进行记录而已,并不会影响到这个封包的其他规则比对的。

eg:

#1. 给filter表的INPUT链加上一条规则,设定 lo 成为受信任的装置,亦即进出 lo 的封包都予以接受

iptables -A INPUT -i lo -j ACCEPT

#2. 给filter表的INPUT链加上一条规则,设定来自eth1接口的192.168.100.0/24网段的封包都接受

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前在阿里

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

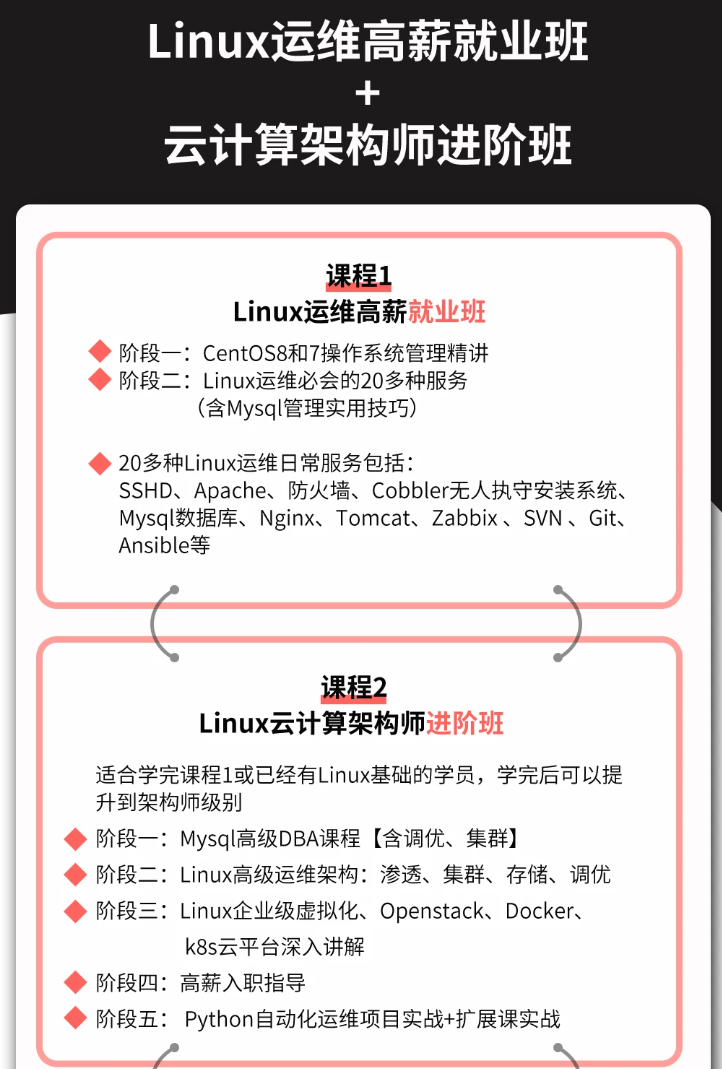

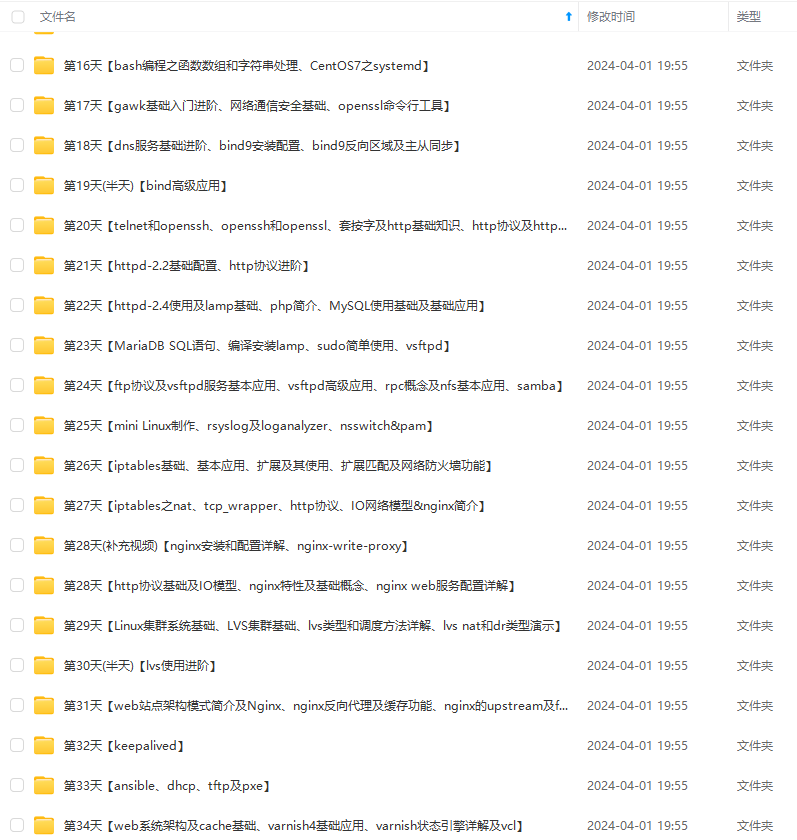

因此收集整理了一份《2024年最新Linux运维全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上运维知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

eOZY46D-1715264111299)]

[外链图片转存中…(img-IpbgkzQy-1715264111299)]

[外链图片转存中…(img-WLZ0GHA6-1715264111300)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上运维知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

3788

3788

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?