一、漏洞介绍

1.1 漏洞成因

MongoDB服务安装后,默认未开启权限验证。且端口对外开放MongoDB服务。

1.2 漏洞危害

攻击者无需认证连接数据库后对数据库进行任意操作(增、删、改、查高危动作),存在严重的数据泄露风险。

二、漏洞利用

Nmap扫描站点MongoDB的端口是否对公网开放:

安装配置MongoDB(方法略)

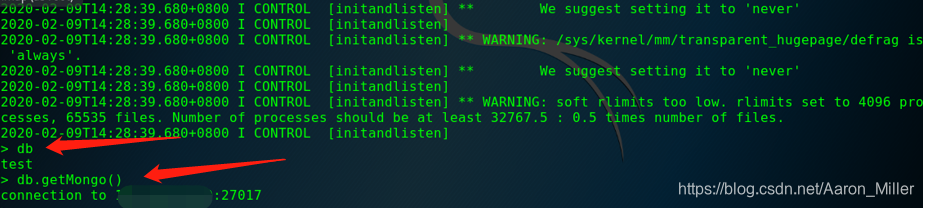

远程尝试登陆查看是否未限制:

执行数据库命令:

Windows可以使用命令行方式查看,也可以使用图形化管理工具连接测试(Robo 3T)

配置连接:

连接成功

三、防御建议

- 只在本地开启监听服务,使用—bind_ip 127.0.0.1绑定监听地址(本地使用);

- 禁止将MongoDB端口对公网开放,并在主机上通过防火墙限制访问源;

- 创建系统用户管理员账号,开启认证机制限制登录。

本文揭示了MongoDB服务默认配置下存在的安全隐患,详细解释了由于权限验证未开启及端口对外开放导致的数据泄露风险。并通过实例展示了如何利用Nmap进行漏洞扫描,以及使用Robo3T等工具进行远程连接测试。最后,提供了有效的防御建议,包括本地监听、防火墙限制和用户认证机制的启用。

本文揭示了MongoDB服务默认配置下存在的安全隐患,详细解释了由于权限验证未开启及端口对外开放导致的数据泄露风险。并通过实例展示了如何利用Nmap进行漏洞扫描,以及使用Robo3T等工具进行远程连接测试。最后,提供了有效的防御建议,包括本地监听、防火墙限制和用户认证机制的启用。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?