Misc

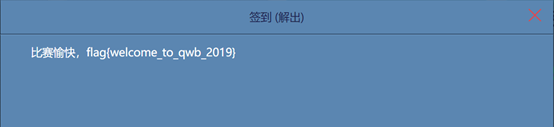

0x01 签到

flag{welcome_to_qwb_2019}

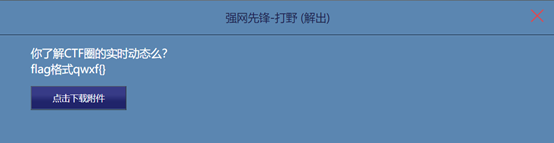

0x02 强网先锋-打野

解压出来是一个bmp文件

打开图片

又是cxk。。。

首先想到的是丢尽Stegsolve分析一波,感觉是lsb隐写,但看不出有什么端倪。

但能够确定的是隐写题目,于是百度一波,发现zsteg是一个可以检测png和bmp文件中隐藏数据的工具,于是安装zsteg分析一波。竟然发现了flag有点意外。。

qwxf{you_say_chick_beautiful?}

Reverse

0x01 强网先锋_AD

查看main函数

发现这里首先输入一个数组,然后与给定的那几个数进行比较,若一样就正确。

再比较之外还有个sub_4005B7(&v45, (__int64)v4);函数

这边是对输入的数进行base64加密

于是思路很清晰了,给定的数是ASCII码,

90 109 120 104 90 51 116 116 89 87 90 104 97 51 86 104 97 8

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5556

5556

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?