取证-pcb2024

volatility查看浏览器历史记录发现

访问了flag.txt和base.zip

列出Desktop目录下的文件

发现只有一个base.zip,导出

爆破得到密码:231231

得到

一个base表,那么flag应该是通过这个base表进行的base64编码

已知flag头为flag,所以通过该base表加密字符串flag

然后直接strings flag.raw | grep CADmC

解码得到flag

Simple_steganography-pcb2024

附件的rar存在NTFS隐写

解压后提取数据

得到

png数据尾部藏了个jpg文件

提取得到

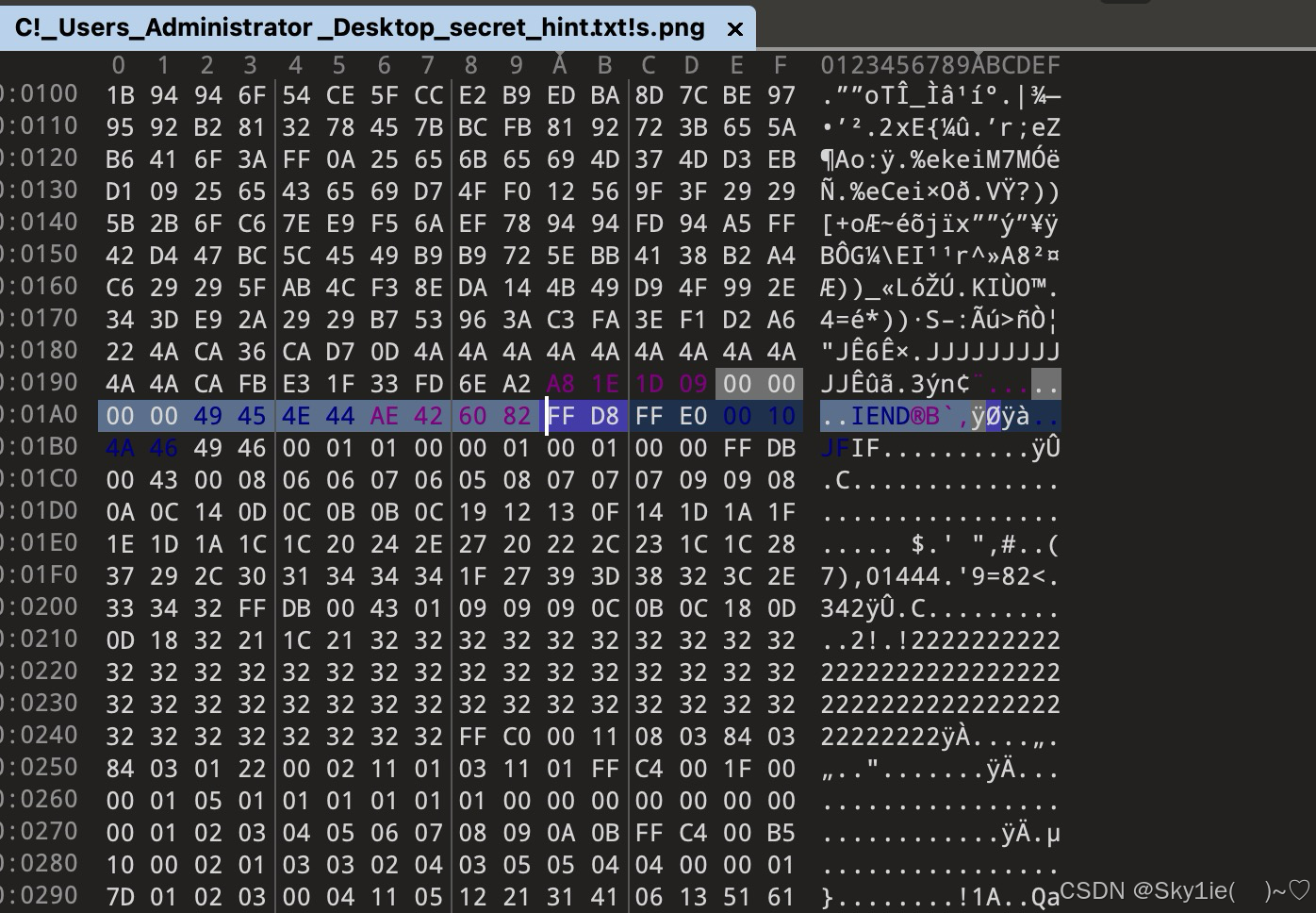

看到hint.txt

猫脸变换

import matplotlib.pyplot as plt

import cv2

import numpy as np

from PIL import Image

def arnold_decode(image, a, b):

decode_image = np.zeros(shape=image.shape)

h, w = image.shape[0], image.shape[1]

N = h

for ori_x in range(h):

for ori_y in range(w):

new_x = ((a * b + 1) * ori_x + (-b) * ori_y)% N

new_y = ((-a) * ori_x + ori_y) % N

decode_image[new_x, new_y, :] = image[ori_x, ori_y, :]

cv2.imwrite('decode.png',decode_image, [int(cv2.IMWRITE_PNG_COMPRESSION), 0])

return decode_image

it = cv2.imread('C!_Users_Administrator_Desktop_secret_hint.txt!s.jpg')

a = 7

b = 35

arnold_decode(it, b, a)得到

看到secret.zip

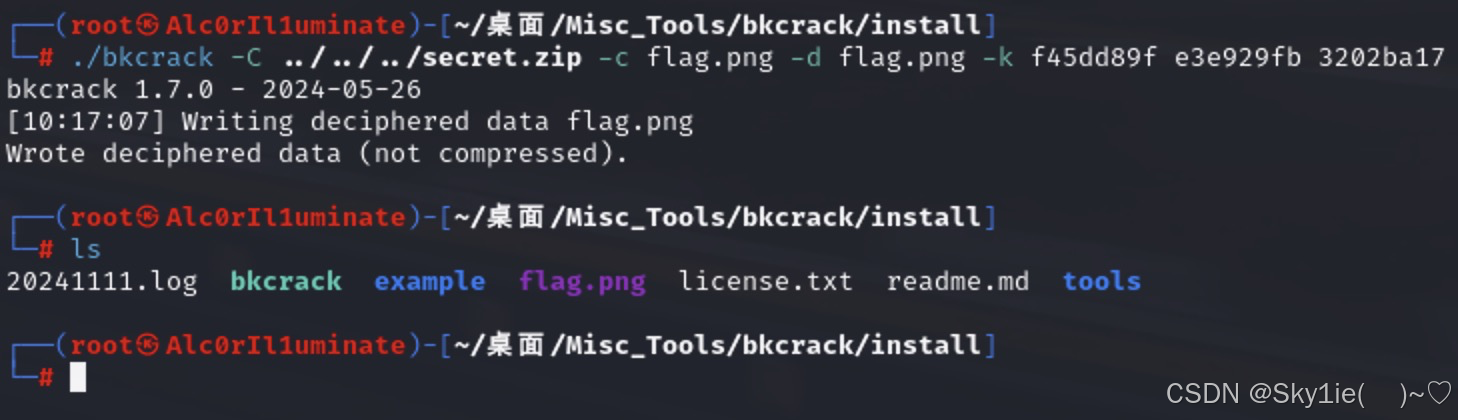

flag.png可通过png头数据进行明文攻击

得到key:f45dd89f e3e929fb 3202ba17

解压出flag.png

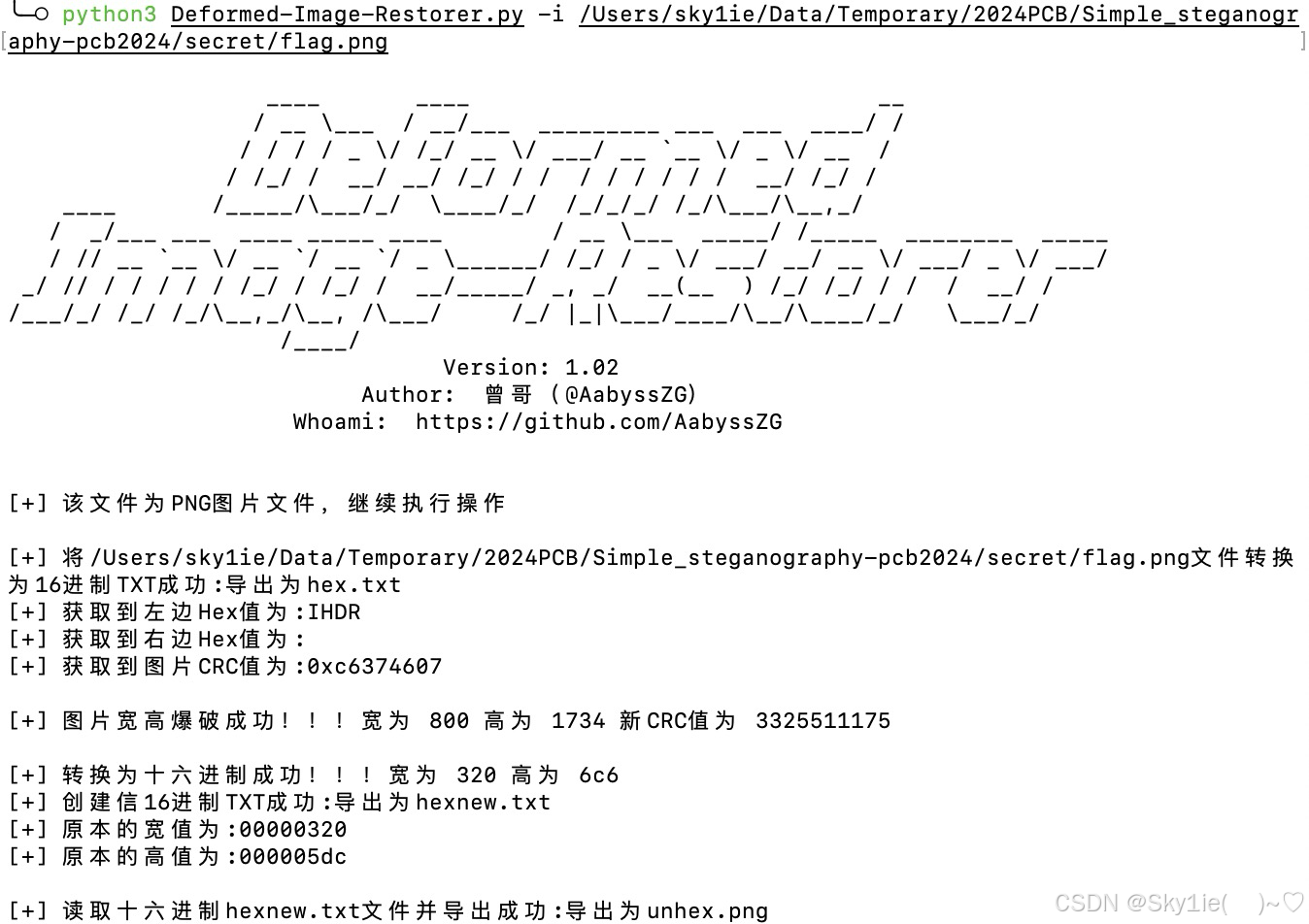

flag.png图片高度有问题

得到

未完待续~

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?