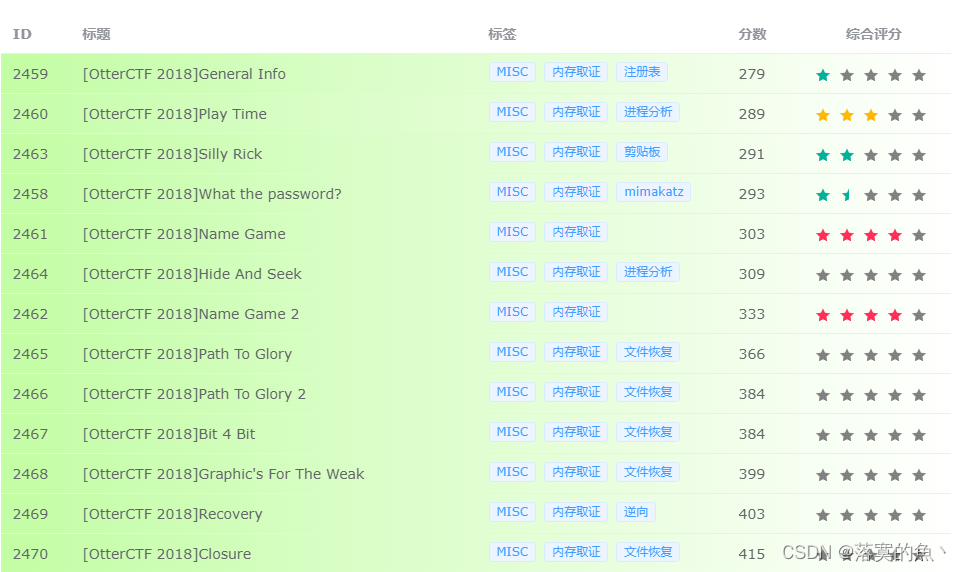

NSSCTF-Misc篇-[OtterCTF 2018]

- [OtterCTF 2018]General Info

- [OtterCTF 2018]Play Time

- [OtterCTF 2018]Silly Rick

- [OtterCTF 2018]What the password?

- [OtterCTF 2018]Name Game

- [OtterCTF 2018]Hide And Seek

- [OtterCTF 2018]Name Game 2

- [OtterCTF 2018]Path To Glory

- [OtterCTF 2018]Path To Glory 2

- [OtterCTF 2018]Bit 4 Bit

- [OtterCTF 2018]Graphic's For The Weak

- [OtterCTF 2018]Recovery

- [OtterCTF 2018]Closure

NSSCTF平台:https://www.nssctf.cn/

PS:记得所有的flag都改为NSSCTF

[OtterCTF 2018]General Info

Let’s start easy - whats the PC’s name and IP address?

答案使用-连接加上NSSCTF{}格式提交,例如PC名为test,IP为127.0.0.1,提交NSSCTF{test-127.0.0.1}

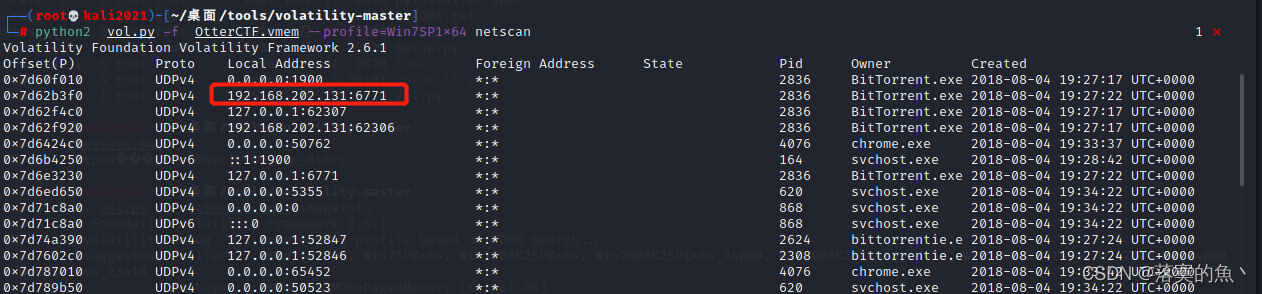

①.使用参数netscan 先找ip

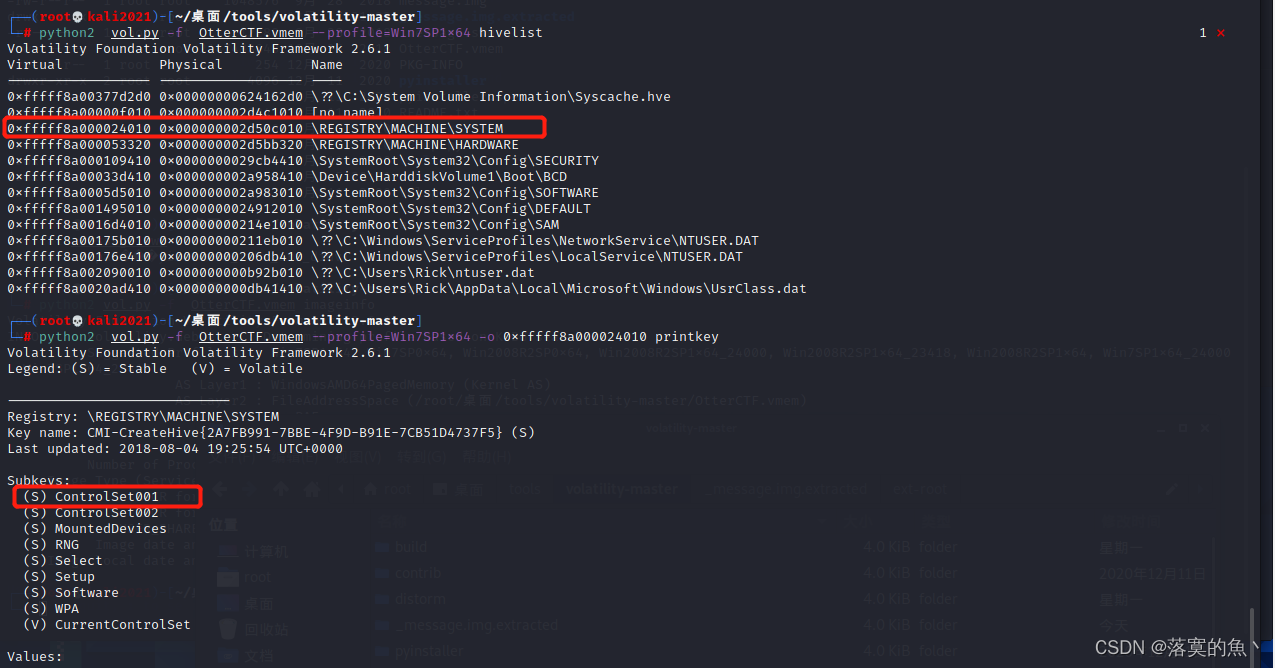

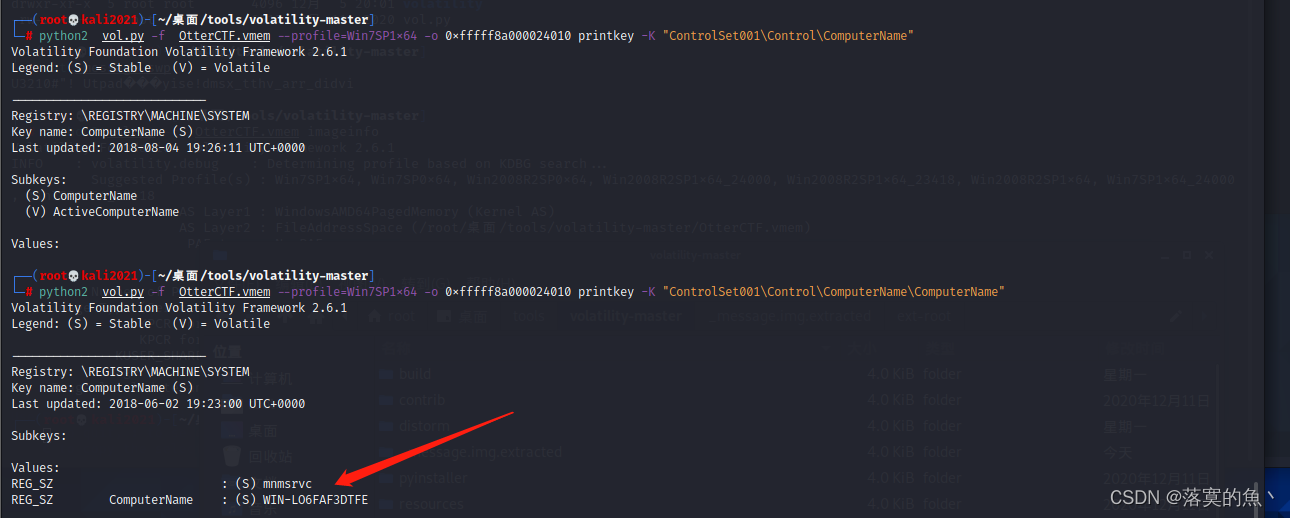

②.使用hivelist查看注册表,发现有SYSTEM使用 -K "ControlSet001\Control\ComputerName\ComputerName获取主机名。

NSSCTF{WIN-LO6FAF3DTFE-192.168.202.131}

[OtterCTF 2018]Play Time

Rick just loves to play some good old videogames. can you tell which game is he playing? whats the IP address of the server?(瑞克只是喜欢玩一些好的老式电子游戏,你能告诉他在玩哪个游戏吗? 服务器的IP地址是什么?)

答案使用-连接加上NSSCTF{}格式提交,例如游戏名为test,IP为127.0.0.1,提交NSSCTF{test-127.0.0.1}

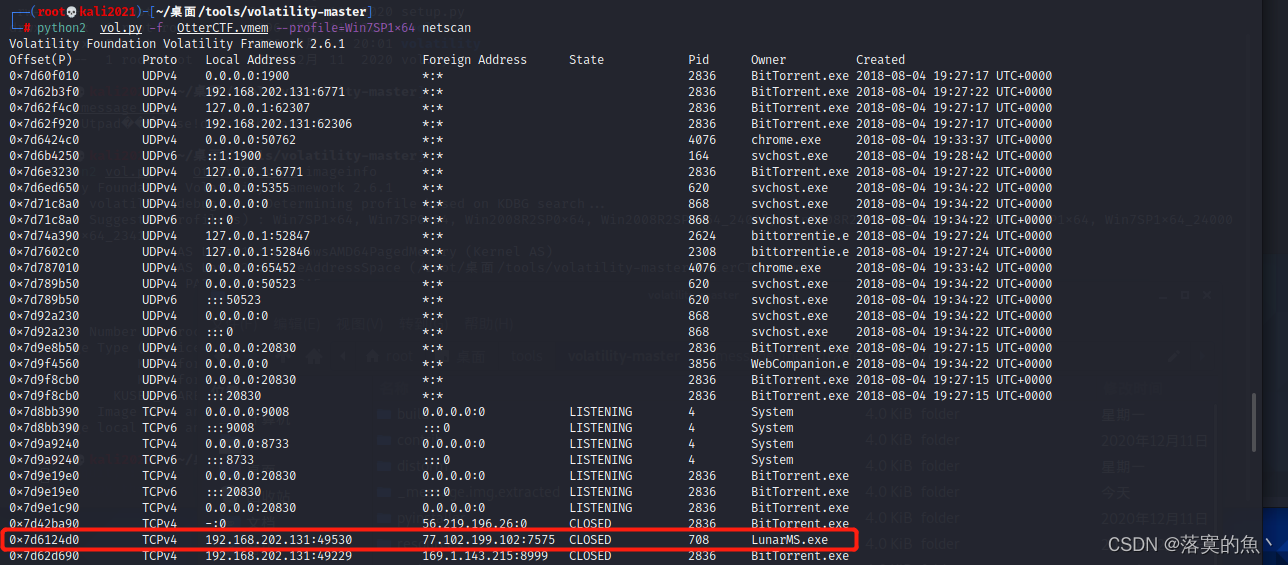

使用netscan直接查看到游戏名与IP

NSSCTF{LunarMS-77.102.199.102}

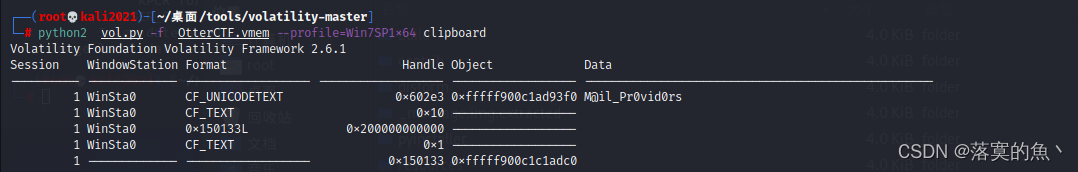

[OtterCTF 2018]Silly Rick

Silly rick always forgets his email’s password, so he uses a Stored Password Services online to store his password. He always copy and paste the password so he will not get it wrong. whats rick’s email password?

(愚蠢的瑞克总是忘记他的电子邮件的密码,所以他使用在线存储密码服务来存储他的密码。他总是复制和粘贴密码,这样他就不会弄错。里克的电子邮件密码是什么?)

NSSCTF{M@il_Pr0vid0rs}

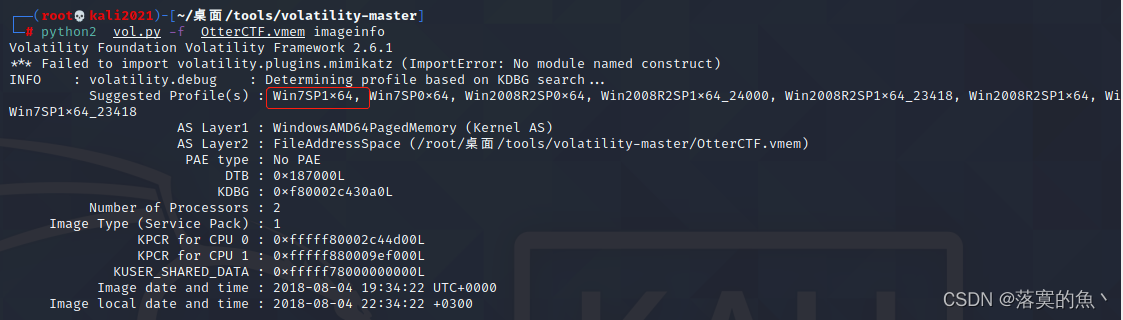

[OtterCTF 2018]What the password?

you got a sample of rick’s PC’s memory. can you get his user password?

(你得到了瑞克电脑内存的样本,你能得到他的用户密码吗?)

使用命令:python2 vol.py -f OtterCTF.vmem imageinfo

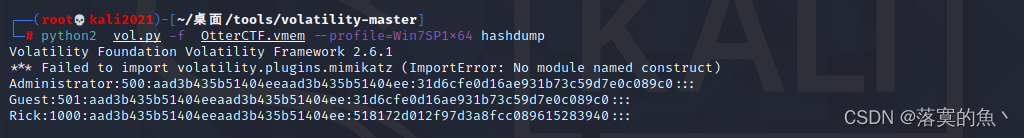

使用命令:python2 vol.py -f OtterCTF.vmem --profile=Win7SP1x64 hashdump 列出hash值 这里需要使用mimikatz

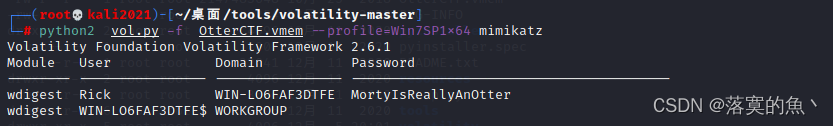

使用命令:python2 vol.py -f OtterCTF.vmem --profile=Win7SP1x64 mimikatz进行破解。

NSSCTF{MortyIsReallyAnOtter}

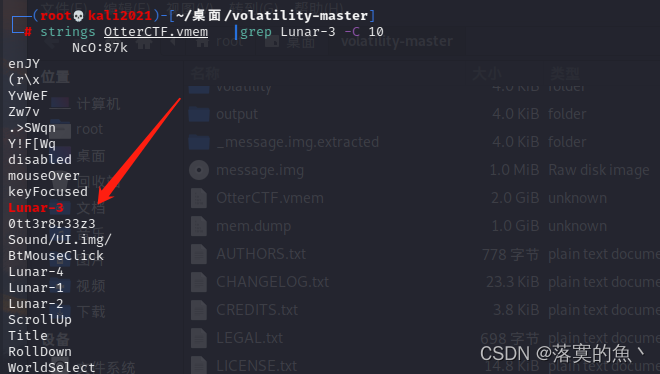

[OtterCTF 2018]Name Game

We know that the account was logged in to a channel called Lunar-3. what is the account name?(我们知道该账户登录了一个名为Lunar-3的频道。什么是账户名称?)

NSSCTF{0tt3r8r33z3}

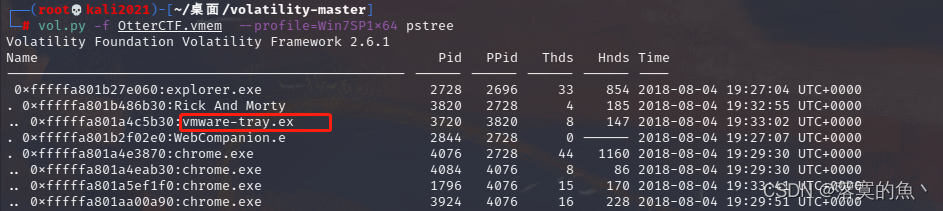

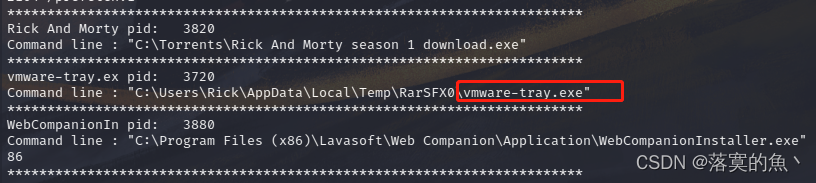

[OtterCTF 2018]Hide And Seek

The reason that we took rick’s PC memory dump is because there was a malware infection. Please find the malware process name (including the extension)(我们提取瑞克的电脑内存转储的原因是有一个恶意软件感染请找到恶意软件的进程名称(包括扩展名)

pstree查看进程树发现了一个vmware-tray.ex 比较可疑 搜索cmdline

NSSCTF{vmware-tray.exe}

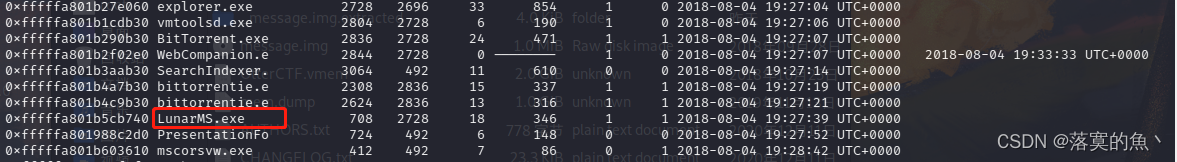

[OtterCTF 2018]Name Game 2

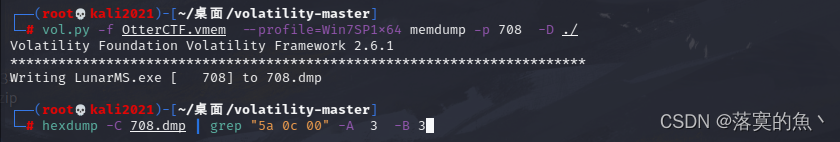

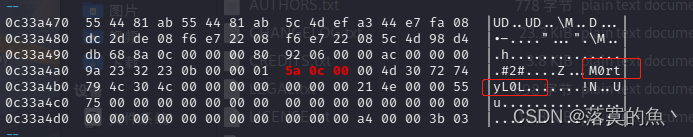

From a little research we found that the username of the logged on character is always after this signature: 0x64 0x??{6-8} 0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2} What’s rick’s character’s name?(通过一点研究,我们发现,登录的字符的用户名总是在这个签名之后。0x64 0x??{6-8} 0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2} 瑞克的角色叫什么名字?)

pslist列出进程将LunarMS.exe进行转存,使用16进制编辑器查看

NSSCTF{M0rtyL0L}

[OtterCTF 2018]Path To Glory

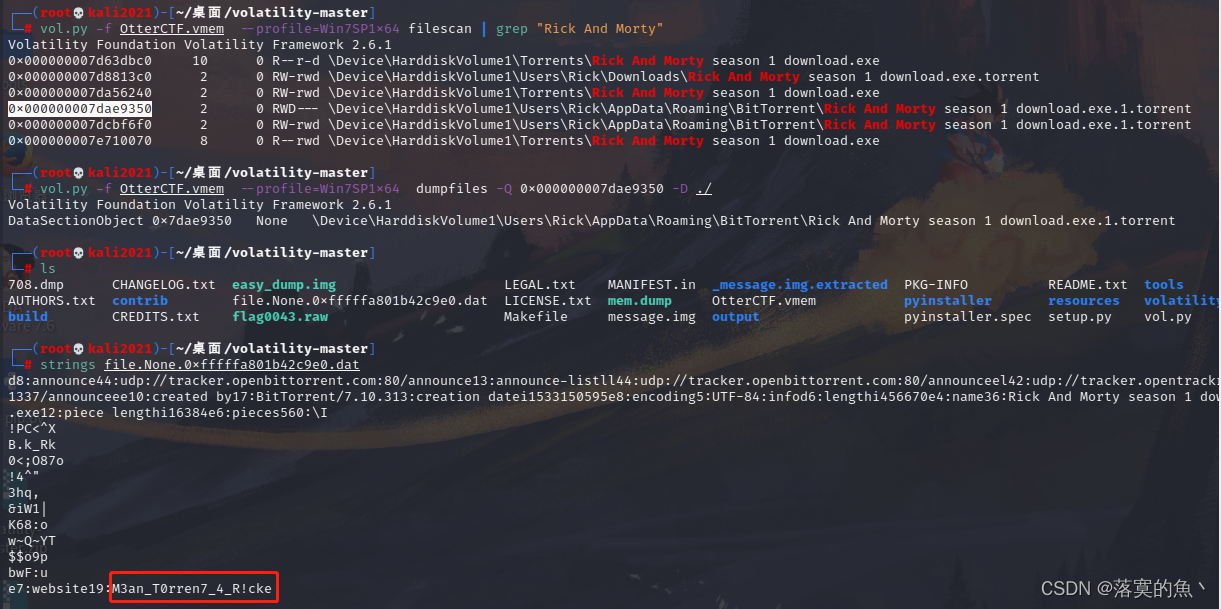

How did the malware got to rick’s PC? It must be one of rick old illigal habits…

(恶意软件是如何进入里克的电脑的?这一定是瑞克的一个老习惯…)

使用filescan | grep "Rick And Morty"过滤出Rick相关的文件,进行转存strings 进行查看 得到FLAG。

NSSCTF{M3an_T0rren7_4_R!ck}

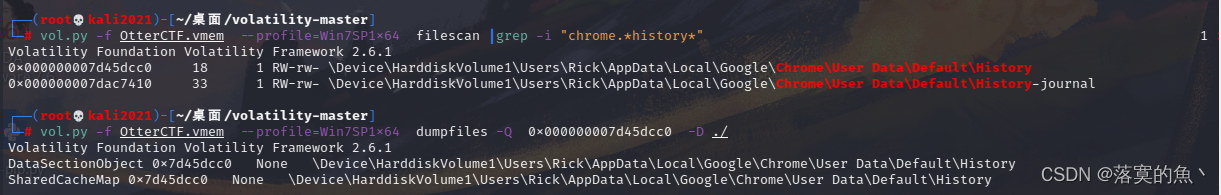

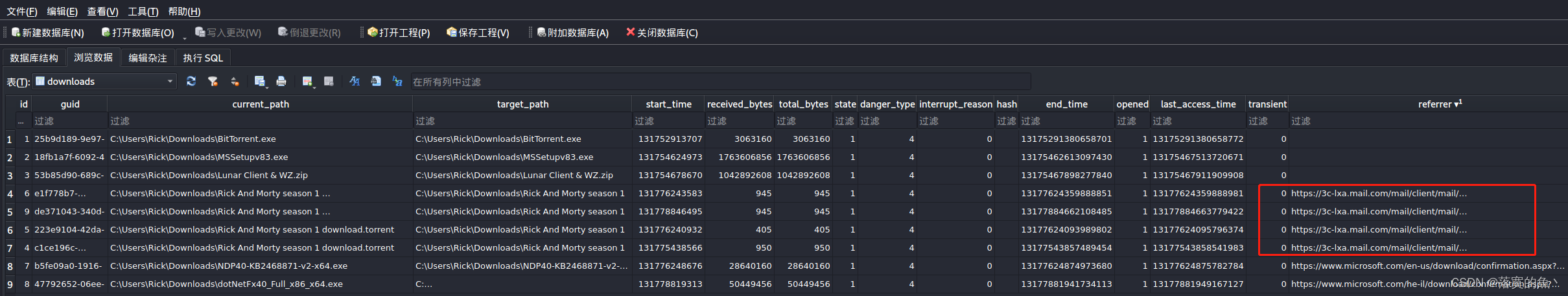

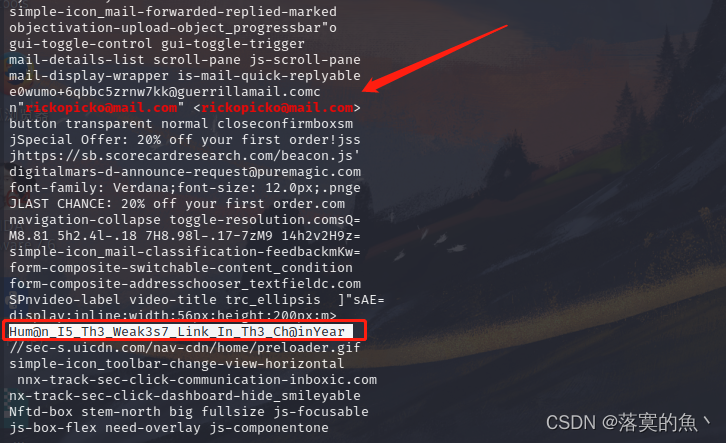

[OtterCTF 2018]Path To Glory 2

Continue the search after the the way that malware got in.(在恶意软件进入后继续搜索。)

根据前面torrent知道是种子文件,那肯定是通过谷歌浏览器下载的所以我们把思路放在chrome进程里面

filescan |grep -i "chrome.*history*" 进行转存,得到是个数据库文件 发现该种子文件来源为一个mail地址

搜索关键字|grep "mail.com" 找到了rickopicko@mail.com邮件 继续过滤搜关键字 |grep -E "rickypinky@mail.com" -C 10

NSSCTF{Hum@n_I5_Th3_Weak3s7_Link_In_Th3_Ch@in}

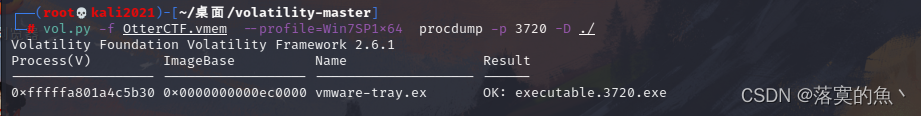

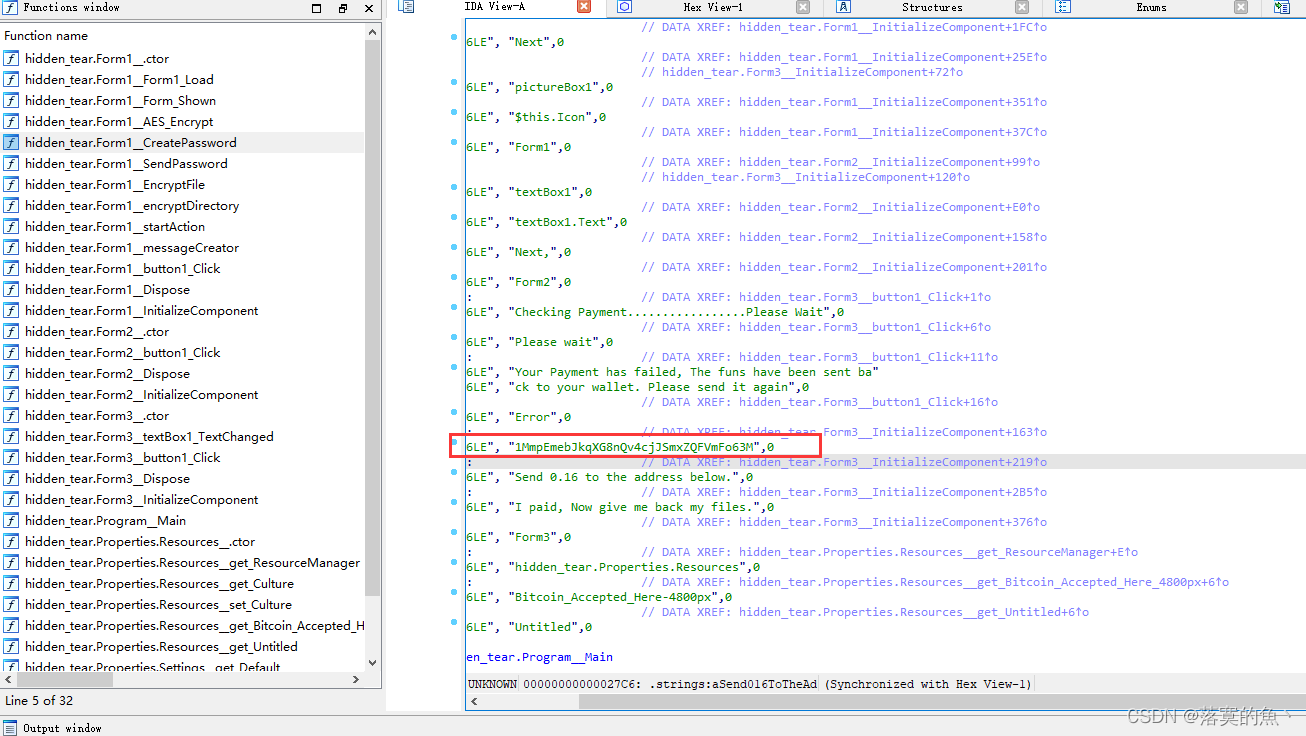

[OtterCTF 2018]Bit 4 Bit

We’ve found out that the malware is a ransomware. Find the attacker’s bitcoin address.

(我们发现这个恶意软件是勒索软件。找到攻击者的比特币地址。)

把勒索病毒,以可执行文件转储3720进程 使用procdump -p 3720 -D ./

使用逆向分析工具IDA查看

NSSCTF{1MmpEmebJkqXG8nQv4cjJSmxZQFVmFo63M}

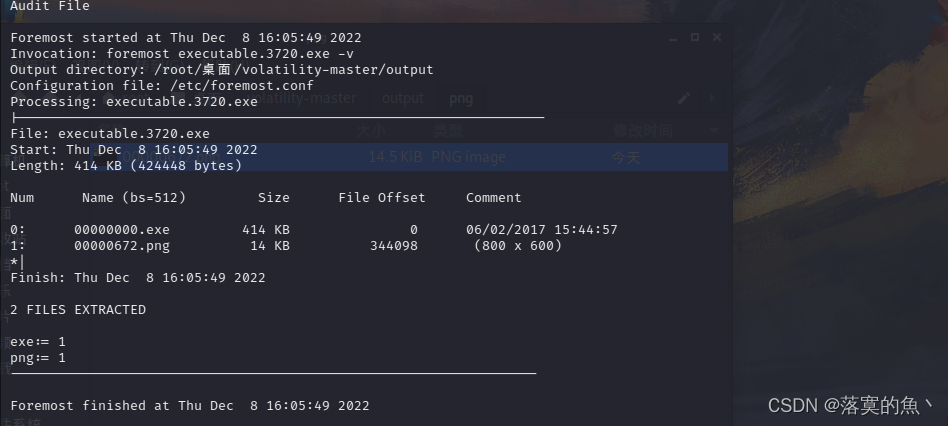

[OtterCTF 2018]Graphic’s For The Weak

There’s something fishy in the malware’s graphics.(恶意软件的图形中有些可疑。)

foremost 直接分离恶意程序得到图片。

NSSCTF{S0_Just_M0v3_Socy}

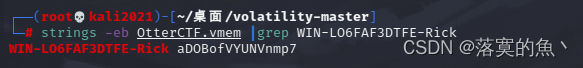

[OtterCTF 2018]Recovery

Rick got to have his files recovered! What is the random password used to encrypt the files?

(里克得把他的档案找回来!用于加密文件的随机密码是什么?)

通过 ILSpy 得知密码长度为15个字符,格式为computerName+“-”+userName+“”+密码

猜测就是第二题总拿到的主机名WIN-LO6FAF3DTFE加上用户名Rick,使用strings进行搜索一下

NSSCTF{aDOBofVYUNVnmp7}

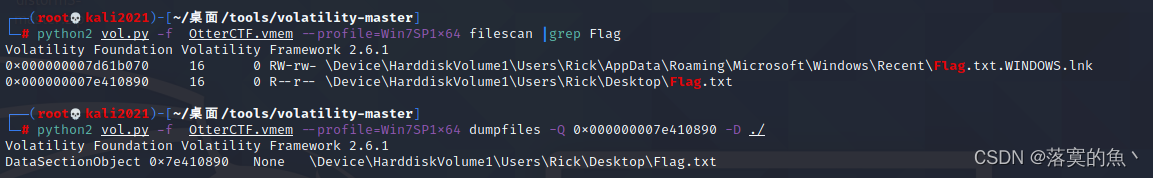

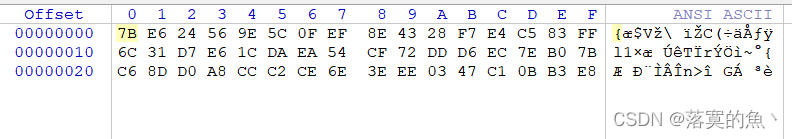

[OtterCTF 2018]Closure

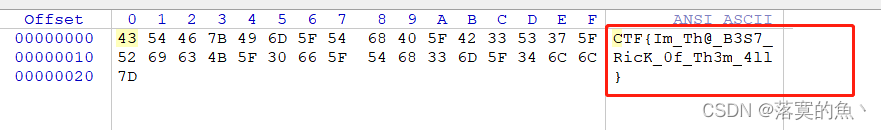

Now that you extracted the password from the memory, could you decrypt rick’s files?

(既然你从内存中提取了密码,你能解密瑞克的文件吗?)

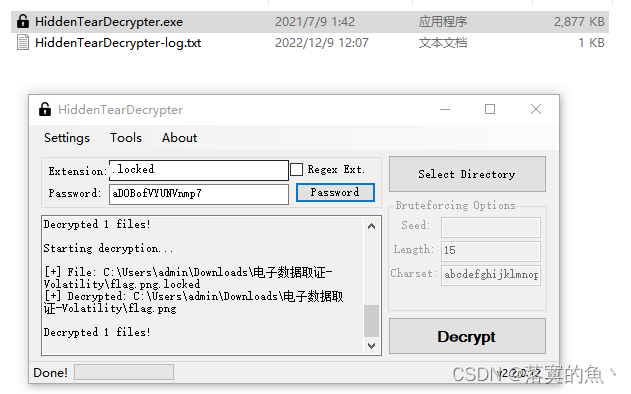

filecsan | grep Flag 搜索关键字,进行转存

百度后知道这个恶意软件就是HiddenTear勒索软件,先使用HiddenTear Bruteforcer爆破出密钥,再使用HiddenTearDecrypter进行解密

需要把文末的0都删了 在进行爆破(因为是更快把) 并将后缀修改为.png.locked* 密钥为:aDOBofVYUNVnmp7

打开HiddenTearDecrypter,填写密钥Select Directory选择加密文件的目录,点击Decrypt解密文件得到一张图片使用WinHex打开即可。

NSSCTF{Im_Th@_B3S7_RicK_0f_Th3m_4ll}

🆗今天的刷题记录是针对内存取证的练习 希望对刷题的小伙伴有所帮助,感谢大家的支持!!!

这里可以参考一下这一篇工具vol2的详细使用:https://blog.csdn.net/Aluxian_/article/details/128194996

2562

2562

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?