http://blog.csdn.net/huilan_same/article/details/67671531?utm_source=gold_browser_extension

今天演示一下用Burp Suite进行简单暴力破解的方法

- 启动dvwa,如果不知道dvwa是啥的,请看一起学安全测试——自己搭建安全测试环境(DVWA)。

- 启动Burp Suite,设置Burp的Proxy,同时设置浏览器代理,如果不知道怎么设置,请看一起学安全测试——Burp Suite Proxy与浏览器设置。

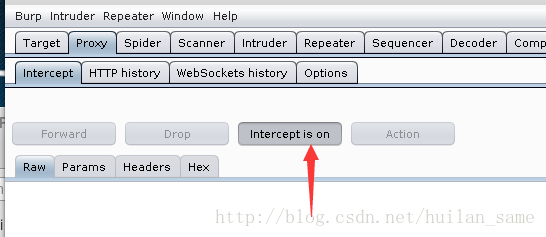

- 设置好了代理,打开Burp-Proxy-Intercept,设置状态为【Intercept is on】

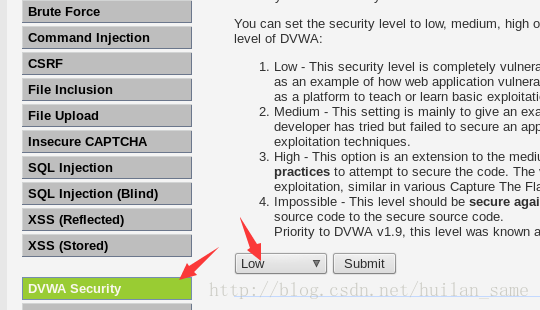

- 在dvwa中,设置Security级别为【Low】

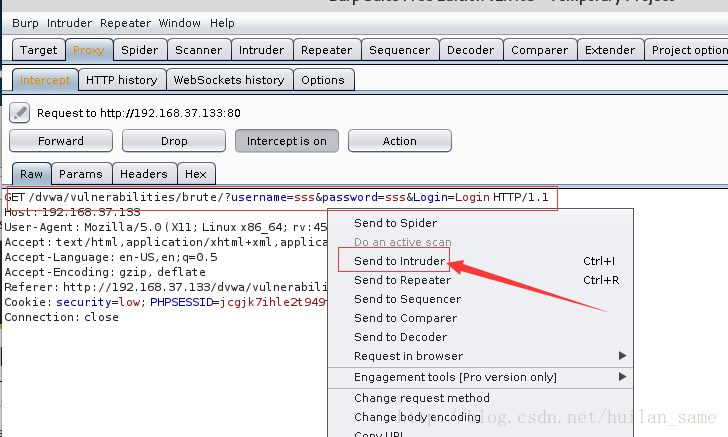

- 打开【Brute Force】,输入Username/Password,点击【Login】

- 查看Intercept,将拦截到的请求,右键【Send to Intruder】

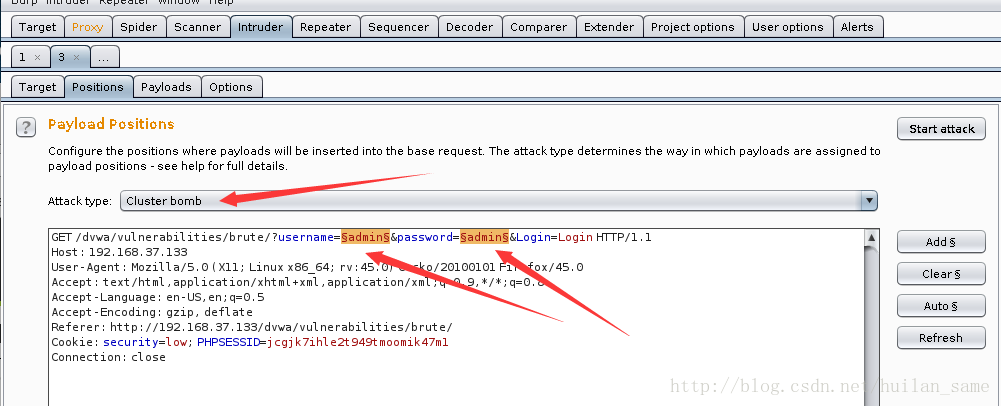

- 在Intruder-Position中设置,将自动设置的position【Clear】掉,然后在请求中username和password的地方点击【Add】添加position

- 设置攻击类型为【Cluster bomb】,因为这是要同时对username和password进行爆破,选择字典的笛卡尔积进行最大程度的爆破,关于攻击类型,请看一起学安全测试——Burp Suite Intruder的4种攻击类型。

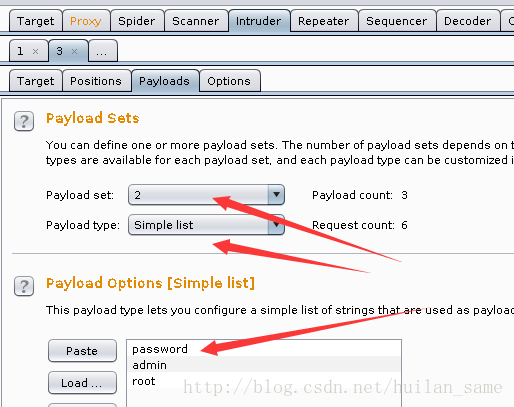

- 在Intruder-Payloads中设置攻击载荷,分别选择payload set 1/2,并添加username和password的载荷。

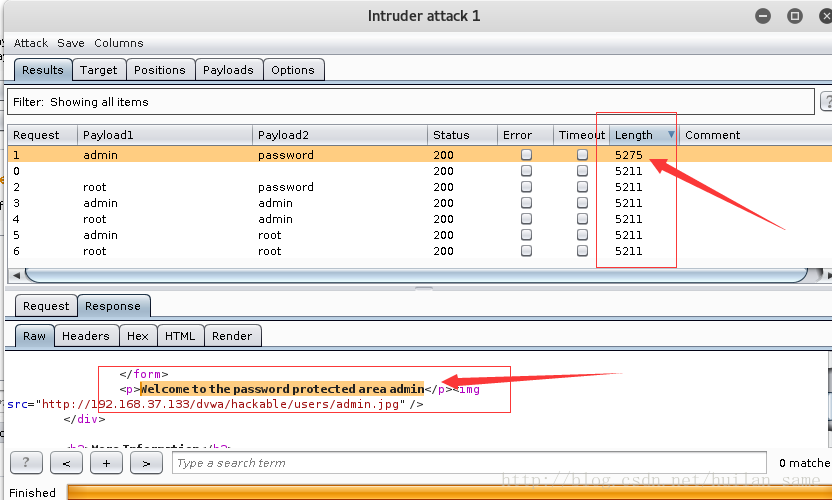

- 点击menu中的【Intruder-Start attack】开始攻击。

- 在结果列表中,通过Length排序,选出长度与其他不同的一个,查看Response,可以看到“Welcome to the password protected area admin”的字段,证明这对载荷是正确的,爆破成功。

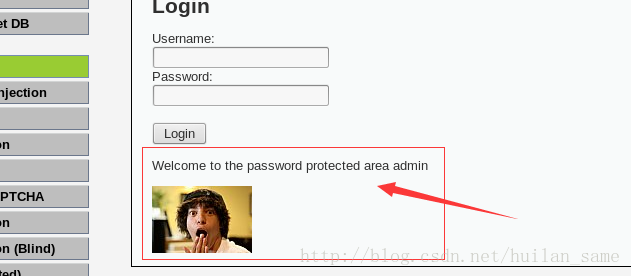

- 在网页通过刚刚爆破得到的username/password登录,登录成功。

一个简单的暴力破解流程结束了,这里的载荷很简单,对于实际中使用,可能会需要更大的用户名/密码字典,而且需要web登录中没有涉及到验证码(部分软件能够识别简单的验证码,一样能爆破),而且web登录中没有失败次数封锁ip登录问题。实际应用要复杂的多,但这是一个很好的开始,不是么?

142

142

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?