Burpsuite学习笔记

一,关于burepsuite:

“Burp Suite是用于Web应用安全测试、攻击Web应用程序的集成平台,它将各种安全工 具无缝地融合在一起,以支持整个测试过程中,从最初的映射和应用程序的攻击面分 析,到发现和利用安全漏洞。”

“Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享 一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。Burp Suite 结合先进的手工技术与先进的自动化,使你的工作更快,更有效,更有趣。”

“Burp Suite是Java编写的,所以在使用前需要安装JDK环境”

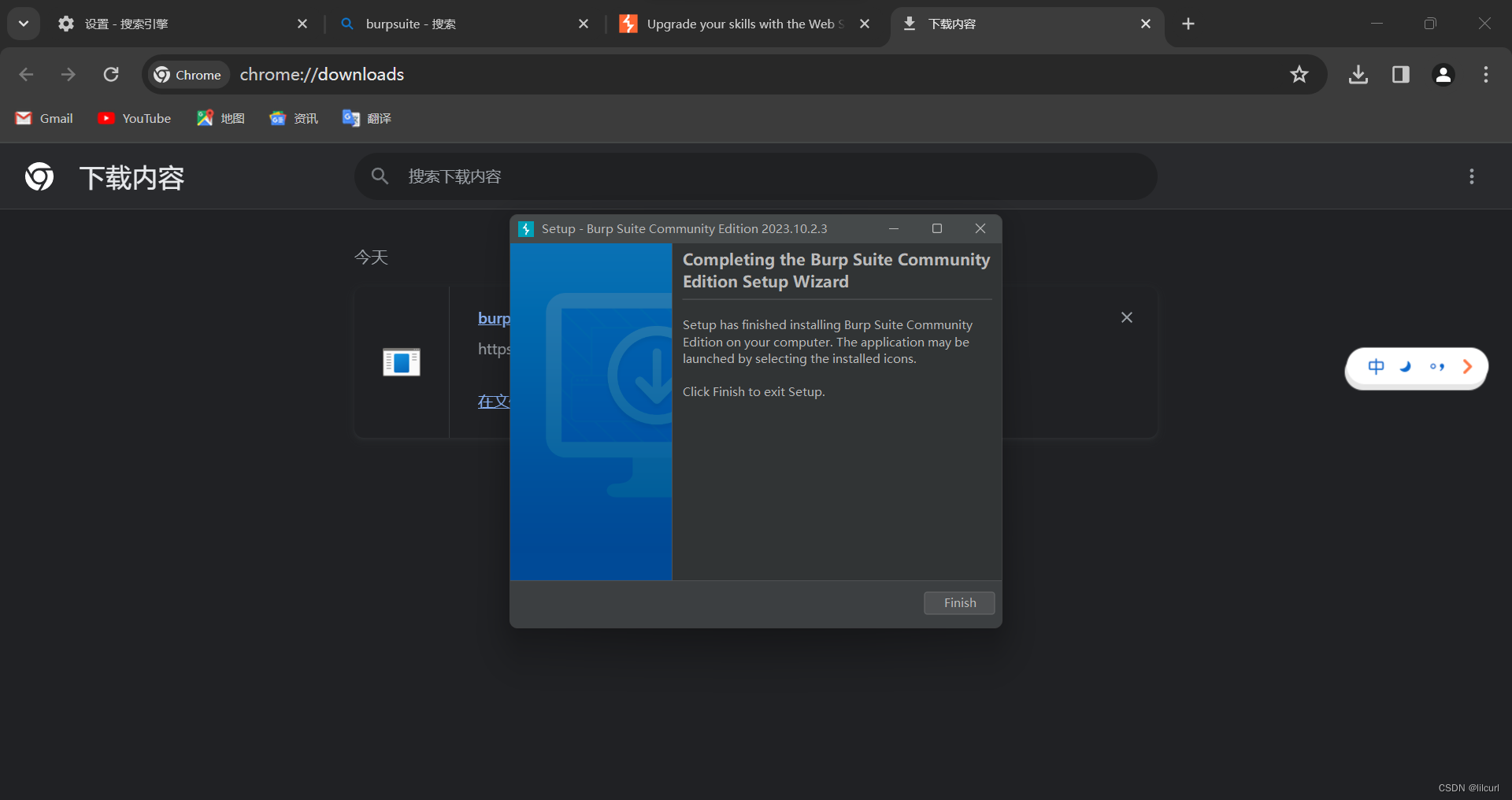

二,burpsuite的安装:

我们可以直接去官网下载,具体的步骤可以参考:BurpSuite超详细安装教程

三,设置burpsuite的代理,安装安全证书。

1.在火狐浏览器中安装拓展:FoxyProxy,或者Proxy SwitchyOmega,下面是我的操作: (1)点击“选项”(2)点击添加创建burpsuite的代理,用户名和密码不用填。(3)点击“保存”即可。

上述设置只是抓取http的数据包,无法抓取https的数据包,https需要证书才能正常抓取因为burpsuite不是合法的数字证书认证机构,这就需要让burpsuite伪造的公钥证书得到客户端的验证并信任。

获取证书:打开burpsuite ->并开启代理 -> 访问http://burp ->点击CA Certificate -> 下载了一个“cacert.der”的文件。

我们再打开火狐浏览器的设置:搜索“证书”->“查看证书”->“导入” -> 勾选两个“信任”。

四,使用功能:

Dashboard(仪表盘)——用于显示Burpsuite工作信息。

Target(目标)——显示目标目录结构的的一个功能。

Proxy(代理)——Burp Suite设置代理,抓取数据包。拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

Spider(蜘蛛)—— Burp Suite的蜘蛛功能是用来抓取Web应用程序的链接和内容等。应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

Scanner(扫描器)——高级工具,执行后,它能自动地发现web 应用程序的安全漏洞,但会存在误报的可能。

Intruder(入侵)——一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

Repeater(中继器)——对数据包进行重放(手动操作来触发单独的HTTP请求),分 析服务器返回情况和响应,判断修改参数的影响。

Sequencer(会话)——用来检查Web应用程序提供的会话令牌的随机性,分析那些不 可预知的应用程序会话令牌和重要数据项的随机性,并执行各种测试。

Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。包含url、html、base64等等。

Comparer(对比)——用来执行任意两个请求、响应或任何其它形式的数据之间的比 较,通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

Options(设置)——对Burp Suite的一些设置。

1.Dashboard模块:(1) live passive crawl from proxy (all traffic) --对经过流量进行爬虫。(2) live audit from proxy 对经过的流量进行审计。(3)event log :日志界面.(4)issue activity :问题活动界面

2.Target模块:(1)Site map:站点地图,以站点(而不是某次请求)来组织burp获取数据。 (2)Scope:目标域,可以限制抓取内容,排除无关流量的干扰。设置http history中包含或者去除流量,也可以在site map中右击站点,将站点添加到目标域。(3)Issue definitions::漏洞列表,列出burp可以扫描到的漏洞详情。

3.Proxy模块:Proxy代理模块作为BurpSuite的核心功能,拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

Burp 代理允许你通过监视和操纵应用程序传输的关键参数和其他数据来查找和探索应用程序的漏洞。通过以恶意的方式修改浏览器的请求,Burp 代理可以用来进行攻击,如:SQL 注入,cookie 欺骗,提升权限,会话劫持,目录遍历,缓冲区溢出。拦截的传输可以被修改成原始文本,也可以是包含参数或者消息头的表格,也可以十六进制形式,甚至可以操纵二进制形式的数据。在 Burp 代理可以呈现出包含 HTML 或者图像数据的响应消息。

3.1.intercep:(1)forward:用于发送数据,把所需要的HTTP请求编辑完成后,手动发送数据。(2)drop:将该请求包丢弃。(3)Intercept is off/on:拦截开关,当处于off状态下时,会自动转发所拦截的所有请求;当处于on状态,会将所有拦截符合规则的请求并将它显示出来等待编辑或其他操作。(4)Action:将请求发送到其他模块进行交互。

【Send to Spider 发送给蜘蛛

Do an active scan 执行主动扫描

Send to Intruder 发送到入侵者

Send to Repeater 发送到中继器

Send to Sequencer 发送到序列发生器

Send to Comparer 发送到比较器

Send to Decoder 发送到解码器

Request in browser 在浏览器的请求

Engagement tools 参与工具

Change request method 对所有的请求,经过把所有相关的请求参数适当地搬迁到这个请求里来,你就可以自动地把请求的方法在 POST 和 GET 中间切换。通过发送恶意的请求使用这个选项来快速测试应用程序的极限参数是多少。

Change body encoding 对于所有的请求,你可以在应用程序/X-WWW 格式的 URL 编码和多重表单/数据之间切换消息体的编码方式。

Copy URL 把当前的 URL 完整地复制到粘贴板上。

Cope as curl command 作为curl命令

Cope to file 这个功能允许你把选择一个文件,并把消息的内容复制到这个文件里。这个对二进制数据来说是很方便的,要是通过粘贴板来复制会带来一些问题。复制操作是在选择的文本上进行的,如果没有被选中的内容,则是针对整个消息了。

Pase form file 这个功能允许你选择一个文件,并把文件里的内容粘贴到消息里。这个对二进制数据来说是很方便的,要是通过粘贴板来复制会带来一些问题。粘贴操作会替换掉被选中的内容,如果没有内容被选中,则在光标位置插入这些内容。

Save item 这个功能让你指定一个文件,把选中的请求和响应以XML的格式保存到这个文件,这里面包括所有的元数据如:响应的长度,HTTP 的状态码以及 MIME 类型。

Don’t intercept requests 通过这些命令可以快速地添加拦截动作的规则来阻止拦截到的消息,这些消息和当前的消息有着相同的特征(如远程主机,资源类型,响应编码)。

Do intercept 仅对请求有效,这允许你可以对当请求和响应的进行强制拦截。

Convert seiection 这些功能让你能够以多种方案对选择的文本进行快速的编码和解码。

URL-encode as you type 如果这个选项被打开,你输入的像&和=这样的符号会被等价的 URL编码代替。

Cut 剪切

Copy 复制

Paste 粘贴

Message edit help 消息编辑帮助

Proxy interception help 代理拦截帮助 】

3.2.HTTP History:显示目标服务器和端口,HTTP 方法,URL,以及请求中是否包含参数或被人工修改,HTTP 的响应状态码,响应字节大小,响应的 MIME类型,请求资源的文件类型,HTML 页面的标题,是否使用 SSL,远程 IP 地址,服务器设置的 cookies,请求的时间。

4.Intruder模块:用于自动对web应用程序自定义的攻击,可以用来自动执行测试过程中可能出现的所有类型任务。例如目标爆破,注入,密码爆破(弱口令爆破)等。

4.1.target:用于配置目标服务器进行攻击的详细信息。

4.2.positions:设置payload的插入点以及攻击类型。攻击类型有四种:

(1)Sniper(狙击手模式):狙击手模式使用一组payload集合,它一次只使用一个payload位置。假设你标记了两个位置“A”和“B”,payload值为“1”和“2”,那么它攻击会形成以下组合(除原始数据外):

这种模式主要适用于:竞争条件测试(选择Null payloads),密码、验证码暴力破解,重放攻击等场景。

(2)Battering ram(攻城锤模式):攻城锤模式与狙击手模式类似的地方是,同样只使用一个payload集合,不同的地方在于每次攻击都是替换所有payload标记位置,而狙击手模式每次只能替换一个payload标记位置。

这种模式主要适用于:暴力破解。

(3)Pitchfork(草叉模式):草叉模式允许使用多组payload组合,在每个标记位置上遍历所有payload组合。假设有两个位置“A”和“B”,payload组合1的值为“1”和“2”,payload组合2的值为“3”和“4”,则攻击模式如下:

这种模式主要适用于:恶意注册、撞库。

(4)Cluster bomb(集束炸弹模式

集束炸弹模式跟草叉模式不同的地方在于,集束炸弹模式会对payload组进行笛卡尔积,还是上面的例子,如果用集束炸弹模式进行攻击,则除baseline请求外,会有四次请求:

这种模式主要适用于:账号、密码暴力破解。

实验一:pikachu靶场-基于表单的暴力破解。

补充:一,弱口令和暴力破解:弱口令我们可以可以简单的理解为能让别人随便就猜出的密码,例如abc,111,123,123456,等等诸如此类的密码。除此之外大家都能知道的密码称之为弱口令。还有以下的几点也如果不达到要求也可以称之为弱口令

1、空口令,没有设置密码;2、口令小于8个字符且较为简单;3、口令为连续的字母或者数字单纯。

4、口令为本人相关的名字字母,生日,易被发现的邮箱号,账号名昵称名,都可以成为弱口令,可以定义为针对你的弱口令,而不是普遍的弱口令。

弱口令的一旦被破解将面临很严重的资产风险,在网络安全方面,我们的云主机,服务器一旦暴露了我们的登录密码则会导致我们主机被入侵,导致我们网站,app,主机载体的内容收到损坏,可能导致不可逆的破坏和严重的经济损失。

二,暴力破解,是一种针对于密码的破译方法,将密码进行逐个推算直到找出真正的密码为止。

1.随便填写账号密码后,提交,然后查看proxy->intercept的拦截:

2.右键点击 send to Intruder -> 点击Intruder

在Intruder中选择 positions,选择集束弹模式,进行爆破。先清除打上标签的数据,clear $, -> 在爆破的数据打上标签:

然后点击 Payloads 选择Simple list 然后导入我们的弱口令字典,详细的弱口令字典可以查看我的文章。

爆破完之后选择Length(长度)的排序:我们发现 username:admin/test; password:123456/abc123为答案。

上述实验为无验证码爆破,接下来是有验证码的爆破。验证码绕过分:(1)验证码长期有效(2)验证码

实验二:验证码绕过。(服务端)

1.我们先随便在用户名密码处填写,填写完后提交。然后把拦截到的包放到Repeater中:

我们先把验证码改成空的然后提交:提交后返回:“验证码不能为空”

然后再把验证码设置为1提交,提交之后:返回“验证码输入错误”

最后我们再把正确的验证码提交:提交之后:返回“用户名或密码不存在”

由此可以说明,验证码是长期有效的。然后我们可以将此时的包放进爆破中。一样的我们选择集束弹模式:

实验三:验证码绕过(客户端)

抓包,重放发现有一段javascrip的函数,让我们输入验证码:

我们再次输入错误的验证码,发现返回的是“账号密码不存在”,由此可以发现验证码形同虚设。

结果:

实验四:token防爆破:

一样的操作,我们发现在数据包中,有一个token值:

我们放到爆破,Sent To Inreuder,我们把这三个打上标签:

同样的前两个用字典爆破,然后我们点击options,选择grep-extract模块add,然后搜索value值,把value值选择提交即可

我们回到payload,选择第三个,模式为递归查找:

在设置中修改线程为1,重定向(redirections)修改为always总是。然后进行爆破。

关于token值:可以查看:Web基础:Token

773

773

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?