用什么来保护Web应用的安全?猜想大部分安全从业者都会回答:“WAF(Web Application Firewall, 应用程序防火墙)。”不过RASP(Runtime Application Self-Protection,应用运行时自我保护)横空出世,似乎有取而代之的意味。

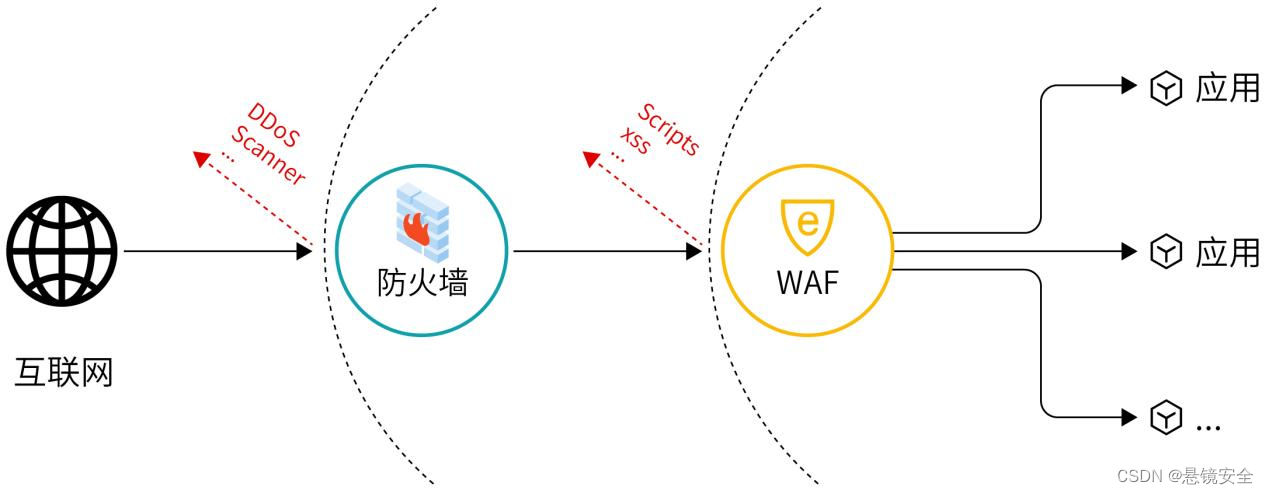

长期以来,防火墙一直是大家公认的抵御外部攻击的关键措施。而WAF作为防火墙中的“偏科生”,更擅长于分析应用流量。简单而言,WAF是一种专门用于分析HTTP/HTTPS流量的专用防火墙,可以深入到每一次 HTTP/HTTPS请求和详情中去检查是否包含敏感字段,然后放行正常行为,拦截恶意行为,就像自来水过滤器一样,把“杂质”从庞大的流量中剔除出去,这样应用程序就只会响应正常的请求,从而达到保护应用程序的目的。

图1 WAF的工作位置

WAF的困境

WAF粗看起来像是一个简易且成熟的解决方案,但在实际真正使用时,可能会面临很多挑战。

1. 规则与业务场景无法对应

WAF实际上是以一种简单粗暴的方式来保护应用的。WAF在分析流量时,只会针对一条流量进行分析,不会关联上下文。例如某个请求参数为:

1+AND+3*2*1%3D6+AND+388%3D388

这种流量在WAF解析时可能会面临以下两种情况。

这个参数虽然看起来像是 SQL注入的形式,但是背后的逻辑可能和SQL处理没有关系,比如在SPEL等表达式中,也可能会有类似的写法。如果严格按照该逻辑去分析流量,就有可能造成误报。

另外一种情况是,如果处理这条请求背后的应用确实进行了SQL操作,但是已经使用了预编译等方式对传入数据进行了清洗,那么这个请求实际上并不会对业务本身造成危害,所以也会产生误报。

因此,在设置WAF规则的时候,如果过于严格,就会造成误报;过于宽松,又会导致真正具有风险的流量被放过。这便需要专家针对企业的业务场景进行调整,这个工作并不是一劳永逸,随着时间的推移、应用的更迭,WAF策略也需要不断调整。

2.

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

619

619

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?