前言

好久没打开博客了,都快忘记自己注册过博客这一回事。刚开始是想着记录一些攻防实战的技巧,但是担忧授权等原因带来一些不必要的麻烦,所以就停止了,一停就是两年。

今天心血来潮,想想其实可以记录一些以前做过的一些简单的CTF,表示自己曾经做过

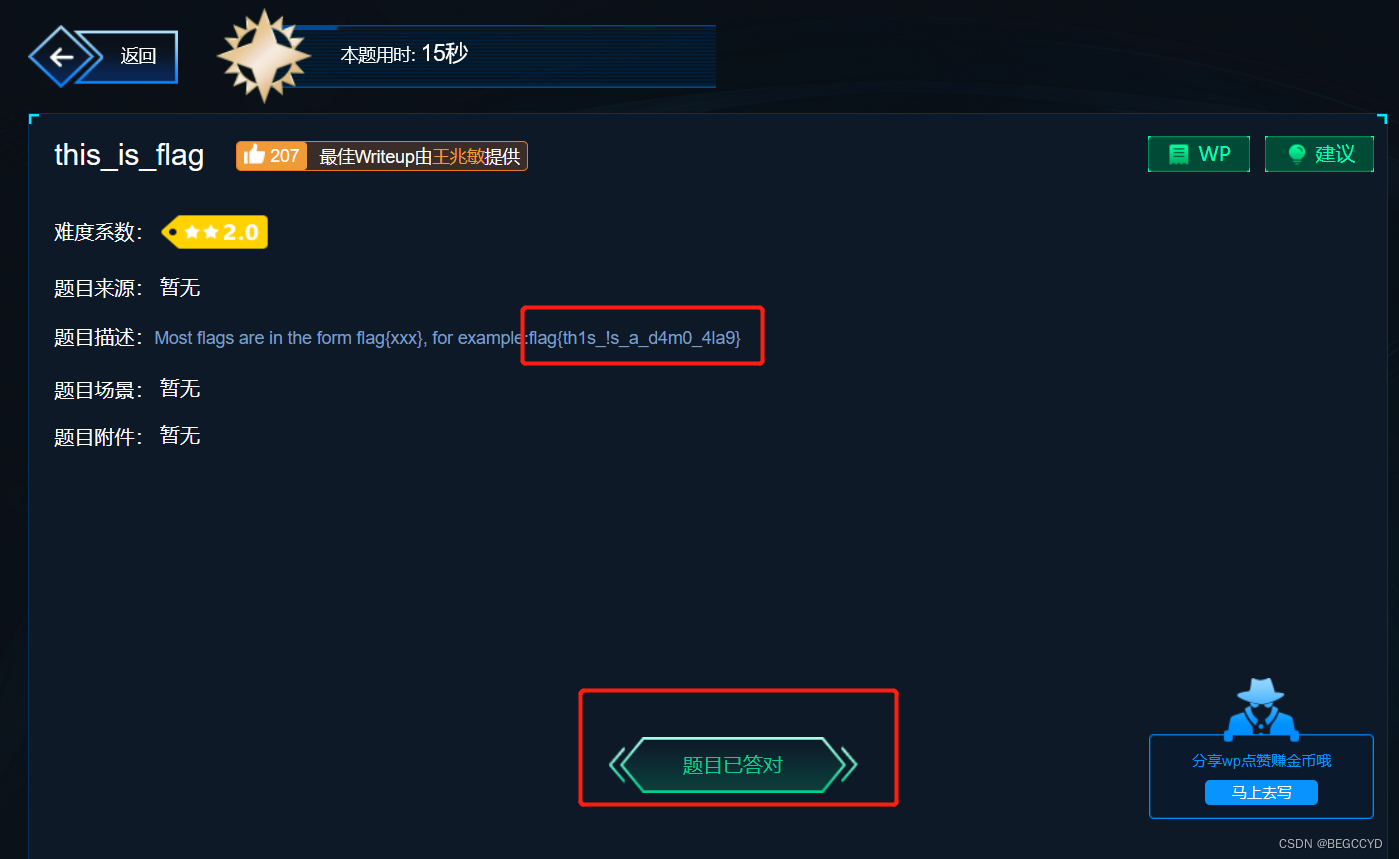

this is flag

第一题只是为了让用户知道怎么 提交答案,所以直接复制黏贴就算过关了

第二题打开的界面如图所示,可以下载一个附件

附件打开之后是一个pdf文件,展示的内容如下所示

附件打开之后是一个pdf文件,展示的内容如下所示

把图片删掉之后显示出了flag,

把图片删掉之后显示出了flag,

flag{security_through_obscurity}

如来十三掌

进入题目下载附件:word文档,打开之后是一段佛经,内容如下所示

大致看了一下,理解不了佛经的内容,不过一般这样出现的都是经过一系列加密的,所以看看是否是什么加密方式

大致看了一下,理解不了佛经的内容,不过一般这样出现的都是经过一系列加密的,所以看看是否是什么加密方式

猜测是佛曰加密。在线解密工具:https://www.keyfc.net/bbs/tools/tudoucode.aspx

在相应的内容加上佛曰:,然后开始解密,解密出来是

MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9

如图所示

猜测是base64加密,进行解密之后是乱码,看到乱码了,应该是猜测错误了哦,看到题目是十三掌,想到了Rot13加解密

猜测是base64加密,进行解密之后是乱码,看到乱码了,应该是猜测错误了哦,看到题目是十三掌,想到了Rot13加解密

加解密工具https://www.jisuan.mobi/index.php?tag=%E8%A7%A3%E7%A0%81

进入rot13解密,解密成功是ZmxhZ3tiZHNjamhia3ptbmZyZGhidmNraWpuZHNrdmJramRzYWJ9

再对结果进行base64解密,得到flag

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

give_you_flag

打开题目之后是一个表情包

图片的话,一般是把相关的内容隐写在图片里面,有可能是二维码,通过改变图片大小,帧等来进行查看

图片的话,一般是把相关的内容隐写在图片里面,有可能是二维码,通过改变图片大小,帧等来进行查看

保存所有的帧之后发现其中一张照片出现了类似二维码的东西

应该是需要把二维码恢复好,再通过扫码得到flag,根据上图可以看出二维码缺少定位符号,可以通过在线工具随便生成一个二维码:https://www.2weima.com/ ,然后把定位符号通过ps过去(我是使用的是截图然后把三个定位符放置进去再进行截图),就可以组合成一个新得二维码,通过扫描二维码得到flag

flag{e7d478cf6b915f50ab1277f78502a2c5}

stegano

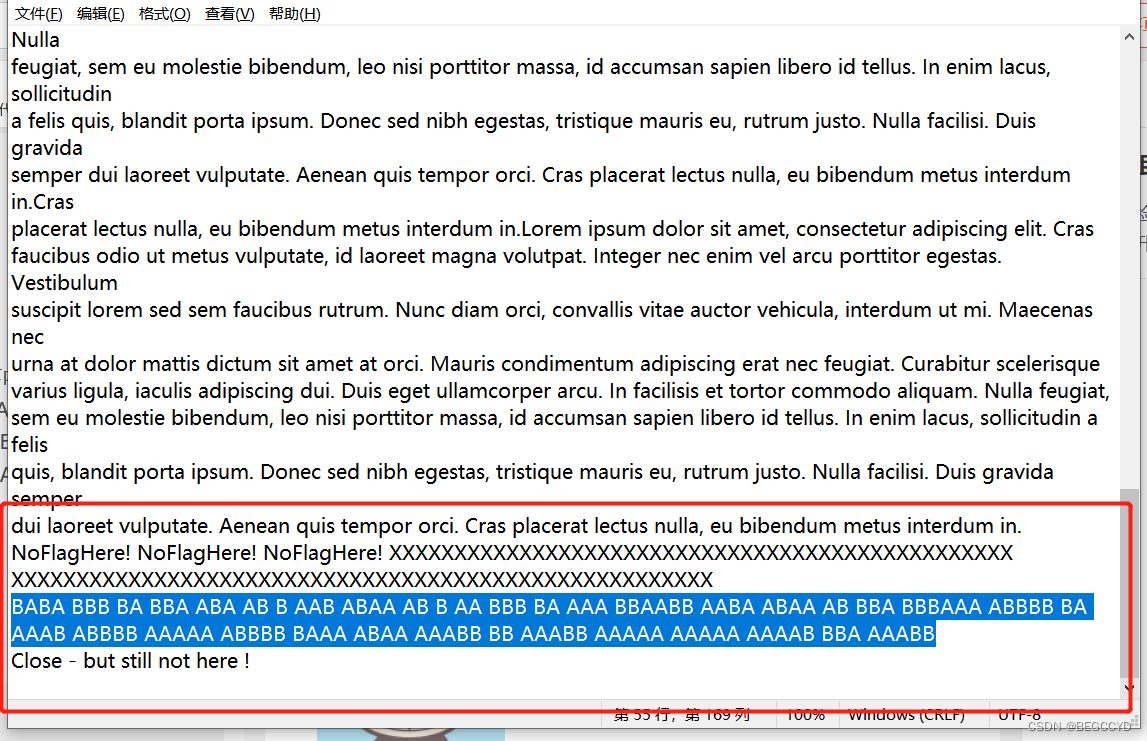

下载下来是一个pdf文件,经过了多次的尝试使用,最后在pdf中使用ctrl+A进行全选,然后黏贴到txt文件中,发现多出了一下内容

BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB

经过观察,发现主要是多了ABAB,可能是培根密码或者摩斯密码,但由于培根密码是5位一组的,所以确定是摩斯密码,写脚本把A B进行转换:

经过观察,发现主要是多了ABAB,可能是培根密码或者摩斯密码,但由于培根密码是5位一组的,所以确定是摩斯密码,写脚本把A B进行转换:

key1="BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB"

key1=key1.replace('A','.')

key1=key1.replace('B','-')

key1=key1.replace(' ','/')

print(key1)

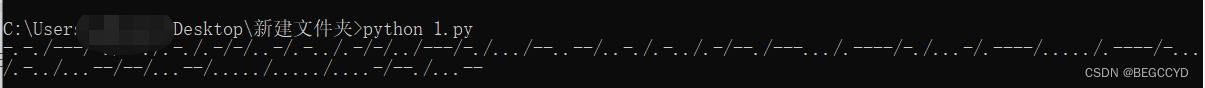

脚本的功能是把“A”换成“.”,把“B”换成“-”,得到

-.-./—/-./–./.-./.-/-/…-/.-…/.-/-/…/—/-./…/–…–/…-./.-…/.-/–./—…/.----/-./…-/.----/…/.----/-…/.-…/…–/–/…–/…/…/…-/–./…–

-.-./—/-./–./.-./.-/-/…-/.-…/.-/-/…/—/-./…/–…–/…-./.-…/.-/–./—…/.----/-./…-/.----/…/.----/-…/.-…/…–/–/…–/…/…/…-/–./…–

在线摩斯密码解密

https://www.bejson.com/enc/morse/

http://moersima.00cha.net/

把大写变换成小写就可以进行提交了flag{1nv151bl3m3554g3}

把大写变换成小写就可以进行提交了flag{1nv151bl3m3554g3}

坚持60s

下载附件是.jar后缀的,打开之后是吓到了,原来大佬是这样的

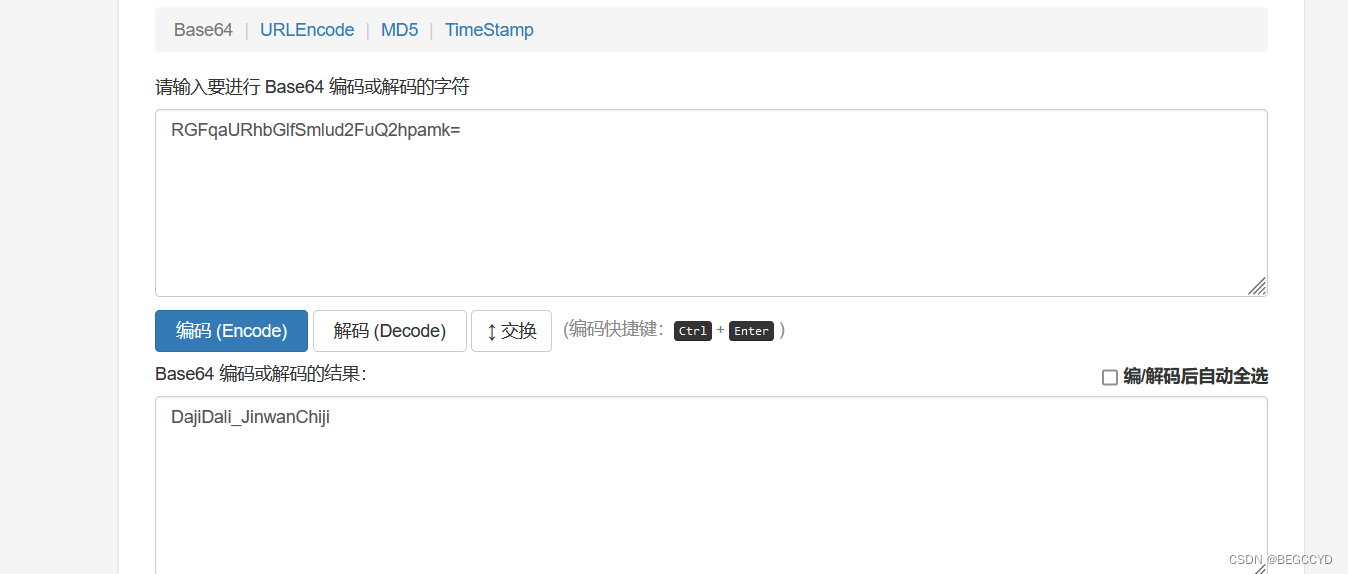

由于是jar文件,所以下载了jd-gui进行查看源码

由于是jar文件,所以下载了jd-gui进行查看源码

http://java-decompiler.github.io/

用jd-gui打开之后找到了flag

flag里面的内容进行解密之后得到如下

flag{DajiDali_JinwanChiji}

flag{DajiDali_JinwanChiji}

去博客设置页面,选择一款你喜欢的代码片高亮样式,下面展示同样高亮的 代码片.

// An highlighted block

var foo = 'bar';

gif

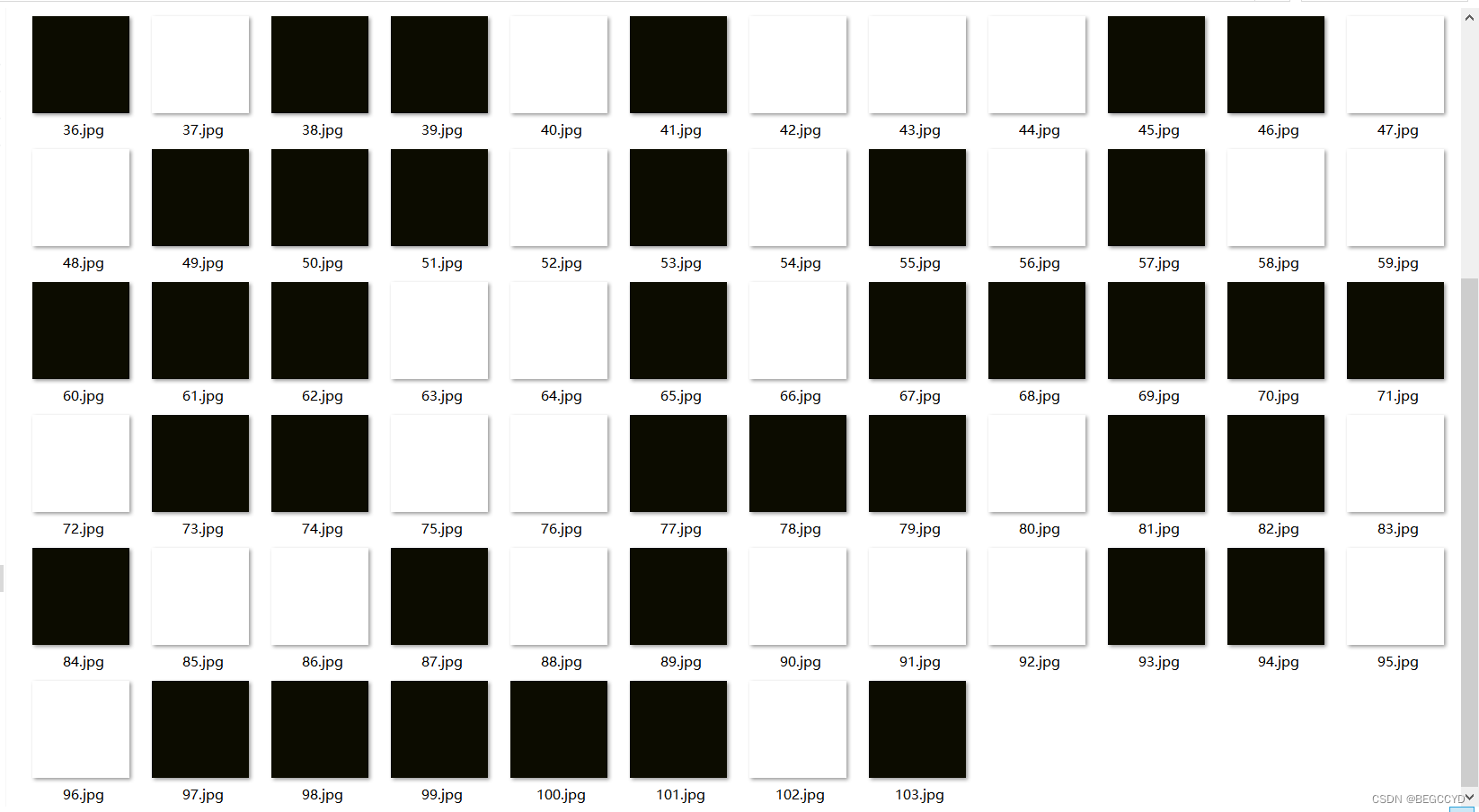

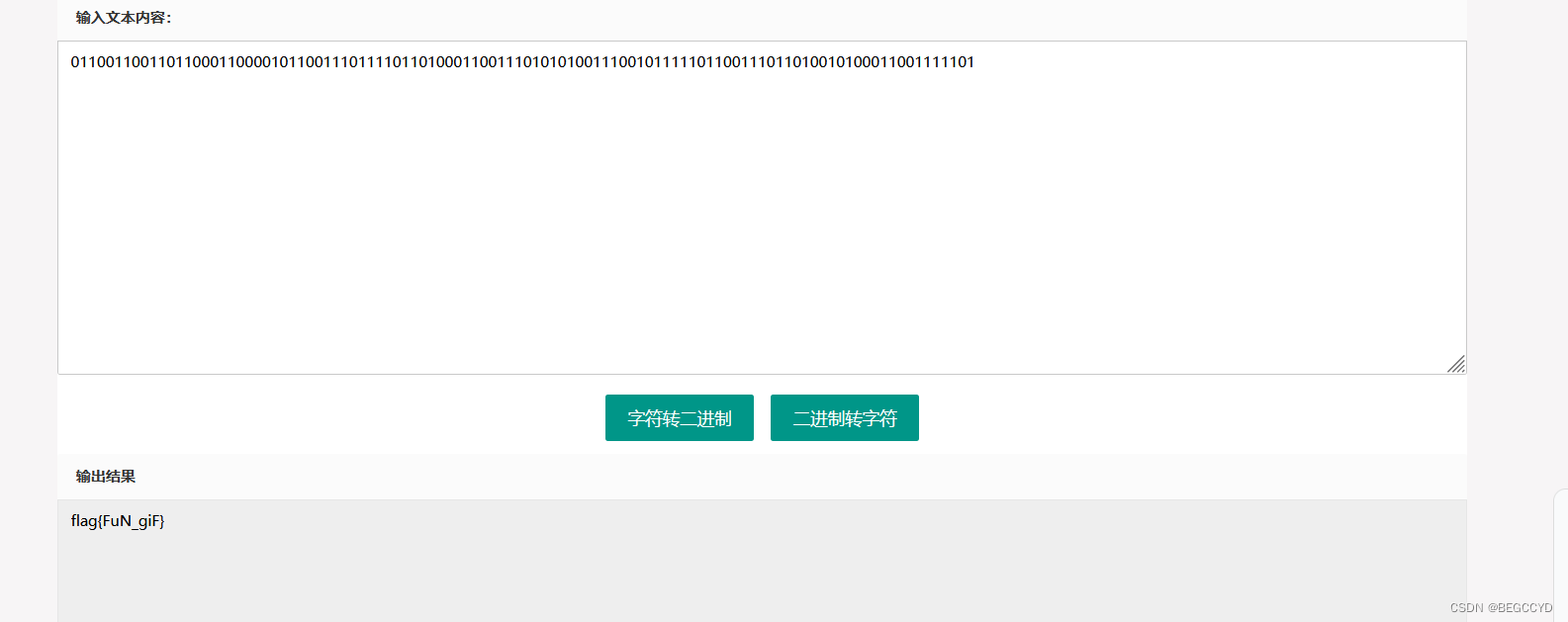

下载下来之后是103张黑白图片,猜测是二进制,把白 -> 0 黑-> 1,得到

01100110011011000110000101100111011110110100011001110101010011100101111101100111011010010100011001111101

二进制转字符在线工具http://xiaoniutxt.com/binaryToString.html

转换之后得到flag

转换之后得到flag

flag{FuN_giF}

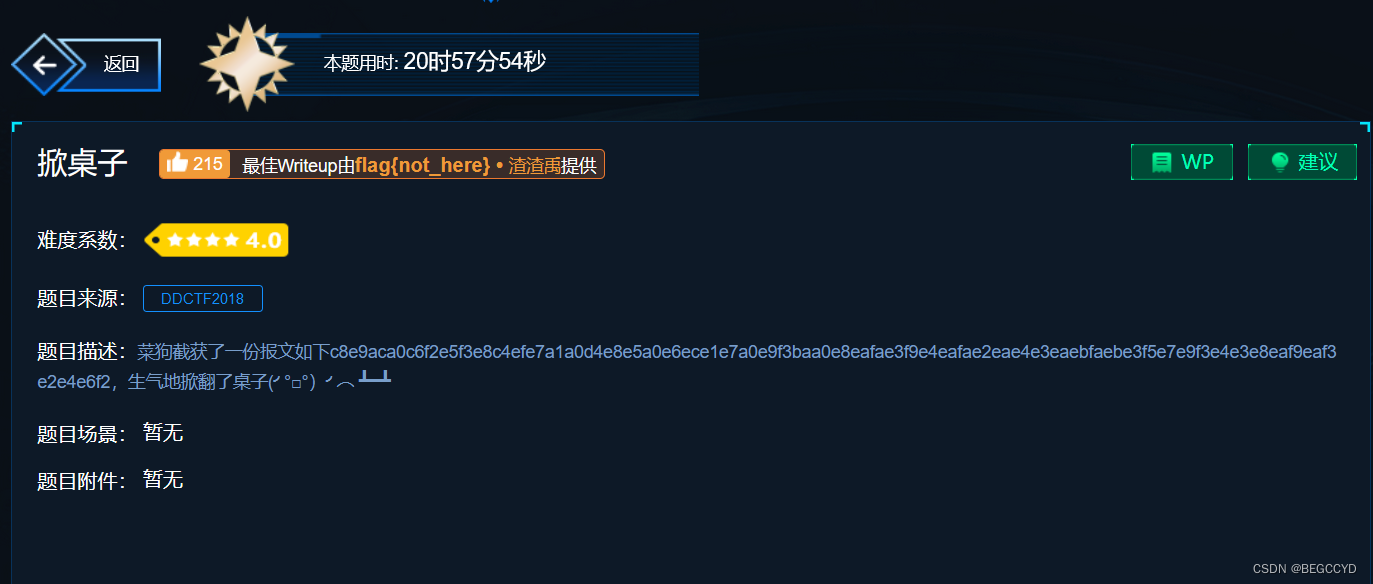

掀桌子

题目获取一个字符串,只有0-9,a-f,猜测是16进制,将16进制转成10进制。发现最大的数是250,最小的数是160。而ascii的字符从32开始,ascii的最大为128,猜想是一个循环减去128,刚好最小的到32。

题目获取一个字符串,只有0-9,a-f,猜测是16进制,将16进制转成10进制。发现最大的数是250,最小的数是160。而ascii的字符从32开始,ascii的最大为128,猜想是一个循环减去128,刚好最小的到32。

a = 'c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2'

import re

a = re.findall('.{2}',a)

a = [int(i,16) for i in a]

print(max(a),' ',min(a))

a = [chr(i-128) for i in a]

s = "".join(a)

print(s)

运行之后得到

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

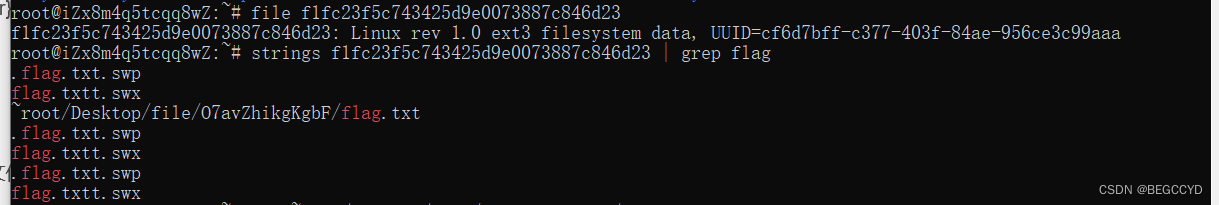

ext3

考察文件挂载

题目是ext3,ext3就是Linux的一个文件系统,strings查看一下有没有flag这样的字符串

strings f1fc23f5c743425d9e0073887c846d23 | grep flag

猜测flag在flag.txt里面,把这个文件系统挂载到Linux上

猜测flag在flag.txt里面,把这个文件系统挂载到Linux上

mount 文件名 /mnt

mount f1fc23f5c743425d9e0073887c846d23 /mnt

挂载成功之后,可以进入查看

cd /mnt/O7avZhikgKgbF/

ZmxhZ3tzYWpiY2lienNrampjbmJoc2J2Y2pianN6Y3N6Ymt6an0=

ZmxhZ3tzYWpiY2lienNrampjbmJoc2J2Y2pianN6Y3N6Ymt6an0=

flag{sajbcibzskjjcnbhsbvcjbjszcszbkzj}

SimpleRAR

附件下载解码压缩包出错

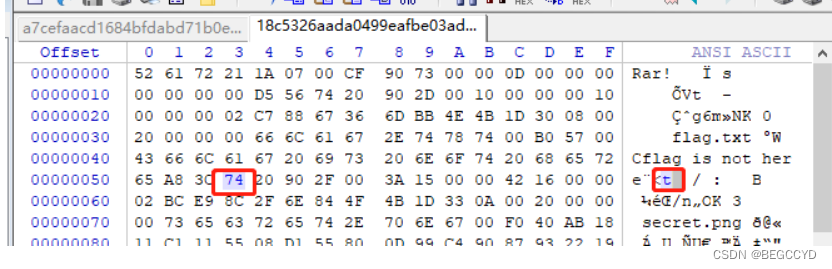

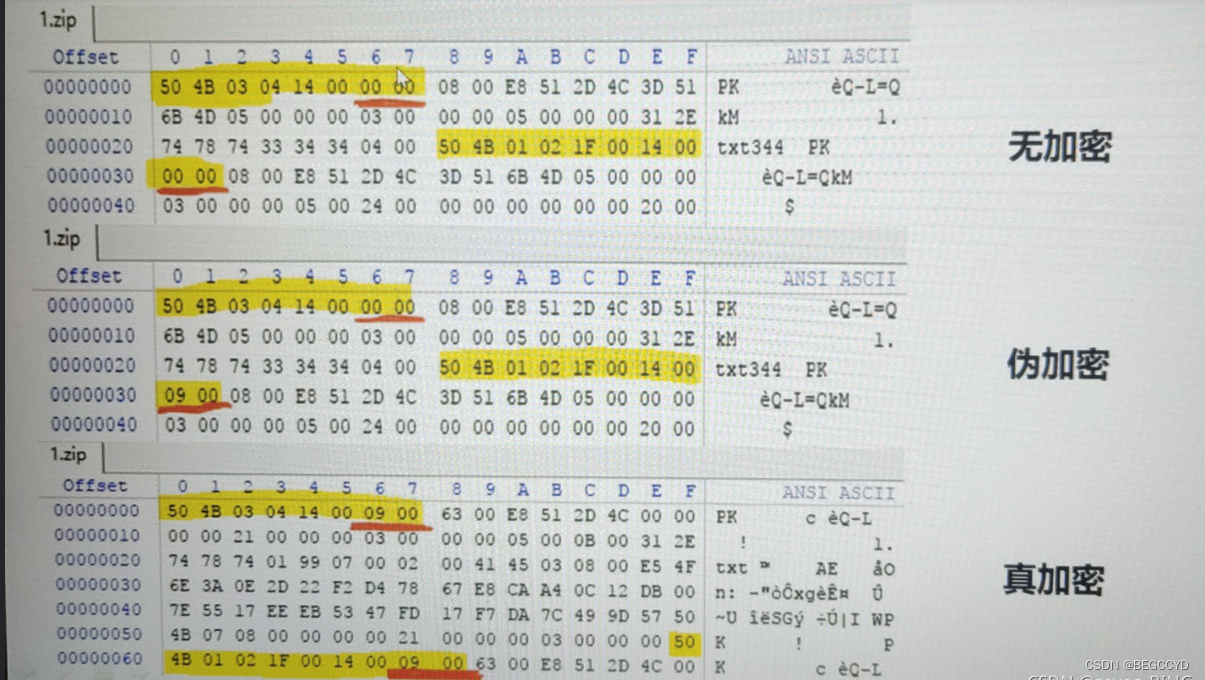

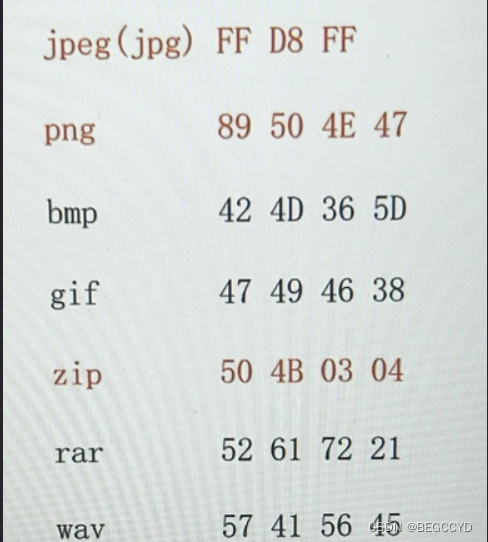

用winhex打开,rar对png的文件类型编码是74,就在flag.txt文件结束,原来是7A,改成了74.

用winhex打开,rar对png的文件类型编码是74,就在flag.txt文件结束,原来是7A,改成了74.

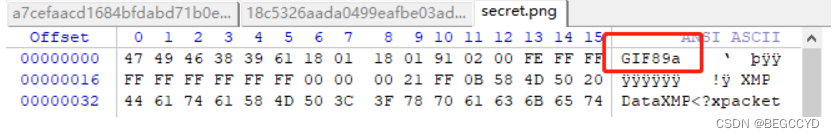

解压得到了一个什么也没有的图片。用winhex打开该图片看看,发现图片文件格式为gif,所以将后缀改成.gif

解压得到了一个什么也没有的图片。用winhex打开该图片看看,发现图片文件格式为gif,所以将后缀改成.gif

下载所有的帧,然后生成两张图片,每张图片都用stegsolve打开,两张分别是上下二维码,然后截图弄好或者使用CQR二维码工具拼接好,我自己没有拼接好,以后再弄了,先跳过。。。。。。。。

base64stego 先跳过

功夫再高也怕菜刀

参考https://zhuanlan.zhihu.com/p/103866593

https://blog.csdn.net/weixin_43486981/article/details/108216639

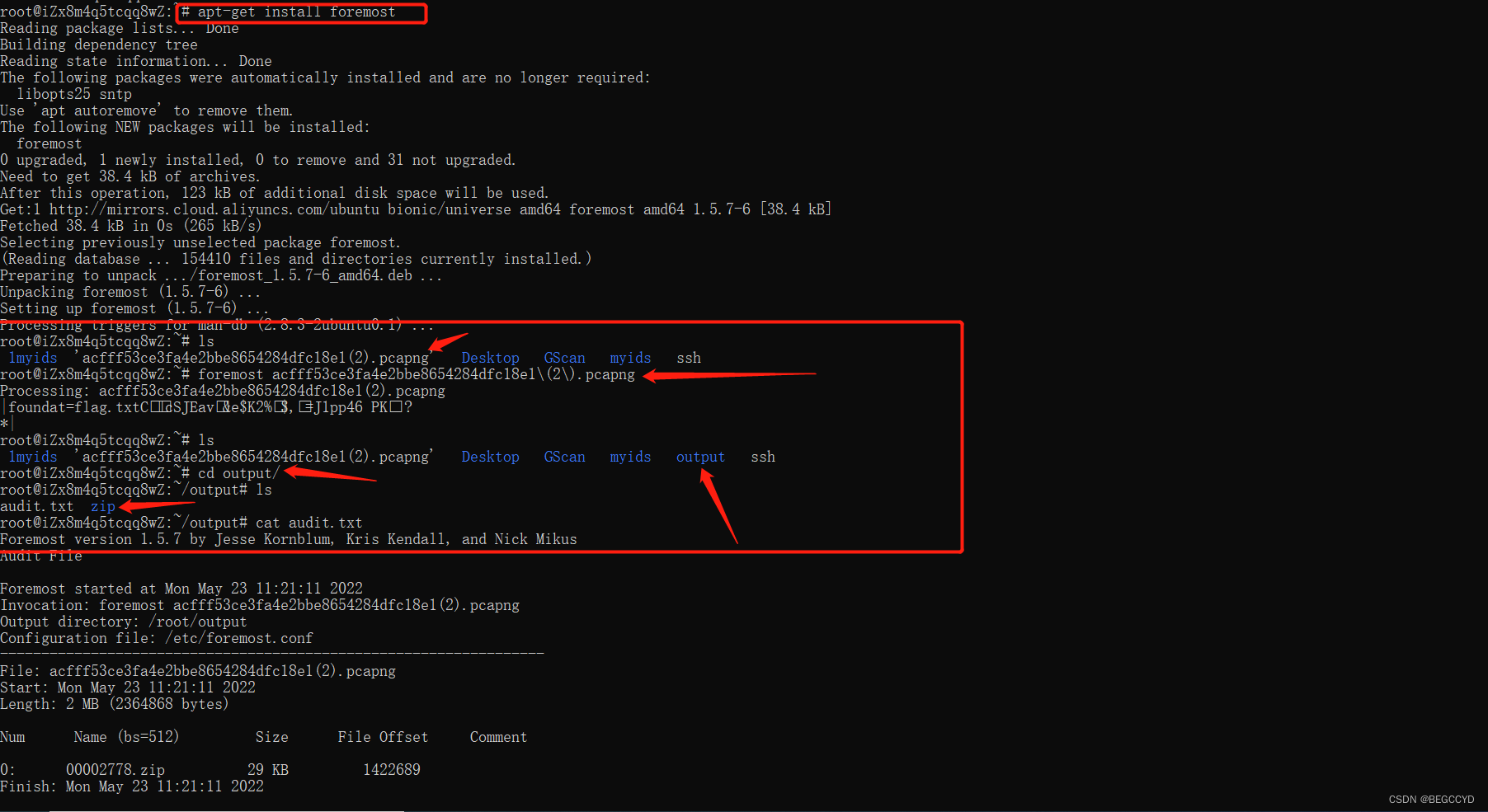

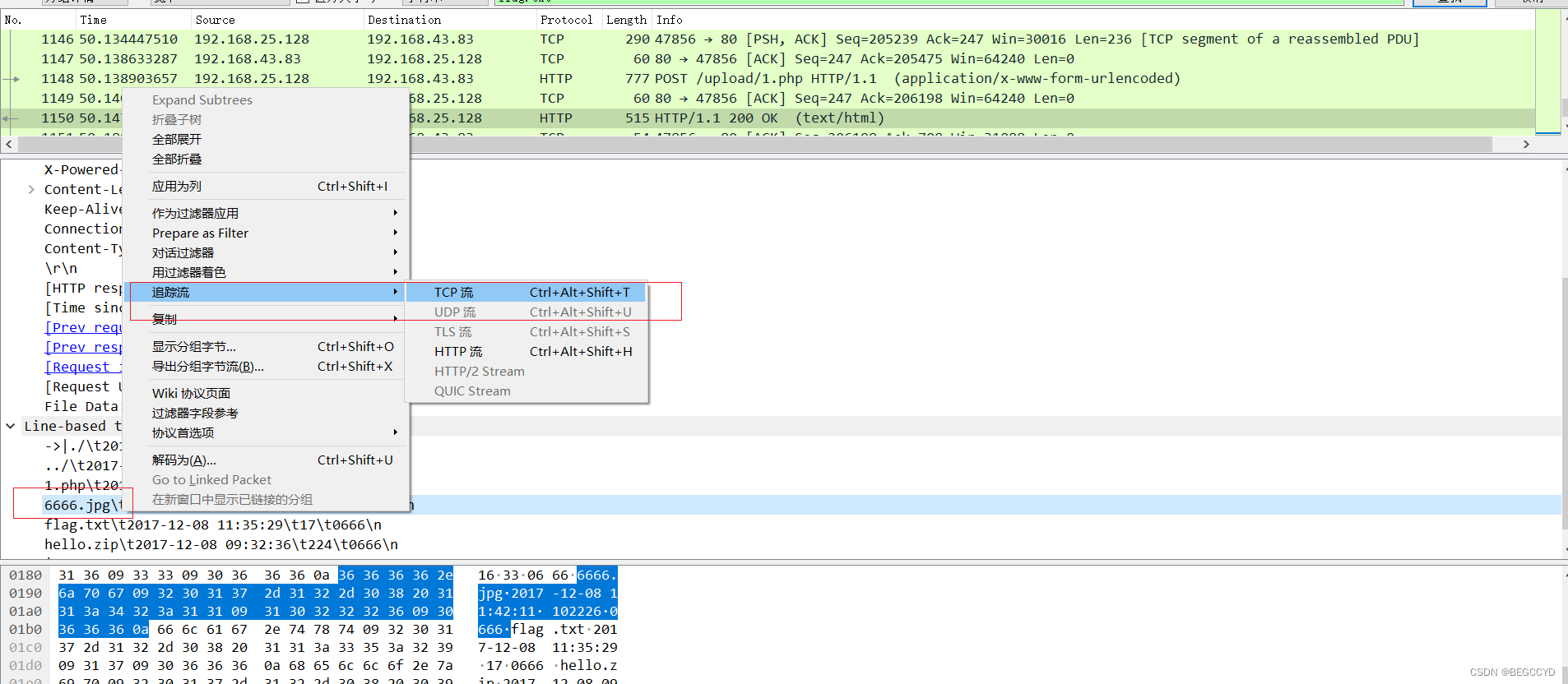

下载附件之后分析出隐藏的文件,里包含压缩包和pcap数据包 对数据包进行分析,追踪666.jpg的tcp数据流

对数据包进行分析,追踪666.jpg的tcp数据流 从FFD8开始到FFD9结束

从FFD8开始到FFD9结束

随便创建一个空白文档,命名为777.jpg,使用winhex打开之后,把刚才追踪到的数据流复制进去,然后保存,打开之后就是一张图片了。

随便创建一个空白文档,命名为777.jpg,使用winhex打开之后,把刚才追踪到的数据流复制进去,然后保存,打开之后就是一张图片了。

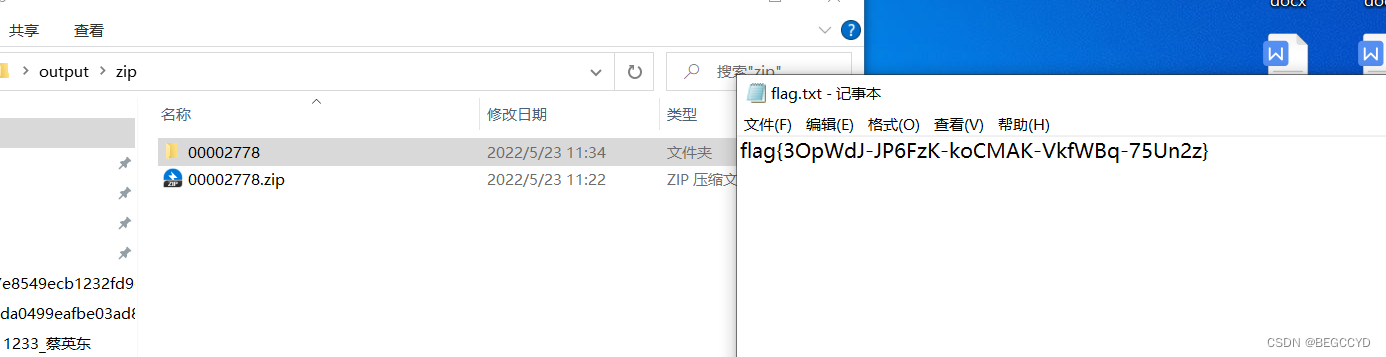

这个字符串是解压密码,Th1s_1s_p4sswd_!!!,解压成功。

这个字符串是解压密码,Th1s_1s_p4sswd_!!!,解压成功。

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

251

251

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?