第36天笔记web攻防

#知识点:

1、XSS跨站-原理&攻击&分类等

2、XSS跨站-MXSS&UXSS&FlashXss&PDFXSS等

UTF-7 XSS、MHTML XSS、CSS XSS、VBScript XSS这四个类型的XSS已经过时了,是低版本的IE浏览器出现的,所以就不讲了。

#MXSS:跨站的艺术-XSS入门与介绍 [ Fooying ]

mxss也叫突变型xss,就是说本来一个网站地址是不存在xss漏洞的,因为它过滤了一些符号(b比如<>)导致不能插入js代码,所以xss就不存在了。但是当这个链接地址被转发或分享之后,这个xss就被激活了,也就是说那些过滤失效了。那么这个xss就是mxss

#UXSS全称Universal Cross-Site Scripting

UXSS是利用浏览器或者浏览器扩展漏洞来制造产生XSS并执行代码的一种攻击类型。

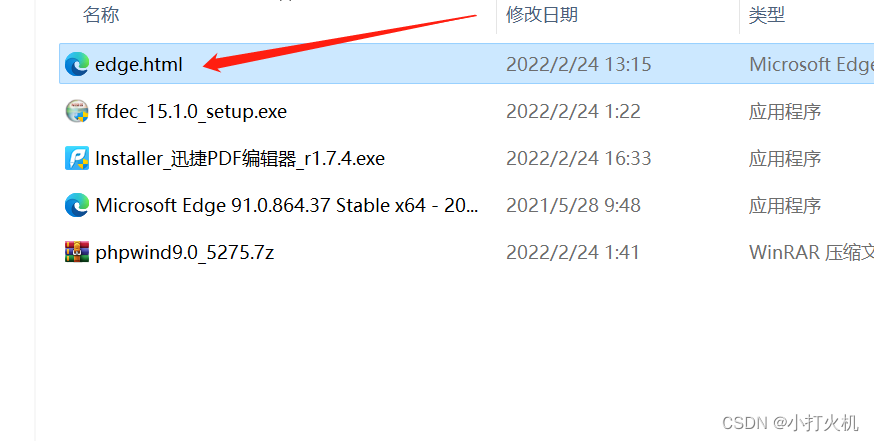

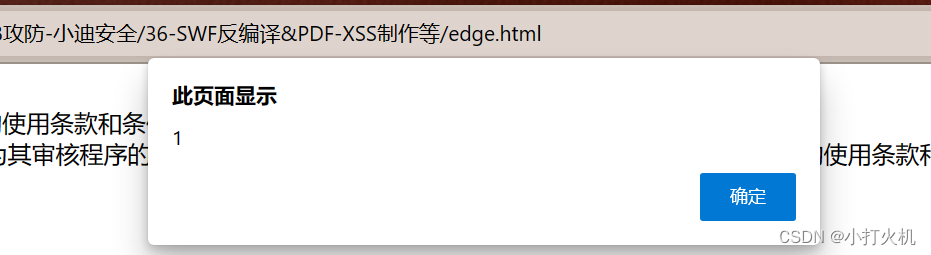

MICROSOFT EDGE uXSS CVE-2021-34506

Edge浏览器翻译功能导致JS语句被调用执行

【转载】MICROSOFT EDGE uXSS POC CVE-2021-34506_哔哩哔哩_bilibili

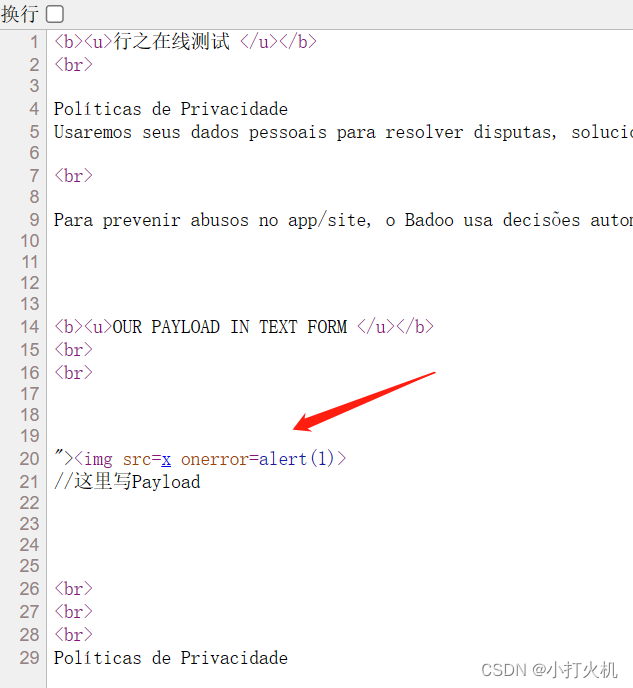

这个UXSS是跟浏览器有关的一个XSS跨站脚本漏洞,跟网站时没有关系的。下面的那个代码意思就是加载一个路径为x的图片,因为没有这个图片,所以就会报错然后执行弹窗为1,当我们对下面这个文件进行访问的时候,点击翻译就会触发弹窗1,这个时之前版本的edge的漏洞,不知道我的edge为啥会有。

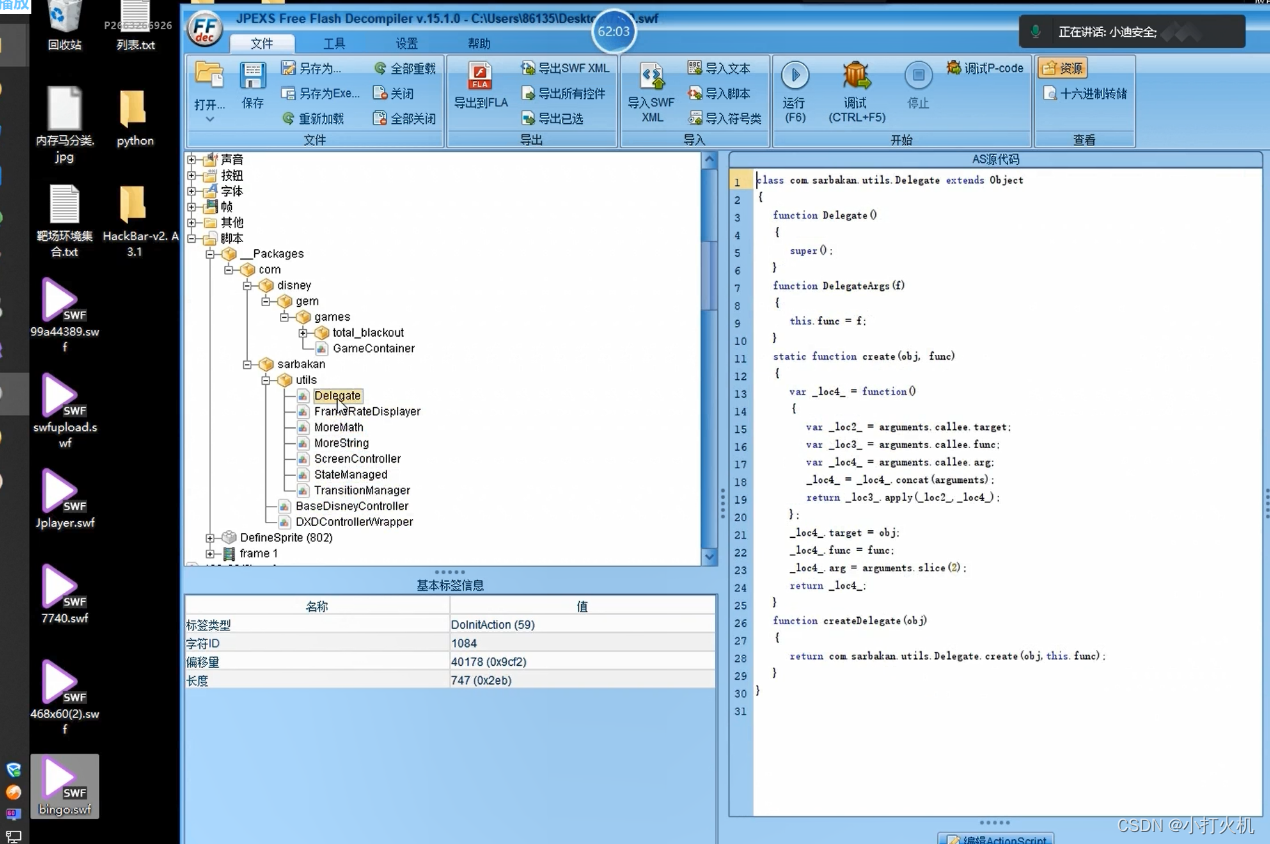

#Flashxss-swf引用js的xss

JPEXS Free Flash Decompiler

phpwind SWF反编译 Flashxss

ExternalInterface.call 执行JS代码

Payload:/res/js/dev/util_libs/jPlayer/Jplayer.swf?jQuery=alert(1))}catch(e){}//

SWF格式是swf的文件是一种Flash动画文件,它可以和js相互调用。白盒中可以直接搜ExternalInterface.call,找到之后看它传入的参数,如果有那就符合条件,我们就可以控制参数的输入输出。黑盒就是通过路径扫描工具看它有没有swf结尾的文件,然后利用反编译工具JPEXS来看源代码。

#PDFXSS-上传后直链触发

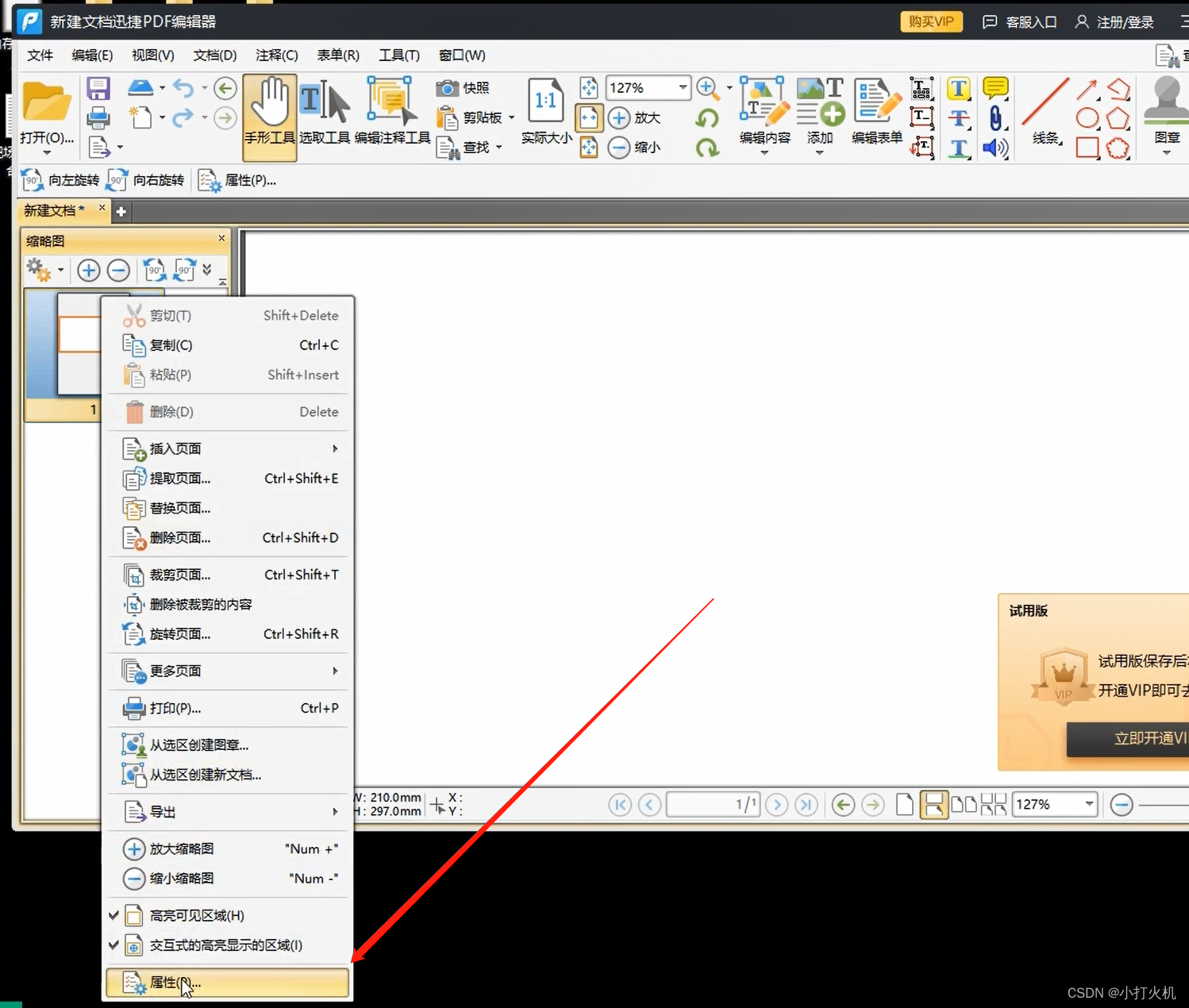

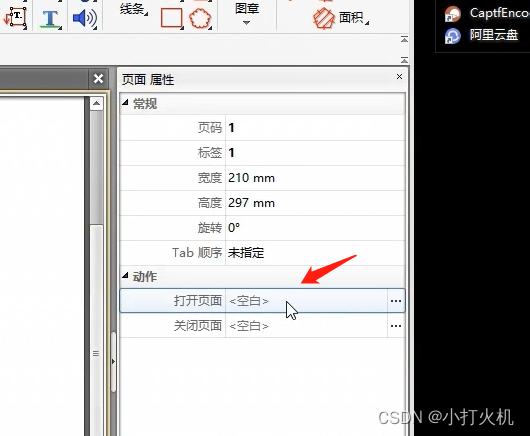

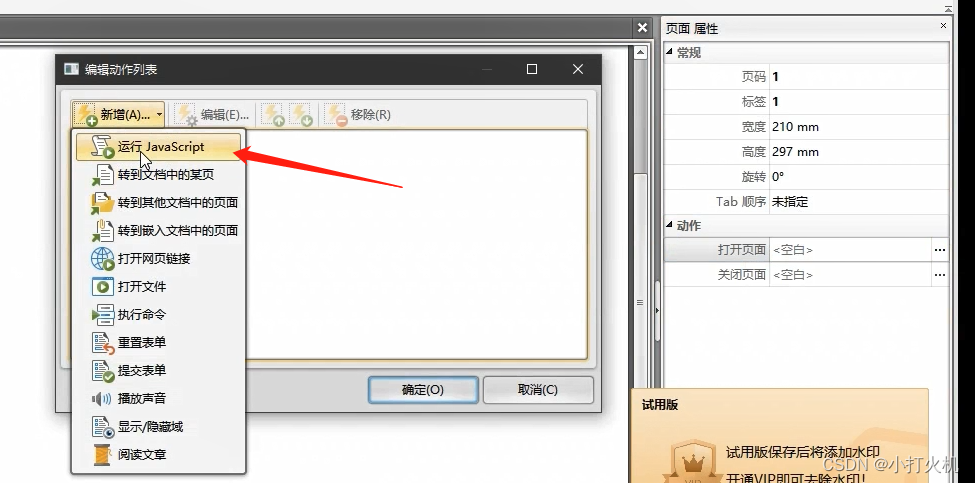

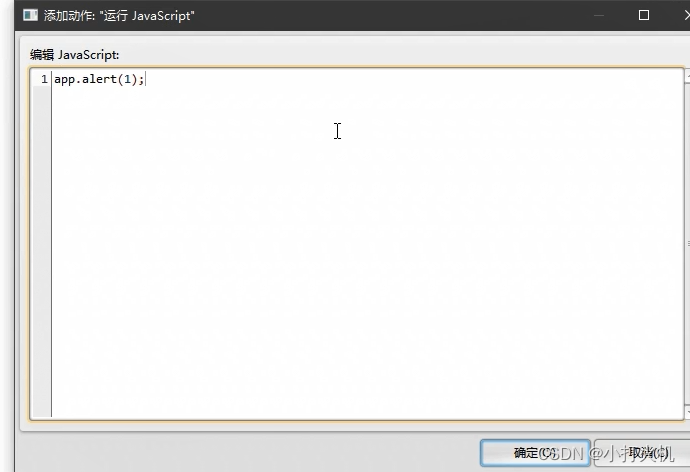

1、创建PDF,加入动作JS

2、通过文件上传获取直链

3、直链地址访问后被触发

先说如何在pdf中放入js代码,首先打开软件,然后点击缩略图,右键找到属性。点击动作右边的三个点,点击新增,运行js代码。然后写入,保存即可。然后我们把这个pdf保存,可以通过文件上传之后获取到直链地址,打开地址就会弹窗,但这个是根据浏览器来说的,有的浏览器会做过滤,有的是直接就下载。(我们也可以把这个pdf放到腾讯文档中,然后把链接地址发给别人,别人打开没弹窗,这是因为腾讯文档有过滤,没过滤就代表它有漏洞了。)这个主要是配合着一些钓鱼来弄的。

574

574

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?