AIRCRACK-NG

无线渗透和审计神器,包含各种功能的工具套件:

网络检测 嗅探抓包

包注入 密码破解

1、侦听

airmon-ng #检测网络

airmon-ng check kill #删除有问题的进程

airmon-ng start wlan0 #用wlan0mon代替wlan0

iwlist wlan0mon channel #当前信道

irmon-ng start wlan0 11 #用wlan0mon代替wlan0,信道改为11

2、抓包

airodump-ng wlan0mon #把内容down下来

airodump-ng wlan0mon -c 1 #指定信道1

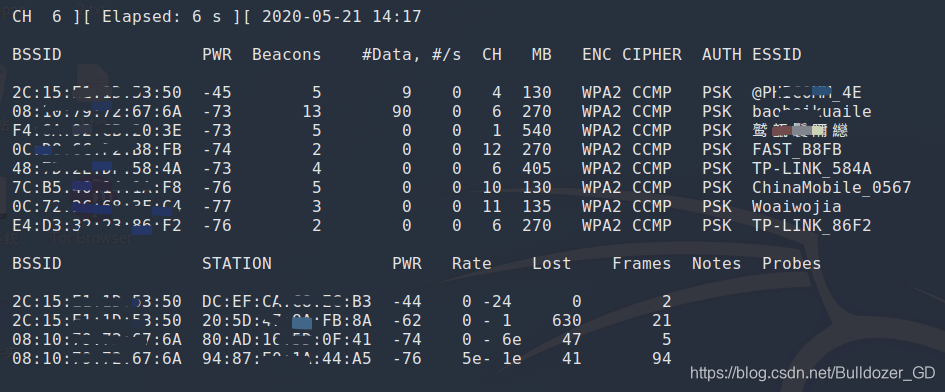

AIRODUMP-NG抓下来的数据:

各部分的意思:

各部分的意思:

BSSID:AP的MAC

PWR:网卡接收到的信号强度

RXQ:最近10秒成功接收的数据帧百分比,只有固定信道时才会出现

Beacons:接收到此AP发送的beacon帧数量

Data:抓取数据帧的数量

#/s:最近10秒,平均每秒抓到的帧的数量

CH:信道号,信道重叠的情况下可能发现其他信道

MB:AP支持的最大速率

ENC:采用的无线安全技术

CIPHER:加密套件

AUTH:身份认证方法

ESSID:无线网络名称,隐藏AP可能为空

STATION:STATION的MAC

Lost:通过seq判断最近10秒STATION发送丢失的数据包数量

Packets:STATION发送的数据包数量

Probes:STATION探测的ESSID

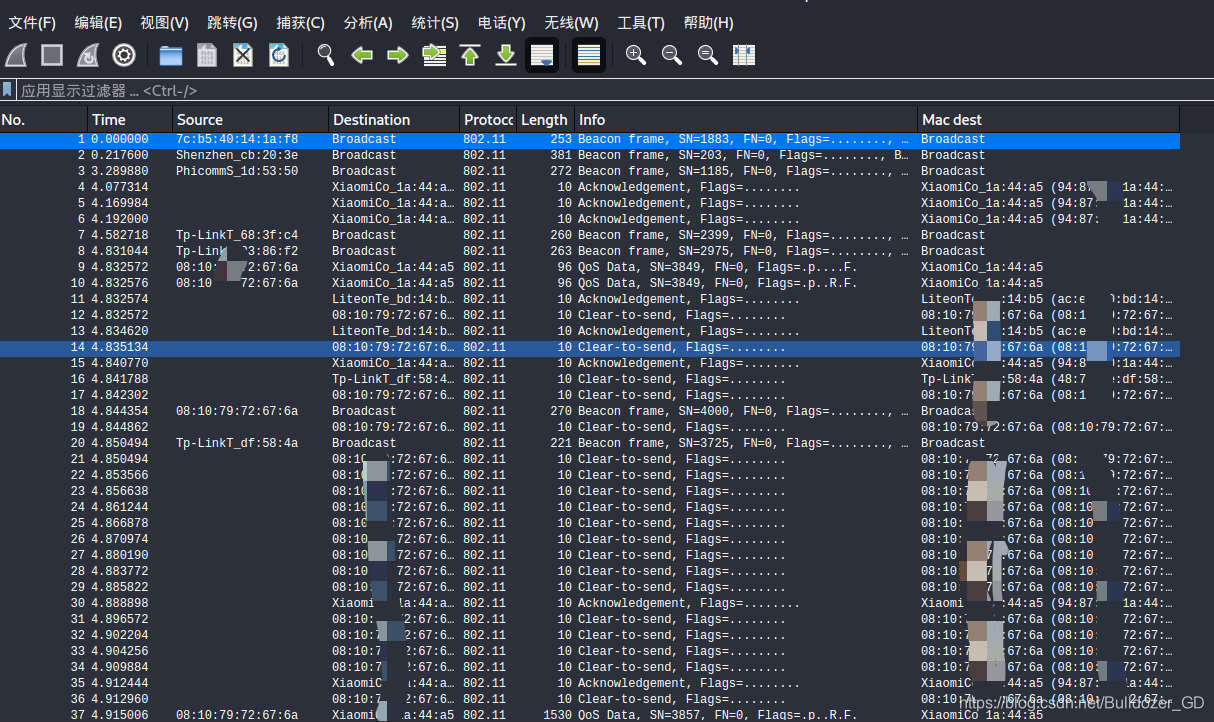

wireshark 可以打开抓取的数据:

排错:

排错:

确认无线网卡在managed模式下可以工作

禁用network-manager服务

卸载rmmod和重新加载modprobe驱动

airmon-ng check kill

确认wpa_supplicant进程已停止

3、注入

aireplay-ng

产生或者加速无线通信流量

向无线网络中注入数据包

获取包的途径:-i指定接口,-r抓包文件

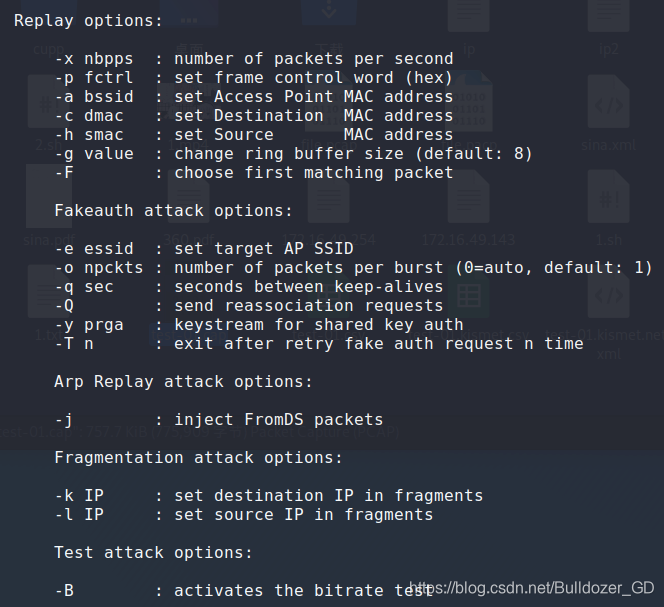

aireplay-ng <option><interface name>

筛选选项见图

replay命令见图

排错

命令挂起没有输出:无线网卡和AP工作在不同信道

报错“write failed : cannot allocate memory wi_write(): illegal seek”:无线网卡替换为b43驱动

使用-h参数指定注入MAC地址与网卡MAC地址不一致报错

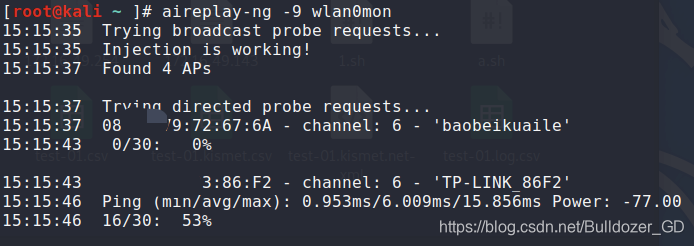

注入测试

aireplay-ng -9 wlan0mon #广播,简单测试

aireplay-ng -9 -e leven -a 50:2B:73:F1:14:xx wlan0mon #-e指定ESSID,-a指定MAC 用于隐藏AP

aireplay-ng -9 -i wlan0mon wlan0mon #card-to-card #0发包,1做AP

简单学习了AIRCRACK-NG工具的使用

简单学习了AIRCRACK-NG工具的使用

后面的渗透都要用到这个工具

1424

1424

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?