第五章 信息安全

5.1 加密技术与认证技术

5.1.1 对称加密与非对称加密技术

对称加密技术

可加密和解密,加密密钥相同

特点

- 加密强度不高,但效率高。

- 密钥分发困难。

常见对称密钥(共享密钥)加密算法

- DES

- 3DES(三重DES)

- RC-5

- IDEA算法

非对称加密技术

公钥/私钥,一定是成对使用

公钥加密,私钥解密,使用接收者的公钥将明文加密,接收者使用私钥解密。

特点

- 加密速度慢,但强度高

- 常见非对称密钥(公开密钥)加密算法:

- RSA

- ECC

5.1.2 数字签名与信息摘要应用

数字签名(使用非对称算法)

作用

- 确保发送者身份不可假冒(真实性)

- 信息完整性(确保信息不被篡改)

消息摘要

数字摘要:由单向散列函数加密成固定长度的散列值。

常见的消息摘要算法:

- MD5

- SHA

市场上广泛使用MD5,SHA算法的散列值分别是128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5。

5.1.3 数字证书应用

服务器的数字签名证书

PKI公钥体系

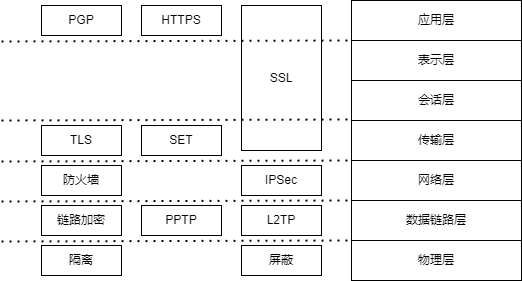

5.2 网络安全协议

- PGP:邮件

- SET:电子商务

5.3 网络威胁

5.3.1 主动攻击和被动攻击

信息安全包含5个基本要素

- 机密性:确保信息不暴露给未授权的实体或进程;

- 完整性:只有得到允许的人才能修改数据,并且能够判断出数据是否已被篡改;

- 可用性:得到授权的实体在需要时可访问数据,即攻击者不能占用所有的资源而阻碍授权这的工作;

- 可控性:可以控制授授权范围内的信息流向及行为方式;

- 可审查性:对出现的信息安全问题提供调查的依据和手段;

主动攻击和被动攻击

安全威胁

| 攻击类型 | 攻击名称 | 描述 |

| 被动攻击 | 窃听(网络监听) | 用各种可能的合法或非法的手段窃取系统中的信息资源和敏感信息 |

| 业务流分析 | 通过对系统进行长期监听,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等参数进行研究,从而发现有价值的信息和规律 | |

| 非法登录 | 有些资料将这种方式归为被动攻击方式 | |

| 主动攻击 | 假冒身份 | 通过欺骗通信系统(或用户)达到非法用户冒充成为合法用户,或者特权小的用户冒充成为特权大的用户的目的。黑客大多是采用假冒进行攻击。 |

| 抵赖 | 这是一种来自用户的攻击,比如:否认主机曾经发布过的某条消息、伪造一份对方的来信等。 | |

| 旁路控制 | 攻击着利用系统的安全缺陷或安全性上的脆弱之处活得非授权的权力或特权。 | |

| 重放攻击 | 所截取的某次合法的通信数据拷贝,出于非法的目的而被重新发送 | |

| 拒绝服务(DOS) | 堆芯或其他资源的合法访问被无条件的拒绝 |

5.3.2 计算机病毒和木马

病毒

编制或在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

病毒特性

- 隐蔽性

- 传染性

- 潜伏性

- 触发性

- 破坏性

木马

计算机木马是一种后门程序,常被黑客用作控制计算机的工具。

病毒分类

| 类型 | 感染目标 |

|---|---|

| 引导型病毒 | 引导盘 |

| 文件型病毒 | exe文件 |

| 宏病毒 | doc、xls等office文件 |

| 网络型病毒 | 电子邮件 |

| 混合型 |

- 系统病毒(前缀Win32、PE、W32,如KCOM–Win32.KCOM)

- 蠕虫病毒(如:恶鹰–Worm.BBeagle)

- 木马病毒、黑客病毒(如:QQ消息尾巴木马–Trojan.QQ3344)

- 脚本病毒(如:红色代码–Script.Redlof)

- 宏病毒(如:美丽莎–Macro.Melissa)

- 后门病毒(如:灰鸽子–BackDoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者–Dropper.Binghe2.2C)

- 破坏性程序病毒(如:杀手命令–Harm.Command.Killer)

- 玩笑病毒(如:女鬼–Jioke.Gril.ghost)

- 捆绑机病毒(如:捆绑QQ–Binder.QQPass.QQBin)

5.4 网络安全控制技术

5.4.1 防火墙技术

防外不防内

5.4.2 其他安全控制策略

| 说明 | |

|---|---|

| 防火墙技术 | 包过滤防火墙、应用代理网关防火墙、状态检测防火墙。防外不防内。 |

| 加密技术 | 对称与非对称加密技术。 |

| 用户识别技术 | 用户识别和验证。核心是识别访问者是否属于系统的合法用户,目的是防止非法用户进入系统。 |

| 访问控制技术 | 控制不同用户对信息资源的访问权限。 |

| 网络反病毒技术 | 杀毒软件等防病毒产品。 |

| 网络安全漏洞扫描技术 | 漏洞检测和安全风险评估技术,可预知主体受攻击的可能性和具体地指证将要发生的行为和产生的后果。网络漏洞扫描技术主要包括网络模拟攻击、漏洞检测、报告服务进程、提取对象信息以及测评风险、提供安全建议和改进等功能,帮助用户控制可能发生的安全事件,最大可能地消除安全隐患。 |

| 入侵检测技术 | 通过对系统中用户行为或系统行为的可疑程度进行评估,并根据评估结果来鉴别系统中行为的正常性,从而帮助系统管理员进行安全管理或对系统所受到的攻击采取相应的对策。 |

5.5 安全防范体系分级

- 物理环境的安全性:从物理上保障,不间断电源、设备运行环境(温湿度、灰尘)等

- 操作系统的安全性:操作系统缺陷(身份认证、访问控制和系统漏洞)、对操作系统的安全配置问题、病毒对操作系统的威胁;

- 网络的安全性:网络层身份认证、网络资源的访问控制、数据传输的保密与完整性、远程接入的安全、域名系统的安全、路由系统的安全、入侵检测的手段和网络设施防病毒等

- 应用的安全性:由提供服务所采用的应用软件和数据的安全性产生,包括web服务、电子邮件系统和DNS等,此外,还包括病毒对系统的威胁

- 管理的安全性:对设备、安全管理制度、部门与人员,主要对人员的管理。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?