目录

BLP模型的安全策略包括自主安全策略和强制安全策略两个部分。

强制访问控制模型

什么是强制访问控制(MAC )

主体和客体都有一个固定的安全属性,系统用该安全属性来决定一个主体是否可以访问某个客体

特点

- 安全属性是强制的,任何主体都无法变更

- 安全性较高,应用于军事等安全要求较高的系统

- 但是这种机制也使用户自己受到限制。

保护敏感信息一般使用MAC,需对用户提供灵活的保护,更多地考虑共享信息时,使用DAC。

BLP模型

- 由D.Elliott Bell和Leonard J.LaPadula于1973年提出的一种模拟军事安全策略的计算机访问控制模型,简称为BLP模型

- 第一个严格形式化的安全模型

- 多级访问控制模型,用于保证系统信息的机密性

BLP模型的安全策略包括自主安全策略和强制安全策略两个部分。

- 自主安全策略使用一个访问控制矩阵表示,矩阵中的元素表示主体对客体所有允许的访问模式主体按照在访问矩阵中被授予的对客体的访问权限对客体进行相应的访问。

- 强制安全策略对每个主体和客体都定义了安全级,安全级由密级和范畴构成。安全级之间存在支配关系(密级高于或等于、范畴包含),根据安全级进行访问控制。

-

BLP模型的构成

-

主体集:S

客体集:0

安全级:密级和范畴

密级 : 绝密、机密、秘密、公开

范畴:军事,外交,商务.....

安全级之间支配关系(密级支配、范畴包含)例如L=<机密,《外交,商务}>,L’ =<秘密,商务)>则L支配L'

BLP模型的策略

BLP模型基于以下两个规则保障数据的机密性

简单安全规则(向下读 )

当主体的安全级可以支配客体的安全级,且主体对客体有自主型读权限,主体可以读客体。

*-规则(向上写)

当客体的安全级可以支配主体的安全级,且主体对客体有自主型写权限,则主体可以写入客体。

注意点

BLP模型可有效防止低级用户和进程访问安全级别更高的信息资源,同时,安全级别高的用户和进程也不能向安全级别低的用户和进程写入数据,从而有效的保护机密性

BLP模型也存在一些局限性。例如,在主体创建客体时,将客体的安全级定义为该主体的安全级,在实际应用中,上级常常要向下级下发文件,这就需要允许系统的安全员对该客体的安全级进行降级定义;又如,内存管理必须允许所有级别进行读和写解决方法是通过将其抽象化,并且假设内存管理是“可信主体”,但这将导致真实系统信息的泄露

关键知识点

- 第一个安全策略形式化的数学模型

- 多级安全模型,强调机密性

- 访问控制机制(两个重要规则)

简单安全规则( 向下读 )

*-规则( 向上写 )

- 优点:机密性高,有效的防止机密信息泄露

- 缺点:完整性缺乏,非法篡改、破坏成为可能

Biba模型

- 1977年,Biba对系统的完整性进行了研究,提出了一种与BLP模型在数学上对偶的完整性保护模型。

- Biba模型要求对主、客体按照完整性级别进行划分完整性级别由完整等级和范畴构成,同样存在支配关系(完整等级高于或等于,范畴包含)。

- Biba模型能很好的满足政府和军事机构关于信息分级的需求,防止非授权用户的修改。

Biba模型的构成

主体集:S

客体集:0

完整级:安全级和范畴

安全级:极为重要,非常重要,重要,......范畴:军事,外交,商务....完整级存在支配关系与BLP类似,安全级支配,范畴包含

Biba模型的安全策略

Biba模型基于以下两条规则确保数据的完整性

- 向上读:主体可以读客体,当且仅当客体的完整级别支配主体的完整级

- 向下写:主体可以写客体,当且仅当主体的完整级别支配客体的完整级

Biba模型关键知识点:

- 强调完整性的访问控制策略模型

- 多级安全模型,数学上与BLP模型对偶

- 访问控制机制(两个重要规则)

向下写

向上读

- 优点:完整性高,有效的防止非法篡改、破坏

- 缺点:机密性缺乏,无法保护机密信息泄露

强制访问控制模型-Clark-Wilson

Clark-Wilson模型概念

- 由计算机科学家David D.Clark和会计师David RWilson发表于1987年

- 确保商业数据完整性的访问控制模型,侧重于满足商业应用的安全需求

Clark-Wilson模型的访问控制策略

每次操作前和操作后,数据都必须满足这个一致性条件

Clark-Wilson的构成

两种数据类型

- 限制项数据

- 非限制项数据

两种过程

- 完整性验证过程

- 转换过程

两种规则

- 证明规则

- 实施规则

-

Clark-Wilson的安全策略

每次操作前和操作后,数据都必须满足这个一致性条件(数据满足某个给定的条件)例如:A账户500元,B账户400元,一致性状态为A+B=900元,A减100元与B增加100元必须同时实现,如果A+B=900不符合,则说明存在错误

Clark-Wilson模型确保完整性的安全属性如下

(1)完整性:确保CDI只能由限制的方法来改变并生成另一个有效的CDI,该属性由规则CR1、CR2CR5、ER1和ER4来保证;

(2)访问控制: 控制访问资源的能力由规则CR3ER2和ER3来提供;

(3)审计:确定CDI的变化及系统处于有效状态的功能由规则CR1和CR4来保证;

(4)责任:确保用户及其行为唯一对应由规则ER3来保证。

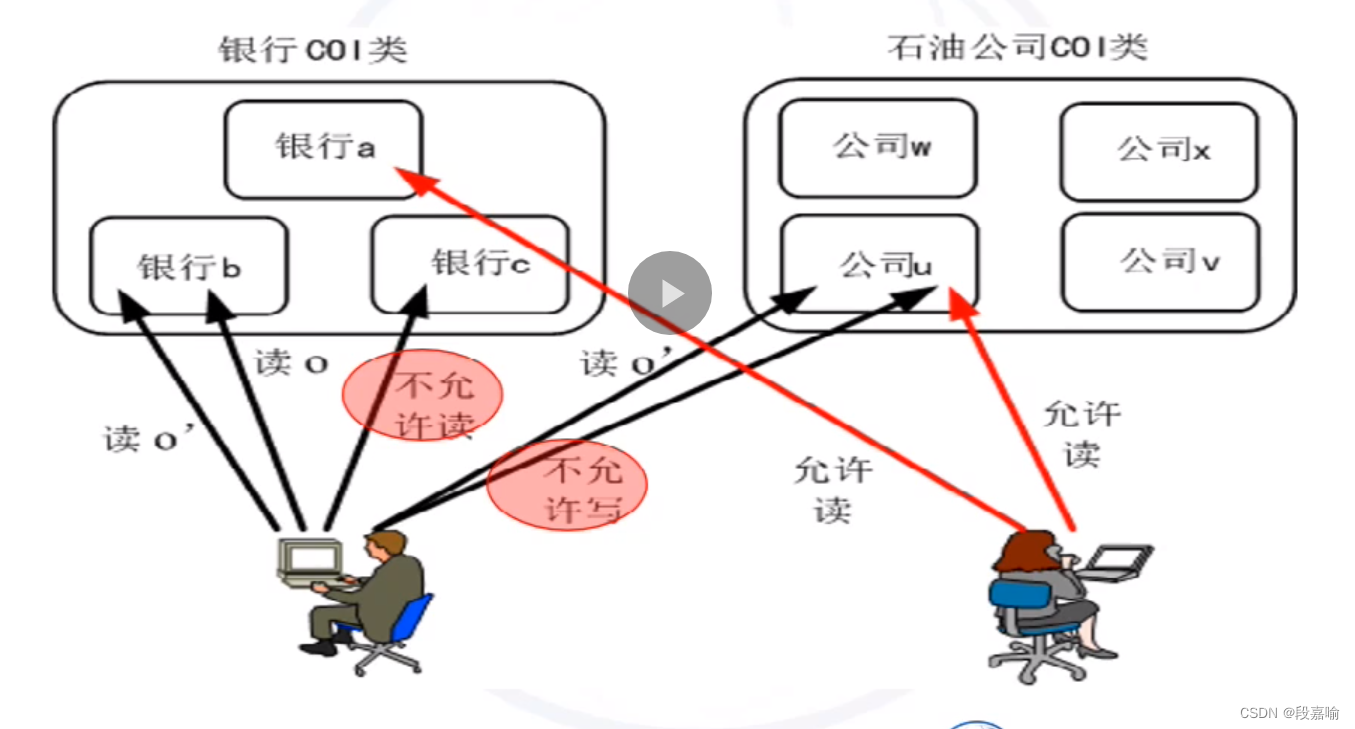

强制访问控制模型-Chinese Wall

Chinese Wall模型概念

- 同时考虑保密性和完整性的访问控制模型,主要用于解决商业应用中的利益冲突问题

- 多边安全模型,受限于主体已经获得了对哪些数据的访问权限

CHinese Wall模型访问控制策略

- 将可能会产生利益冲突的数据分成不同的数据集,并强制所有主体最多只能访问一个数据集

- 选择访问哪个数据集并未受强制规则的限制,用户可以自主选择访问的数据集

Chinese Wall模型的构成

- 主体集S

- 客体集O

无害客体

可以公开的数据

有害客体

与某公司相关数据构成公司数据集

若干相互竞争的公司的数据集形成利益冲突类

- 安全策略

CW-简单安全特性

CW-*-特性

Chinese Wall的示例

MAC与DAC比较

自主访问控制

- 细粒度

- 灵活性高

- 配置效率低

强制访问控制

- 控制粒度大

- 灵活性不高

- 安全性强

2258

2258

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?