这一周学的内容 整体上感觉难度上去了 比较复杂也比较细节

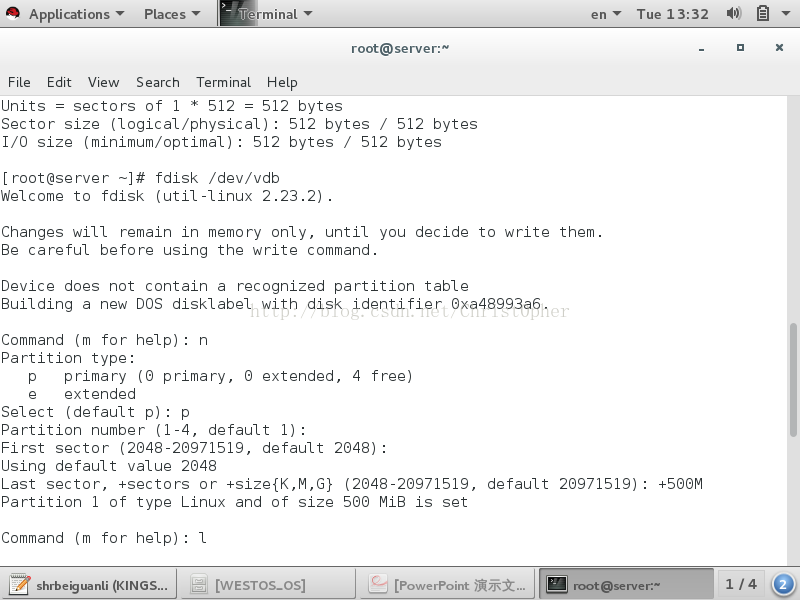

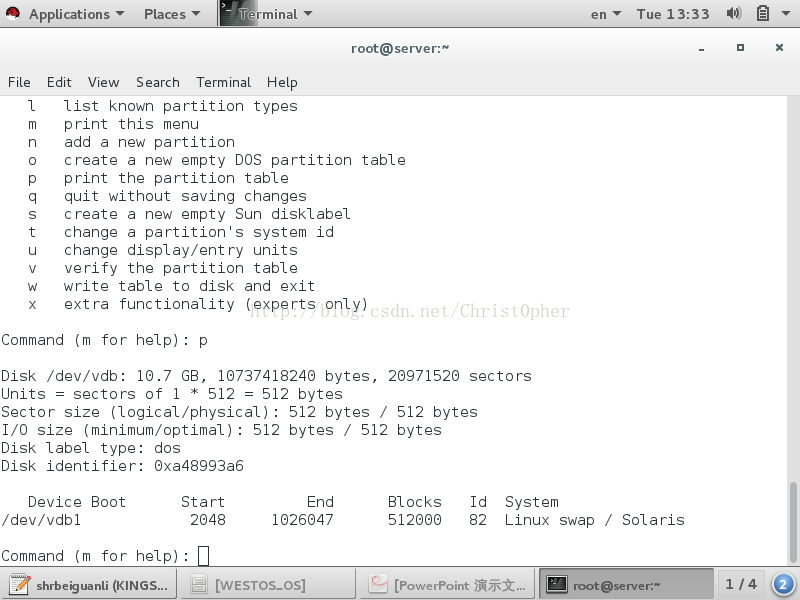

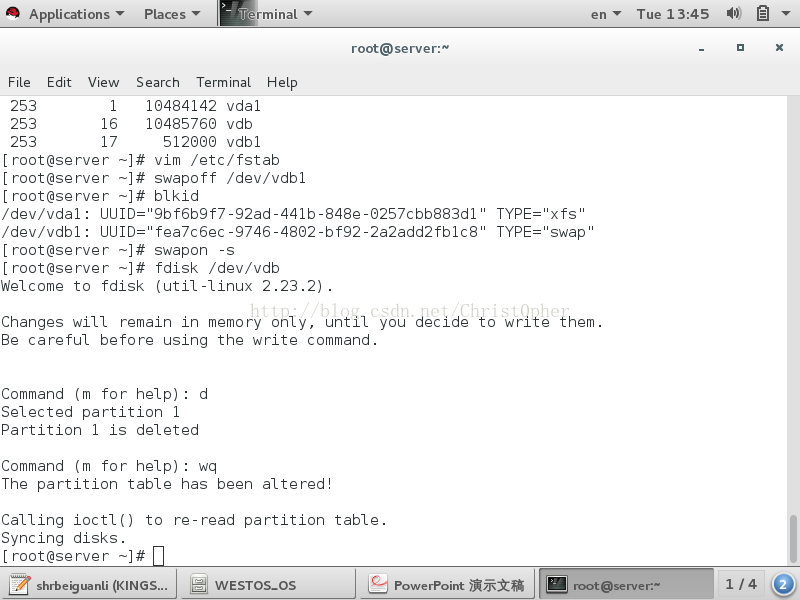

先说分区管理把 这里我们要建立一个用于交换的swap分区 首先fdisk 建立一个普通分区

接下来t 改变分区标签为swap 可以两下tab查看标签号对应的标签

p 查看 成功后wq退出保存

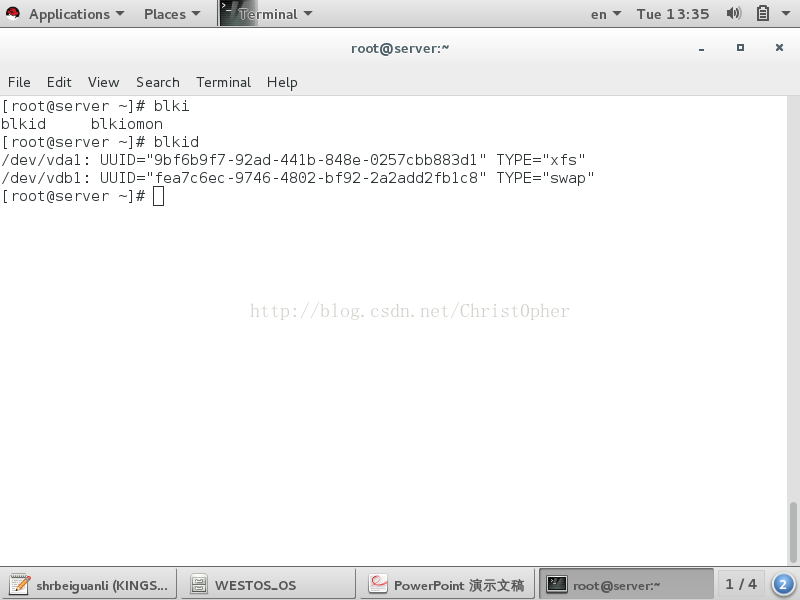

然后我们要给新建立的swap分区做上对应类型的文件系统 使用命令mkswap + 分区

成功之后可以blkid 查看到 说明已经建立好 且可以被投入使用

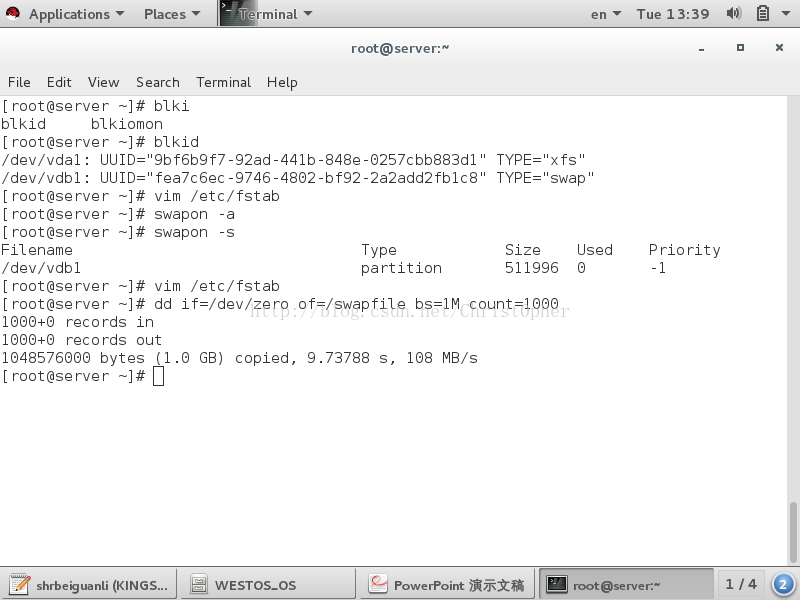

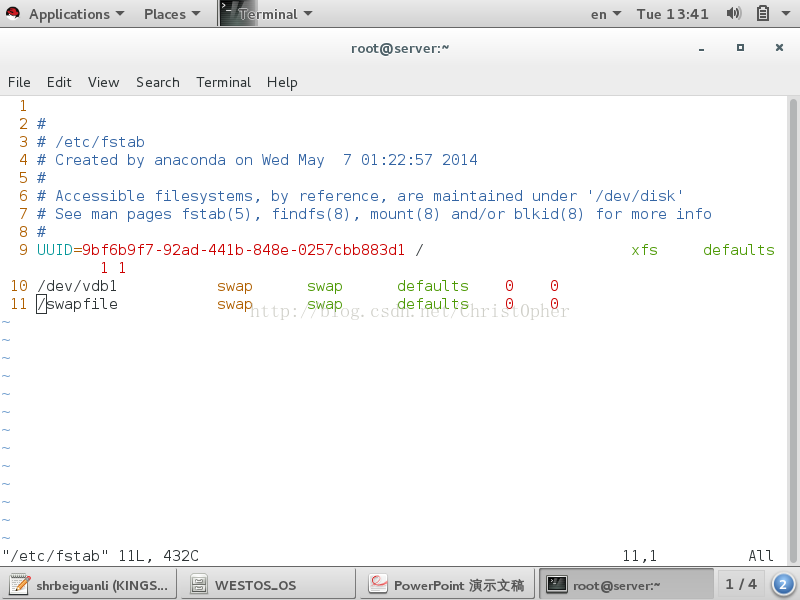

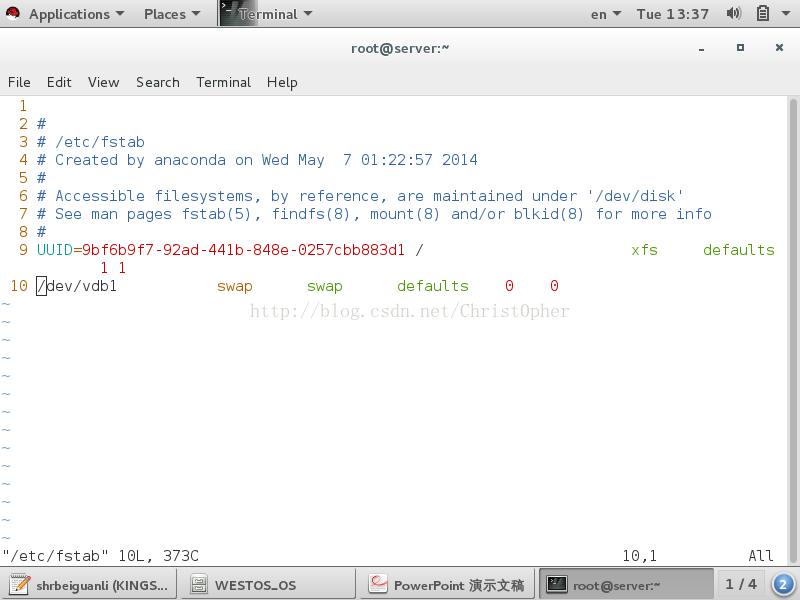

我这里直接编辑/etc/fstab 永久挂载

写入格式: 设备 + 挂载点 + 文件系统格式 + 挂载方式(默认defaults) + 0(不备份) + 0(不检查)

当系统中设备被占满时 也可以使用文件的形式来建立和挂载swap

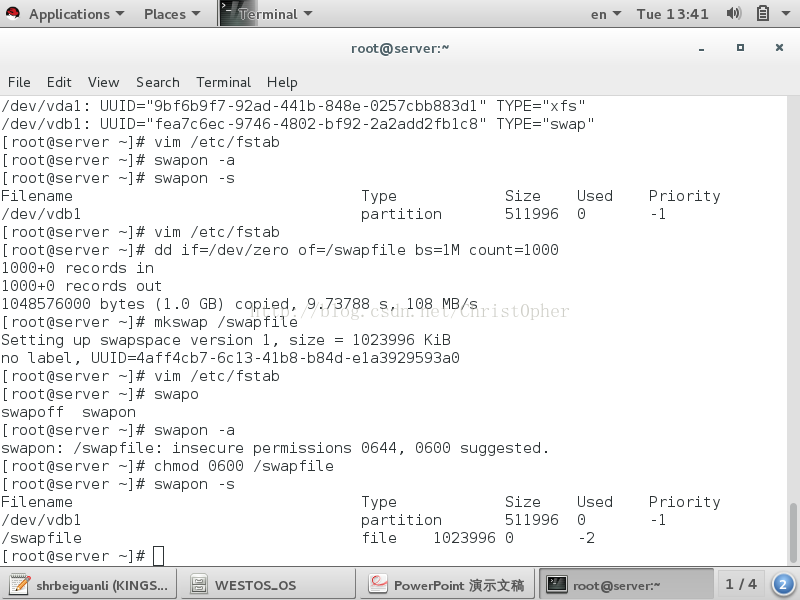

那么首先需要建立一个大文件 使用 dd if=/dev/zero of=/swapfile bs=1M count=1000 copy一个1G的设备文件出来

然后同样做上文件系统 然后挂载就可以

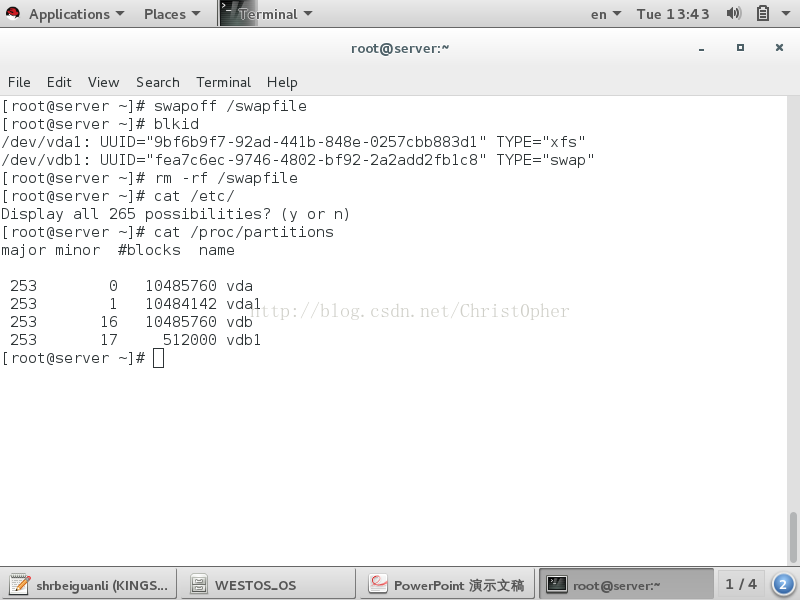

之后我为了环境单纯 删掉这个文件格式的swap以及先头分区格式的swap

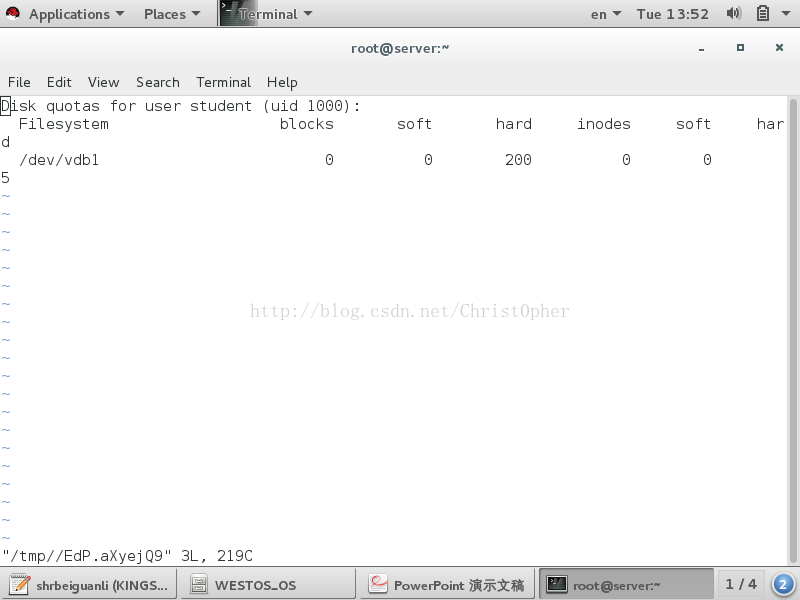

然后做分区配额的时候 这里可能漏截图了几张图 总之就是在挂载的时候 要加 mount -o usrquota + 设备 启用分配配额的这个参数

然后使用edquota -u +用户为用户分配配额

要永久启用配额 也是要修改/etc/fstab 在挂载方式也就是defaults后面加 ,usrquota 就可以了

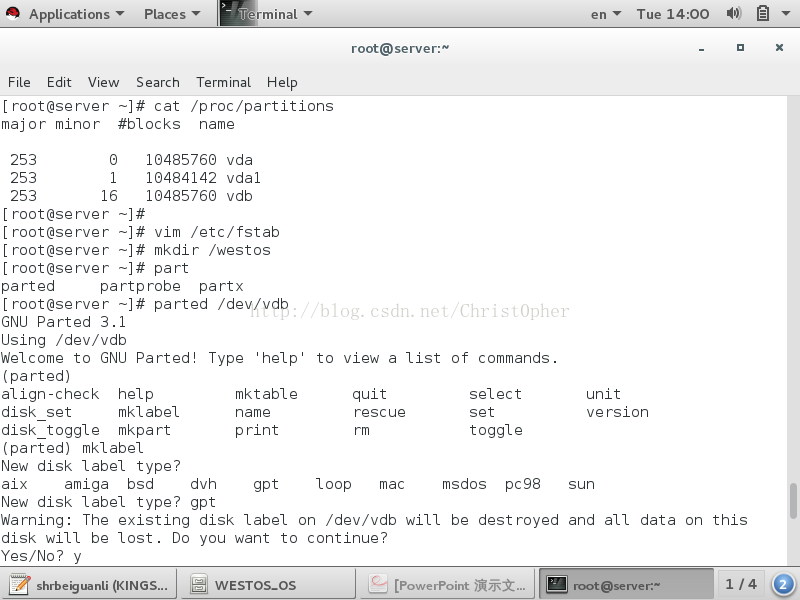

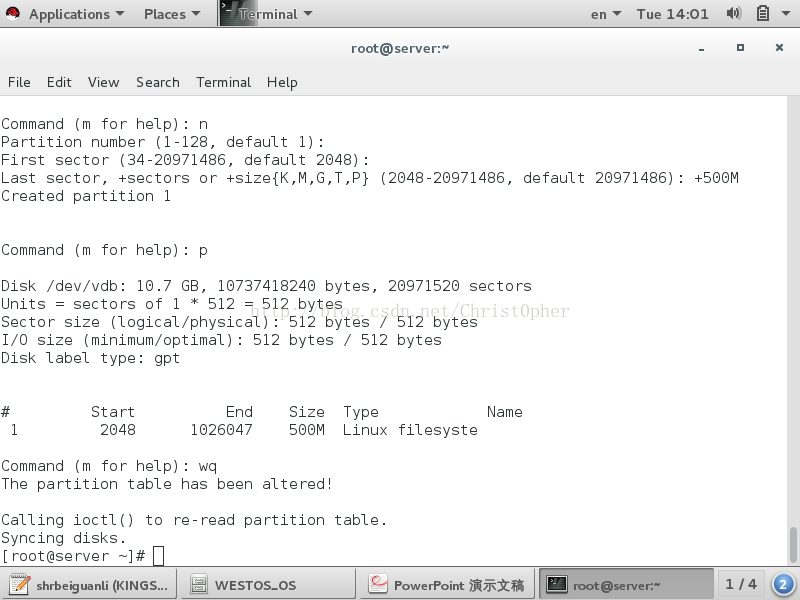

接下来则是修改分区方式 也就是修改设备标签为gpt 因为默认的dos分区模式 分区最大支持2TB 而gpt的分区模式则支持最大18EB的分区

而且dos分区的话 最多有4个主分区 一般都是3个主分区然后第四个做成逻辑分区 而gpt的分区方式则没有这些限制 最大支持128个分区

那么要改成gpt的分区格式 使用parted +设备

然后mklabel 然后gpt

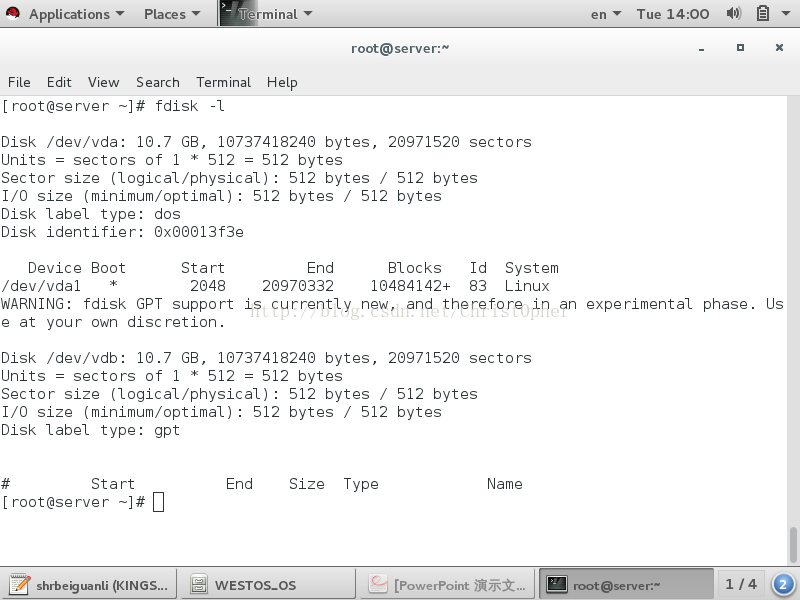

成功之后fdisk -l 就可以看到vdb的label变成了gpt

然后我们fdisk建立一个新的分区 准备做加密分区

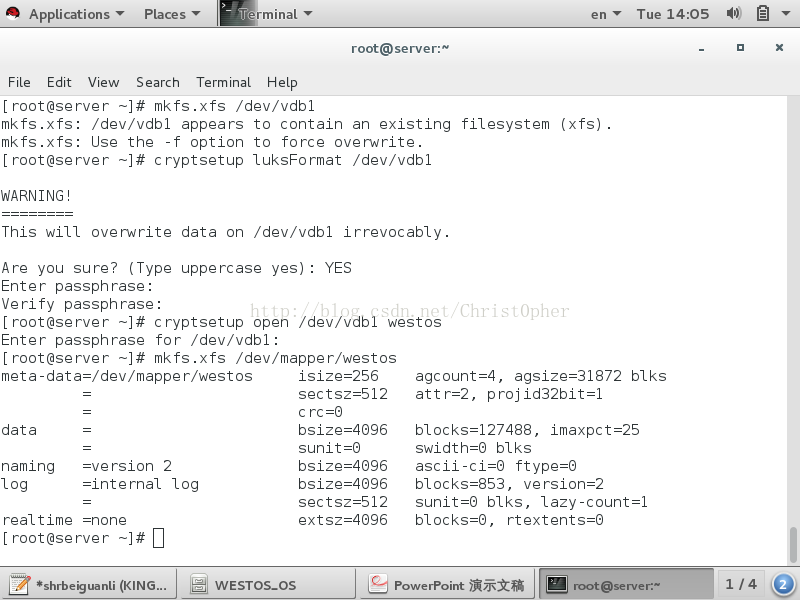

建立好之后 使用cryptsetup luksFormat + 建立好的分区 进行加密

然后我们再加密的基础上 给他做上文件系统

因为如果加密系统在文件系统的上层 那么一旦加密出现了问题 这个分区就变成了一个只是覆盖了文件系统的分区 里面的东西谁都能通过没出问题的

文件系统看到 而如果加密在底层 如果他要破话加密层 那么文件系统层也会出问题 他还是看不到 这样的安全性比加密层在上层高很多

所以我们建立好分区之后先在底层做一层加密 再覆盖文件系统

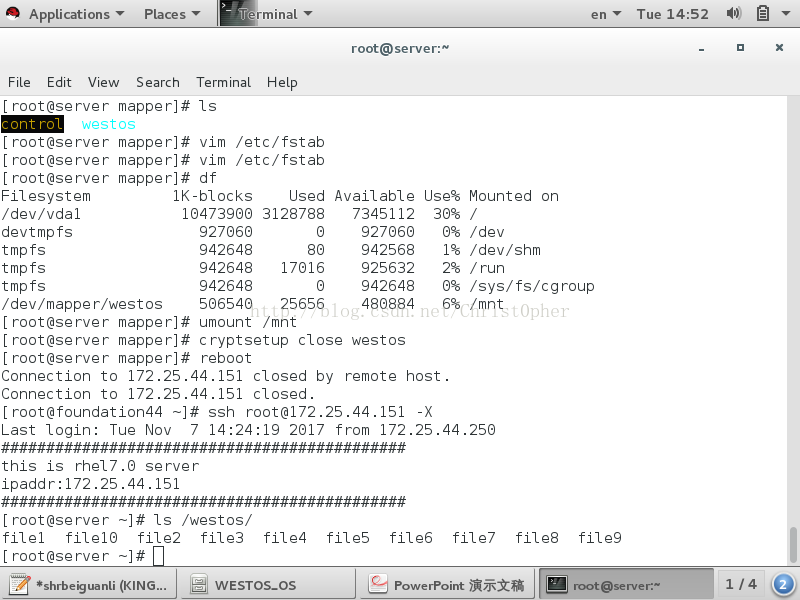

加好密之后 我们使用cryptsetup open + 设备 + 打开之后的名字(可任意)来打开加密的分区

这里要输入加密时的密码 这个密码一定要保存好 一旦丢失就没有办法了 只能格式化掉分区了 里面的数据就都没了

打开之后 使用mkfs.xfs + /dev/mapper/打开之后的名字 给这个打开之后生成在/dev/mapper/下的东西给他做上文件系统 而不是给加密分区做文件系统

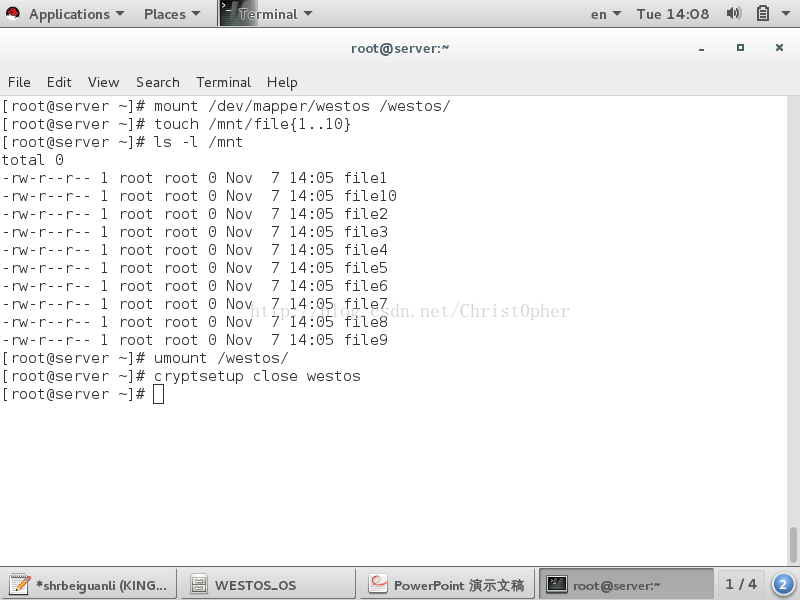

做好之后就可以挂载这个/dev/mapper/下的解密过之后的分区了 我们挂上去然后touch 建立几个文件模拟数据

用完之后卸载 umount 然后close 这个生成的解密后的分区就消失了 要看分区中的内容 只能使用密码open 然后挂载上

才能看到

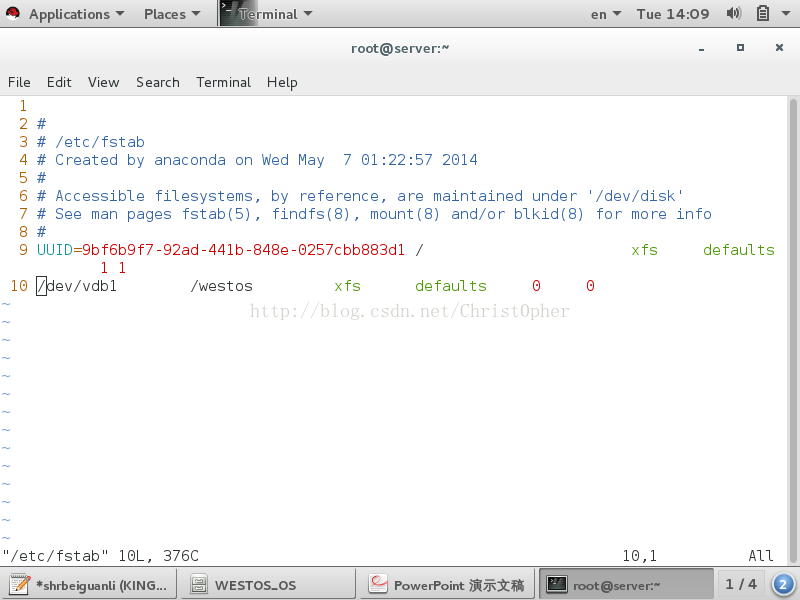

然后我们想这个加密分区开机自动挂载的话 首先 vim /etc/fstable 把他加进去 这里我这个图是错误做法 应该写/dev/mapper/westos 因为我们真正挂载的

是这个解密后的东西 那个加密分区/dev/vdb1 其实是不能直接挂上去的 当时我这样做之后reboot之后系统直接就起不来了 起来之后找到问题改好之后图

忘了截

然后我们写一个密码文件 里面就记录加密和解密的密码 什么其他的都不写 我这里是在/root/下面写了一个叫passfile的文件 里面存着我加密分区的密码

为了安全我给这个密码文件权限 600 只有root可读可写 其他人0权限

然后我们还需要系统在启动并挂载之前读这个文件 来取出其中的密码 这时候我们要编辑 /etc/crypttable 这个文件 告诉他我们的加密设备 解密之后叫什么

加密设备在哪里 以及加解密的密码存放在哪里

所以crypttable 这个文件里面的格式是

解密之后名字(westos) 加密设备本体(/dev/vdb1) 密码文件存放位置(/root/passfile)

这些全都做好之后 我们还要建立这个密码文件和设备之间的联系 让系统知道/root/passfile就是/dev/vdb1的钥匙

使用cryptsetup luksAddKey + 加密设备本体 + 密码文件路径

这时我们要输入密码

一切都做好以后 我们reboot重启 就发现这个加密分区已经自动挂载在 /westos 下了 里面的数据也是没问题的 效果如下

282

282

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?