以下是整理的一些常见的安全渗透测试点

1.用工具fidder抓包拦截篡改服务器端返回的代码,导致下级拥有对上级的访问操作权限

以下是公司开发写的用户角色权限页面跳转

修改普通角色跳转的页面为管理员跳转的页面

2.篡改传输的数据,积分兑换下订单,可以花别人的积分兑换东西送货到我想送的人和地址

3.任意修改用户资料

某交易平台的用户可以通过该系统的个人资料修改页面修改个人的昵称和头像。

截取发送修改请求的数据包抓取进行分析。我们发现在提交的过程中,其实请求自带了一个隐藏的参数investor.loginName,其实 investor.loginName为登录的手机号码(或用户名),investor.Name为重置的用户名,通过直接修改掉参数 investor.loginName为任意注册的用户名或者手机号码,即可成功篡改重置该用户的用户名。

4.任意查询用户信息

在对金融交易平台测试的过程中,我们发现大部分平台并未对查询功能进行优化,使用用户的uid之类的账号标志参数作为查询的关键字,并且未对查询范 围进行控制,导致出现任意信息查询的安全漏洞。该类型漏洞在手机客户端较为常见,如在某交易平台手机商城就发现了任意查询其他用户信息的安全问题。

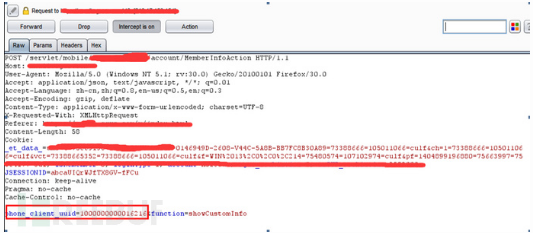

当点击商城的个人资料修改处,系统会通过将当前用户的phone_client_uuid提交到服务器进行查询,调出个人资料的内容

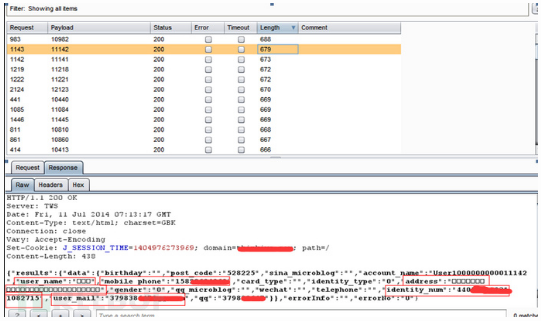

但由于系统并未对该功能进行访问控制,导致可通过遍历uuid的方式查询平台中任意用户的资料,通过工具对phone_client_uuid的后5位进行爆破尝试,如下图:

通过对返回值的length进行筛选,发现成功爆破部分phone_client_uuid所对应的用户信息。

代码防护

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1111

1111

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?