我写的较为简单,更为详细的请见另一个博主

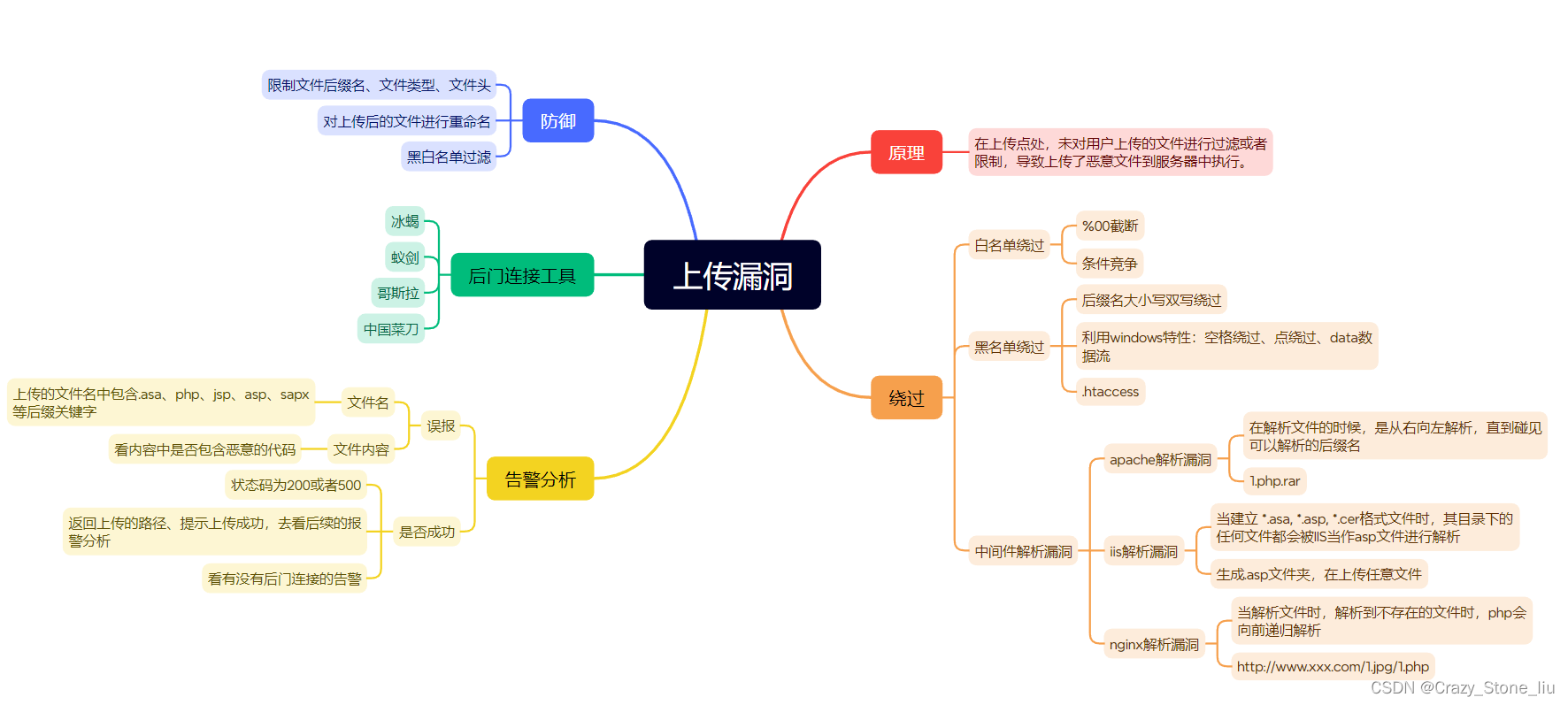

1.1 原理

在上传点处,未对用户上传的文件进行过滤和限制,导致可以上传恶意文件到服务器中执行,拿到webshell。

1.2 绕过方式

1.2.1 白名单绕过

%00截断

条件竞争

1.2.2 黑名单绕过

.htaccess

windows特性:空格绕过,点绕过,data流

后缀名双写、大小写绕过

垃圾字符填充绕过waf

1.3 防御

黑白名单过滤

对文件头、文件类型、文件后缀进行限制

对上传后的文件进行重命名

1.4 告警分析

首先分析是否为误报,然后再分析是否成功

误报:首先先看文件名,其次再看文件内容,如果文件名是.php、.jsp、.asp等后缀一般都不是误报,然后看文件内容是否包含恶意代码。

是否成功:看是否有文件上传成功的信息返回、或者文件路径返回、看后续报警,是否有后门连接报警,响应状态码也可以再一定程度上反应是否成功,如状态码为200或者500

1.5 后门连接工具

冰蝎、蚁剑、哥斯拉、中国菜刀等,面试的时候也比较喜欢问这些流量的特征,但是自我感觉很难分析,这里就不做分析总结了

这里有一个分析这些流量特征的,还是很nice的

1715

1715

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?