想必各位已经看完了《全网最全“零元购”攻击手法教程》以及《全网最全“零元购”攻击原理剖析》了吧

根据以上两篇文章,其实不难发现,要想对参数篡改类支付漏洞进行防御,实现起来相对没有这么困难,而且思路相对容易!

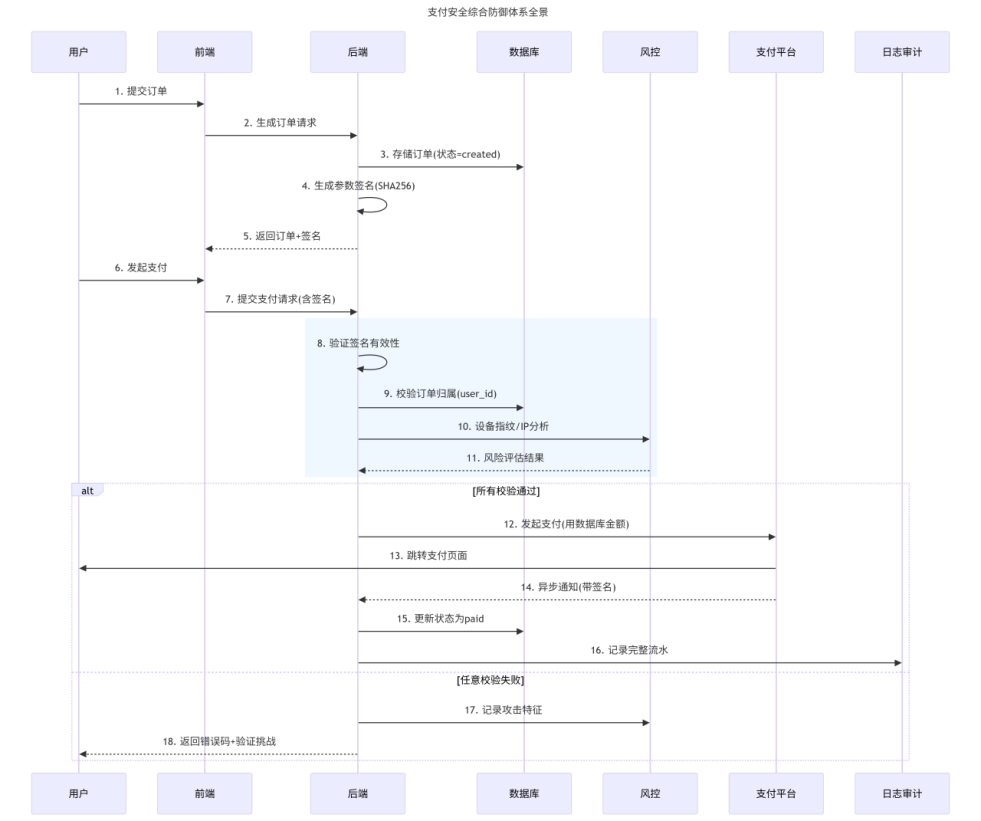

一、防御体系总览

先给各位看看,防御参数篡类支付漏洞的防御体系总览

二、分层防御策略详解

接下来我们进行深度的防御理念剖析

1. 数据完整性保障

(1) 参数签名机制

原理:对关键参数(金额、订单ID等)生成数字签名,服务器端验证签名合法性。

实现步骤:

代码实现(Python示例):

import hmac

import hashlib

SECRET_KEY = "your_secure_key_here"

# 生成签名

def generate_sign(order_id, amount):

message = f"{order_id}{amount}".encode('utf-8')

return hmac.new(SECRET_KEY.encode('utf-8'), message, hashlib.sha256).hexdigest()

# 验证签名

def verify_sign(order_id, amount, client_sign):

server_sign = generate_sign(order_id, amount)

return hmac.compare_digest(server_sign, client_sign)(2) 加密传输

场景:防止中间人攻击(如Burp Suite抓包)

实现方式:

使用 HTTPS 强制加密传输

敏感参数额外 AES 加密:

// 前端加密示例(使用CryptoJS)

const encrypted = CryptoJS.AES.encrypt(

JSON.stringify({ amount: 100, order_id: "123" }),

"encryption_key"

).toString();2. 业务逻辑强校验

(1) 后端双重验证

代码实现关键点:

// Java Spring Boot示例

@PostMapping("/pay")

public ResponseEntity<String> pay(@RequestBody PayRequest request) {

// 1. 查询数据库获取真实订单数据

Order order = orderRepository.findById(request.getOrderId())

.orElseThrow(() -> new OrderNotFoundException());

// 2. 比对客户端提交金额与数据库金额

if (!order.getAmount().equals(request.getAmount())) {

log.warn("金额篡改告警!订单ID: {}", request.getOrderId());

throw new AmountTamperedException();

}

// 3. 执行支付逻辑

paymentService.process(order);

return ResponseEntity.ok("支付成功");

}(2) 订单状态机控制

规则:

订单必须按 `创建 → 待支付 → 已支付` 状态流转

禁止直接从"创建"跳转到"已支付"

3. 权限与上下文绑定

(1) 用户会话绑定

(2) 设备指纹验证

采集数据:IP地址、User-Agent、屏幕分辨率、时区等

防御逻辑:

def check_device_fingerprint(request, order_id):

current_fingerprint = generate_fingerprint(request)

stored_fingerprint = Order.objects.get(id=order_id).fingerprint

if current_fingerprint != stored_fingerprint:

raise FraudDetectionException("设备指纹不匹配")4. 异步支付通知机制

支付平台直连校验流程:

关键代码(支付宝回调示例):

// 验证支付宝签名

function verifyAlipayCallback($params) {

$alipayPublicKey = "-----BEGIN PUBLIC KEY-----\n...";

$sign = base64_decode($params['sign']);

unset($params['sign'], $params['sign_type']);

ksort($params);

$data = http_build_query($params);

return openssl_verify($data, $sign, $alipayPublicKey, OPENSSL_ALGO_SHA256) === 1;

}

if (verifyAlipayCallback($_POST)) {

$order_id = $_POST['out_trade_no'];

$real_amount = $_POST['total_amount'];

// 更新订单状态

}5. 风控系统联动

实时风控规则示例:

| 规则类型 | 具体策略 | 处置动作 |

| 金额异常 | 支付金额低于商品历史最低价50% | 人工审核 |

| 频率异常 | 同一用户10分钟内发起5次以上支付请求 | 触发验证码 |

| 地理位置异常 | 登录IP与常用地区偏差超过1000公里 | 阻断并短信通知用户 |

| 设备指纹异常 | 支付设备与订单生成设备不一致 | 要求二次身份验证 |

三、防御效果验证方案

1. 渗透测试方法

使用Burp Suite测试流程:

2. 自动化测试脚本(Python示例)

import requests

def test_amount_tampering():

# 正常下单

order_resp = requests.post("/create_order", data={"item_id": "A001"})

order_id = order_resp.json()["order_id"]

# 尝试篡改金额

tampered_data = {

"order_id": order_id,

"amount": "0.01", # 原价100元

"sign": "伪造签名(可选)"

}

resp = requests.post("/pay", data=tampered_data)

assert "金额校验失败" in resp.text, "参数篡改漏洞存在!"四、总结:防御体系全景图

核心原则:

1. 零信任原则:不信任任何客户端提交的数据

2. 最小化暴露:敏感参数必须加密/签名

3. 全链路校验:从订单生成到支付完成全程验证一致性

4. 纵深防御:网络层、传输层、业务层多层防护

进阶建议:

定期进行第三方安全审计

建立实时监控大屏,跟踪关键指标(篡改请求数、拦截率等)

对开发人员进行SDL(安全开发生命周期)培训

本期关于参数篡改类支付漏洞的攻击手法,攻击原理,以及防御手段的分析就进行到这里,有兴趣的友友们可以关注下一期的越权类支付漏洞

391

391

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?