信息搜集的分类:敏感目录,敏感备份文件,Banner识别

一.敏感目录泄露

1.git泄露(因为开发人员遗忘.git文件夹导致)

(1)常规git泄露(工具:scrabble)

![]() .scrabble Example Domain

.scrabble Example Domain

(2)git回滚(用命令将文件恢复到以前的版本)

方法一:

![]() 先用scrabble工具获取源代码

先用scrabble工具获取源代码

![]() 再通过 git reset --hard HEAD^ 命令跳到上一版本(HEAD表示当前版本,HEAD^表示上一版本)

再通过 git reset --hard HEAD^ 命令跳到上一版本(HEAD表示当前版本,HEAD^表示上一版本)

方法二:

![]() 通过 git log-stat 命令查看每个commit修改了哪些文件

通过 git log-stat 命令查看每个commit修改了哪些文件

![]() 再用 git diff HEAD commit-id 比较当前版本和想查看版本的commit之间的变化

再用 git diff HEAD commit-id 比较当前版本和想查看版本的commit之间的变化

(3)git分支(工具:GitHacker)

![]() Python GitHacker.py http://127.0.0.1:8000/.git/

Python GitHacker.py http://127.0.0.1:8000/.git/

![]() Git log--all 或 git branch-v 查看master分支得到信息

Git log--all 或 git branch-v 查看master分支得到信息

![]() Git reflog 查看checkout记录

Git reflog 查看checkout记录

(4)git泄露的其他利用

2.SVN泄露(因为管理员操作不规范将SVN隐藏文件夹暴露在外网环境)

![]() 使用工具:dvcx-ripper

使用工具:dvcx-ripper

![]() 使用方式:perl rip-svn.pl -v -u http://www.example.com/.svn/

使用方式:perl rip-svn.pl -v -u http://www.example.com/.svn/

3.HG泄露(在初始化项目时,HG会在当前文件夹下创建一个.hg隐藏文件夹,其中包含代码和分支修改记录等信息)

![]() 使用工具:dvcx-ripper

使用工具:dvcx-ripper

关于dirsearch的使用:python dirsearch.py -u 网址

常用的参数有

二.敏感备份文件

通过一些敏感的备份文件,往往能获得某一文件的源码,或者网站的整体目录

恢复swp备份文件的方法:

例:有.flag.swp文件

(1)先在当前目录下创建一个flag文件

(2)使用“vim -r flag”

(3)得到意外退出时编辑的内容

| robots.txt | 记录一些目录和CMS版本信息 |

| readme.md | 记录CMS版本信息,有的甚至有Github地址 |

| 网站域名的压缩包也可能是源码备份 |

三.Banner识别

练习1:常见的搜集

第一步:用dirsearch扫一下先 python3 dirsearch.py -u 192.168.44.130

注意:要到dirsearch的目录下使用

robots.txt记录着一些目录和CMS版本

第二步:直接访问robots.txt

得到第一段flag

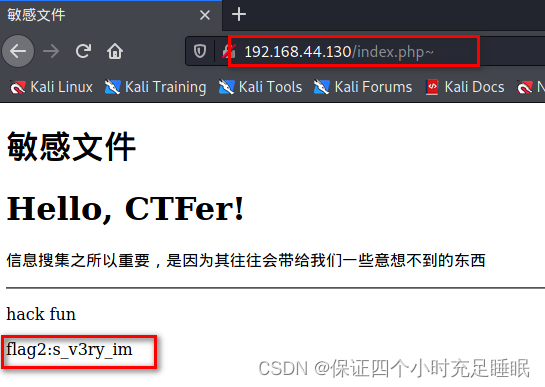

第三步:直接访问index.php~

得到第二段flag

第三步:浏览器访问.index.php.swp,将这个文件下载下来

到下载目录下,输入vim -r index.php.swp 恢复备份文件

在文档中找到第三段flag

练习2:Git测试(使用工具GitHacker[运行环境python2])

第一步:因为是git泄露,直接使用githack :python2 GitHack.py http://192.168.44.130/.git

进入生成的192.168.44.130文件,查看index.html

找到了flag:{git_looks_s0_easyfun}

- 常规文件

- gedit备份文件(linux下,gedit编辑器保存后会生成 后缀为“~”的文件)

- vim备份文件(在编辑文件但意外退出时,会在目录下生成一个 .swp 备份文件 )

- -u 指定网址

- -e 指定网站语言

- -w 指定字典

- -r 递归目录(跑出目录后,继续跑目录下面的目录)

- --random-agents 使用随机UA

2246

2246

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?