第十二题luck_guy

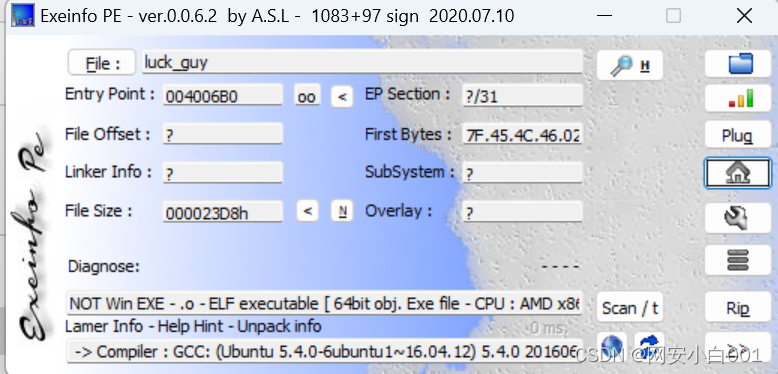

查壳

无壳,ELF文件,64位。用64位IDA打开。

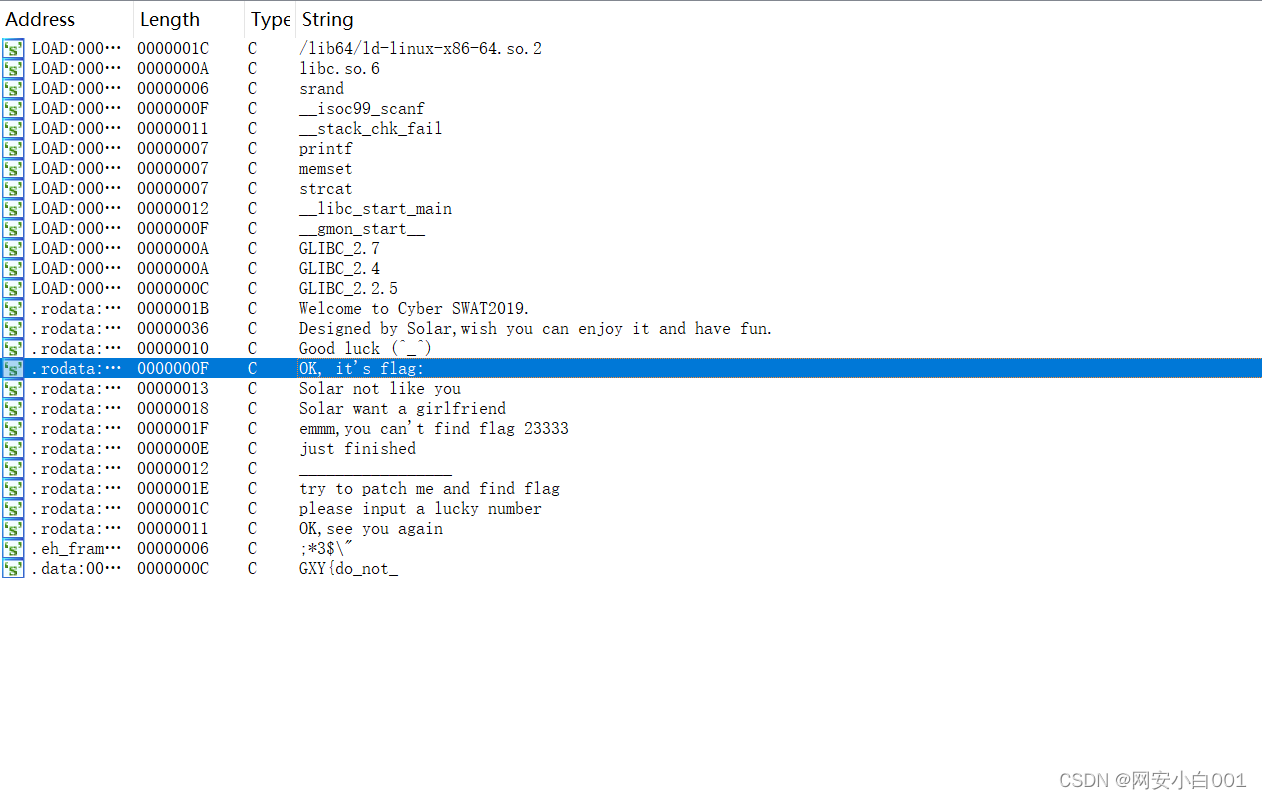

检索字符串,我们能找到“OK,it’s flag”这个字符串,它所在的函数即为得到flag的函数,对该字符串交叉引用,查看伪代码。

unsigned __int64 get_flag()

{

unsigned int v0; // eax

int i; // [rsp+4h] [rbp-3Ch]

int j; // [rsp+8h] [rbp-38h]

__int64 s; // [rsp+10h] [rbp-30h] BYREF

char v5; // [rsp+18h] [rbp-28h]

unsigned __int64 v6; // [rsp+38h] [rbp-8h]

v6 = __readfsqword(0x28u);

v0 = time(0LL);

srand(v0);

for ( i = 0; i <= 4; ++i )

{

switch ( rand() % 200 )

{

case 1:

puts("OK, it's flag:");

memset(&s, 0, 0x28uLL);

strcat((char *)&s, f1);

strcat((char *)&s, &f2);

printf("%s", (const char *)&s);

break;

case 2:

printf("Solar not like you");

break;

case 3:

printf("Solar want a girlfriend");

break;

case 4:

s = 0x7F666F6067756369LL;

v5 = 0;

strcat(&f2, (const char *)&s);

break;

case 5:

for ( j = 0; j <= 7; ++j )

{

if ( j % 2 == 1 )

*(&f2 + j) -= 2;

else

--*(&f2 + j);

}

break;

default:

puts("emmm,you can't find flag 23333");

break;

}

}

return __readfsqword(0x28u) ^ v6;

}分析伪代码:主体是一个if循环嵌套switch结构,先生成一个随机数再根据随机数选择5种操作,我们对5种情况进行分析,case1时输出“OK, it's flag:”,将s、f1、f2连在一起,输出s。case2、case3都是只输出一段特定的字符串。case4是为s赋值,并将f2与s连起来。case5为循环结构,对f2+j进行运算。根据分析,我们可以看出来case里的语句并不是按顺序排列的,输出flag的正确顺序为451。

接下来可以根据伪代码写脚本

import base64

s1 = "GXY{do_not_"

s2 = "icug`of\x7F"

f2 = ""

print(s1)

for i in range(0, 7):

if i % 2 == 1:

f2 = chr(ord(s2[i]) - 2)

print(f2)

else:

f2 = chr(ord(s2[i]) - 1)

print(f2)得出flag为flag{do_not_hate_me}

第十三题JustRE

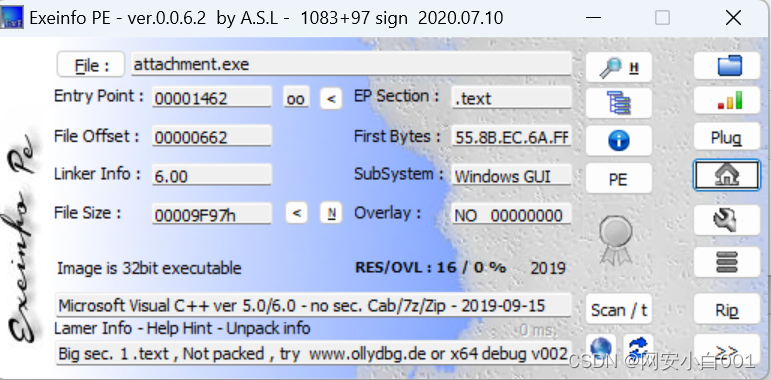

查壳

无壳,32位,用32位IDA打开。

检索字符串,找到一个比较特殊的字符串,它的格式有点像flag,应该是经过一定操作后可以得到flag,对其交叉引用找到函数,查看伪代码

INT_PTR __stdcall DialogFunc(HWND hWnd, UINT a2, WPARAM a3, LPARAM a4)

{

CHAR String[100]; // [esp+0h] [ebp-64h] BYREF

if ( a2 != 272 )

{

if ( a2 != 273 )

return 0;

if ( (_WORD)a3 != 1 && (_WORD)a3 != 2 )

{

sprintf(String, &Format, ++dword_4099F0);

if ( dword_4099F0 == 19999 )

{

sprintf(String, " BJD{%d%d2069a45792d233ac}", 19999, 0);

SetWindowTextA(hWnd, String);

return 0;

}

SetWindowTextA(hWnd, String);

return 0;

}

EndDialog(hWnd, (unsigned __int16)a3);

}

return 1;

}分析伪代码:if循环嵌套,关注sprintf函数,第一个sprintf输出了string、&Format还有dword_4099F0自增后的值,第二个sprintf函数输出了BJD{%d%d2069a45792d233ac}、

19999,0。我们看到第一个字符串中有两个%d,可以判断sprintf最终输出了BJD{1999902069a45792d233ac} ,也就是真正的flag。

第十四题刮开有奖

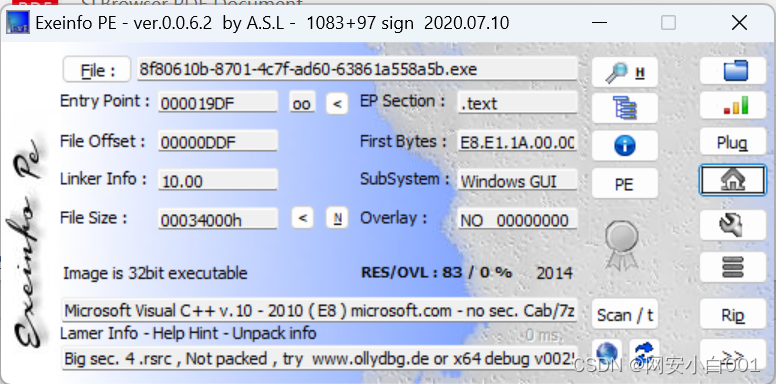

查壳

无壳,32位,用32位IDA打开

检索字符串

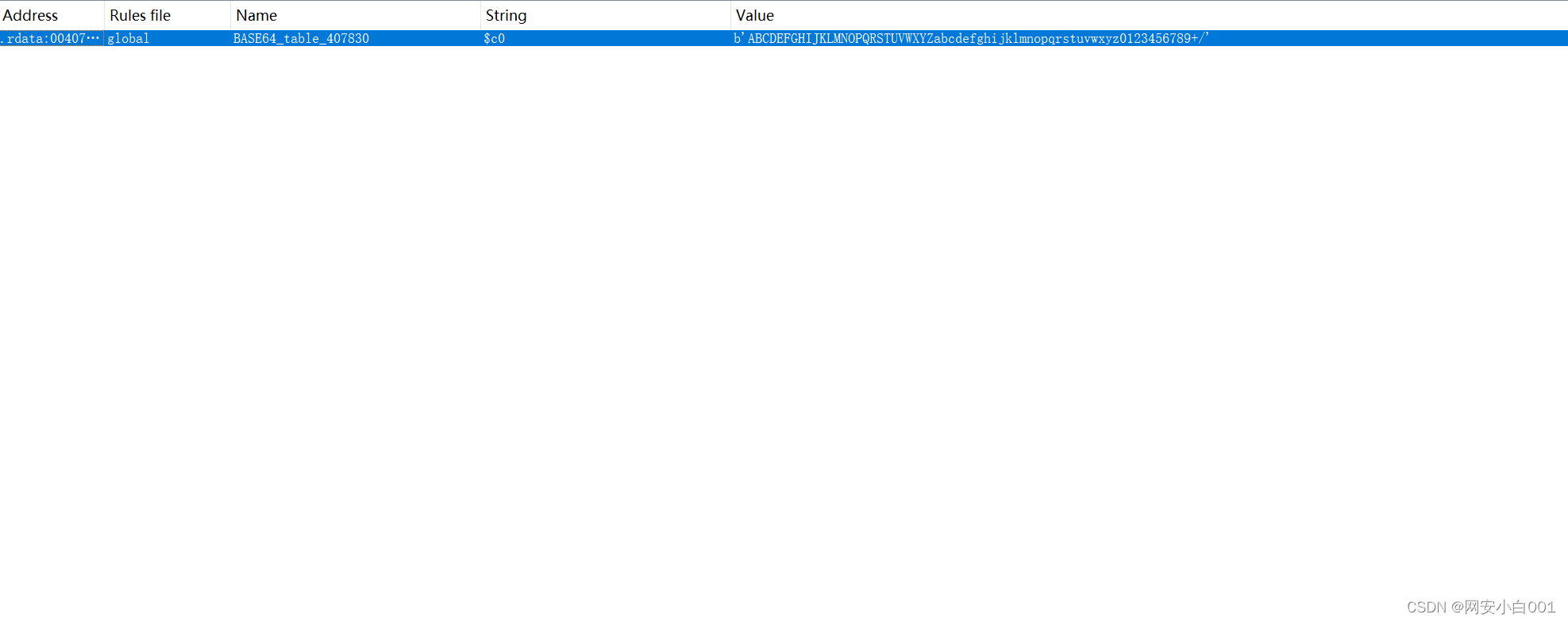

发现有类似字母表的结构,使用find crypto查看一下加密方式

结果为base64加密。

找到主函数查看伪代码,跟进dialogfunc。

INT_PTR __stdcall DialogFunc(HWND hDlg, UINT a2, WPARAM a3, LPARAM a4)

{

const char *v4; // esi

const char *v5; // edi

int v7[2]; // [esp+8h] [ebp-20030h] BYREF

int v8; // [esp+10h] [ebp-20028h]

int v9; // [esp+14h] [ebp-20024h]

int v10; // [esp+18h] [ebp-20020h]

int v11; // [esp+1Ch] [ebp-2001Ch]

int v12; // [esp+20h] [ebp-20018h]

int v13; // [esp+24h] [ebp-20014h]

int v14; // [esp+28h] [ebp-20010h]

int v15; // [esp+2Ch] [ebp-2000Ch]

int v16; // [esp+30h] [ebp-20008h]

CHAR String[65536]; // [esp+34h] [ebp-20004h] BYREF

char v18[65536]; // [esp+10034h] [ebp-10004h] BYREF

if ( a2 == 272 )

return 1;

if ( a2 != 273 )

return 0;

if ( (_WORD)a3 == 1001 )

{

memset(String, 0, 0xFFFFu);

GetDlgItemTextA(hDlg, 1000, String, 0xFFFF);

if ( strlen(String) == 8 )

{

v7[0] = 90;

v7[1] = 74;

v8 = 83;

v9 = 69;

v10 = 67;

v11 = 97;

v12 = 78;

v13 = 72;

v14 = 51;

v15 = 110;

v16 = 103;

sub_4010F0(v7, 0, 10);

memset(v18, 0, 0xFFFFu);

v18[0] = String[5];

v18[2] = String[7];

v18[1] = String[6];

v4 = (const char *)sub_401000(v18, strlen(v18));

memset(v18, 0, 0xFFFFu);

v18[1] = String[3];

v18[0] = String[2];

v18[2] = String[4];

v5 = (const char *)sub_401000(v18, strlen(v18));

if ( String[0] == v7[0] + 34

&& String[1] == v10

&& 4 * String[2] - 141 == 3 * v8

&& String[3] / 4 == 2 * (v13 / 9)

&& !strcmp(v4, "ak1w")

&& !strcmp(v5, "V1Ax") )

{

MessageBoxA(hDlg, "U g3t 1T!", "@_@", 0);

}

}

return 0;

}

if ( (_WORD)a3 != 1 && (_WORD)a3 != 2 )

return 0;

EndDialog(hDlg, (unsigned __int16)a3);

return 1;

}首先用sub_4010F0函数对v7进行了操作,跟进sub_4010F0

int __cdecl sub_4010F0(int a1, int a2, int a3)

{

int result; // eax

int i; // esi

int v5; // ecx

int v6; // edx

result = a3;

for ( i = a2; i <= a3; a2 = i )

{

v5 = 4 * i;

v6 = *(_DWORD *)(4 * i + a1);

if ( a2 < result && i < result )

{

do

{

if ( v6 > *(_DWORD *)(a1 + 4 * result) )

{

if ( i >= result )

break;

++i;

*(_DWORD *)(v5 + a1) = *(_DWORD *)(a1 + 4 * result);

if ( i >= result )

break;

while ( *(_DWORD *)(a1 + 4 * i) <= v6 )

{

if ( ++i >= result )

goto LABEL_13;

}

if ( i >= result )

break;

v5 = 4 * i;

*(_DWORD *)(a1 + 4 * result) = *(_DWORD *)(4 * i + a1);

}

--result;

}

while ( i < result );

}

LABEL_13:

*(_DWORD *)(a1 + 4 * result) = v6;

sub_4010F0(a1, a2, i - 1);

result = a3;

++i;

}

return result;

}把a3的值赋给result,for循环,令v5 = 4 * i;v6 = *(_DWORD *)(4 * i + a1);再嵌套if循环,如果a2和i都小于result,执行下一步判断:如果v6大于(a1 + 4 * result),再进行下一步,如果i大于等于result,i自增,跳出循环,把(a1 + 4 * result)的值赋给v5+a1。当(a1 + 4 * i)的值小于v6时,如果i自增后的值大于等于result,转到LABLE_13,分析一下这个函数:将(a1 + 4 * result)的值赋给v6,将a1,a2,i-1作为sub_4010F0函数的输入执行该函数,将a3的值赋给result,返回result的值。继续分析sub_4010F0函数,将4 * i的值赋给v5,(4 * i + a1)的值赋给(a1 + 4 * result)。

这个函数应该是对v7到v16更改为其他字符串,我们将v7至v16的值分别转为字符串,得到“ZJSECaNH3ng”,根据伪代码写一个脚本。

#include<stdio.h>

#include<string.h>

int sub_4010F0(char* a1, int a2, int a3)

{

int result;

int i;

int v5;

int v6;

result = a3;

for (i = a2; i <= a3; a2 = i)

{

v5 =i;

v6 = a1[i];

if (a2 < result && i < result)

{

do

{

if (v6 > a1[result])

{

if (i >= result)

break;

++i;

a1[v5] = a1[result];

if (i >= result)

break;

while (a1[i] <= v6)

{

if (++i >= result)

goto LABEL_13;

}

if (i >= result)

break;

v5 =i;

a1[result] = a1[i];

}

--result;

} while (i < result);

}

LABEL_13:

a1[result] = v6;

sub_4010F0(a1, a2, i - 1);

result = a3;

++i;

}

return result;

}

int main() {

char str[] = "ZJSECaNH3ng";

sub_4010F0(str, 0, 10);

printf("%s", str);

return 0;

}

运行后可以得到一串字符串“3CEHJNSZagn”。

继续分析主函数:调用sub_401000函数传入v18及其长度,将结果赋值给v4,跟进sub_401000函数。

_BYTE *__cdecl sub_401000(int a1, int a2)

{

int v2; // eax

int v3; // esi

size_t v4; // ebx

_BYTE *v5; // eax

_BYTE *v6; // edi

int v7; // eax

_BYTE *v8; // ebx

int v9; // edi

int v10; // edx

int v11; // edi

int v12; // eax

int i; // esi

_BYTE *result; // eax

_BYTE *v15; // [esp+Ch] [ebp-10h]

_BYTE *v16; // [esp+10h] [ebp-Ch]

int v17; // [esp+14h] [ebp-8h]

int v18; // [esp+18h] [ebp-4h]

v2 = a2 / 3;

v3 = 0;

if ( a2 % 3 > 0 )

++v2;

v4 = 4 * v2 + 1;

v5 = malloc(v4);

v6 = v5;

v15 = v5;

if ( !v5 )

exit(0);

memset(v5, 0, v4);

v7 = a2;

v8 = v6;

v16 = v6;

if ( a2 > 0 )

{

while ( 1 )

{

v9 = 0;

v10 = 0;

v18 = 0;

do

{

if ( v3 >= v7 )

break;

++v10;

v9 = *(unsigned __int8 *)(v3 + a1) | (v9 << 8);

++v3;

}

while ( v10 < 3 );

v11 = v9 << (8 * (3 - v10));

v12 = 0;

v17 = v3;

for ( i = 18; i > -6; i -= 6 )

{

if ( v10 >= v12 )

{

*((_BYTE *)&v18 + v12) = (v11 >> i) & 0x3F;

v8 = v16;

}

else

{

*((_BYTE *)&v18 + v12) = 64;

}

*v8++ = BASE64_table_407830[*((char *)&v18 + v12++)];

v16 = v8;

}

v3 = v17;

if ( v17 >= a2 )

break;

v7 = a2;

}

v6 = v15;

}

result = v6;

*v8 = 0;

return result;

}首先能根据其中出现的BASE64_table_407830函数判断出这是一个base64加密,返回主函数,发现将string第2到7位分别赋给v18进行了base64加密,加密后得到了v4、v5。在if循环中,判断v7[0]+34与string[0]是否相等,v7[0]+34的值为U,则string[0]的值为U,判断v10与string[1]是否相等,v10= J,则string[1]=J。之后得到v4的值为ak1w,v5的值为V1Ax,这里就可以解密求得string的剩余几位。写一个base64的解密脚本。

import base64

def base64decode():

a = input()

flag = base64.b64decode(a)

print(str(flag, 'utf-8'))

return

base64decode()

解得v4为jMp,v5为WP1,将string按顺序拼起来可以得到一个字符串“JWP1jMp”,即为flag。

1076

1076

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?