常常拆快递的人,是否经常遇到过这种情况......

三层纸盒一个套一个,最后里面是只护手霜!

这类情况有一个称呼——“套娃式快递”。

在近期攻防白热化期间,也新鲜出炉了一种“套娃式钓鱼”。剥丝抽茧打开文件,里面实际套着数个文件,而事实上病毒最初隐藏在一个“png”图片格式的文件里。

这个病毒文件来源于某企业客户,当其员工终端遭受钓鱼攻击后,被亿格云枢EDR识别并拦截,客户快速向亿格云反馈了该可疑样本。

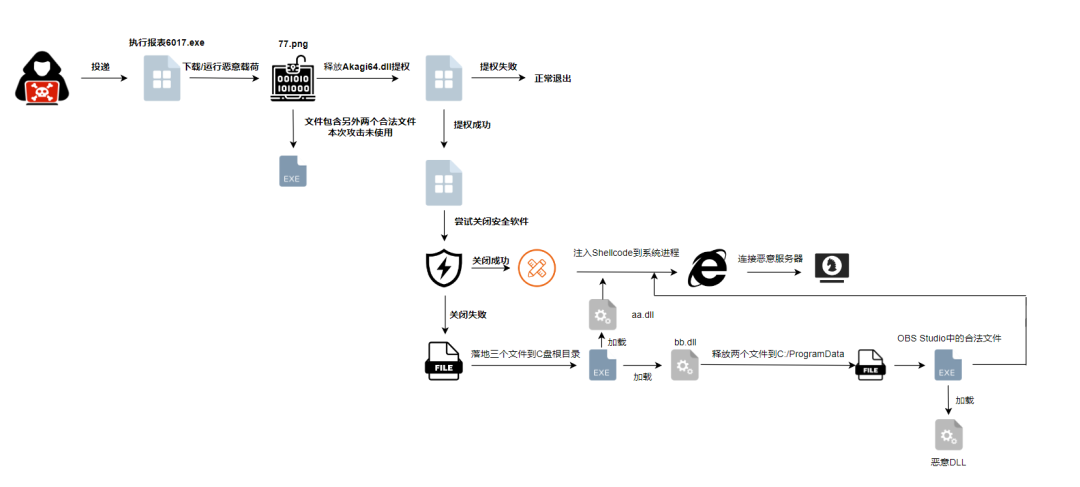

经初步分析,样本的攻击手法大致如下图所示:

显然,这又是一次典型的钓鱼攻击,其特点是涉及到了大量的文件,并根据当时环境有不同的攻击方案。

通过分析文件里的字符串,发现可疑URL和部分通过HTTP协议下载文件的导入函数:

| http://8.134.135.100/77.png URLDownloadToFileW |

此文件只是一个初步的下载器,真正的恶意行为隐藏在上述的77.png里。

获取到上述77.png后发现,此文件并不是PNG图片格式,是一段可以直接执行的Shellcode。

分析Shellcode的入口点:

| 000004c9 xor r8d, r8d {0x0} 000004cc mov edx, 0x1ab9b854 000004d1 mov rcx, rsi 000004d4 call sub_8 000004d9 mov edx, 0x7f201f78 000004de mov rcx, rsi 000004e1 mov r8, rax 000004e4 mov rdi, rax 000004e7 mov qword [rbp-0x40 {var_68}], rax 000004eb call sub_8 |

可以发现,该样本采用比较常用的哈希获取导出表的方式,并且可以通过函数哈希可以定位到大致框架:

框架地址

https://github.com/killeven/DllToShellCode/

这种框架的原理是将开发好的动态库封装为Shellcode方便在内存直接使用,在终端攻防领域中广泛使用。

我们把里面的动态库提取出来:

可疑发现攻击样本是当天编译的产物。

继续在文件中搜DOS头

| This program -> 54 68 69 73 20 70 72 6F 67 72 61 6D |

可以发现除了原本的DLL,文件中还存在了另外三个完整的可执行类型的文件。

这三个文件分别是:

经过后续分析,前两个文件在此次的攻击中并未使用。Akagi64.dll则是作为提权的武器库使用。

持续对Shellcode里的DLL进行分析,DLL导出一个名为hanshu的函数,且所有的恶意行为都在此函数中实现。

先通过InternetOpenUrlW从互联网上下载并运行一个正常文件,显示出原本软件的UI界面,可以避免员工怀疑。

URL解码后为:

| https://www.aisinoha.com/Media/Default/下载中心/防伪税控/增值税发票税控开票软件(金税盘版V2.0.65_ZS_20240428)(240425).exe |

通过URL链接可以看出,这是一起针对财务人员钓鱼的攻击案例。

然后,该木马利用Akagi64.dll提权,并且根据提权是否成功有不同的攻击方案。

如果提权失败,则调用系统函数Sleep睡眠10秒退出

如果提权成功,先针对杀毒软件:

遍历是否存在360安全卫士,如果存在,利用Windows重启管理器的机制来结束360安全卫士进程。

后续通过判断360安全卫士软件进程是否被成功关闭,又有不同的方案:

360安全卫士进程如果被成功关闭,将执行函数Inject2Explorer,该函数会将一段shellcode注入到Explorer.exe并运行。

Shellcode会在一开始被写入到注册表路径HKEY_CURRENT_USER\Console一个半随机路径下:

![]()

这个Shellcode被执行后会连接黑客服务器,终端将被远程操控。

如果关闭失败的话,执行另一种方案,在C盘根目录下释放三个文件,这三个文件利用aPLib压缩算法硬编码在PE文件中。

将这三个文件解压后发现:

in64.exe为一个合法的应用程序,aa.dll和bb.dll都是恶意文件。

后续in64.exe启动时会加载aa.dll和bb.dll。

aa.dll被加载后则是会产生上述从注册表中提取Shellcode并注入系统进程的行为。

bb.dll被加载后,又会在C盘ProgramData目录下释放出2个文件(这两个文件被压缩硬编码在bb.dll文件中)。

将文件解压并且提取出来后,安全团队分析,in.exe其实是一个OBS Studio合法程序中的一个模块.

aa.dll被加载后也是会产生上述从注册表中提取Shellcode并注入系统进程的行为。

同时,此木马利用Malseclogon技术启动进程,并且利用了Spoof PID,这样的话父进程可以达到是Explorer.exe的效果,安全人员溯源起来难度会加大。

亿格云枢EDR成功防守了此次攻击!

IOC

ef48dabe71ff41d7dd7d8c6ef516a31882e345b50b123bb721a5f93443fdf70f

6c06021c7b98d19c251f4a37cebb9b2efac53c03f31ccdfa5c237cb987db2cce

8bc94eaab9f28443c882586b7fd38271f543b6e2b2e04a3f449750bd800b0af0

084a0e6f95f2aadf3109a0355b43424f51603cb3d8afb81fffe5dedae56619d1

8a6db2acd4f3184edef85beacd3eff6af9481f0ee2d4678976a9cf45dd75cd4d

f4d2ece6fbca48101b7032d50f29b180ab48b6bd2f9b11c0791b4d004ec62325

e2033b6b2c66f45bd9a1d5bcdf25d2445a5b9979950169a380686fde0e337cca

cf170b61a4e74e075a369e9f68029ec00080b9dfdbdf0d0b8ce643f181a10e18

2b6d2aeea543b46683b836952eef399263bb0e1b8ced943de6fc07c9ff91a292

6001.baidu787.com

参考

https://www.crowdstrike.com/blog/windows-restart-manager-part-1/

https://github.com/snemes/aplib/

https://github.com/antonioCoco/MalSeclogon

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?